PANEL_editInterface

다음 섹션에서는 인터페이스 구성을 설명합니다.

• 투명 IP 모드(스플라이스 L3 서브넷)에서 인터페이스 구성

For general information on interfaces, see 네트워크 > 인터페이스.

정적이란 인터페이스에 고정 IP 주소를 할당한다는 의미입니다.

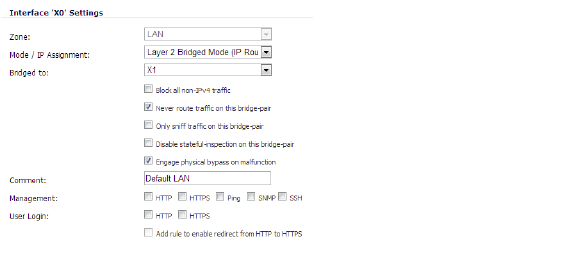

1. 구성하려는 인터페이스의 구성 열에서 구성 ![]() 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

– X0 ~ X19 또는 MGMT 인터페이스를 구성할 수 있습니다.

– 새 영역을 만들려면 새 영역 생성을 선택합니다. 영역 추가 창이 표시됩니다. 영역을 추가하는 방법에 대한 지침은 247페이지의 네트워크 > 영역을 참조하십시오.

2. 인터페이스에 할당할 영역을 선택합니다. LAN, WAN, DMZ, WLAN 또는 사용자 지정 영역을 선택할 수 있습니다.

3. IP 할당 메뉴에서 정적을 선택합니다.

4. IP 주소 및 서브넷 마스크 필드에 인터페이스의 IP 주소와 서브넷 마스크를 각각 입력합니다.

참고 다른 영역과 같은 서브넷에 있는 IP 주소를 입력할 수는 없습니다.

5. WAN 영역 인터페이스 또는 MGMT 인터페이스를 구성하는 경우 게이트웨이 장치의 IP 주소를 기본 게이트웨이 필드에 입력합니다. 게이트웨이 장치는 이 인터페이스와 외부 네트워크(인터넷 또는 사설 네트워크) 간의 액세스 기능을 제공합니다. DMZ 또는 LAN 영역 인터페이스의 경우 필요에 따라 게이트웨이를 사용할 수 있습니다.

6. WAN 영역 인터페이스를 구성하는 경우 최대 3대의 DNS 서버 IP 주소를 DNS 서버 필드에 입력합니다. DNS 서버는 퍼블릭 서버이거나 개인 서버일 수 있습니다. 자세한 내용은 WAN 인터페이스 구성을 참조하십시오.

7. 주석 필드에 주석 텍스트(옵션)를 입력합니다. 이 텍스트는 인터페이스 테이블의 주석 열에 표시됩니다.

8. 이 인터페이스에서 방화벽 원격 관리를 사용하려면 지원되는 관리 프로토콜을 HTTPS, SSH, Ping, SNMP 및/또는 SSH 중에서 선택합니다.

같은 어플라이언스의 다른 영역에서 관리하기 위한 WAN 인터페이스 액세스를 허용하려면 액세스 규칙을 만들어야 합니다. 자세한 내용은 529페이지의 LAN 영역에서 WAN 기본 IP 액세스 허용을 참조하십시오.

9. 제한된 관리 권한을 지닌 선택한 사용자가 보안 어플라이언스에 로그인하도록 허용하려면 사용자 로그인에서 HTTP 및/또는 HTTPS를 선택합니다.

10. 확인을 클릭합니다.

참고 방화벽 주소를 변경한 후 암호화 키를 재생성하려면 관리자 암호가 필요합니다.

고정 인터페이스의 고급 탭에서 사용 가능한 옵션은 선택한 영역에 따라 다릅니다.

1. 인터페이스 편집 대화 상자에서 고급 탭을 클릭합니다.

링크 속도의 경우 자동 협상이 기본적으로 선택되어 있으면 특정 링크 속도 및 이중 모드로 변경할 수 있습니다. 이 경우 자동 협상을 그대로 유지하면 연결된 장치가 이더넷 연결의 속도 및 이중 모드를 자동으로 협상합니다. 강제 이더넷 속도 및 이중을 지정하려면 링크 속도 메뉴에서 다음 옵션 중 하나를 선택합니다.

– 1Gbps 인터페이스의 경우 다음을 선택합니다.

: •: 1Gbps - 전이중

: •: 100 Mbps - 전이중

: •: 100 Mbps - 반이중

: •: 10 Mbps - 전이중

: •: 10 Mbps - 반이중

– 10Gbps 인터페이스의 경우에는 10Gbps - 전이중만 선택할 수 있습니다.

주의 특정 이더넷 속도 및 이중을 선택하는 경우 이더넷 카드에서 방화벽으로 이어지는 연결 속도 및 이중 또한 강제 적용해야 합니다.

3. 기본 MAC 주소 재정의를 선택하고 필드에 MAC 주소를 입력하여 인터페이스의 기본 MAC 주소 사용을 재정의할 수 있습니다.

4. 유지 관리 또는 기타 이유로 인해 이 인터페이스를 잠시 오프라인으로 설정하려면 포트 종료 확인란을 선택합니다. 연결되어 있는 경우 링크 작동이 중단됩니다. 인터페이스를 활성화하고 링크를 다시 작동시키려면 확인란 선택을 취소합니다.

5. AppFlow 기능의 경우 이 인터페이스에 대해 생성된 플로우에 플로우레포팅을 허용하려면 플로우레포팅 사용 확인란을 선택합니다.

6. 이 인터페이스에서 멀티캐스트 수신을 허용하려면 멀티캐스트 지원 사용 확인란을 선택합니다.

7. QoS(서비스 품질) 관리를 위해 이 인터페이스를 통과하는 정보에 802.1p 우선 순위 정보로 태그를 지정하려면 802.1p 태깅 사용 확인란을 선택합니다. 이 인터페이스를 통해 전송된 패킷은 VLAN id=0으로 태깅되며 802.1p 우선 순위 정보를 운반합니다. 이 우선 순위 정보를 활용하려면 이 인터페이스에 연결된 장치가 우선 순위 프레임을 지원해야 합니다. QoS 관리는 방화벽 > 액세스 규칙 페이지에서 액세스 규칙에 따라 제어합니다. QoS 및 대역폭 관리에 대한 자세한 내용은 681페이지의 방화벽 설정 > QoS 매핑을 참조하십시오.

8. 원하는 경우 백업/어그리게이션 포트 드롭다운 목록에서 Link Aggregation 또는 포트 중복을 선택합니다. 자세한 내용은 링크 집계 및 포트 중복 구성를 참조하십시오.

9. 원하는 경우 라우팅 모드 사용 확인란을 선택합니다. 라우팅 모드에 대한 자세한 내용은 경로 지정 모드 구성을 참조하십시오.

10. 인터페이스 MTU - 패킷을 조각화하지 않고 인터페이스가 전달할 수 있는 가장 큰 패킷 크기를 지정합니다. 포트가 수신 및 전송할 패킷의 크기를 지정합니다.

|

631페이지의 점보 프레임에 설명되어 있는 것처럼 점보 프레임을 지원하도록 설정해야 포트에서 점보 프레임을 처리할 수 있습니다.

참고 점보 프레임 패킷 버퍼 크기 요구 사항으로 인해 점보 프레임을 사용하는 경우 메모리 요구 사항이 4의 배수로 증가합니다.

– 이 인터페이스 MTU보다 크게 비VPN 아웃바운드 패킷 Fragment화 - 이 인터페이스의 MTU보다 큰 비VPN 아웃바운드 패킷을 모두 Fragment화하도록 지정합니다. VPN 아웃바운드 패킷 조각화 지정은 VPN > 고급 페이지에서 설정합니다.

– DF(조각화 안 함) 비트 무시 - 패킷의 DF 비트를 재정의합니다.

– 메시지 생성에 필요한 ICMP Fragment화를 표시 안 함 - 이 인터페이스에서 Fragment난 패킷을 수신할 수 있다는 알림을 차단합니다.

11. 원하는 경우 이 인터페이스에 대해 대역폭 관리를 사용하도록 설정합니다. 대역폭 관리에 대한 자세한 내용은 대역폭 관리 사용을 참조하십시오.

개별 공용 IP 주소 범위 간에 트래픽을 라우팅할 때 NAT 대신 경로 지정 모드를 사용할 수 있습니다. 방화벽이 두 공용 IP 주소 범위 간에 트래픽을 라우팅하는 다음과 같은 토폴로지를 예로 들어 보겠습니다.

• 10.50.26.0/24

• 172.16.6.0/24

여기서 172.16.6.0 네트워크의 인터페이스에서 경로 지정 모드를 사용하도록 설정하면 이 인터페이스의 NAT 변환이 자동으로 사용하지 않도록 설정되며, 모든 인바운드/아웃바운드 트래픽이 10.50.26.0 네트워크용으로 구성된 WAN 인터페이스로 라우팅됩니다.

참고 LAN, DMZ 및 WLAN 영역에서 인터페이스에 대해 Static IP 모드를 사용하는 경우 라우팅 모드를 사용할 수 있습니다. DMZ의 경우에는 레이어 2 브리지 모드 사용 시에도 이 모드를 사용할 수 있습니다.

경로 지정 모드를 구성하려면 다음 단계를 수행합니다.

1. 네트워크 > 인터페이스 페이지로 이동합니다. 해당 인터페이스의 구성 아이콘을 클릭합니다. 인터페이스 편집 창이 표시됩니다.

2. 고급 탭을 클릭합니다.

전문가 모드 설정 제목에서 경로 지정 모드 사용 - 아웃바운드\인바운드 전환을 방지하도록 NAT 정책 추가 확인란을 선택하여 해당 인터페이스의 경로 지정 모드를 사용하도록 설정합니다.

4. NAT 정책 아웃바운드/인바운드 인터페이스 드롭다운 목록에서 인터페이스의 트래픽을 라우팅하는 데 사용할 WAN 인터페이스를 선택합니다.

5. 확인을 클릭합니다.

그러면 방화벽에서 구성된 인터페이스와 선택한 WAN 인터페이스에 모두 "No-NAT" 정책을 만듭니다. 이러한 정책은 인터페이스에 구성되어 있을 수도 있는 보다 일반적인 M21 NAT 정책을 재정의합니다.

네트워크 관리자는 BWM(대역폭 관리)을 통해 최소 대역폭을 보장하고 트래픽 우선 순위를 지정할 수 있습니다. 방화벽 > BWM 페이지에서 BWM을 사용하도록 설정합니다. 네트워크 관리자는 어플리케이션 또는 사용자 대역폭의 양을 제어함으로써 소수의 어플리케이션이나 사용자가 사용 가능한 대역폭을 모두 사용하지 않도록 방지할 수 있습니다. 각 네트워크 트래픽에 할당되는 대역폭의 균형을 조정하고 트래픽에 우선 순위를 할당하면 네트워크 성능을 개선할 수 있습니다.

방화벽 > BWM 페이지에서 사용하도록 설정할 수 있는 3가지 대역폭 관리 유형은 다음과 같습니다.

고급 - 관리자가 대역폭 오브젝트, 액세스 정책 및 어플리케이션 정책을 구성하여 인터페이스당 최대 송신 및 수신 대역폭 제한을 구성할 수 있도록 합니다.

글로벌 - 관리자가 BWM 설정을 글로벌로 사용하도록 설정하고 모든 인터페이스에 적용할 수 있도록 합니다. 글로벌 BWM이 기본 BWM 설정입니다.

없음 - BWM을 사용하지 않도록 설정합니다.

대역폭 관리를 구성하는 방법에 대한 자세한 내용은 635페이지의 “방화벽 설정 > BWM”을 참조하십시오.

SonicOS는 모든 인터페이스에서 송신(아웃바운드) 및 수신(인바운드) 트래픽에 모두 대역폭 관리를 적용할 수 있습니다. 아웃바운드 대역폭 관리는 클래스 기반 큐를 사용하여 수행합니다. 인바운드 대역폭 관리는 TCP의 기본 동작을 사용하여 트래픽을 제어하는 ACK 지연 알고리즘을 구현함으로써 수행합니다.

CBQ(클래스 기반 큐)를 사용하는 경우 방화벽에 최대한으로 보장된 대역폭 QoS(품질 관리) 기능이 제공됩니다. 인터페이스로 대상이 지정된 모든 패킷은 해당하는 우선 순위 큐에서 대기됩니다. 그러면 스케줄러가 패킷을 큐에서 제거하여 흐름에 보장된 대역폭 및 사용 가능한 링크 대역폭에 따라 링크를 통해 전송합니다.

인터페이스 편집 화면의 대역폭 관리 섹션을 사용하여 수신/발신 대역폭 관리를 활성화하거나 비활성화합니다. 수신/발신 사용 가능한 링크 대역폭을 사용하여 업스트림 및 다운스트림 연결 속도를 초당 킬로비트 단위로 구성할 수 있습니다.

발신 대역폭 관리 사용 - 아웃바운드 대역폭 관리를 사용하도록 설정합니다.

– 사용 가능한 인터페이스 송신 대역폭(Kbps) - 인터페이스에 사용 가능한 대역폭을 초당 킬로비트 단위로 지정합니다.

• 수신 대역폭 관리 사용 - 인바운드 대역폭 관리를 사용하도록 설정합니다.

– 사용 가능한 인터페이스 수신 대역폭(Kbps) - 인터페이스에 사용 가능한 대역폭을 초당 킬로비트 단위로 지정합니다.

투명 IP 모드(스플라이스 L3 서브넷)에서 인터페이스 구성

투명 IP 모드에서는 Dell SonicWALL 보안 어플라이언스가 WAN 서브넷을 내부 인터페이스에 브리징할 수 있습니다. 투명 모드용 인터페이스를 구성하려면 다음 단계를 수행합니다.

1. 구성하려는 할당되지 않음 인터페이스의 구성 열에서 구성 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

2. 인터페이스를 선택합니다.

– 구성 가능한 인터페이스를 선택하는 경우 영역에 대해 LAN 또는 DMZ를 선택합니다.

– 구성 가능한 인터페이스에 대해 새 영역을 만들려면 새 영역 생성을 선택합니다. 영역 추가 창이 표시됩니다. 영역을 추가하는 방법에 대한 지침은 247페이지의 네트워크 > 영역을 참조하십시오.

3. IP 할당 메뉴에서 투명 IP 모드(스플라이스 L3 서브넷)를 선택합니다.

4. 투명 범위 메뉴에서 이 인터페이스를 통해 액세스하려는 IP 주소의 범위가 포함된 주소 개체를 선택합니다. 주소 범위는 LAN, DMZ 또는 내부 투명 인터페이스에 사용되는 영역과 일치하는 다른 인증 영역과 같은 내부 영역을 벗어나면 안 됩니다. 요구 사항을 충족하는 주소 개체가 구성되어 있지 않으면 다음을 수행합니다.

– 투명 범위 메뉴에서 새 주소 오브젝트 만들기를 선택합니다.

– 주소 개체 추가 창에 주소 범위의 이름을 입력합니다. 영역 할당의 경우 LAN, DMZ 또는 다른 인증 영역과 같은 내부 영역을 선택합니다.

범위에 LAN 인터페이스(X0) IP 주소를 포함하면 안 됩니다.

– 유형은 다음과 같이 선택합니다.

: •: 네트워크 장치 하나만 이 인터페이스에 연결하려면 호스트를 선택합니다.

: •: 범위의 시작 값과 끝 값을 입력하여 IP 주소 범위를 지정하려면 범위를 선택합니다.

: •: 시작 값과 서브넷 마스크를 입력하여 서브넷을 지정하려면 네트워크를 선택합니다. 서브넷은 WAN 주소 범위 내에 있어야 하지만 WAN 인터페이스 IP 주소를 포함할 수는 없습니다.

c.호스트의 IP 주소, 범위의 시작/끝 주소 또는 네트워크의 IP 주소와 서브넷 마스크를 입력합니다.

d.확인을 클릭하여 주소 오브젝트를 만들고 인터페이스 편집 대화 상자로 돌아옵니다.

자세한 내용은 259페이지의 네트워크 > 주소 오브젝트을 참조하십시오.

5. 주석 필드에 주석 텍스트(옵션)를 입력합니다. 이 텍스트는 인터페이스 테이블의 주석 열에 표시됩니다.

6. 이 인터페이스에서 방화벽 원격 관리를 사용하려면 지원되는 관리 프로토콜을 HTTPS, Ping, SNMP 및/또는 SSH 중에서 선택할 수 있습니다.

같은 어플라이언스의 다른 영역에서 관리하기 위한 WAN 인터페이스 액세스를 허용하려면 액세스 규칙을 만들어야 합니다. 자세한 내용은 529페이지의 LAN 영역에서 WAN 기본 IP 액세스 허용을 참조하십시오.

7. 제한된 관리 권한을 지닌 선택한 사용자가 이 인터페이스를 통해 보안 어플라이언스에 직접 로그인하도록 허용하려면 사용자 로그인에서 HTTP 및/또는 HTTPS를 선택합니다.

8. 확인을 클릭합니다.

참고 방화벽 주소를 변경한 후 암호화 키를 재생성하려면 관리자 암호가 필요합니다.

투명 IP 모드 인터페이스용 고급 설정 구성

1. 인터페이스 편집 대화 상자에서 고급 탭을 클릭합니다.

2. 링크 속도의 경우 자동 협상이 기본적으로 선택되어 있으면 특정 링크 속도 및 이중 모드로 변경할 수 있습니다. 이 경우 자동 협상을 그대로 유지하면 연결된 장치가 이더넷 연결의 속도 및 이중 모드를 자동으로 협상합니다. 강제 이더넷 속도 및 이중을 지정하려면 링크 속도 메뉴에서 다음 옵션 중 하나를 선택합니다.

– 1Gbps 인터페이스의 경우 다음을 선택합니다.

: •: 1Gbps - 전이중

: •: 100 Mbps - 전이중

: •: 100 Mbps - 반이중

: •: 10 Mbps - 전이중

: •: 10 Mbps - 반이중

– 10Gbps 인터페이스의 경우에는 10Gbps - 전이중만 선택할 수 있습니다.

주의 특정 이더넷 속도 및 이중을 선택하는 경우 이더넷 카드에서 방화벽으로 이어지는 연결 속도 및 이중 또한 강제 적용해야 합니다.

3. 기본 MAC 주소 재정의를 선택하고 필드에 MAC 주소를 입력하여 인터페이스의 기본 MAC 주소 사용을 재정의할 수 있습니다.

4. 유지 관리 또는 기타 이유로 인해 이 인터페이스를 잠시 오프라인으로 설정하려면 포트 종료 확인란을 선택합니다. 연결되어 있는 경우 링크 작동이 중단됩니다. 인터페이스를 활성화하고 링크를 다시 작동시키려면 확인란 선택을 취소합니다.

5. AppFlow 기능의 경우 이 인터페이스에 대해 생성된 플로우에 플로우레포팅을 허용하려면 플로우레포팅 사용 확인란을 선택합니다.

6. 이 인터페이스에서 멀티캐스트 수신을 허용하려면 멀티캐스트 지원 사용 확인란을 선택합니다.

7. QoS(서비스 품질) 관리를 위해 이 인터페이스를 통과하는 정보에 802.1p 우선 순위 정보로 태그를 지정하려면 802.1p 태깅 사용 확인란을 선택합니다. 이 인터페이스를 통해 전송된 패킷은 VLAN id=0으로 태깅되며 802.1p 우선 순위 정보를 운반합니다. 이 우선 순위 정보를 활용하려면 이 인터페이스에 연결된 장치가 우선 순위 프레임을 지원해야 합니다. QoS 관리는 방화벽 > 액세스 규칙 페이지에서 액세스 규칙에 따라 제어합니다. QoS 및 대역폭 관리에 대한 자세한 내용은 681페이지의 방화벽 설정 > QoS 매핑을 참조하십시오.

8. 원하는 경우 백업/어그리게이션 포트 드롭다운 목록에서 Link Aggregation 또는 포트 중복을 선택합니다. 자세한 내용은 링크 집계 및 포트 중복 구성를 참조하십시오.

9. WAN 인터페이스의 하드웨어 MAC 주소를 출발지 MAC 주소로 사용하여 이 인터페이스에서 수신된 Gratuitous ARP 패킷을 WAN으로 전달하려면 WAN으로 Gratuitous ARP 전달 사용 확인란을 선택합니다.

10. 이 인터페이스에서 새 시스템에 대한 새 엔트리가 ARP 테이블에 추가될 때마다 Gratuitous ARP 패킷을 WAN으로 자동 전송하려면 WAN으로 자동 Gratuitous ARP 생성 사용 확인란을 선택합니다. WAN 인터페이스의 하드웨어 MAC 주소가 ARP 패킷의 출발지 MAC 주소로 사용됩니다.

11. 원하는 경우 이 인터페이스에 대해 대역폭 관리를 사용하도록 설정합니다. 대역폭 관리에 대한 자세한 내용은 대역폭 관리 사용을 참조하십시오.

무선 인터페이스는 무선 영역에 할당되었으며 SonicWALL SonicPoint 보안 액세스 지점을 지원하는 데 사용되는 인터페이스입니다.

1. 구성하려는 인터페이스의 구성 열에서 구성 ![]() 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

2. 영역 목록에서 WLAN 또는 사용자 지정 무선 영역을 선택합니다.

3. 모드/IP 할당에서 Static IP 모드를 선택합니다. 레이어 2 브리지 모드를 선택할 수도 있습니다. 자세한 내용은 레이어 2 브리지 모드를 참조하십시오.

4. IP 주소 및 서브넷 마스크 필드에 영역의 IP 주소와 서브넷 마스크를 각각 입력합니다.

참고 서브넷 마스크의 상한은 SonicPoint 제한 필드에서 선택하는 SonicPoint의 수에 따라 결정됩니다. 여러 인터페이스 또는 서브인터페이스를 무선 인터페이스로 구성하는 경우 더 작은(더 높은) 서브넷을 사용하여 인터페이스에서 사용 가능한 잠재적 DHCP 임대의 수를 제한할 수 있습니다. 이 방법 대신 각 무선 인터페이스에 대해 클래스 C 서브넷(서브넷 마스크 255.255.255.0)을 사용하는 경우에는 보안 어플라이언스에서 사용 가능한 DHCP 임대 제한을 초과할 수 있습니다.

5. SonicPoint 제한 필드에서 이 인터페이스에 허용되는 최대 SonicPoint 수를 선택합니다.

– 이 값에 따라 서브넷 마스크 필드에 입력할 수 있는 최고 서브넷 마스크가 결정됩니다. 다음 표에는 각 SonicPoint 제한 선택 항목에 해당하는 서브넷 마스크 제한과, 허용되는 최대 서브넷 마스크 입력 시 인터페이스에서 사용 가능한 DHCP 임대의 수가 나와 있습니다.

– 여기서 사용 가능한 클라이언트 IP는 방화벽 게이트웨이 인터페이스당 한 개라고 가정하며, 이 인터페이스에서 허용되는 최대 개수의 SonicPoint가 각각 IP 주소를 사용한다고 가정합니다.

|

참고 위 표에는 허용되는 최대 서브넷 마스크 크기가 나와 있습니다. 클래스 전체 서브넷(클래스 A, 클래스 B, 클래스 C) 또는 WLAN 인터페이스에서 사용하려는 모든 가변 길이 서브넷 마스크를 계속해서 사용할 수 있습니다. 많은 무선 클라이언트를 지원해야 하는 경우 추가 IP 주소 지정 공간을 클라이언트에 할당할 수 있도록 작은 서브넷 마스크(예: 24비트 클래스 C - 255.255.255.0, 사용 가능한 총 IP 254개)를 사용하는 것이 좋습니다.

6. 주석 필드에 주석 텍스트(옵션)를 입력합니다. 이 텍스트는 인터페이스 테이블의 주석 열에 표시됩니다.

7. 이 인터페이스에서 방화벽 원격 관리를 사용하려면 지원되는 관리 프로토콜을 HTTPS, Ping, SNMP 및/또는 SSH 중에서 선택할 수 있습니다.

같은 어플라이언스의 다른 영역에서 관리하기 위한 WAN 인터페이스 액세스를 허용하려면 액세스 규칙을 만들어야 합니다. 자세한 내용은 529페이지의 LAN 영역에서 WAN 기본 IP 액세스 허용을 참조하십시오.

8. 제한된 관리 권한을 지닌 선택한 사용자가 보안 어플라이언스에 로그인하도록 허용하려면 사용자 로그인에서 HTTP 및/또는 HTTPS를 선택합니다.

9. 확인을 클릭합니다.

무선 인터페이스용 고급 설정 구성

1. 인터페이스 편집 대화 상자에서 고급 탭을 클릭합니다.

링크 속도의 경우 자동 협상이 기본적으로 선택되어 있으면 특정 링크 속도 및 이중 모드로 변경할 수 있습니다. 이 경우 자동 협상을 그대로 유지하면 연결된 장치가 이더넷 연결의 속도 및 이중 모드를 자동으로 협상합니다. 강제 이더넷 속도 및 이중을 지정하려면 링크 속도 메뉴에서 다음 옵션 중 하나를 선택합니다.

– 1Gbps 인터페이스의 경우 다음을 선택합니다.

: •: 1Gbps - 전이중

: •: 100 Mbps - 전이중

: •: 100 Mbps - 반이중

: •: 10 Mbps - 전이중

: •: 10 Mbps - 반이중

– 10Gbps 인터페이스의 경우에는 10Gbps - 전이중만 선택할 수 있습니다.

주의 특정 이더넷 속도 및 이중을 선택하는 경우 이더넷 카드에서 방화벽으로 이어지는 연결 속도 및 이중 또한 강제 적용해야 합니다.

3. 기본 MAC 주소 재정의를 선택하고 필드에 MAC 주소를 입력하여 인터페이스의 기본 MAC 주소 사용을 재정의할 수 있습니다.

4. 유지 관리 또는 기타 이유로 인해 이 인터페이스를 잠시 오프라인으로 설정하려면 포트 종료 확인란을 선택합니다. 연결되어 있는 경우 링크 작동이 중단됩니다. 인터페이스를 활성화하고 링크를 다시 작동시키려면 확인란 선택을 취소합니다.

5. AppFlow 기능의 경우 이 인터페이스에 대해 생성된 플로우에 플로우레포팅을 허용하려면 플로우레포팅 사용 확인란을 선택합니다.

6. 이 인터페이스에서 멀티캐스트 수신을 허용하려면 멀티캐스트 지원 사용 확인란을 선택합니다.

7. QoS(서비스 품질) 관리를 위해 이 인터페이스를 통과하는 정보에 802.1p 우선 순위 정보로 태그를 지정하려면 802.1p 태깅 사용 확인란을 선택합니다. 이 인터페이스를 통해 전송된 패킷은 VLAN id=0으로 태깅되며 802.1p 우선 순위 정보를 운반합니다. 이 우선 순위 정보를 활용하려면 이 인터페이스에 연결된 장치가 우선 순위 프레임을 지원해야 합니다. QoS 관리는 방화벽 > 액세스 규칙 페이지에서 액세스 규칙에 따라 제어합니다. QoS 및 대역폭 관리에 대한 자세한 내용은 681페이지의 방화벽 설정 > QoS 매핑을 참조하십시오.

8. 원하는 경우 백업/어그리게이션 포트 드롭다운 목록에서 Link Aggregation 또는 포트 중복을 선택합니다. 자세한 내용은 링크 집계 및 포트 중복 구성를 참조하십시오.

9. 원하는 경우 라우팅 모드 사용 확인란을 선택합니다. 라우팅 모드에 대한 자세한 내용은 경로 지정 모드 구성을 참조하십시오.

10. 원하는 경우 이 인터페이스에 대해 대역폭 관리를 사용하도록 설정합니다. 대역폭 관리에 대한 자세한 내용은 대역폭 관리 사용을 참조하십시오.

WAN 인터페이스를 구성하면 인터넷에 연결할 수 있습니다. Dell SonicWALL 보안 어플라이언스에서는 WAN 인터페이스를 N-2개까지 구성할 수 있습니다. 여기서 N은 장치(물리적 장치 및 VLAN)에 정의된 인터페이스의 수입니다. WAN 인터페이스로 구성할 수 없는 인터페이스는 X0 및 MGMT 인터페이스뿐입니다.

인터페이스 편집 대화 상자의 일반 탭에서 WAN 인터페이스 구성을 시작합니다.

1. 구성하려는 인터페이스의 구성 열에서 편집 ![]() 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

2. 할당되지 않은 인터페이스를 구성하는 경우 영역 메뉴에서 WAN을 선택합니다. 기본 WAN 인터페이스를 선택한 경우에는 영역 메뉴에서 WAN이 이미 선택되어 있습니다.

IP 할당 메뉴에서 다음 WAN 네트워크 주소 지정 모드 중 하나를 선택합니다. IP 할당 메뉴에서 선택하는 옵션에 따라 옵션 선택 후 표시되는 해당 필드에 값을 입력합니다.

– 정적 - 정적 IP 주소를 사용하는 네트워크에 대해 방화벽을 구성합니다.

– DHCP - 인터넷의 DHCP 서버에서 IP 설정을 요청하도록 방화벽을 구성합니다. 케이블 및 DSL 고객의 일반적인 네트워크 주소 지정 모드는 DHCP 클라이언트 사용 NAT입니다.

– PPPoE - PPPoE(Point to Point Protocol over Ethernet)를 사용하여 인터넷에 연결합니다. ISP에서 사용자 이름과 암호를 요구하는 경우 사용자 이름 및 사용자 암호 필드에 각각 입력합니다. DSL 모뎀 사용 시에는 대개 이 프로토콜이 사용됩니다.

– PPTP - PPTP(Point to Point Tunneling Protocol)를 사용하여 원격 서버에 연결합니다. 이 프로토콜은 터널링 연결을 필요로 하는 이전 Microsoft Windows 구현을 지원합니다.

– L2TP - IPsec를 사용하여 L2TP(레이어 2 터널링 프로토콜) 서버에 연결한 다음 클라이언트에서 서버로 전송되는 모든 데이터를 암호화합니다. 그러나 다른 대상으로 전송되는 네트워크 트래픽은 암호화되지 않습니다.

– 와이어 모드(2포트 와이어) - 바이패스, 검사 또는 보안 모드에서 방화벽을 네트워크에 삽입할 수 있습니다. 자세한 내용은 유선 및 탭 모드 구성을 참조하십시오.

– 탭 모드(1포트 탭) - 네트워크 탭, 포트 미러 또는 SPAN 포트에서 사용하기 위한 방화벽을 네트워크에 삽입할 수 있습니다. 자세한 내용은 유선 및 탭 모드 구성을 참조하십시오.

4. DHCP를 사용하는 경우 필요에 따라 호스트 이름 필드에 호스트를 설명하는 이름을 입력하고 설명 필드에 원하는 설명을 입력합니다.

5. PPPoE, PPTP 또는 L2TP 사용 시에는 추가 필드가 표시됩니다.

– 일정이 표시되면 이 인터페이스를 연결할 원하는 일정을 드롭다운 목록에서 선택합니다.

– 사용자 이름 및 사용자 암호에 ISP에서 제공한 계정 이름과 암호를 입력합니다.

– 서버 IP 주소 필드가 표시되면 ISP에서 제공한 서버 IP 주소를 입력합니다.

– (클라이언트) 호스트 이름 필드가 표시되면 어플라이언스의 호스트 이름을 입력합니다. 이 이름은 시스템 > 관리 페이지의 방화벽 이름입니다.

– 공유 비밀키 필드가 표시되면 ISP에서 제공한 값을 입력합니다.

6. 이 인터페이스에서 방화벽 원격 관리를 사용하려면 지원되는 관리 프로토콜을 HTTPS, Ping, SNMP 및/또는 SSH 중에서 선택할 수 있습니다.

같은 어플라이언스의 다른 영역에서 관리하기 위한 WAN 인터페이스 액세스를 허용하려면 액세스 규칙을 만들어야 합니다. 자세한 내용은 529페이지의 LAN 영역에서 WAN 기본 IP 액세스 허용을 참조하십시오.

7. PPPoE, PPTP 또는 L2TP 사용 시에는 추가 필드가 표시됩니다.

– PPPoE의 경우 다음 라디오 단추 중 하나를 선택합니다.

: •: PPPoE 서버에서 IP 주소를 가져오려면 IP 주소 자동 가져오기를 선택합니다.

: •: 이 인터페이스에 대해 Static IP 주소를 사용하려면 IP 주소 지정을 선택하고 필드에 원하는 IP 주소를 입력합니다.

– PPTP 또는 L2TP의 경우 다음 옵션을 구성합니다.

: •: 비활성 연결 끊기 확인란을 선택하고 연결을 종료할 때까지의 비활성 상태 시간(분)을 입력합니다. 비활성 타임아웃을 사용하지 않으려면 이 확인란 선택을 취소합니다.

: •: IP 할당 드롭다운 목록에서 DHCP 또는 Static을 선택합니다. DHCP의 경우 IP 주소, 서브넷 마스크 및 게이트웨이 주소가 서버에서 자동으로 프로비전됩니다. Static의 경우에는 해당 필드에 적절한 값을 입력합니다.

8. DHCP 사용 시에는 원하는 경우 다음 확인란을 선택합니다.

– 이전에 DHCP 서버에서 제공했던 것과 같은 IP 주소를 WAN 인터페이스에 대해 요청하려면 시작할 때 이전 IP의 갱신 요청을 선택합니다.

– 이 WAN 인터페이스가 연결이 끊긴 후 다시 연결할 때마다 DHCP 서버에 리스 갱신 요청을 보내려면 연결 시에 DHCP 리스 갱신을 선택합니다.

이러한 옵션 아래에 표시되는 필드는 DHCP 서버에서 프로비전합니다. 프로비전 후에는 갱신, 릴리스 및 새로 고침 단추를 사용할 수 있게 됩니다.

– 현재 할당된 IP 주소에 대해 DHCP 리스 주기를 다시 시작하려면 갱신을 클릭합니다.

– 현재 IP 주소에 대해 DHCP 리스를 취소하려면 릴리스를 클릭합니다. 그러면 세션이 끊깁니다. 세션을 다시 설정하려면 DHCP 서버에서 새 IP 주소를 받아야 합니다.

– DHCP 서버에서 새 IP 주소를 받으려면 새로 고침을 클릭합니다.

9. 제한적 관리 권한이 있는 선택한 사용자가 이 인터페이스에서 보안 어플라이언스에 직접 로그인하도록 허용하려면 사용자 로그인에서 HTTP 및/또는 HTTPS를 선택합니다.

10. HTTP 연결이 보안 HTTPS 연결을 통해 방화벽으로 자동 리디렉션되도록 하려면 HTTP에서 HTTPS로 리디렉션을 사용할 수 있도록 정책 추가를 선택합니다.

11. 아래 설명에 따라 고급 및 프로토콜 탭(표시되는 경우)의 구성을 계속 진행합니다. 네트워크 주소 지정 모드에 대해 WAN 구성을 완료한 후 확인을 클릭합니다.

1. 인터페이스 편집 대화 상자에서 고급 탭을 클릭합니다.

2. 링크 속도의 경우 자동 협상이 기본적으로 선택되어 있으면 특정 링크 속도 및 이중 모드로 변경할 수 있습니다. 이 경우 자동 협상을 그대로 유지하면 연결된 장치가 이더넷 연결의 속도 및 이중 모드를 자동으로 협상합니다. 강제 이더넷 속도 및 이중을 지정하려면 링크 속도 메뉴에서 다음 옵션 중 하나를 선택합니다.

– 1Gbps 인터페이스의 경우 다음을 선택합니다.

: •: 1Gbps - 전이중

: •: 100 Mbps - 전이중

: •: 100 Mbps - 반이중

: •: 10 Mbps - 전이중

: •: 10 Mbps - 반이중

– 10Gbps 인터페이스의 경우에는 10Gbps - 전이중만 선택할 수 있습니다.

주의 특정 이더넷 속도 및 이중을 선택하는 경우 이더넷 카드에서 방화벽으로 이어지는 연결 속도 및 이중 또한 강제 적용해야 합니다.

3. 기본 MAC 주소 재정의를 선택하고 필드에 MAC 주소를 입력하여 인터페이스의 기본 MAC 주소 사용을 재정의할 수 있습니다.

4. 유지 관리 또는 기타 이유로 인해 이 인터페이스를 잠시 오프라인으로 설정하려면 포트 종료 확인란을 선택합니다. 연결되어 있는 경우 링크 작동이 중단됩니다. 인터페이스를 활성화하고 링크를 다시 작동시키려면 확인란 선택을 취소합니다.

5. AppFlow 기능의 경우 이 인터페이스에 대해 생성된 플로우에 플로우레포팅을 허용하려면 플로우레포팅 사용 확인란을 선택합니다.

6. 이 인터페이스에서 멀티캐스트 수신을 허용하려면 멀티캐스트 지원 사용 확인란을 선택합니다.

7. QoS(서비스 품질) 관리를 위해 이 인터페이스를 통과하는 정보에 802.1p 우선 순위 정보로 태그를 지정하려면 802.1p 태깅 사용 확인란을 선택합니다. 이 인터페이스를 통해 전송된 패킷은 VLAN id=0으로 태깅되며 802.1p 우선 순위 정보를 운반합니다. 이 우선 순위 정보를 활용하려면 이 인터페이스에 연결된 장치가 우선 순위 프레임을 지원해야 합니다. QoS 관리는 방화벽 > 액세스 규칙 페이지에서 액세스 규칙에 따라 제어합니다. QoS 및 대역폭 관리에 대한 자세한 내용은 681페이지의 방화벽 설정 > QoS 매핑을 참조하십시오.

8. 원하는 경우 백업/어그리게이션 포트 드롭다운 목록에서 Link Aggregation 또는 포트 중복을 선택합니다. 자세한 내용은 링크 집계 및 포트 중복 구성를 참조하십시오.

9. 인터페이스 MTU - 패킷을 조각화하지 않고 인터페이스가 전달할 수 있는 가장 큰 패킷 크기를 지정합니다. 포트가 수신 및 전송할 패킷의 크기를 지정합니다.

|

631페이지의 점보 프레임에 설명되어 있는 것처럼 점보 프레임을 지원하도록 설정해야 포트에서 점보 프레임을 처리할 수 있습니다.

참고 점보 프레임 패킷 버퍼 크기 요구 사항으로 인해 점보 프레임을 사용하는 경우 메모리 요구 사항이 4의 배수로 증가합니다.

– 이 인터페이스 MTU보다 크게 비VPN 아웃바운드 패킷 Fragment화 - 이 인터페이스의 MTU보다 큰 비VPN 아웃바운드 패킷을 모두 Fragment화하도록 지정합니다. VPN 아웃바운드 패킷 조각화 지정은 VPN > 고급 페이지에서 설정합니다.

– DF(조각화 안 함) 비트 무시 - 패킷의 DF 비트를 재정의합니다.

– 메시지 생성에 필요한 ICMP Fragment화를 표시 안 함 - 이 인터페이스에서 Fragment난 패킷을 수신할 수 있다는 알림을 차단합니다.

10. DHCP 사용 시에는 다음 옵션이 표시됩니다.

– 서버가 변경되었을 수 있는 경우 DHCP 사용 시 디스커버와의 갱신 시작 확인란을 선택합니다.

– 리스 획득 동안 DHCP 디스커버 간에 _초 간격 사용 확인란을 선택하고 DHCP 서버가 즉시 응답하지 않는 경우 적용할 간격(초)을 조정합니다.

11. 원하는 경우 이 인터페이스에 대해 대역폭 관리를 사용하도록 설정합니다. 대역폭 관리에 대한 자세한 내용은 대역폭 관리 사용을 참조하십시오.

WAN 인터페이스를 구성할 때 PPPoE, PPTP 또는 L2TP IP 할당을 지정한 경우 인터페이스 편집 대화 상자에 프로토콜 탭이 표시됩니다.

인터넷 서비스 공급자(ISP)는 프로토콜 탭의 다음을 통해 취득된 설정 섹션의 필드(예: SonicWALL IP 주소, 서브넷 마스크 및 게이트웨이 주소)를 프로비전합니다. ISP에 어플라이언스를 연결하고 나면 이러한 필드에 실제 값이 표시됩니다.

또한 PPPoE를 지정하면 고급 탭의 인터페이스 MTU 옵션이 1492로 설정되고 프로토콜 탭에서 추가 설정이 제공됩니다.

PPPoE에 대해 추가 설정을 구성하려면 다음을 수행합니다.

1. 인터페이스 편집 대화 상자에서 프로토콜 탭을 클릭합니다.

2. 확인란을 선택하여 PPPoE 클라이언트 설정 섹션의 다음 옵션을 사용하도록 설정합니다.

– 비활성 연결 끊기(분): SonicOS에서 패킷이 전송되지 않음을 감지하면 세션을 종료할 때까지의 시간(분, 기본값은 10)을 입력합니다.

– 서버 연결 유지를 위한 LCP 에코 패킷의 엄격한 사용: SonicOS에서 PPPoE 서버가 1분 이내에 "ppp LCP 에코 요청"을 보내지 않았음을 감지하는 경우 세션을 종료하도록 하려면 이 옵션을 선택합니다. PPPoE 서버에서 "LCP 에코 보내기" 기능을 지원하는 경우에만 이 옵션을 선택하십시오.

– 서버가 트래픽을 전송하지 않을 때 PPPOE 클라이언트 다시 연결함: __분: 서버가 LCP 에코 요청을 비롯한 패킷을 보내지 않는 경우 SonicOS에서 PPPoE 서버의 세션을 종료했다가 다시 연결할 때까지의 시간(분, 기본값은 5)을 입력합니다.

Link Aggregation 및 포트 중복은 모두 SonicOS UI의 인터페이스 편집 대화 상자에 있는 고급 탭에서 구성합니다.

• 링크 집계 - 여러 이더넷 인터페이스를 그룹화하여 논리적인 단일 링크로 만들면 물리적인 단일 인터페이스가 지원할 수 있는 것보다 많은 양을 처리할 수 있습니다. 그러면 두 이더넷 도메인 간에 몇 기가비트에 달하는 트래픽을 보낼 수 있습니다.

참고 NSA 2600에서는 네트워크 인터페이스에 대해 Link Aggregation이 지원되지 않습니다.

• 포트 중복 - 기본 인터페이스 또는 기본 스위치에 장애가 발생하는 경우 연결이 끊기지 않도록 하려면 두 번째 스위치에 연결할 수 있는 물리적 인터페이스에 중복된 단일 포트를 구성합니다.

참고 NSA 2600에서는 네트워크 인터페이스에 대해 포트 중복이 지원되지 않습니다.

참고 HA 제어 인터페이스에 대해서는 Link Aggregation 및 포트 중복이 지원되지 않습니다.

참고 레이어 2 브리지 모드에서는 Link Aggregation이 지원되지 않습니다.

링크 집계는 최대 네 개의 인터페이스를 LAG(링크 집계 그룹)라는 단일 집계 링크로 집계하여 방화벽과 스위치 간에 사용 가능한 대역폭을 늘리는 데 사용됩니다. 집계 링크의 모든 포트는 같은 스위치에 연결되어 있어야 합니다. 방화벽은 라운드 로빈 알고리즘을 사용하여 링크 집계 그룹의 인터페이스에 트래픽을 부하 분산합니다. 링크 집계에서는 중복 기능도 제공됩니다. 즉 LAG에 포함된 인터페이스 중 하나의 작동이 중단되어도 다른 인터페이스는 연결된 상태로 유지됩니다.

링크 집계를 지칭하는 용어는 포트 채널, 이더넷 채널, 트렁크, 포트 그룹화 등 공급업체별로 다릅니다.

Link Aggregation Failover

SonicWALL에서는 링크 장애 시 연결이 끊기지 않도록 하기 위해 HA(고가용성), LB(부하 분산) 그룹, 링크 집계 등의 여러 가지 방법을 제공합니다. 이 세 가지 기능이 모두 방화벽에 구성되어 있으면 링크 장애 시 다음 순서대로 기능이 사용됩니다.

1. High Availability[고가용성]

2. 링크 집계

3. 부하 분산 그룹

HA가 링크 집계보다 우선 사용됩니다. LAG의 각 링크는 동일한 분량의 부하를 운반하므로 활성 방화벽에서 링크가 손실되면 유휴 방화벽에 강제 장애 조치가 수행됩니다(방화벽의 모든 링크가 연결된 상태로 유지되는 경우). 기본 집계 포트에서만 물리적 모니터링을 구성하면 됩니다.

링크 집계를 LB 그룹과 함께 사용하는 경우 링크 집계가 우선 사용됩니다. 집계 링크에 포함된 모든 포트의 작동이 중단되는 경우에만 LB가 사용됩니다.

링크 집계 제한 사항

• 지금은 링크 집계에 대해 정적 주소 지정만 지원됩니다.

• LACP(링크 집계 제어 프로토콜)는 현재 지원되지 않습니다

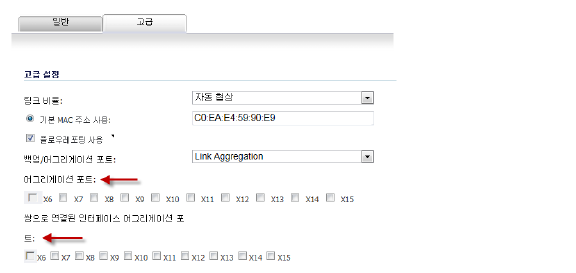

링크 집계 구성

링크 집계를 구성하려면 다음 작업을 수행합니다.

1. 네트워크 > 인터페이스 페이지에서 링크 집계 그룹의 마스터로 지정할 인터페이스의 구성 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

2. 고급 탭을 클릭합니다.

중복/집계 포트 풀다운 메뉴에서 링크 집계를 선택합니다.

4. 방화벽에서 현재 할당되지 않은 각 인터페이스의 확인란과 함께 집계 포트 옵션이 표시됩니다. LAG에 할당할 다른 인터페이스를 세 개까지 선택합니다.

참고 인터페이스를 링크 집계 그룹에 할당하고 나면 이 구성이 링크 집계 마스터 인터페이스를 통해 관리되며, 독립적으로 구성할 수 없습니다. 인터페이스 설정 테이블에서 인터페이스 영역이 "집계 포트"로 표시되고 구성 아이콘이 제거됩니다.

5. 인터페이스의 링크 속도를 자동 협상으로 설정합니다.

6. 확인을 클릭합니다.

참고 링크 집계를 사용하려면 스위치에 일치하는 구성이 필요합니다. 스위치의 부하 분산 방법은 공급업체에 따라 매우 다릅니다. 링크 집계를 구성하는 방법에 대한 내용은 스위치 설명서를 참조하십시오. 링크 집계의 명칭은 포트 채널, 이더넷 채널, 트렁크, 포트 그룹화 등으로 다를 수도 있습니다.

포트 중복을 사용하면 물리적 이더넷 포트에 중복된 포트를 간편하게 구성할 수 있습니다. 이 기능은 특히 고급 배포에서 스위치 장애가 단일 장애 지점이 되지 않도록 하는 데 유용한 기능입니다.

활성 상태의 기본 인터페이스는 인터페이스를 드나드는 모든 트래픽을 처리합니다. 기본 인터페이스의 작동이 중단되면 보조 인터페이스가 모든 수신/발신 트래픽을 대신 처리합니다. 보조 인터페이스는 기본 인터페이스의 MAC 주소를 사용하여 장애 조치 이벤트에 적절한 무상 ARP를 보냅니다. 기본 인터페이스는 다시 작동하게 되면 보조 인터페이스에서 처리하던 모든 트래픽 처리 작업을 다시 시작합니다.

일반적인 포트 중복 구성에서는 기본 인터페이스와 보조 인터페이스가 다른 스위치에 연결됩니다. 따라서 기본 스위치의 작동이 중단되는 경우 장애 조치 경로가 제공됩니다. 두 스위치는 같은 이더넷 도메인에 있어야 합니다. 두 인터페이스를 모두 같은 스위치에 연결하여 포트 중복을 구성할 수도 있습니다.

포트 중복 장애 조치(failover)

SonicWALL에서는 링크 장애 시 연결이 끊기지 않도록 하기 위해 HA(고가용성), LB(부하 분산) 그룹, 포트 중복 등의 여러 가지 방법을 제공합니다. 이 세 가지 기능이 모두 방화벽에 구성되어 있으면 링크 장애 시 다음 순서대로 기능이 사용됩니다.

1. 포트 중복

2. HA

3. LB 그룹

포트 중복을 HA와 함께 사용하는 경우 포트 중복이 우선 사용됩니다. 일반적으로 인터페이스 장애 조치 시 HA 장애 조치가 수행되지만, 해당 인터페이스에 중복된 포트를 사용할 수 있는 경우에는 HA 장애 조치가 아닌 인터페이스 장애 조치가 수행됩니다. 기본 중복 포트와 보조 중복 포트의 작동이 모두 중단되면 HA 장애 조치가 수행됩니다(보조 방화벽의 해당 포트가 활성 상태인 경우).

포트 중복을 LB 그룹과 함께 사용하는 경우에도 포트 중복이 우선 사용됩니다. 모든 단일 포트(기본 또는 보조) 장애는 HA와 마찬가지로 포트 중복을 통해 처리됩니다. 두 포트의 작동이 모두 중단되면 LB가 대체 인터페이스를 찾습니다.

포트 중복 구성

포트 중복을 구성하려면 다음 작업을 수행합니다.

1. 네트워크 > 인터페이스 페이지에서 링크 집계 그룹의 마스터로 지정할 인터페이스의 구성 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

2. 고급 탭을 클릭합니다.

중복/집계 포트 풀다운 메뉴에서 포트 중복을 선택합니다.

4. 현재 할당되지 않은 사용 가능한 모든 인터페이스와 함께 집계 포트 풀다운 메뉴가 표시됩니다. 인터페이스 중 하나를 선택합니다.

참고 인터페이스를 중복 포트로 선택하고 나면 해당 구성이 기본 인터페이스를 통해 관리되며, 독립적으로 구성할 수 없습니다. 인터페이스 설정 테이블에서 인터페이스의 영역이 "중복 포트"로 표시되고 구성 아이콘이 제거됩니다.

5. 인터페이스의 링크 속도를 자동 협상으로 설정합니다.

6. 확인을 클릭합니다.

VLAN 서브인터페이스를 추가할 때는 서브인터페이스를 영역에 할당하고, VLAN 태그를 서브인터페이스에 할당한 다음 물리적 인터페이스에 서브인터페이스를 할당해야 합니다. 영역 할당에 따라 같은 영역에 대해 물리적 인터페이스를 구성하는 것과 같은 방식으로 VLAN 서브인터페이스를 구성할 수 있습니다.

가상 인터페이스 추가

1. 왼쪽 탐색 메뉴에서 네트워크를 클릭한 다음 인터페이스를 클릭하여 네트워크 > 인터페이스 페이지를 표시합니다.

2. 인터페이스 설정 테이블 아래쪽에서 인터페이스 추가를 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

3. 인터페이스에 할당할 영역을 선택합니다. LAN, WAN, DMZ, WLAN 또는 사용자 지정 영역을 선택할 수 있습니다. 상위(물리적) 인터페이스와 같은 영역을 할당할 필요는 없습니다. 실제로 상위 인터페이스는 할당되지 않음 상태로 유지해도 됩니다.

선택한 영역에 따라 서브인터페이스의 네트워크 설정에 알맞은 구성을 선택합니다.

– LAN, DMZ 또는 신뢰할 수 있는 유형의 사용자 지정 영역: 정적 또는 투명

– WLAN 또는 사용자 지정 무선 영역: 정적 IP만(IP 할당 목록 없음)

4. 서브인터페이스에 VLAN 태그(ID)를 할당합니다. 유효한 VLAN ID는 1~4094이지만 일부 스위치에서는 원시 VLAN을 지정하기 위해 VLAN 1이 예약됩니다. 보안 어플라이언스를 사용하여 보호하려는 각 VLAN에 해당하는 VLAN ID로 VLAN 서브인터페이스를 만들어야 합니다.

5. 이 서브인터페이스가 속할 상위(물리적) 인터페이스를 선언합니다. 인터페이스별로 할당 가능한 서브인터페이스 수는 제한되어 있지 않습니다. 즉 시스템 한도까지 서브인터페이스를 할당할 수 있습니다.

6. 선택한 영역에 따라 서브인터페이스 네트워크 설정을 구성합니다. 이 섹션 앞부분에 있는 인터페이스 구성 지침을 참조하십시오.

– 투명 IP 모드(스플라이스 L3 서브넷)에서 인터페이스 구성

7. 서브인터페이스에 대한 관리 및 사용자 로그인 방법을 선택합니다.

8. 확인을 클릭합니다.

IPS 스니퍼 모드용으로 방화벽을 구성하려면 L2 브리지 쌍에 필요한 동일 영역의 인터페이스 두 개가 필요합니다. WAN 인터페이스를 제외한 모든 인터페이스를 사용할 수 있습니다. 이 예에서는 브리지 쌍에 대해 X2, X3을 사용하여 두 인터페이스가 LAN 영역에 포함되도록 구성합니다. WAN 인터페이스(X1)는 필요시 방화벽이 방화벽 데이터 센터에 액세스하는 데 사용됩니다. 스위치의 미러 포트는 브리지 쌍의 인터페이스 중 하나에 연결됩니다.

이 섹션에 포함된 항목은 다음과 같습니다.

• 보안 서비스 구성(Unified Threat Management)

• 로깅 구성

• IPS 스니퍼 모드 인터페이스에 미러 스위치 포트 연결

• 기본 브리지 인터페이스 구성

– 기본 브리지 인터페이스 영역으로 LAN 선택

– 정적 IP 주소 할당

• 보조 브리지 인터페이스 구성

– 보조 브리지 인터페이스 영역으로 LAN 선택

– 기본 브리지 인터페이스에 L2 브리지 사용

• SNMP를 사용하도록 설정하고 트랩을 보낼 수 있는 SNMP 관리자 시스템의 IP 주소 구성

• LAN 트래픽의 보안 서비스(UTN) 구성

• 로깅 경고 설정을 "경고" 이하로 구성

• 스위치의 미러 포트를 브리지 쌍의 인터페이스 중 하나에 연결

• WAN에 연결하여 인터넷을 통한 동적 서명 데이터에 액세스할 수 있도록 WAN 구성

1. 탐색 패널에서 네트워크 탭, 인터페이스 폴더를 선택합니다.

2. X2 인터페이스의 오른쪽 열에서 구성 아이콘을 클릭합니다.

3. 일반 탭의 인터페이스 편집 대화 상자에 있는 영역 드롭다운 목록에서 LAN을 선택합니다.

고급 또는 VLAN 필터링 탭에서는 설정을 구성하지 않아도 됩니다.

4. IP 할당 시 드롭다운 목록에서 정적을 선택합니다.

5. 10.1.2.3 등의 정적 IP 주소로 인터페이스를 구성합니다. 스위치에 표시되는 네트워크의 주소와 충돌하지 않는 IP 주소를 선택해야 합니다.

참고 기본 브리지 인터페이스에는 정적 IP가 할당되어 있어야 합니다.

6. 서브넷 마스크를 구성합니다.

7. 설명이 포함된 주석을 입력합니다.

8. 인터페이스의 관리 옵션을 선택합니다(HTTP, HTTPS, Ping, SNMP, SSH, 사용자 로그인, HTTP 리디렉션).

9. 확인을 클릭합니다.

이 예에서는 보조 브리지 인터페이스로 X3을 계속 사용합니다.

1. 탐색 패널에서 네트워크 탭, 인터페이스 폴더를 선택합니다.

2. X3 인터페이스의 오른쪽 열에서 구성 아이콘을 클릭합니다.

3. 일반 탭의 인터페이스 편집 대화 상자에 있는 영역 드롭다운 목록에서 LAN을 선택합니다.

고급 또는 VLAN 필터링 탭에서는 설정을 구성하지 않아도 됩니다.

4. IP 할당 드롭다운 목록에서 레이어 2 브리지 모드를 선택합니다.

5. 브리지 대상 드롭다운 목록에서 X2 인터페이스를 선택합니다.

6. 비IPv4 트래픽을 모니터링하려면 모든 비IPv4 트래픽 차단 설정을 사용하지 않도록 합니다.

7. 미러 스위치 포트의 트래픽이 네트워크로 다시 전송되지 않도록 하려면 이 브리지 쌍에 트래픽을 경로 지정 안 함을 선택합니다.

8. 미러 스위치 포트에서 L2 브리지에 도착하는 패킷의 스니핑 또는 모니터링을 사용하도록 설정하려면 이 브리지 쌍에만 트래픽을 스니프함을 선택합니다.

9. 이러한 인터페이스를 상태 저장 고가용성 검사에서 제외하려면 이 브리지 쌍에 상태 저장-검사 사용 안 함을 선택합니다. 이러한 인터페이스에 대해 심층 패킷 검사 서비스가 사용하도록 설정되어 있으면 DPI 서비스가 계속 적용됩니다.

10. 관리 옵션을 구성합니다(HTTP, HTTPS, Ping, SNMP, SSH, 사용자 로그인, HTTP 리디렉션).

11. 확인을 클릭합니다.

SNMP를 사용하도록 설정하면 침입 방지, 게이트웨이 바이러스 백신 등의 SonicWALL 보안 서비스에서 생성되는 대부분의 이벤트에 대해 SNMP 트랩이 자동으로 트리거됩니다.

현재 50개가 넘는 IPS 및 GAV 이벤트에서 SNMP 트랩이 트리거됩니다. SonicOS에서 기록하는 이벤트의 목록과 SNMP 트랩 번호(해당하는 경우)는 SonicOS 로그 이벤트 참조 설명서에 나와 있습니다. 이 설명서는 http://www.sonicwall.com/us/Support.html 페이지 위쪽의 검색 필드에 로그 이벤트를 입력하면 온라인으로 확인할 수 있습니다.

침입 방지를 사용하도록 설정한 상태로 IPS 스니퍼 모드를 사용할 때 발생 가능한 트랩을 확인하려면 SonicOS 로그 이벤트 참조 설명서의 로그 이벤트 메시지 색인 섹션에 있는 테이블에서 침입을 검색합니다. SNMP 트랩 번호(해당 이벤트에서 사용 가능한 경우)가 표의 SNMP 트랩 유형 열에 출력됩니다.

게이트웨이 바이러스 백신을 사용하도록 설정한 상태에서 발생 가능한 트랩을 확인하려면 이 표에서 보안 서비스를 검색한 다음 SNMP 트랩 유형 열에서 SNMP 트랩 번호를 확인합니다.

SNMP를 사용하도록 설정하고 구성하려면 다음 단계를 수행합니다.

1. 탐색 패널에서 시스템 탭, 관리 폴더를 선택합니다.

2. 고급 관리 섹션까지 아래로 스크롤합니다.

3. SNMP 사용 확인란을 선택합니다. 구성 단추가 활성화됩니다.

4. 구성을 클릭합니다. SNMP 설정 대화 상자가 표시됩니다.

5. SNMP 설정 대화 상자의 시스템 이름에 방화벽에서 전송되는 트랩을 받을 SNMP 관리자 시스템의 이름을 입력합니다.

6. ***SNMP 연락처에는 연락 담당자의 이름이나 전자 메일 주소를 입력합니다.

7. '3층 실험실'과 같은 시스템 위치에 대한 설명을 입력합니다.

8. 시스템의 자산 번호를 입력합니다.

9. 커뮤니티 이름 가져오기에는 방화벽에서 SNMP 정보를 검색할 권한이 있는 커뮤니티 이름을 공용과 같이 입력합니다.

10. 커뮤니티 이름 트래핑에는 방화벽에서 SNMP 관리자로 SNMP 트랩을 보내는 데 사용할 커뮤니티 이름을 공용과 같이 입력합니다.

11. 호스트 필드에는 트랩을 받을 SNMP 관리자 시스템의 IP 주소를 입력합니다.

12. 확인을 클릭합니다.

보안 서비스 구성(Unified Threat Management)

이 섹션에서 사용하는 설정은 IPS 스니퍼 모드에서 감지하는 악성 트래픽의 유형을 제어합니다. 일반적으로는 침입 방지를 사용하도록 설정하지만, 게이트웨이 바이러스 백신 또는 안티스파이웨어 등의 다른 보안 서비스도 사용하도록 설정할 수 있습니다.

보안 서비스를 사용하도록 설정하려면 SonicWALL에 해당 서비스용 라이선스가 있어야 하며, 방화벽 데이터 센터로 서명을 다운로드해야 합니다. IPS, GAV 및 안티스파이웨어를 사용하도록 설정하고 구성하는 방법에 대한 전체 지침은 이 설명서의 보안 서비스 섹션을 참조하십시오.

로깅을 구성하여 방화벽이 감지하는 공격 항목을 기록할 수 있습니다.

로깅을 사용하도록 설정하려면 다음 단계를 수행합니다.

1. 탐색 패널에서 로그 탭, 범주 폴더를 선택합니다.

2. 로그 범주의 보기 스타일 드롭다운 목록에서 모든 범주를 선택합니다.

3. 공격 범주에서 로그, 경고, Syslog 확인란을 사용하도록 설정합니다.

4. 적용을 클릭합니다.

IPS 스니퍼 모드 인터페이스에 미러 스위치 포트 연결

표준 Cat-5 이더넷 케이블을 사용하여 미러 스위치 포트를 브리지 쌍의 인터페이스 중 하나에 연결합니다. 그러면 네트워크 트래픽이 스위치에서 검사 가능한 방화벽으로 자동 전송됩니다.

미러 포트를 설정하는 방법에 대한 지침은 스위치 설명서를 참조하십시오.

방화벽의 WAN 포트(보통 포트 X1)를 게이트웨이 또는 게이트웨이 액세스 권한이 있는 장치에 연결합니다. 그러면 방화벽이 방화벽 데이터 센터와 자동으로 통신합니다. WAN 인터페이스를 구성하는 방법에 대한 지침은 WAN 인터페이스 구성을 참조하십시오.

SonicOS에서는 네트워크에 새로운 비중단 증분 삽입 방법을 제공하는 유선 모드와 탭 모드가 지원됩니다.

|

아래 표에는 인터페이스 구성 모드 간의 주된 기능적 차이점이 요약되어 있습니다.

|

|

참고 유선 모드에서 작동하는 경우 방화벽의 전용 "관리" 인터페이스가 로컬 관리에 사용됩니다. 원격 관리 및 동적 보안 서비스/응용 프로그램 인텔리전스 업데이트를 사용하도록 설정하려면 유선 모드 인터페이스와 다른 WAN 인터페이스를 인터넷 연결용으로 구성해야 합니다. SonicOS에서는 거의 모든 조합의 혼합 모드에서 인터페이스를 지원하여 쉽게 이 작업을 수행할 수 있습니다.

유선 모드용 인터페이스를 구성하려면 다음 단계를 수행합니다.

1. 네트워크 > 인터페이스 페이지에서 유선 모드용으로 구성하려는 인터페이스의 구성 아이콘을 클릭합니다.

2. 영역 풀다운 메뉴에서 WLAN을 제외한 모든 영역 유형을 선택합니다.

3. 탭 모드용 인터페이스를 구성하려면 모드/IP 할당 풀다운 메뉴에서 탭 모드(1포트 탭)를 선택합니다.

– 와이어 모드용 인터페이스를 구성하려면 모드/IP 할당 풀다운 메뉴에서 와이어 모드(2포트 와이어)를 선택합니다.

4. 와이어 모드 유형 풀다운 메뉴에서 해당하는 모드를 선택합니다.

– 바이패스(내부 스위치/릴레이 사용)

– 검사(미러링된 트래픽의 수동 DPI)

– 보안(인라인 트래픽의 활성 DPI)

5. 쌍으로 연결된 인터페이스 풀다운 메뉴에서 업스트림 방화벽에 연결할 인터페이스를 선택합니다. 쌍으로 연결된 인터페이스의 유형을 동일해야 합니다(예: 1GB 인터페이스, 10GB 인터페이스 각 두 개).

참고 쌍으로 연결된 인터페이스 풀다운 메뉴에서는 할당되지 않은 인터페이스만 사용할 수 있습니다. 인터페이스 할당을 해제하려면 해당 인터페이스의 구성 단추를 클릭하고 영역 풀다운 메뉴에서 할당되지 않음을 선택합니다.

6. 확인을 클릭합니다.

무선 영역을 제외한 WAN, LAN, DMZ 및 사용자 지정 영역에서 와이어 모드를 구성할 수 있습니다. 와이어 모드는 간소화된 레이어 2 브리지 모드 형식이며 인터페이스 쌍으로 구성됩니다. 유선 모드에서 대상 영역은 쌍으로 연결된 인터페이스 영역입니다. 액세스 규칙은 소스 영역 및 해당 쌍으로 연결된 인터페이스 영역 간의 트래픽 방향을 기준으로 유선 모드 쌍에 적용됩니다. 예를 들어 소스 영역이 WAN이고 쌍으로 연결된 인터페이스 영역이 LAN이면 트래픽 방향에 따라 WAL-LAN 및 LAN-WAN 규칙이 적용됩니다.

관리자는 유선 모드에서 링크 상태 전파를 사용하도록 설정할 수 있습니다. 그러면 인터페이스의 링크 상태가 쌍으로 연결된 인터페이스로 전파됩니다. 인터페이스의 작동이 중단되면 첫 번째 인터페이스의 링크 상태를 미러링하기 위해 쌍으로 연결된 인터페이스가 강제로 중단됩니다. 유선 모드 쌍에서 두 인터페이스의 링크 상태는 항상 동일해야 합니다.

유선 모드에서 관리자는 상태 저장 검사를 사용 안 함으로 설정할 수 있습니다. 상태 저장 검사 사용 안 함을 선택하면 SPI(상태 저장 패킷 검사)가 꺼집니다. 상태 저장 검사 사용 안 함을 선택하지 않으면 3방향 TCP 핸드셰이크를 강제 적용하지 않고도 새로 연결할 수 있습니다. 비대칭 경로를 배포하는 경우에는 상태 저장 검사 사용 안 함을 선택해야 합니다.

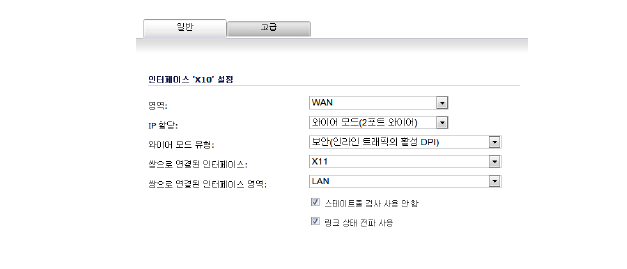

WAN/LAN 영역 쌍의 유선 모드 구성

다음 구성은 유선 모드를 구성하는 방법의 예입니다. 이 예에서는 LAN 영역과 쌍으로 연결된 WAN 영역을 사용합니다. DMZ 및 사용자 지정 영역에서도 유선 모드를 구성할 수 있습니다.

WAN/LAN 영역 쌍의 유선 모드를 구성하려면 다음을 수행합니다.

1. 네트워크 > 인터페이스로 이동합니다.

2. 인터페이스 추가 단추를 클릭합니다.

또는

구성하려는 인터페이스의 구성 단추를 클릭합니다.

3. 일반 탭의 IP 할당 목록에서 유선 모드(2포트 와이어)를 선택합니다.

4. 영역 목록에서 WAN을 선택합니다.

5. 쌍으로 연결된 인터페이스 영역 목록에서 LAN을 선택합니다.

6. 상태 저장 검사 사용 안 함 옵션을 선택합니다.

7. 링크 상태 전파 사용 옵션을 선택합니다.

8. 확인 단추를 클릭합니다.

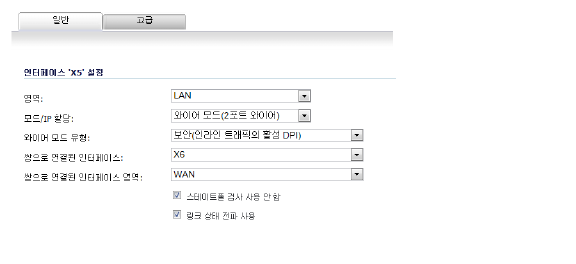

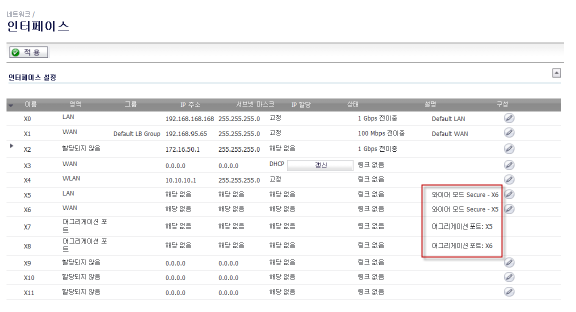

LAG(링크 집계)는 대역폭을 늘리기 위해 여러 링크를 번들로 묶어 단일 인터페이스로 만드는 데 사용됩니다. LAG 인터페이스를 통과하는 트래픽을 검사하려면 Dell SonicWALL 네트워크 보안 어플라이언스를 인라인으로 연결하면 됩니다. 그러면 특정 링크에서 전송되는 패킷을 투명하게 대상으로 브리징할 수 있습니다. 이때 링크 상태 전파 등의 기존 유선 모드 기능도 지원됩니다. 구성원은 LAG당 8개까지 지원됩니다.

SonicOS의 네트워크 > 인터페이스 페이지에서 유선 모드 및 링크 집계를 구성합니다. 인터페이스 구성 화면의 고급 탭에 할당되지 않은 인터페이스 목록이 표시됩니다. 관리자는 유선 모드 연결의 각 측면에 알맞은 구성원 인터페이스를 선택할 수 있습니다. 각 측면의 구성원 수는 같아야 합니다. 구성원 인터페이스의 유형과 대역폭 크기도 일치하는 것이 좋습니다.

LAG를 사용하는 유선 모드를 구성하려면 다음 단계를 수행합니다.

1. 네트워크 > 인터페이스 페이지로 이동합니다.

2. 구성하려는 인터페이스의 구성 아이콘을 클릭합니다.

일반 탭에서 다음을 수행합니다.

3. 영역 메뉴에서 원하는 영역을 선택합니다.

4. 모드/IP 할당 메뉴에서 유선 모드(2포트 와이어)를 선택합니다.

5. 유선 모드 유형 메뉴에서 보안(인라인 트래픽의 활성 DPI)를 선택합니다.

6. 쌍으로 연결된 인터페이스 메뉴에서 원하는 인터페이스를 선택합니다.

7. 쌍으로 연결된 인터페이스 영역 메뉴에서 원하는 인터페이스를 선택합니다.

8. (옵션) 원하는 경우 상태 저장 검사 사용 안 함 옵션을 선택합니다.

9. (옵션) 원하는 경우 링크 상태 전파 사용 옵션을 선택합니다.

고급 탭에서 다음을 수행합니다.

10. 중복/집계 포트 메뉴에서 링크 집계를 선택합니다.

11. 집계 포트에서 원하는 포트를 선택합니다.

12. 쌍으로 연결된 인터페이스 집계 포트에서 원하는 포트를 선택합니다.

13. 확인을 클릭합니다.

네트워크 > 인터페이스 페이지의 표에 구성이 표시됩니다.

SonicOS에는 방화벽을 비간섭적인 방식으로 모든 이더넷 네트워크에 통합하는 방법인 L2(레이어 2) 브리지 모드가 포함되어 있습니다. L2 브리지 모드는 방화벽이 두 인터페이스에서 공통 서브넷을 공유할 수 있고 통과하는 모든 IP 트래픽에서 스테이트풀/Deep Packet Inspection을 수행할 수 있다는 점에서 표면상으로는 SonicOS의 투명 모드와 비슷하지만, 기능적으로는 보다 다양한 용도로 활용할 수 있습니다.

특히 L2 브리지 모드에서는 보안 러닝 브리지 아키텍처를 사용하여 대부분의 다른 투명 보안 어플라이언스 통합 방법에서는 처리할 수 없는 트래픽 유형을 전달 및 검사할 수 있습니다. L2 브리지 모드를 사용하는 경우 Dell SonicWALL 보안 어플라이언스를 모든 이더넷 네트워크에 중단 없이 추가하여 모든 통과 IPv4 TCP 및 UDP 트래픽에 대한 인라인 Deep Packet Inspection 기능을 제공할 수 있습니다. 이 시나리오에서는 방화벽이 보안 규약이 아닌 양방향 스캔에 사용되어 바이러스와 스파이웨어를 차단하고 침입 시도를 중지합니다.

다른 투명 솔루션과 달리 L2 브리지 모드는 IEEE 802.1Q VLAN, 스패닝 트리 프로토콜, 멀티캐스트, 브로드캐스트, IPv6 등의 모든 트래픽 유형을 전달할 수 있으므로 모든 네트워크 통신이 중단 없이 계속됩니다.

또한 L2 브리지 모드는 IPS 스니퍼 모드를 구성하는 데 사용할 수 있어 더욱 유용합니다. Dell SonicWALL 보안 어플라이언스에서 지원되는 IPS 스니퍼 모드는 브리지 쌍의 단일 인터페이스를 사용하여 스위치의 미러 포트에서 네트워크 트래픽을 모니터링합니다. IPS 스니퍼 모드에서는 침입 감지 기능을 제공하지만, 방화벽이 트래픽 흐름과 인라인으로 연결되지 않기 때문에 악성 트래픽을 차단할 수는 없습니다. IPS 스니퍼 모드에 대한 자세한 내용은 IPS 스니퍼 모드를 참조하십시오.

L2 브리지 모드는 기존 방화벽이 이미 있고 이 방화벽을 즉시 교체할 계획은 없지만 침입 방지 서비스, 게이트웨이 안티바이러스, 게이트웨이 안티스파이웨어 같은 SonicWALL UTM(Unified Threat Management) Deep Packet Inspection의 보안 기능을 추가하려는 네트워크에 이상적인 솔루션을 제공합니다. SonicWALL UTM 보안 서비스를 구독하고 있지 않은 경우 SonicWALL의 보안 서비스 > 요약 페이지에서 무료 체험을 신청할 수 있습니다.

고가용성 적용에서도 L2 브리지 모드를 사용할 수 있습니다. 이 시나리오는 고가용성을 제공하는 레이어 2 브리지 모드에서 설명합니다.

참고 레이어 2 브리지 모드에서는 Link Aggregation이 지원되지 않습니다.

다음 섹션을 참조하십시오.

• L2 브리지 모드 및 투명 모드의 구성에 대한 주요 개념

• 샘플 토폴로지

다음 표에는 레이어 2 브리지 모드의 주된 각 기능이 제공하는 이점이 간략하게 설명되어 있습니다.

|

L2 브리지 모드 및 투명 모드의 구성에 대한 주요 개념

L2 브리지 모드의 작업과 구성을 설명할 때 사용되는 용어는 다음과 같습니다.

• L2 브리지 모드 – Dell SonicWALL 보안 어플라이언스를 구성하는 한 가지 방법으로, 투명 모드에서 제공하는 투명도보다도 높은 절대 투명도를 유지하면서 방화벽을 기존 네트워크에 인라인으로 삽입할 수 있습니다. 레이어 2 브리지 모드는 브리지 쌍에 배치되는 Secondary 브리지 인터페이스용으로 선택하는 IP 할당 구성을 지칭하기도 합니다.

• 투명 모드 – Dell SonicWALL 보안 어플라이언스를 구성하는 한 가지 방법으로, 자동 적용되는 ARP 및 라우팅 논리를 사용하여 둘 이상의 인터페이스에 단일 IP 서브넷을 스패닝함으로써 IP를 재구성하지 않고도 방화벽을 기존 네트워크에 삽입할 수 있습니다.

• IP 할당 – 신뢰할 수 있는(LAN) 인터페이스 또는 공용(DMZ) 인터페이스를 구성할 때는 다음 중 한 가지 방법으로 IP를 할당할 수 있습니다.

– 정적 – 인터페이스의 IP 주소를 수동으로 입력합니다.

– 투명 모드 – 인터페이스의 IP 주소가 WAN 기본 IP 서브넷 내에 포함되는 주소 개체(호스트, 범위 또는 그룹)를 사용하여 할당되므로 WAN 인터페이스에서 할당된 인터페이스까지 서브넷이 유효하게 스패닝됩니다.

– 레이어 2 브리지 모드 – 이 모드에서 배치하는 인터페이스는 쌍으로 연결된 Primary 브리지 인터페이스의 Secondary 브리지 인터페이스가 됩니다. 그 결과 생성되는 브리지 쌍은 완전한 L2 투명도가 적용된 2포트 학습 브리지처럼 동작하며, 해당 브리지 쌍을 통해 전달되는 모든 IP 트래픽에서는 완전 상태 저장 장애 조치 및 심층 패킷 검사가 수행됩니다.

• 브리지 쌍 – 기본 브리지 인터페이스 및 보조 브리지 인터페이스로 구성되는 논리적 인터페이스 집합입니다. 기본과 보조라는 용어가 기본적인 작동 우선권 또는 종속성 수준을 의미하지는 않습니다. 두 인터페이스는 해당 영역 유형에 따라 계속 처리되며, 구성된 액세스 규칙에 따라 IP 트래픽을 전달합니다. 브리지 쌍을 통과하는 비IPv4 트래픽은 보조 브리지 인터페이스의 모든 비IPv4 트래픽 설정을 통해 제어됩니다. 시스템은 사용 가능한 인터페이스 쌍의 개수만큼 브리지 쌍을 지원할 수 있습니다. 즉 브리지 쌍의 최대 개수는 플랫폼에 있는 물리적 인터페이스 개수의 절반과 같습니다. 브리지 쌍의 구성원인 인터페이스도 기존과 같이 동작할 수 있습니다. 예를 들어 X1이 기본 브리지 인터페이스로 구성되어 보조 브리지 인터페이스로 구성된 X3에 쌍으로 연결된 경우, X1은 기존 역할인 기본 WAN으로 동시에 작동하면서 자동 추가 X1 기본 NAT 정책을 통해 인터넷 바인딩 트래픽에 대한 NAT를 수행할 수 있습니다.

• 기본 브리지 인터페이스 – 보조 인터페이스가 쌍으로 연결된 후 인터페이스에 할당되는 지정입니다. 기본 브리지 인터페이스는 신뢰할 수 없음(WAN), 신뢰할 수 있음(LAN) 또는 공용(DMZ) 영역에 속할 수 있습니다.

• Secondary 브리지 인터페이스 – IP 할당이 레이어 2 브리지 모드용으로 구성된 인터페이스에 할당되는 지정입니다. 보조 브리지 인터페이스는 신뢰할 수 있음(LAN) 또는 공용(DMZ) 영역에 속할 수 있습니다.

• 브리지 관리 주소 – 기본 브리지 인터페이스의 주소는 브리지 쌍의 두 인터페이스에서 공유됩니다. 기본 브리지 인터페이스가 기본 WAN 인터페이스인 경우에도 NTP 등의 방화벽에서 수행하는 아웃바운드 통신 및 라이선스 관리자 업데이트에 이 주소가 사용됩니다. 브리지 쌍의 두 세그먼트 중 하나에 연결된 호스트도 브리지 관리 주소를 게이트웨이로 사용할 수 있는데, 이러한 방식은 혼합 모드 배포에서 흔히 나타납니다.

• 브리지 파트너 – 브리지 쌍의 '다른' 구성원을 지칭하는 데 사용되는 용어입니다.

• 비IPv4 트래픽 - SonicOS에서 지원하는 IP 프로토콜 유형은 ICMP(1), IGMP(2), TCP(6), UDP(17), GRE(47), ESP(50), AH(51), EIGRP(88), OSPF(89), PIM-SM(103), L2TP(115)입니다. Combat Radio Transport Protocol(126) 같이 좀 더 복잡한 IP 유형과 IPX 또는 (현재) IPv6 같은 비IPv4 트래픽 유형은 기본적으로 방화벽에서 처리되지 않습니다. 비IPv4 트래픽을 전달하거나 삭제하도록 L2 브리지 모드를 구성할 수 있습니다.

• 종속 브리지 모드 – 이 L2 브리지 작동 모드(옵션)에서는 L2 브리지로 들어오는 트래픽을 비브리지 쌍 인터페이스에 전달할 수 없습니다. 기본적으로 L2 브리지 논리는 ARP 및 라우팅 테이블에서 결정된 최적의 경로를 따라 L2 브리지로 들어온 트래픽을 대상으로 전달합니다. 최적의 경로 지정 시 비브리지 쌍 인터페이스로 라우팅 또는 NAT되는 경우도 있습니다. 종속 브리지 모드를 활성화하면 L2 브리지로 들어오는 트래픽이 논리적으로 최적의 경로를 사용하는 대신 L2 브리지에서 나갑니다. 일반적으로 경로가 중복되고 엄격하게 경로를 따라야 하는 복잡한 네트워크에서만 이 작동 모드를 사용해야 합니다.

• 기본 L2 브리지 토폴로지 – 네트워크에 인라인 보안 성능을 제공하기 위한 용도로 방화벽을 L2 브리지 모드에서 엄격하게 사용하는 적용을 지칭합니다. 즉 브리지 쌍의 한쪽으로 들어오는 모든 트래픽이 다른 쪽으로 바인딩되고 다른 인터페이스를 통해서는 라우팅/NAT되지 않습니다. 기존 경계 보안 어플라이언스가 있거나 기존 네트워크의 일부 경로에 인라인 보안을 적용하려는 경우(예: 부서 간 또는 두 스위치 사이의 트렁크 링크) 이러한 방식이 일반적으로 사용됩니다. 기본 L2 브리지 토폴로지는 기능적 제한이 아니라 다른 유형의 환경에 포함된 공통 배포의 토폴로지를 설명하는 것입니다.

• 혼합 모드 토폴로지 – 브리지 쌍 이외에도 방화벽을 통과하는 수신/발신 지점이 있는 배포를 지칭합니다. 즉 브리지 쌍의 한쪽으로 들어오는 트래픽이 다른 인터페이스를 통해 라우팅/NAT될 수도 있습니다. 이 토폴로지는 방화벽을 사용하여 하나 이상의 브리지 쌍에 보안 성능을 제공하는 동시에 다음 기능도 제공하는 경우에 일반적으로 나타납니다.

– 브리지 쌍 또는 다른 인터페이스의 호스트에 대한 경계 보안(예: WAN 연결)

– 신뢰할 수 있음(LAN) 또는 공용(DMZ) 인터페이스 같은 추가 세그먼트에 대한 방화벽 및 보안 서비스. 이러한 세그먼트의 호스트와 브리지 쌍의 호스트 간에 통신이 수행됩니다.

– SonicPoint를 사용하는 무선 서비스. 브리지 쌍의 호스트와 무선 클라이언트 간에 통신이 수행됩니다.

다음 섹션에서는 L2 브리지 모드와 투명 모드를 비교합니다.

투명 모드에서는 주소를 다시 지정하지 않고도 SonicOS를 실행하는 보안 어플라이언스를 기존 네트워크에 도입할 수 있지만, 이때 작업이 어느 정도 중단됩니다. 특히 ARP, VLAN 지원, 다중 서브넷, 비IPv4 트래픽 유형 등의 작동이 중단될 수 있습니다. 투명 모드 SonicWALL 어플라이언스를 네트워크에 방금 추가한 시나리오가 아래 다이어그램에 나와 있습니다. 이 시나리오의 목표는 통합 중단을 최소화하는 것이며, 구체적으로는 다음과 같습니다.

• 예정되지 않은 가동 중지 시간이 거의 또는 전혀 없음

• 네트워크의 어떤 부분도 주소를 다시 지정할 필요가 없음

• 게이트웨이 라우터를 재구성하거나 달리 수정할 필요가 없음(ISP가 라우터를 소유하는 경우에 일반적으로 나타남)

ARP – 주소 확인 프로토콜, 즉 네트워크 인터페이스 카드의 고유 하드웨어 주소가 IP 주소에 연결되는 메커니즘은 투명 모드에서 프록시됩니다. 왼쪽에 있는 서버의 워크스테이션이 이전에 라우터(192.168.0.1)를 해당 MAC 주소 00:99:10:10:10:10으로 확인한 경우, 캐시된 이 ARP 항목을 지워야 이러한 호스트가 방화벽을 통해 통신할 수 있습니다. 방화벽이 투명 모드에서 작동하는 인터페이스에 연결된 호스트의 경우 게이트웨이 IP(192.168.0.1)를 프록시하거나 해당 IP 대신 응답하기 때문입니다. 따라서 왼쪽 워크스테이션이 192.168.0.1을 확인하려고 하면 고유 X0 MAC 주소(00:06:B1:10:10:10)가 지정된 방화벽이 해당 워크스테이션에서 보내는 ARP 요청에 응답합니다.

또한 방화벽은 X1(기본 WAN) 인터페이스에서 수신되는 ARP 요청의 경우 투명 모드의 인터페이스에 할당된 투명 범위(192.168.0.100~192.168.0.250)에 지정된 IP 주소를 ARP에 대해 프록시합니다. 라우터가 이전에 서버(192.168.0.100)를 해당 MAC 주소 00:AA:BB:CC:DD:EE로 확인한 경우, 캐시된 이 ARP 항목을 지워야 라우터가 방화벽을 통해 호스트와 통신할 수 있습니다. 이 경우 일반적으로 관리 인터페이스에서 또는 다시 부팅하여 라우터 ARP 캐시를 플러시해야 합니다. ARP 캐시를 지운 라우터는 192.168.0.100에 새로운 ARP 요청을 보낼 수 있습니다. 그러면 방화벽이 해당 X1 MAC 00:06:B1:10:10:11을 사용하여 응답합니다.

위 다이어그램에 나와 있는 네트워크는 단순하지만, 대규모 네트워크에서는 VLAN을 사용하여 트래픽을 구분하는 경우가 흔히 있습니다. 다이어그램의 네트워크가 이러한 네트워크이고 스위치와 라우터 간의 링크가 VLAN 트렁크인 경우 투명 모드 SonicWALL이 링크 양쪽의 서브인터페이스로 VLAN을 종료할 수 있지만, 이때 고유한 주소를 지정해야 합니다. 즉 비투명 모드 작업을 수행하려면 최소한 링크 한쪽에서는 주소를 다시 지정해야 합니다. 투명 모드 주소 공간의 소스로는 기본 WAN 인터페이스만 사용할 수 있기 때문입니다.

대규모 네트워크에서는 단일 유선, 여러 VLAN, 여러 유선 또는 특정 조합의 여러 서브넷을 사용하는 경우도 흔합니다. 투명 모드에서는 정적 ARP 및 경로 항목을 사용하여 다중 서브넷을 지원할 수는 있는데, 이에 대한 설명은 기술 노트 http://www.sonicwall.com/us/support/2134_3468.html 에 나와 있습니다. 그러나 이 작업은 매우 까다롭습니다.

투명 모드에서는 모든 비IPv4 트래픽을 삭제하고 보통 기록하기 때문에 IPX 등의 다른 트래픽 유형이나 처리되지 않은 IP 유형을 전달할 수 없습니다.

L2 브리지 모드에서는 이와 같은 일반적인 투명 모드 적용의 문제가 해결됩니다. 다음 섹션에서는 그 방법을 설명합니다.

L2 브리지 모드에서는 L2 브리지의 각 인터페이스(브리지 쌍이라고 함)에 있는 호스트를 동적으로 확인하는 러닝 브리지 디자인을 사용합니다. ARP가 기본적으로 전달되므로, L2 브리지를 통해 통신하는 호스트가 각 피어의 실제 호스트 MAC 주소를 확인하게 됩니다. 예를 들어 라우터(192.168.0.1)와 통신하는 워크스테이션에는 라우터가 00:99:10:10:10:10으로 표시되고, 라우터에는 워크스테이션(192.168.0.100)이 00:AA:BB:CC:DD:EE로 표시됩니다.

이 동작을 통해 일시적으로 물리적 삽입이 중단되어서 작동이 중단되는 경우 외에는 대부분의 네트워크 통신을 중단하지 않고 L2 브리지 모드에서 작동하는 SonicWALL을 기존 네트워크에 도입할 수 있습니다.

L2 브리지 모드 방화벽을 삽입한 후에는 스트림 기반 TCP 프로토콜 통신(예: 클라이언트와 서버 간의 FTP 세션)을 다시 설정해야 합니다. 이는 SPI(상태 저장 패킷 검사)에서 제공하는 보안 성능을 유지하기 위한 기본 요구 사항입니다. SPI 엔진은 기존 TCP 연결을 인식할 수 없으므로, 이와 같이 설정된 패킷을 삭제하고 TCP 패킷이 존재하지 않는/닫힌 연결에서 수신되었습니다. TCP 패킷이 삭제되었습니다. 등의 로그 이벤트를 발생시킵니다.

Dell SonicWALL 보안 어플라이언스에서 L2 브리지 모드를 사용하면 L2 브리지를 통과하는 802.1Q VLAN 트래픽을 미세하게 제어할 수 있습니다. VLAN의 기본 처리 방법은 L2 브리지를 통과하는 모든 802.1Q VLAN 태그를 허용 및 유지하는 동시에 모든 방화벽 규칙을 계속 적용하고, 캡슐화된 트래픽에 대해 상태 저장 및 심층 패킷 검사를 수행합니다. 또한 L2 브리지를 통해 허용되거나 허용되지 않는 VLAN ID의 화이트 리스트/블랙 리스트도 지정할 수 있습니다.

이에 따라 예컨대 개수에 상관없이 VLAN을 운반하는 VLAN 트렁크에 L2 브리지 모드에서 작동하는 SonicWALL을 인라인으로 삽입하고, VLAN ID 또는 서브넷을 명시적으로 구성하지 않고도 VLAN을 통과하는 모든 IPv4 트래픽에 전체 보안 서비스를 제공할 수 있습니다. 또한 이와 같은 방법으로 VLAN 트래픽이 처리되기 때문에 필요한 경우 L2 브리지 모드를 통과하는 모든 VLAN 트래픽에 방화벽 액세스 정책을 적용할 수도 있습니다.

다음 이벤트 시퀀스에서는 위의 흐름 다이어그램을 설명합니다.

1. 802.1Q 캡슐화된 프레임이 L2 브리지 인터페이스로 들어옵니다(이 단계, 다음 단계 및 마지막 단계는 802.1Q VLAN 트래픽에만 적용됨).

2. 802.1Q VLAN ID가 VLAN ID 화이트 리스트/블랙 리스트에 있는지 확인합니다.

– VLAN ID가 허용되지 않는 경우 패킷이 삭제 및 기록됩니다.

– VLAN ID가 허용되는 경우에는 패킷의 캡슐화가 해제되고 VLAN ID가 저장되며 IP 헤더를 포함한 내부 패킷이 전체 패킷 처리기를 통해 전달됩니다.

3. L2 브리징에서는 서브넷이 개수에 상관없이 지원되므로 패킷의 소스 IP에서는 소스 IP 스푸핑 검사를 수행하지 않습니다. 방화벽 액세스 규칙을 사용하여 하나 이상의 특정 서브넷만 지원하도록 L2 브리지를 구성할 수 있습니다.

4. SYN 서비스 장애를 확인합니다.

5. 적절한 방화벽 액세스 규칙을 적용할 수 있도록 대상 영역에 대상 경로 조회 작업을 수행합니다. 소스 영역과 같은 영역(예: LAN-LAN), 신뢰할 수 없는 영역(WAN), 암호화된 영역(VPN), 무선(WLAN) 영역, 멀티캐스트 영역 또는 모든 유형의 사용자 지정 영역 등 모든 영역이 유효한 대상입니다.

6. 필요한 경우 NAT 조회를 수행 및 적용합니다.

– 보통 L2 브리지로 들어오는 패킷의 대상은 브리지 파트너 인터페이스, 즉 브리지의 다른 쪽입니다. 이러한 경우에는 변환되지 않습니다.

– L2 브리지 관리 주소가 게이트웨이인 경우 일부 혼합 모드 토폴로지에서와 마찬가지로 필요에 따라 NAT가 적용됩니다(자세한 내용은 L2 브리지 경로 결정 섹션 참조).

7. 방화벽 액세스 규칙이 패킷에 적용됩니다. 예를 들어 Dell SonicWALL 보안 어플라이언스에서 다음과 같은 패킷 암호 해독은 VLAN ID가 10이고, 소스 IP 주소가 110.110.110.110(대상: IP 주소 4.2.2.1)인 ICMP 패킷을 보여 줍니다.

출발지 IP, 목적지 IP, 서비스 유형 등의 모든 IP 요소를 기준으로 모든 IP 패킷을 VLAN 구성원 자격에 관계없이 제어하는 방화벽 액세스 규칙을 생성할 수 있습니다. 허용되지 않는 패킷은 삭제 및 기록됩니다. 허용되는 패킷은 계속됩니다.

8. 패킷의 연결 캐시 항목이 만들어지고 필요한 NAT 변환(해당하는 경우) 작업이 수행됩니다.

9. TCP, VoIP, FTP, MSN, Oracle, RTSP와 기타 미디어 스트림, PPTP 및 L2TP에 대해 상태 저장 패킷 검사 및 변환 작업이 수행됩니다. 허용되지 않는 패킷은 삭제 및 기록됩니다. 허용되는 패킷은 계속됩니다.

10. GAV, IPS, 안티스파이웨어, CFS 및 전자 메일 필터링을 포함한 심층 패킷 검사가 수행됩니다. 허용되지 않는 패킷은 삭제 및 기록됩니다. 허용되는 패킷은 계속됩니다. 클라이언트 알림이 구성된 대로 수행됩니다.

11. 패킷의 대상이 암호화된 영역(VPN), 신뢰할 수 없는 영역(WAN) 또는 기타 일부 연결된 인터페이스(WAN 및 기타 인터페이스는 혼합 모드 토폴로지에서 나타남)인 경우 적절한 경로를 통해 패킷이 전송됩니다.

12. 패킷의 대상이 VPN/WAN/연결된 인터페이스가 아니면 저장된 VLAN 태그가 복원되며, 마찬가지로 원본 VLAN 태그를 포함하는 패킷이 브리지 파트너 인터페이스로 전송됩니다.

위에서 설명한 바와 같이 L2 브리지 모드에서는 브리지를 통해 개수에 상관없이 서브넷을 처리할 수 있습니다. 기본 동작은 모든 서브넷을 허용하는 것이지만, 필요에 따라 트래픽을 제어하는 액세스 규칙을 적용할 수 있습니다.

지원되지 않는 트래픽은 기본적으로 특정 L2 브리지 인터페이스에서 해당 브리지 파트너 인터페이스로 전달됩니다. 따라서 방화벽이 스패닝 트리 등의 LLC 패킷 외에 MPLS 레이블 전환형 패킷(이더넷 형식 0x8847)/Appletalk(이더넷 형식 0x809b)/널리 사용되는 Banyan Vines(이더넷 형식 0xbad) 등의 기타 이더넷 형식을 포함한 기타 트래픽 유형을 전달할 수 있습니다. 이와 같은 비IPv4 패킷은 브리지를 통해 전달되기만 할 뿐 패킷 처리기에서 검사 또는 제어되지는 않습니다. 이러한 트래픽 유형이 필요하지 않은 경우 보조 브리지 인터페이스 구성 페이지에서 모든 비IPv4 트래픽 차단 옵션을 사용하도록 설정하여 브리징 동작을 변경할 수 있습니다.

|

L2 브리지 쌍에서는 인터페이스가 두 개까지만 허용됩니다. 세 개 이상의 인터페이스를 같은 서브넷에서 작동해야 하는 경우에는 투명 모드를 고려해야 합니다.

브리지 쌍 인터페이스의 방화벽이 수신하는 패킷은 적절한 최적의 경로를 통해 대상으로 전달해야 합니다. 해당 경로는 브리지 파트너, 일부 다른 물리적/서브인터페이스 또는 VPN 터널일 수 있습니다. 마찬가지로 브리지 쌍의 호스트에 바인딩된 다른 경로(물리적, 가상 또는 VPN)에서 도착하는 패킷도 올바른 브리지 쌍 인터페이스를 통해 전송해야 합니다. 다음 요약에서는 이러한 사례에서 경로 결정에 적용되는 논리를 순서대로 설명합니다.

1. 대상에 대한 가장 구체적인 비기본 경로(해당하는 경우)가 선택됩니다. 예를 들어 여기에는 다음 항목이 포함될 수 있습니다.

a. 호스트 15.1.1.100 서브넷을 대상으로 하는 X3(비L2 브리지 LAN)에 도착하는 패킷. 여기에는 X0(보조 브리지 인터페이스, LAN) 인터페이스를 사용하는 192.168.0.254를 통한 15.1.1.0/24 서브넷 경로가 있습니다. 패킷은 X0을 통해 대상 MAC 주소 192.168.0.254(대상 IP 주소 15.1.1.100)로 전달됩니다.

b. 호스트 10.0.1.100을 대상으로 하는 X4(기본 브리지 인터페이스)에 도착하는 패킷. 여기에는 X5(DMZ) 인터페이스를 사용하는 192.168.10.50을 통한 10.0.1.0/24 경로가 있습니다. 패킷은 X5를 통해 대상 MAC 주소 192.168.10.50(대상 IP 주소 10.0.1.100)로 전달됩니다.

3. 구체적인 대상 경로가 없으면 대상 IP 주소에 대해 ARP 캐시 조회를 수행합니다. 일치하는 항목은 적절한 대상 인터페이스를 나타냅니다. 예를 들어 여기에는 다음 항목이 포함될 수 있습니다.

a. L2 기본 브리지 인터페이스 X2에 상주하는 호스트 192.168.0.100을 대상으로 하는 X3(비L2 브리지 LAN)에 도착하는 패킷. 패킷은 X2를 통해 ARP 캐시에서 파생되는 알려진 대상 MAC 및 IP 주소 192.168.0.100으로 전달됩니다.

b. X5 – DMZ에 상주하는 호스트 10.0.1.10을 대상으로 하는 X4(기본 브리지 인터페이스, LAN)에 도착하는 패킷. 패킷은 X5를 통해 ARP 캐시에서 파생되는 알려진 대상 MAC 및 IP 주소 10.0.1.10으로 전달됩니다.

3. ARP 항목이 없는 경우에는 다음 작업이 수행됩니다.

a. 브리지 쌍 인터페이스에 도착하는 패킷은 브리지 파트너 인터페이스로 전송됩니다.

b. 패킷이 다른 경로에서 도착하는 경우 방화벽이 브리지 쌍 인터페이스에 모두 ARP 요청을 전송하여 대상 IP가 상주하는 세그먼트를 확인합니다.

마지막 경우에는 ARP 응답이 수신될 때까지 대상을 알 수 없으므로 대상 영역도 그 시점까지 알 수 없는 상태로 유지됩니다. 이 경우 경로가 확인되기 전까지는 방화벽이 적절한 액세스 규칙을 적용할 수 없습니다. 경로가 확인되면 올바른 액세스 규칙이 후속 관련 트래픽에 적용됩니다.

L2 브리지 쌍 인터페이스에 도착하는 트래픽의 주소 변환(NAT)은 다음과 같은 방식으로 수행됩니다.

1. 트래픽이 브리지 파트너 인터페이스에 바인딩된 것으로 확인되면 IP 변환(NAT)이 수행되지 않습니다.

2. 트래픽이 다른 경로에 바인딩된 것으로 확인되면 적절한 NAT 정책이 적용됩니다.

a. 경로가 다른 연결된(로컬) 인터페이스이면 변환되지 않을 가능성이 높습니다. 즉 해당 트래픽은 라스트-리조트 모두->원본 NAT 정책 적용 결과로 유효하게 라우팅됩니다.

b. 경로가 WAN을 통과하는 것으로 확인되면 기본값인 X1 WAN에 자동 추가된 [인터페이스] 아웃바운드 NAT 정책이 적용되며, 패킷 소스가 인터넷으로 배달할 수 있도록 변환됩니다. 내부 보안에 나와 있는 설명과 같이 혼합 모드 토폴로지에서 이러한 방식을 흔히 확인할 수 있습니다.

브리지 쌍 인터페이스 영역 할당은 네트워크 트래픽 흐름 요구 사항에 따라 수행해야 합니다. 출발지 인터페이스는 Primary WAN이고 투명 인터페이스는 신뢰할 수 있음 또는 Public이어야 하는 "신뢰도 높은 순" 시스템을 적용하는 투명 모드와 다르게 L2 브리지 모드에서는 신뢰 작동 수준을 보다 광범위하게 제어할 수 있습니다. 구체적으로, L2 브리지 모드에서는 Primary 및 Secondary 브리지 인터페이스를 같은 영역 또는 다른 영역(예: LAN+LAN, LAN+DMZ, WAN+사용자 지정 LAN 등)에 할당할 수 있습니다. 이 방식은 트래픽에 적용되는 기본 액세스 정책뿐 아니라, 브리지를 통과하는 트래픽에 Deep Packet Inspection 보안 서비스가 적용되는 방식에도 영향을 줍니다. 브리지 쌍에서 사용할 인터페이스를 선택 및 구성할 때 고려할 중요한 영역은 보안 서비스, 액세스 규칙 및 WAN 연결입니다.

보안 서비스 방향성

브리지 쌍 인터페이스에 적절한 영역을 선택하려면 L2 브리지 모드의 기본 적용 항목 중 하나인 보안 서비스의 적용 관련 사항을 이해해야 합니다. 보안 서비스 적용 가능성은 다음 조건 중 하나를 기반으로 합니다.

1. 서비스 방향

– GAV는 기본적으로 인바운드 HTTP, FTP, IMAP, SMTP, POP3 및 TCP 스트림을 검사하는 인바운드 서비스입니다. 여기에는 SMTP용 추가 아웃바운드 요소도 포함됩니다.

– 안티스파이웨어는 기본적으로 인바운드이며, 대개 클래스 ID로 인식되는 스파이웨어 구성 요소를 배달(예: 검색)하기 위한 인바운드 HTTP, FTP, IMAP, SMTP, POP3이 필요합니다. 또한 추가 아웃바운드 구성 요소도 포함되는데, 여기서 아웃바운드는 이러한 스파이웨어 구성 요소의 인식을 트리거하는 IPS 서명을 통해 안티스파이웨어에 포함된 것으로 간주되는 방향성(발신)을 기준으로 사용됩니다. 이러한 구성 요소는 보통 클라이언트(예: LAN 호스트)가 인터넷(WAN 호스트)의 웹 서버에서 HTTP를 통해 검색하므로 발신 분류자(아래 표에 설명되어 있음)가 사용됩니다. 아래 표를 참조하면 이 연결은 발신 연결이며, 발신 방향으로 분류된 서명이 필요합니다.

– IPS에는 수신, 발신, 양방향의 세 방향이 있습니다. 수신과 발신은 아래 표에 설명되어 있으며, 양방향은 표의 모든 교차 지점을 지칭합니다.

– 정확성을 높이기 위해 연결 상태(예: SYN 또는 설정됨), 흐름을 기준으로 하는 패킷의 소스(예: 개시 장치 또는 응답기) 등 다른 요소도 고려합니다.

2. 트래픽 방향. IPS와 관련된 트래픽의 방향은 기본적으로 트래픽 흐름의 소스 및 대상 영역으로 결정됩니다. 방화벽에서 패킷을 수신하면 해당 소스 영역이 보통 즉시 확인되며, 경로 또는 VPN 조회를 수행하여 해당 대상 영역이 빠르게 확인됩니다.

소스와 대상을 기준으로 패킷의 방향성이 수신 또는 발신(인바운드 및 아웃바운드와는 다름)으로 분류됩니다. 이때 다음과 같은 조건을 사용하여 이 방향성을 결정합니다.

|

테이블 데이터는 변경될 수 있습니다.

이 분류 외에 추가 신뢰 수준(기본적으로 상승된 보안 수준(LAN|무선|암호화됨<-->LAN|무선|암호화됨)을 제공할 수 있음)이 적용된 상태로 영역 간을 이동하는 패킷에는 특수한 신뢰 분류가 지정됩니다. 신뢰 분류가 적용된 트래픽은 적용되는 모든 서명(수신, 발신, 양방향)을 포함합니다.

3. 서명 방향. 이 방향은 기본적으로 IPS와 관련되어 있으며, SonicWALL의 서명 개발 팀에서 각 서명에 방향을 할당합니다. 이는 가양성을 최소화하기 위한 최적화 작업으로 수행됩니다. 서명 방향은 다음과 같습니다.

– 수신 - 수신 및 신뢰에 적용됩니다. 서명 중 대부분은 수신에 해당하며, 서명에는 모든 형식의 응용 프로그램 악용과 전체 열거/공간 확인 시도가 포함됩니다. 서명의 약 85%는 수신입니다.

– 발신 - 발신 및 신뢰에 적용됩니다. 발신 서명의 예로는 IM 및 P2P 로그인 시도와 정상적으로 실행된 악용에 대한 응답(예: 공격 응답) 등이 있습니다. 서명의 약 10%는 발신입니다.

– 양방향 - 모든 서명에 적용됩니다. 양방향 서명의 예로는 IM 파일 전송, 다양한 NetBIOS 공격(예: Sasser 통신) 및 여러 Dos 공격(예: 포트 0을 대상으로 하는 UDP/TCP 트래픽) 등이 있습니다. 서명의 약 5%는 양방향입니다.

4. 영역 적용. 서명을 트리거하려면 원하는 보안 서비스가 서명이 통과하는 영역 중 하나 이상에서 활성 상태여야 합니다. 예를 들어 인터넷(X1, WAN) 호스트가 Microsoft Terminal Server(X3, 보조 브리지 인터페이스, LAN)에 액세스하는 경우 수신 서명 "IPS 감지 경고: MISC MS 터미널 서버 요청, SID: 436, Priority: 낮음"이 트리거됩니다(IPS가 WAN이나 LAN 또는 둘 다에서 활성화되어 있는 경우).

액세스 규칙 기본값

기본적으로는 영역 간 액세스 규칙이 적용됩니다. 기본 액세스 규칙을 고려해야 하지만 필요한 경우 해당 규칙을 수정할 수 있습니다. 기본값은 다음과 같습니다.

WAN 연결

라이선싱, 보안 서비스 서명 다운로드, NTP(시간 동기화) 및 CFS(콘텐츠 필터링 서비스)와 같은 스택 통신을 하려면 인터넷(WAN)을 연결해야 합니다. 현재는 기본 WAN 인터페이스를 통해서만 이러한 통신이 가능합니다. 이러한 유형의 통신을 수행해야 하는 경우 기본 WAN에는 인터넷 경로가 있어야 합니다. 기본 WAN을 브리지 쌍의 일부로 사용하는지 여부가 해당 스택 통신의 제공 가능성에 영향을 주지는 않습니다.

참고 인터넷을 연결할 수 없는 경우에는 라이선싱 및 서명 업데이트 작업을 수동으로 수행하면 됩니다(http://www.sonicwall.com/us/support/2134_4170.html).

아래에는 일반적인 배포 과정을 설명하는 샘플 토폴로지가 나와 있습니다. 인라인 레이어 2 브리지 모드는 기존 방화벽이 배치되어 있는 네트워크에서 보안 서비스를 제공하기 위해 Dell SonicWALL 보안 어플라이언스를 추가하는 것입니다. 경계 보안은 기존 네트워크에 기본 L2 브리지 모드의 Dell SonicWALL 보안 어플라이언스를 추가하는 것으로, 방화벽이 네트워크 경계 근처에 배치됩니다. 내부 보안은 혼합 모드에서 Dell SonicWALL 보안 어플라이언스를 완전히 통합하는 것으로, 여기에서 동시 L2 브리징, WLAN 서비스 및 NAT WAN 액세스 권한을 제공합니다. 고가용성을 제공하는 레이어 2 브리지 모드는 방화벽 HA 쌍이 L2 브리징과 함께 고가용성을 제공하는 혼합 모드 시나리오입니다. SSL VPN을 사용하는 레이어 2 브리지 모드는 SonicWALL Aventail SSL VPN 또는 SonicWALL SSL VPN 시리즈 어플라이언스를 L2 브리지 모드와 함께 적용하는 시나리오입니다.

다음 섹션을 참조하십시오.

• 경계 보안

• 내부 보안

무선 모드에서 무선(WLAN) 인터페이스를 LAN 또는 DMZ 영역에 브리지하면 WLAN 영역이 보조 브리지 인터페이스가 되기 때문에 무선 클라이언트가 유선 클라이언트와 같은 서브넷 및 DHCP 풀을 공유할 수 있습니다.

WLAN-LAN 레이어 2 인터페이스 브리지를 구성하려면 다음 단계를 수행합니다.

1. SonicOS 관리 인터페이스에서 네트워크 > 인터페이스 페이지로 이동합니다.

2. 브리지하려는 무선 인터페이스의 구성 아이콘을 클릭합니다. 인터페이스 편집 대화 상자가 표시됩니다.

3. IP 할당으로 레이어 2 브리지 모드를 선택합니다.

참고 WLAN 영역과 선택한 브리지 인터페이스 간의 트래픽을 허용하는 일반 규칙이 자동으로 만들어지지만, WLAN 영역 유형의 보안 속성도 계속 적용됩니다. 구체적인 규칙은 수동으로 추가해야 합니다.

4. WLAN 브리지 대상 인터페이스를 선택합니다. 여기서는 X0(기본 LAN 영역)을 선택합니다.

5. 나머지 옵션을 일반적인 방식으로 구성합니다. WLAN 인터페이스 구성에 대한 자세한 내용은 무선 인터페이스 구성을 참조하십시오.

기존 방화벽을 그대로 유지하면서 네트워크를 크게 변경하지 않고 방화벽의 보안 서비스를 사용하려는 네트워크에서 이 방법을 사용하면 유용합니다. 레이어 2 브리지 모드에 방화벽을 배치하면 X0 및 X1 인터페이스가 같은 브로드캐스트 도메인/네트워크(X1 WAN 인터페이스)에 속하게 됩니다.

이 예에서는 Hewlett Packard ProCurve 스위칭 환경에 설치된 Dell SonicWALL IPS 보안 어플라이언스를 사용합니다. SonicWALL은 HP의 ProCurve Alliance 구성원입니다. 자세한 내용은

http://www.procurve.com/alliance/members/sonicwall.htm에서 확인할 수 있습니다.

HP PCM+(ProCurve Manager Plus) 및 HP NIM(Network Immunity Manager) 서버 소프트웨어 패키지를 사용하면 Dell SonicWALL 보안 어플라이언스의 일부 요소와 스위치를 관리할 수 있습니다.

이 시나리오에 맞게 방화벽을 구성하려면 네트워크 > 인터페이스 페이지로 이동하여 X0 LAN 인터페이스의 구성 아이콘을 클릭합니다. X0 설정 페이지에서 IP 할당을 '레이어 2 브리지 모드'로 설정하고 브리지 대상: 인터페이스를 'X1'로 설정합니다. 또한 DMZ에서 PCM+/NIM을 통해 관리할 수 있도록 HTTP 및 SNMP에 대해서도 인터페이스를 구성합니다. 확인을 클릭하여 변경 내용을 저장 및 활성화합니다.

또한 LAN에서 WAN으로, WAN에서 LAN으로 전달되는 트래픽을 허용하도록 방화벽 규칙을 수정해야 합니다. 그렇지 않으면 트래픽이 정상적으로 전달되지 않습니다. PCM+/NIM 서버가 DMZ에 배치된 경우 방화벽의 라우팅 정보도 수정해야 할 수 있습니다.

경계 보안은 보안 서비스를 제공하기 위해 방화벽을 경계에 추가하는 네트워크 시나리오입니다. 여기서 네트워크의 방화벽과 라우터 사이에는 기존 방화벽이 있을 수도 있고, 없을 수도 있습니다. 이 시나리오에서는 일반적으로 방화벽 아래의 모든 항목(기본 브리지 인터페이스 세그먼트)이 방화벽 왼쪽의 모든 항목(보조 브리지 인터페이스 세그먼트)보다 신뢰 수준이 더 낮은 것으로 간주됩니다. 따라서 X1(Primary WAN)을 Primary 브리지 인터페이스로 사용하는 것이 적절합니다.

보조 브리지 인터페이스(LAN)에 연결된 호스트의 트래픽은 방화벽에서 게이트웨이를 통해 아웃바운드로 허용되고(L3 스위치의 VLAN 인터페이스->라우터 통과), Primary 브리지 인터페이스(WAN)의 트래픽은 기본적으로 인바운드로 허용되지 않습니다.

보조 브리지 인터페이스(LAN) 세그먼트에 메일 및 웹 서버 등의 퍼블릭 서버가 있는 경우, 해당하는 IP 주소 및 서비스에 대해 WAN->LAN 트래픽을 허용하는 액세스 정책을 추가하여 이러한 서버로 이동하는 인바운드 트래픽을 허용할 수 있습니다.

방화벽이 경계 보안 장치 및 보안 무선 플랫폼으로 작동하는 네트워크 시나리오입니다. 이와 동시에 방화벽이 워크스테이션 또는 서버의 주소를 다시 지정하지 않아도 네트워크의 워크스테이션 및 서버 세그먼트 간에 L2 브리지 보안 성능을 제공합니다.

이와 같은 일반적인 부서 간 혼합 모드 토폴로지 배포에서는 방화벽에서 동시에 브리지하고 라우팅/NAT할 수 있는 방법을 설명합니다. Primary 브리지 인터페이스(서버) 세그먼트와 Secondary 브리지 인터페이스(워크스테이션) 세그먼트 간의 트래픽은 L2 브리지를 통해 전달됩니다.

브리지 쌍의 두 인터페이스가 모두 신뢰할 수 있음(LAN) 영역에 할당되므로 다음 사항이 적용됩니다.

• 모든 트래픽은 기본적으로 허용되지만 필요에 따라 액세스 규칙을 생성할 수 있습니다.

이 시나리오와 대조해 보기 위해 X2(기본 브리지 인터페이스)가 공용(DMZ) 영역에 대신 할당되는 경우를 고려해 보겠습니다. 이 경우 서버에 모든 워크스테이션을 연결할 수 있는 있지만 서버에서 워크스테이션에 대한 통신을 시작할 수는 없습니다. 이 시나리오가 워크스테이션이 서버 세션을 시작해야 하는 트래픽 흐름 등의 요구 사항은 지원하겠지만 다음과 같이 두 가지 부적절한 결과가 발생합니다.

• DHCP 서버가 DMZ에 배치됩니다. 워크스테이션의 DHCP 요청은 L2 브리지를 통해 DHCP 서버(192.168.0.100)로 전달되지만, 서버의 DHCP 오퍼는 기본 DMZ->LAN 액세스 거부 규칙에 따라 삭제됩니다. DMZ에서 LAN으로 전달되는 이 트래픽을 허용하려면 액세스 규칙을 추가하거나 기본 규칙을 수정해야 합니다.

• 트래픽이 신뢰할 수 있음 소스 영역과 공용 대상 영역을 포함하므로 워크스테이션에서 서버로 이동하는 보안 서비스 방향성은 발신으로 분류됩니다. 이 경우 수신 또는 신뢰(이상적) 분류에 비해 검사가 철저하게 수행되지 않으므로 최적의 방식이라고 할 수는 없습니다.

• 보안 서비스 방향성이 신뢰로 분류되며 모든 서명(수신, 발신, 양방향)이 적용되므로 두 세그먼트에 모두 최고 수준의 보안 성능이 제공됩니다.

레이어 2 브리지 모드에서 인터페이스를 구성하는 방법에 대한 자세한 지침은 레이어 2 브리지 모드 구성을 참조하십시오.

이 방법은 고가용성 및 레이어 2 브리지 모드를 모두 사용하려는 네트워크에 적합합니다. 이 예에서는 Dell SonicWALL 보안 어플라이언스를 사용하며 VLAN이 구성된 스위치를 사용한다고 가정합니다.

방화벽 HA 쌍은 지정된 HA 포트인 X5 포트에 함께 연결되는 두 방화벽으로 구성됩니다. 각 어플라이언스의 X1 포트는 일반 WAN 연결용으로 구성되며, 해당 장치의 관리 인터페이스에 액세스하는 데 사용됩니다. 레이어 2 브리지 모드는 X0 포트가 X2 포트에 브리징되는 방식으로 구현됩니다.

이 시나리오를 설정할 때는 방화벽과 스위치에서 모두 몇 가지 사항을 참고해야 합니다.

방화벽의 경우

• 고가용성을 구성할 때 가상 MAC 옵션을 사용하도록 설정하지 않도록 합니다. 레이어 2 브리지 모드 구성에서는 이 기능이 유용하지 않습니다.

• 이 예와 같은 인라인 환경에서는 선점 모드를 사용하도록 설정하는 것이 좋습니다. 선점 모드를 사용해야 하는 경우 트리거 및 장애 조치 시간 값이 중요하므로 스위치 설명서의 권장 사항을 따르십시오.

• 관리 네트워크용 인터페이스를 예약할 수 있습니다(이 예에서는 X1 사용). 검색용으로 또는 기타 이유로 브리지 인터페이스에 IP 주소를 할당해야 하는 경우 보안/관리용으로 스위치에 할당된 관리 VLAN 네트워크를 사용하는 것이 좋습니다. HP용으로 할당된 IP 주소는 실제 트래픽 흐름과 직접 상호 작용하지 않습니다.

스위치

• 여러 태그 포트를 사용합니다. 위 다이어그램에 나와 있는 것처럼 에지 스위치(포트 23, 24)와 코어 스위치(C24~D24)에서 모두 VLAN 100용으로 태그(802.1q) 포트가 두 개 생성되었습니다. 어플라이언스는 이 두 스위치 간에 인라인으로 연결됩니다. 고성능 환경에서는 보통 링크 집계/포트 트렁크 또는 동적 LACP를 포함하는 것이 좋습니다. OSPF를 사용하여 이와 같은 배포에 완전히 서로 다른 링크를 지정할 수도 있는데, 이 경우 각 스위치의 내결함성을 고려해야 합니다. 자세한 정보는 스위치 설명서를 참조하십시오.

• HP ProCurve 스위치에서 두 포트가 같은 VLAN에 태그 지정되어 있으면 포트 그룹이 장애 조치 구성에 자동 배치됩니다. 이 경우 특정 포트에 장애가 발생하는 즉시 다른 포트가 활성화됩니다.

이 샘플 토폴로지에서는 SonicWALL 네트워크 보안 어플라이언스를 기존 SonicWALL EX 시리즈 SSL VPN 또는 SonicWALL SSL VPN 네트워킹 환경에 적절하게 설치하는 방법을 설명합니다. 어플라이언스를 레이어 2 브리지 모드에 배치하면 SSL VPN 어플라이언스에 내부적인 개인 세션이 설정되므로 바이러스, 스파이웨어 및 침입을 양방향으로 스캔할 수 있습니다. 이 시나리오에서는 방화벽이 보안 규약이 아닌 양방향 스캔에 사용되어 바이러스와 스파이웨어를 차단하고 침입 시도를 중지합니다. 올바로 프로그래밍되어 있으면 네트워크 보안 어플라이언스가 트래픽의 내용이나 동작이 적절하지 않은 것으로 확인되는 경우를 제외하고는 네트워크 트래픽을 중단하지 않습니다. 이 섹션에서는 Dell SonicWALL 보안 어플라이언스의 1포트 배포와 2포트 배포를 모두 다룹니다.

WAN-LAN 액세스 규칙

이 적용 시나리오에서는 네트워크 보안 어플라이언스를 안티바이러스, 안티스파이웨어 및 침입 방지를 위한 규약 지점으로만 사용하므로, WAN과 LAN 간에 트래픽을 양방향으로 전달할 수 있도록 기존 보안 정책을 수정해야 합니다.

방화벽 > 액세스 정책 페이지에서 WAN-LAN 트래픽 교차의 구성 아이콘을 클릭합니다. WAN에서 LAN으로 시작되지 않은 트래픽을 암시적으로 차단하는 기본 정책 옆에 있는 구성 아이콘을 클릭합니다. 규칙 편집 창에서 작업 설정에 대해 허용을 선택하고 확인을 클릭합니다.

네트워크 인터페이스 구성 및 L2B 모드 활성화

이 시나리오에서는 다음 작업에 WAN 인터페이스를 사용합니다.

• 관리자용 관리 인터페이스에 액세스

• MySonicWALL에서 구독 서비스 업데이트

• 장치의 기본 경로와 그 이후의 SSL VPN 어플라이언스 내부 트래픽에 대한 "다음 홉". 이 작업이 수행되므로, WAN 인터페이스가 SSL VPN 어플라이언스의 내부 인터페이스와 같은 IP 세그먼트에 있어야 합니다.

네트워크 보안 어플라이언스의 LAN 인터페이스는 SSL VPN 어플라이언스의 외부 인터페이스에서 들어오는 암호화되지 않은 클라이언트 트래픽을 모니터링하는 데 사용됩니다. 따라서 LAN 인터페이스를 기본 경로로 표시하려면 SSL VPN 어플라이언스의 외부 인터페이스를 재구성하는 대신 레이어 2 브리지 모드에서 어플라이언스를 실행해야 합니다.

SonicOS 관리 인터페이스의 네트워크 > 인터페이스 페이지에서 WAN 인터페이스의 구성 아이콘을 클릭한 다음, 어플라이언스가 서명 업데이트를 가져오고 NTP와 통신할 수 있도록 인터넷에 액세스할 수 있는 주소를 해당 인터페이스에 할당합니다.

게이트웨이 및 내외부 DNS 주소 설정은 SSL VPN 어플라이언스의 설정과 일치합니다.

• IP 주소: SSL VPN 어플라이언스의 내부 인터페이스 주소와 일치해야 합니다.

• 서브넷 마스크, 기본 게이트웨이 및 DNS 서버: 이러한 주소를 SSL VPN 어플라이언스 설정과 일치하도록 설정합니다.

관리 설정에서는 HTTPS 및 Ping 확인란을 선택합니다. 확인을 클릭하여 변경 내용을 저장 및 활성화합니다.

LAN 인터페이스 설정을 구성하려면 네트워크 > 인터페이스 페이지로 이동하여 LAN 인터페이스의 구성 아이콘을 클릭합니다.

IP 할당 설정에서 레이어 2 브리지 모드를 선택합니다. 브리지 대상 설정에서 X1을 선택합니다.

방화벽에서 지원되는 VLAN 태그 지정 트래픽도 전달해야 하는 경우 VLAN 필터링 탭을 클릭하고 전달해야 하는 모든 VLAN을 추가합니다.

확인을 클릭하여 변경 내용을 저장 및 활성화합니다. 네트워크 보안 어플라이언스의 관리 인터페이스에서 자동으로 연결이 끊길 수 있습니다. 이제 어플라이언스의 X0 인터페이스에서 관리 랩톱 또는 데스크톱의 연결을 끊고 어플라이언스의 전원을 끈 후 어플라이언스를 네트워크에 물리적으로 연결할 수 있습니다.

네트워크와 SSL VPN 어플라이언스 간에 Dell SonicWALL 보안 어플라이언스 설치

단일 홈, 이중 홈 등의 배포 방법에 상관없이 방화벽은 SSL VPN 어플라이언스의 X0/LAN 인터페이스와 내부 네트워크의 연결 사이에 배치해야 합니다. 이렇게 하면 장치를 SonicWALL 라이선싱 및 서명 업데이트 서버에 연결할 수 있으며, 내부 네트워크 리소스에 대한 액세스를 요청하는 외부 클라이언트로부터 암호 해독된 트래픽을 스캔할 수 있습니다.

타사 방화벽으로 보호되는 2포트 모드를 사용하는 SSL VPN 어플라이언스는 이중 홈 어플라이언스입니다. 이중 홈 SSL VPN 어플라이언스를 연결하려면 다음 단계를 수행합니다.

1. SSL VPN 어플라이언스의 X0/LAN 포트에 네트워크 보안 어플라이언스의 X0/LAN 포트를 연결합니다.

2. SSL VPN을 이전에 연결한 포트에 네트워크 보안 어플라이언스의 X1/WAN 포트를 연결합니다.

3. 어플라이언스의 전원을 켭니다.

타사 방화벽의 DMZ에서 1포트 모드를 사용하는 SSL VPN 어플라이언스는 단일 홈 어플라이언스입니다. 단일 홈 SSL VPN 어플라이언스를 연결하려면 다음 단계를 수행합니다.

1. SSL VPN 어플라이언스의 X0/LAN 포트에 네트워크 보안 어플라이언스의 X0/LAN 포트를 연결합니다.

2. SSL VPN을 이전에 연결한 포트에 네트워크 보안 어플라이언스의 X1/WAN 포트를 연결합니다.

3. 어플라이언스의 전원을 켭니다.

설정 구성 또는 확인

이제 네트워크 내의 관리 스테이션에서 WAN IP 주소를 사용하여 네트워크 보안 어플라이언스의 관리 인터페이스에 액세스할 수 있습니다.

Dell SonicWALL 보안 어플라이언스용 보안 서비스가 모두 사용하도록 설정되어 있는지 확인합니다. 서비스 라이선싱 및 로그 > Syslog 페이지에서 추가 단추를 클릭하고 syslog 서버 엔트리를 만듭니다. 확인을 클릭하여 변경 내용을 저장 및 활성화합니다.각 영역에서 보안 서비스 활성화를 참조하십시오.

SonicWALL 콘텐츠 필터링 서비스를 사용하지 않도록 설정한 후에 SonicWALL Aventail SSL VPN 어플라이언스와 함께 장치를 배포해야 합니다. 네트워크 > 영역 페이지에서 LAN(X0) 영역 옆에 있는 구성을 클릭하고 콘텐츠 필터링 서비스 적용 확인란을 선택 취소한 다음 확인을 클릭합니다.

Dell SonicWALL 보안 어플라이언스에서 아직 관리 암호를 변경하지 않은 경우 시스템 > 관리 페이지에서 변경할 수 있습니다.

외부 클라이언트에서 네트워크 액세스를 테스트하려면 SSL VPN 어플라이언스에 연결하여 로그인한 다음, 연결되면 내부 네트워크 리소스에 액세스해 봅니다. 문제가 발생하면 구성을 검토하고 L2 브리지 모드 적용을 위한 공통 설정 구성을 참조하십시오.

다음 섹션을 참조하십시오.

• 네트워크에 적합한 토폴로지 선택

– 보안 서비스 라이선스 취득

– DHCP 서버 사용 안 함

– SNMP 및 HTTP/HTTPS 관리 구성 및 사용

– Syslog 사용

– 관련 영역에서 보안 서비스 활성화

– 방화벽 액세스 규칙 만들기

– 로그 설정 구성

– 무선 영역 설정 구성

– 기본 브리지 인터페이스 영역 선택

– 관리 활성화

– 보안 서비스 활성화

– 보조 브리지 인터페이스 영역 선택

– 관리 활성화

– 보안 서비스 활성화

• 해당 영역에 보안 서비스 적용

대부분의 레이어 2 브리지 모드 토폴로지에서 Dell SonicWALL 보안 어플라이언스를 사용하기 전에 해당 어플라이언스에서 다음 설정을 구성해야 합니다.

어플라이언스가 정상적으로 등록되면 시스템 > 라이선스 페이지로 이동하여 온라인으로 보안 서비스 관리에 있는 동기화를 클릭합니다. 그러면 방화벽 라이선싱 서버에 연결되고 어플라이언스 라이선스가 올바르게 제공됩니다.

라이선싱 상태를 확인하려면 시스템 > 상태 페이지로 이동하여 모든 UTM 서비스(게이트웨이 안티바이러스, 안티스파이웨어 및 침입 방지)의 라이선스 상태를 확인합니다.

DHCP 서버 사용 안 함

다른 장치가 DHCP 서버로 작동하는 네트워크 구성에서 Dell SonicWALL 보안 어플라이언스를 레이어 2 브리지 모드로 사용 중인 경우, 먼저 내부 DHCP 엔진(기본적으로 구성 및 실행됨)을 사용하지 않도록 설정해야 합니다. 네트워크 > DHCP 서버 페이지에서 DHCP 서버 사용 확인란을 선택 취소하고 화면 위쪽의 적용 단추를 클릭합니다.

SNMP 설정 구성

시스템 > 관리 페이지에서 SNMP 사용 옆의 확인란이 선택되어 있는지 확인하고 화면 위쪽의 적용 단추를 클릭합니다.

그런 다음 구성 단추를 클릭합니다. SNMP 설정 페이지에서 어플라이언스에 관한 모든 정보(SNMP 서버에 필요한 GET 및 TRAP SNMP 커뮤니티 이름과 SNP 서버의 IP 주소)를 입력합니다. 확인을 클릭하여 변경 내용을 저장 및 활성화합니다.

인터페이스에서 SNMP 및 HTTPS 사용

네트워크 > 인터페이스 페이지에서 어플라이언스를 관리하는 데 사용할 인터페이스에서 SNMP 및 HTTP/HTTPS를 사용하도록 설정합니다.

Syslog 사용

로그 > Syslog 페이지에서 추가 단추를 클릭하고 syslog 서버 엔트리를 만듭니다. 확인을 클릭하여 변경 내용을 저장 및 활성화합니다.

네트워크 > 영역 페이지에서 사용하려는 각 영역에 대해 보안 서비스가 활성화되어 있는지 확인합니다.

그런 다음 각 서비스의 보안 서비스 페이지에서 환경에 가장 적합한 설정을 활성화 및 구성합니다.

아래 게이트웨이 안티바이러스 설정의 예가 나와 있습니다.

아래 침입 방지 설정의 예가 나와 있습니다.

아래 안티바이러스 설정의 예가 나와 있습니다.

방화벽 액세스 규칙 만들기

다른 영역에서 어플라이언스를 관리하려는 경우 또는 관리/SNMP/syslog 서비스용 HP PCM+/NIM 서버와 같은 서버를 사용하려는 경우에는 영역 간 트래픽에 대한 액세스 규칙을 만듭니다. 방화벽 > 액세스 규칙 페이지에서 서버 영역과 사용자 및 서버가 포함된 영역의 교차 아이콘을 클릭합니다. 환경에 따라 이러한 교차가 둘 이상 있을 수 있습니다. 서버가 해당 영역의 모든 장치와 통신하도록 허용하는 새 규칙을 만듭니다.

로그 설정 구성

로그 > 범주 페이지에서 로깅 수준을 정보로, 경고 수준을 중요로 설정합니다. 수락을 클릭하여 변경 내용을 저장 및 활성화합니다.

그런 다음 로그 > 이름 확인 페이지로 이동하여 이름 확인 방법을 DNS 이후 NetBios로 설정합니다. 수락을 클릭하여 변경 내용을 저장 및 활성화합니다.

무선 영역 설정 구성

HP PCM+/NIM 시스템을 사용할 때 이 시스템에서 WLAN/무선 영역에 할당된 인터페이스의 HP ProCurve 스위치를 관리할 경우에는 두 가지 기능을 비활성화해야 합니다. 그렇지 않으면 스위치를 관리할 수 없습니다. 네트워크 > 영역 페이지로 이동하여 무선 영역을 선택합니다. 무선 탭에서 SonicPoint에서 생성된 트래픽만 허용 및 WiFiSec 규약 옆에 있는 확인란을 선택 취소합니다. 확인을 클릭하여 변경 내용을 저장 및 활성화합니다.

네트워크에 가장 적합한 토폴로지를 선택하는 방법은 L2 브리지 인터페이스 영역 선택을 참조하십시오. 이 예에서는 단순 L2 브리지 토폴로지와 가장 비슷한 토폴로지를 사용합니다.

기본 브리지 인터페이스로 사용할 인터페이스를 선택합니다. 이 인터페이스를 선택하는 방법에 대한 자세한 내용은 L2 브리지 인터페이스 영역 선택을 참조하십시오. 이 예에서는 기본 WAN에 자동 할당되는 X1을 사용합니다.

1. 탐색 패널에서 네트워크 탭, 인터페이스 폴더를 선택합니다.

2. X1(WAN) 인터페이스의 오른쪽 열에서 구성  아이콘을 클릭합니다.

아이콘을 클릭합니다.

3. 192.168.0.12 등의 정적 IP 주소로 인터페이스를 구성합니다.

참고 기본 브리지 인터페이스에는 정적 IP가 할당되어 있어야 합니다.

4. 기본 게이트웨이를 구성합니다. 보안 어플라이언스 자체가 인터넷에 연결하려면 기본 게이트웨이를 구성해야 합니다. 이 단계는 WAN 인터페이스에만 적용됩니다.

5. DNS 서버를 구성합니다. 이 단계는 WAN 인터페이스에만 적용됩니다.

6. 관리 옵션을 구성합니다(HTTP, HTTPS, Ping, SNMP, SSH, 사용자 로그인, HTTP 리디렉션).

7. 확인을 클릭합니다.

보조 브리지 인터페이스로 사용할 인터페이스를 선택합니다. 이 인터페이스를 선택하는 방법에 대한 자세한 내용은 L2 브리지 인터페이스 영역 선택을 참조하십시오. 이 예에서는 LAN에 자동 할당되는 X0을 사용합니다.

1. 네트워크 > 인터페이스 페이지에서 X0(LAN) 인터페이스 오른쪽 열의 구성  아이콘을 클릭합니다.

아이콘을 클릭합니다.

2. IP 할당 드롭다운 목록에서 레이어 2 브리지 모드를 선택합니다.

3. 브리지 대상 드롭다운 목록에서 X1 인터페이스를 선택합니다.

4. 관리 옵션을 구성합니다(HTTP, HTTPS, Ping, SNMP, SSH, 사용자 로그인, HTTP 리디렉션).

5. 원하는 경우 모든 비IPv4 트래픽 차단 설정을 사용하여 L2 브리지가 비IPv4 트래픽을 전달하지 못하도록 할 수 있습니다.

VLAN 필터링

• 원하는 경우 VLAN 필터링 탭으로 이동하여 L2 브리지를 통한 VLAN 트래픽을 제어할 수 있습니다. 기본적으로는 모든 VLAN이 허용됩니다.

– 드롭다운 목록에서 나열된 VLAN 차단(블랙 리스트)을 선택하고 차단하려는 VLAN을 왼쪽 창에서 오른쪽 창으로 추가합니다. 오른쪽 창에 추가된 VLAN이 모두 차단되고 왼쪽 창에 남아 있는 VLAN은 모두 허용됩니다.

– 드롭다운 목록에서 나열된 VLAN 허용(화이트 리스트)을 선택하고 명시적으로 허용하려는 VLAN을 왼쪽 창에서 오른쪽 창으로 추가합니다. 오른쪽 창에 추가된 VLAN이 모두 허용되고 왼쪽 창에 남아 있는 VLAN은 모두 차단됩니다.

6. 확인을 클릭합니다.

네트워크 > 인터페이스 페이지에 업데이트된 구성이 표시됩니다.

이제 보안 서비스를 적절한 영역에 원하는 대로 적용할 수 있습니다. 이 예에서는 LAN이나 WAN 또는 두 영역에 모두 보안 서비스를 적용합니다.

L2 바이패스를 사용하면 LAN 바이패스 기능을 통해 인터페이스를 다른 인터페이스에 브리지할 때 물리적 방화벽 바이패스를 수행할 수 있습니다. 그러면 복구할 수 없는 방화벽 오류가 발생하는 경우에도 네트워크 트래픽 플로우가 계속됩니다.

L2 바이패스 릴레이를 닫으면 바이패스된 인터페이스(X0 및 X1)에 연결되어 있는 네트워크 케이블이 연속하는 단일 네트워크 케이블처럼 물리적으로 연결됩니다. 사용자는 오동작 시 물리적 바이패스 사용 옵션을 통해 오동작 시 방화벽을 바이패스함으로써 네트워크 트래픽 중단을 방지할 수 있습니다.

L2 바이패스는 레이어 2 브리지 모드의 인터페이스에만 적용됩니다. 오동작 시 물리적 바이패스 사용 옵션은 모드/IP 할당 메뉴에서 레이어 2 브리지 모드 옵션을 선택하는 경우에만 표시됩니다. 브리지 쌍의 두 인터페이스 간에 물리적 바이패스 릴레이가 없으면 이 옵션은 표시되지 않습니다.

오동작 시 물리적 바이패스 사용 옵션이 사용하도록 설정되어 있으면 다른 레이어 2 브리지 모드 옵션은 자동으로 다음과 같이 설정됩니다.

• 모든 비IPv4 트래픽 차단 - 사용하지 않도록 설정됩니다. 이 옵션을 사용하도록 설정하면 모든 비IPv4 이더넷 프레임이 차단됩니다. 따라서 이 옵션은 사용하지 않도록 설정됩니다.

• 이 브리지 쌍에 트래픽을 라우팅 지정 안 함 - 사용하도록 설정됩니다. 이 옵션을 사용하도록 설정하면 브리지 쌍의 피어 네트워크가 아닌 네트워크로는 패킷이 라우팅되지 않습니다. 따라서 이 옵션은 사용하도록 설정됩니다.

• 이 브리지 쌍에만 트래픽을 스니프함 - 사용하지 않도록 설정됩니다. 이 옵션을 사용하도록 설정하면 브리지 쌍 인터페이스에서 수신되는 트래픽이 전달되지 않습니다. 따라서 이 옵션은 사용하지 않도록 설정됩니다.

• 이 브리지 쌍에 스테이트풀-검사 사용 안 함 - 변경되지 않습니다. 이 옵션은 그대로 유지됩니다.

L2 바이패스를 구성하려면 다음을 수행합니다.

1. 네트워크 > 인터페이스 페이지로 이동합니다.

2. 구성하려는 인터페이스의 구성 열에서 편집 ![]() 아이콘을 클릭합니다. 인터페이스 편집 창이 표시됩니다.

아이콘을 클릭합니다. 인터페이스 편집 창이 표시됩니다.

3. 오동작 시 물리적 바이패스 사용 확인란을 선택합니다.

참고 오동작 시 물리적 바이패스 사용 확인란은 NSA-6600 이상에서 X0 및 X1 인터페이스가 함께 브리지되어 있는 경우에만 사용 가능합니다.

4. 확인을 클릭하여 인터페이스를 구성합니다.

Dell SonicWALL 보안 어플라이언스에서는 VLAN이 지원됩니다. VLAN 태그가 포함된 패킷이 물리적 인터페이스에 도착하면 VLAN ID를 평가하여 해당 패킷의 지원 여부를 확인합니다. 그런 다음 VLAN 태그가 스트립되고 다른 트래픽과 마찬가지로 패킷이 계속 처리됩니다. 인바운드/아웃바운드 패킷 경로의 간소화된 보기에는 다음 단계(반복될 수 있음)가 포함됩니다.

• IP 유효성 검사 및 리어셈블리

• 캡슐화 해제(802.1q, PPP)

• 암호 해독

• 연결 캐시 조회 및 관리

• 경로 지정 정책 조회

• NAT 정책 조회

• 액세스 규칙(정책) 조회

• 대역폭 관리

• NAT 변환

• 고급 패킷 처리(해당하는 경우)

– TCP 유효성 검사

– 관리 트래픽 처리

– 콘텐츠 필터링

– 변환 및 흐름 분석(Dell SonicWALL 보안 어플라이언스): H.323, SIP, RTSP, ILS/LDAP, FTP, Oracle, NetBIOS, Real Audio, TFTP

– IPS 및 GAV

이 시점에서 유효성을 검사한 결과 적절한 트래픽으로 확인된 패킷은 대상으로 전달됩니다. 패킷 발신 경로에서는 다음 작업이 수행됩니다.

• 암호화

• 캡슐화

• IP 조각화

발신 시 경로 지정 정책 조회에서 게이트웨이 인터페이스가 VLAN 서브인터페이스임을 확인한 경우 패킷에 적절한 VLAN ID 헤더가 태그로 지정됩니다(패킷 캡슐화). VLAN 서브인터페이스가 생성되면 방화벽의 경로 지정 정책 테이블이 자동으로 업데이트됩니다.

VLAN 서브인터페이스와 관련된 NAT 정책 및 액세스 규칙 자동 생성은 물리적 인터페이스와 정확히 똑같은 방식으로 작동합니다. VLAN 간의 트래픽을 관리하는 규칙과 정책은 SonicOS의 일반적인 편의 기능을 통해 사용자 지정할 수 있습니다.

일반 관리의 일부로 또는 서브인터페이스 만들기 단계로 영역을 만들 때는 해당 영역에 대한 그룹 VPN의 자동 생성을 제어하는 확인란이 영역 만들기 페이지에 제공됩니다. 기본적으로는 새로 만든 무선 유형 영역에 한해 ***'이 영역에 대해 그룹 VPN 만들기'가 사용하도록 설정됩니다. 단 영역을 만드는 동안 확인란을 선택하여 다른 영역 유형의 옵션을 사용하도록 설정할 수 있습니다.

VLAN 서브인터페이스 간의 보안 서비스는 영역 수준에서 관리합니다. 물리적 인터페이스, VLAN 서브인터페이스 또는 물리적 + VLAN 서브인터페이스 조합으로 구성된 영역에 모든 보안 서비스를 구성 및 적용할 수 있습니다.

VLAN 구분을 사용하면 서로 다른 작업 그룹 간의 게이트웨이 안티바이러스/침입 방지 서비스를 손쉽게 적용할 수 있습니다. 그러면 보호되는 각 세그먼트에 전용 물리적 인터페이스를 사용할 필요가 없습니다.

조직은 VLAN 지원을 통해 방화벽에서 전용 물리적 인터페이스를 사용하지 않고도 여러 작업 그룹 간에, 그리고 작업 그룹과 서버 팜 간에 단순한 패킷 필터링과 다른 의미 있는 내부 보안 성능을 제공할 수 있습니다.

여기서는 WAN 영역에 VLAN 서브인터페이스를 할당하는 기능과 WAN 클라이언트 모드(WAN 영역에 할당된 VLAN 서브인터페이스에는 정적 주소 지정만 지원됨)를 사용하는 기능, WAN 부하 분산 및 장애 조치를 지원하는 기능을 설명합니다. 또한 SonicPoint를 작업 그룹 스위치의 액세스 모드 VLAN 포트에 연결하여 네트워크 전체에 분산시키는 방법도 설명합니다. 그러면 이러한 스위치가 코어 스위치로 백홀되고, 이 코어 스위치가 트렁크 링크를 통해 모든 VLAN을 어플라이언스에 연결합니다.

레이어 2 브리지 모드용으로도 구성된 인터페이스에서 VPN을 구성할 때는 수신 VPN 트래픽이 방화벽을 제대로 통과하도록 추가 경로를 구성해야 합니다. 네트워크 > 라우팅 페이지로 이동하여 페이지 아래쪽으로 스크롤한 다음 추가 단추를 클릭합니다. 경로 지정 정책 추가 창에서 다음과 같이 경로를 구성합니다.

• 원본: 임의

• 대상: custom-VPN-address-object(로컬 VPN 터널 IP 주소 범위의 주소 개체)

• 서비스: 임의

• 게이트웨이: 0.0.0.0

• 인터페이스: X0

SonicOS의 IPv6 구현에 대한 자세한 내용은 1359페이지의 IPv6를 참조하십시오.

SonicOS의 IPv6 구현에 대한 자세한 내용은 1359페이지의 IPv6를 참조하십시오.

IPv6 인터페이스는 네트워크 > 인터페이스 페이지의 오른쪽 위 모서리에서 IP 버전 보기 라디오 단추에 대해 IPv6 옵션을 클릭하는 방법으로 구성합니다.

기본적으로 모든 IPv6 인터페이스는 IP 주소를 사용하지 않고 라우팅되는 것으로 표시됩니다. 같은 인터페이스에 여러 IPv6 주소를 추가할 수 있습니다. 자동 IP 할당은 WAN 인터페이스에 대해서만 구성할 수 있습니다.

각 인터페이스에서 라우터 광고 수신 여부를 구성할 수 있습니다. 각 인터페이스에 대해 IPv6을 사용하거나 사용하지 않도록 설정할 수 있습니다.

IPv6 모드로 전환하기 전에 IPv4 인터페이스 페이지에서 인터페이스의 영역 할당을 구성해야 합니다.