Users_usersSettingsView

이 페이지에서는 필요한 인증 방법, 전역 사용자 설정 및 네트워크 로그온 시 사용자에게 표시되는 사용 제한 정책을 구성할 수 있습니다.

다음 섹션에는 이 페이지의 설정을 구성하는 방법에 대한 지침이 나와 있습니다.

• 사용 제한 정책

사용자 인증 방법 드롭다운 목록에서 네트워크에서 사용하는 사용자 계정 관리 유형을 선택합니다.

• 사용자 > 로컬 사용자 및 사용자 > 로컬 그룹 페이지에서 Dell SonicWALL 어플라이언스의 로컬 데이터베이스에 포함된 사용자를 구성하려면 로컬 사용자를 선택합니다.

인증 시 로컬 데이터베이스를 사용하는 방법에 대한 자세한 내용은 인증 시 로컬 사용자 및 그룹 사용을 참조하십시오.

자세한 구성 지침은 다음 섹션을 참조합니다.

– 로컬 그룹 구성

• 사용자가 1,000명이 넘거나 Dell SonicWALL에 사용자를 인증하기 위한 보안 계층을 추가하려면 RADIUS를 선택합니다. 사용자 인증 시 RADIUS를 선택하면 사용자는 HTTPS를 통해 Dell SonicWALL에 로그인하여 Dell SonicWALL로 전송되는 암호를 암호화해야 합니다. 사용자가 HTTP를 통해 Dell SonicWALL에 로그인하려고 하면 브라우저가 HTTPS로 자동 리디렉션됩니다.

인증 시 RADIUS 데이터베이스를 사용하는 방법에 대한 자세한 내용은 인증 시 RADIUS 사용을 참조하십시오.

자세한 구성 지침은 다음 섹션을 참조합니다. RADIUS 인증 구성

• 인증 시 RADIUS와 Dell SonicWALL 로컬 사용자 데이터베이스를 모두 사용하려면 RADIUS + 로컬 사용자를 선택합니다.

• LDAP(Lightweight Directory Access Protocol) 서버, Microsoft AD(Active Directory) 서버 또는 Novell eDirectory를 사용하여 모든 사용자 계정 데이터를 유지 관리하는 경우 LDAP를 선택합니다.

인증 시 LDAP 데이터베이스를 사용하는 방법에 대한 자세한 내용은 LDAP/Active Directory/eDirectory 인증 사용을 참조하십시오.

자세한 구성 지침은 다음 섹션을 참조합니다. SonicOS Enhanced에서 LDAP 통합 구성

• 인증 시 LDAP와 Dell SonicWALL 로컬 사용자 데이터베이스를 모두 사용하려면 LDAP + 로컬 사용자를 선택합니다.

SSO(Single-sign-on) 방법 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 인증 시 Active Directory를 사용하고 같은 도메인의 컴퓨터에 Dell SonicWALL SSO 에이전트가 설치되어 있으면 SSO 에이전트를 선택합니다.

• 터미널 서비스를 사용하고 같은 도메인의 터미널 서버에 Dell TSA(터미널 서비스 에이전트)가 설치되어 있으면 SSO 에이전트를 선택합니다.

• Dell SonicWALL SSO 에이전트 또는 TSA를 사용하지 않고 웹 사용자를 인증하려면 브라우저 NTLM 인증을 선택합니다. 사용자는 HTTP 트래픽을 전송하는 즉시 식별됩니다. NTLM을 사용하려면 RADIUS를 구성(LDAP 사용 시 LDAP와 함께 NTLM 구성)하여 MSCHAP 인증에 액세스해야 합니다. 위에서 LDAP를 선택하면 NTLM 선택 시 RADIUS에 대한 별도 구성 단추가 여기에 표시됩니다.

• 네트워크 액세스 서버(NAS)에서 로그인 세션 계정 메시지를 계정 서버로 보내려면 RADIUS 계정을 선택합니다.

자세한 SSO 구성 지침은 Single Sign On 구성을 참조하십시오.

브라우저 NTLM 인증 구성은 브라우저 NTLM 인증용 Dell SonicWALL 어플라이언스 구성을 참조하십시오.

사용자 계정 이름의 대문자 표시를 기반으로 일치를 사용하려면 대/소문자 구분 사용자 이름을 선택합니다.

둘 이상의 위치에서 동일한 사용자 이름으로 네트워크에 동시 로그인하지 못하도록 하려면 로그인 고유성 강제 적용을 선택합니다. 이 설정은 로컬 사용자와 RADIUS/LDAP 사용자에게 모두 적용됩니다. 그러나 사용자 이름이 admin인 기본 관리자에게는 로그인 고유성 설정이 적용되지 않습니다.

암호를 변경한 후 즉시 사용자를 강제 로그인하도록 하려면 암호 변경 후 다시 로그인 강제 적용을 선택합니다.

one-time password 인증을 사용하는 경우 기본 설정에 따라 one-time password 전자 메일 형식에 대해 일반 텍스트 또는 HTML을 선택합니다.

One Time Password 형식으로 다음 중 하나를 선택합니다.

• 문자

• 문자+숫자

• 숫자

One Time Password 길이의 최소값과 최대값을 입력합니다.

다음 시간 동안 인증 페이지 표시 필드에는 로그인 페이지가 타임 아웃되기 전에 사용자가 로그인해야 하는 시간(분)을 입력합니다. 시간이 초과되면 다시 로그인하려고 시도하기 전에 클릭해야 한다는 메시지가 표시됩니다.

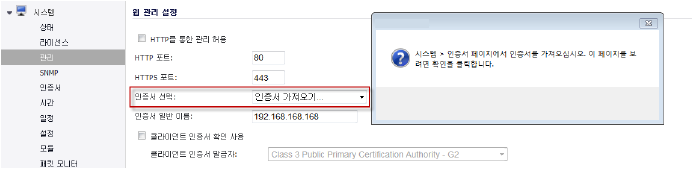

SonicOS에서 사용자 인증이 사용하도록 설정되면 연결하는 사용자는 HTTPS를 사용하여 안전한 로그인 페이지로 리디렉션됩니다. 이전 릴리스에서 관리자는 리디렉션을 위한 어플라이언스 LAN IP 주소만 구성할 수 있습니다. “https://<로컬 IP 주소>”로 리디렉션되면 인증서 경고를 표시할 수 있으며, 따라서 사용자가 웹 사이트에 계속 로그인하려면 옵션을 클릭해야 합니다.

SonicOS는 관리자가 사용자 > 설정 페이지에서 도메인 이름은 물론 IP 주소로 리디렉션할 수 있는 옵션을 제공합니다.

옵션은 다음과 같이 리디렉션하는 데 사용할 수 있습니다.

• 인터페이스 IP 주소 – 이 옵션은 컴퓨터 또는 로컬 네트워크가 연결된 인터페이스의 IP 주소로 사용자를 리디렉션합니다. 이 옵션은 이전 릴리스와 마찬가지로 작동합니다.

• 인터페이스 IP 주소의 역방향 DNS 조회에서 나오는 도메인 이름 – 이 옵션은 어플라이언스가 인터페이스 IP 주소의 정규화된 도메인 이름을 결정하고 사용자를 해당 도메인 이름으로 리디렉션해줍니다. 이 작업을 위해서는 DNS 서버의 도메인에 대해 역방향 DNS를 사용 가능하게 설정해야 합니다.

• 구성된 도메인 이름 – 이 옵션은 시스템 > 관리자 페이지에서 구성된 도메인 이름으로 사용자를 리디렉션합니다. 방화벽의 도메인 이름은 이 리디렉션을 작동하기 전에 구성해야 하며 사용자가 로그인하는 각 영역에서 인터페이스 IP 주소를 확인하는 유효한 도메인 이름이어야 합니다. 가능한 영역은 LAN, WLAN, WAN 등을 포함합니다.

각 영역에 대해 DNS 서버에 도메인 이름을 등록해야 하며 해당 영역의 올바른 인터페이스 IP 주소를 확인해야 합니다. 도메인 이름은 내부 사용자의 경우 개인 또는 외부에 등록된 도메인 이름일 수 있습니다.

• 관리 인증서에서 나오는 이름 – 이 옵션은 가져온 인증서에 있는 도메인 이름(일반 이름)으로 사용자를 리디렉션합니다. 이 리디렉션이 작동하려면 인증서를 시스템 > 관리자 페이지에서 가져와야 하며 위와 마찬가지로 사용자가 로그인할 각 영역에서 유효한 도메인 이름이어야 합니다.

SAN(주제 대체 이름) 인증서는 여러 도메인 이름을 보호할 수 있습니다. 이런 유형의 인증서를 가져올 때 여러 도메인에 대해 오류 없이 사용자 인증 리디렉션이 가능합니다.

사용자가 HTTPS를 통해 로그인한 후 HTTP에서 Dell SonicWALL 보안 어플라이언스를 통해 네트워크에 연결할 수 있도록 하려면 로그인 완료 시 HTTPS에서 HTTP로 사용자 리디렉션을 선택합니다. HTTPS는 HTTP보다 시스템 리소스를 많이 사용하므로 HTTPS를 통해 로그인하는 사용자가 많은 경우 해당 사용자를 HTTP로 리디렉션할 수 있습니다. 이 옵션의 선택을 취소하면 경고 대화 상자가 표시됩니다.

RADIUS 사용자가 HTTP를 사용하여 로그인하려고 할 때 CHAP 챌린지를 발급하려면 RADIUS CHAP 모드를 이용한 HTTP 로그인 허용을 선택합니다. 이렇게 하면 HTTPS를 사용하지 않고 안전한 연결이 가능하므로 브라우저가 HTTP를 통해 일반 텍스트로 암호를 전송하는 것을 방지합니다. RADIUS 서버가 이 옵션을 지원하는지 확인하십시오.

Note 이 방법을 사용하여 로그인하는 관리자는 수행할 수 있는 관리 작업이 제한됩니다. 일부 작업을 수행하려면 어플라이언스가 관리자의 암호를 확인해야 하는데, 이 인증 방법에서는 암호를 확인할 수 없기 때문입니다.

아래 나와 있는 설정은 Dell SonicWALL을 통해 인증할 때 모든 사용자에게 적용됩니다.

• 비활성 타임 아웃(분): 미리 구성된 비활성 시간이 지나면 사용자가 Dell SonicWALL에서 로그아웃될 수 있습니다. 이 필드에 시간을 분 단위로 입력합니다. 기본값은 15분입니다.

사용자가 SSO 메커니즘을 통해 SonicWALL에 식별되지만 아직 사용자로부터 트래픽을 수신하지 못한 경우 리소스를 모두 사용하지 않는 비활성 상태가 되고 트래픽을 수신할 때까지 그 상태를 유지합니다.

일부 SSO 메커니즘은 방화벽이 사용자를 적극적으로 다시 식별하는 방법을 제공하지 않으며 이런 메커니즘에 의해 식별된 사용자가 트래픽을 전송하지 않을 경우 방화벽이 사용자의 로그아웃 알림을 수신할 때까지 비활성 상태를 유지합니다. 다시 식별할 수 있는 다른 사용자의 경우 비활성 상태를 유지하고 트래픽을 전송하지 않을 경우 타임 아웃되며 이곳에서 설정할 수 있는 기간이 경과되면 제거됩니다(설정 위에 마우스를 올려 놓으면 자세한 내용을 볼 수 있습니다).

SSO를 통해 식별된 현재 로그인한 사용자가 비활성 때문에 시간이 초과되는 경우 다시 식별할 수 없는 사용자(위 참조)는 비활성 상태로 돌아갑니다. 여기에서 비활성 상태에서 로그인하는 다른 사용자에 대해 동일한 조치를 수행할지 여부를 선택할 수 있습니다. 이렇게 하면 사용자가 다시 활성화되는 경우 사용자를 다시 식별할 때 발생하는 오버헤드와 가능한 지연이 방지됩니다.

사용자 > 상태 페이지에는 표시되는 목록에 이러한 비활성 사용자를 포함할지 여부를 선택하는 옵션이 있으며 포함되는 경우 회색으로 표시됩니다.

다음과 같은 옵션을 구성합니다.

• 비활성 상태에서 시간이 초과되면 로그아웃되지 않고 사용자가 비활성 상태가 됩니다. 비활성 사용자가 로그아웃되지 않도록 하려면 이 옵션을 선택합니다.

• (분) 후 비활성 사용자 에이징 아웃: 비활성 사용자가 에이징 아웃될 시간(분)을 입력합니다.

• 웹 로그인용 로그인 세션 제한 사용: 확인란을 선택하고 로그인 세션 제한(분) 필드에 시간을 분 단위로 입력하면 사용자가 Dell SonicWALL에 로그인하는 시간을 제한할 수 있습니다. 기본값은 30분입니다.

• 사용자 로그인 상태 window 표시: 사용자 세션 중에 로그아웃 단추가 있는 상태 창을 표시합니다. 사용자는 로그아웃 단추를 클릭하여 세션에서 로그아웃할 수 있습니다.

사용자 로그인 상태 창에는 사용자 로그인 세션에 남아 있는 시간이 분 단위로 표시됩니다. 사용자는 숫자를 입력하고 업데이트 단추를 클릭하여 남은 시간(분)을 더 작게 설정할 수 있습니다.

사용자가 Dell SonicWALL 관리자 또는 제한된 관리자 사용자 그룹의 구성원인 경우 사용자 로그인 상태 창에 관리 단추가 포함되어 있습니다. 사용자는 이 단추를 클릭하여 Dell SonicWALL 어플라이언스 관리 인터페이스에 자동으로 로그인할 수 있습니다. 관리 사용자가 사용자 로그인 상태 창을 사용하지 않도록 설정하는 방법에 대한 자세한 내용은 사용자 로그인 상태 팝업 비활성화을 참조하십시오. 그룹 구성 절차는 로컬 그룹 구성을 참조하십시오.

• (초)마다 사용자 로그인 상태 창에서 하트비트 전송: 사용자의 연결이 아직 유효한지 감지하는 데 사용되는 하트비트 신호의 빈도를 설정합니다.

• 연결이 끊어진 사용자 감지 사용: 사용자 연결이 더 이상 유효하지 않으면 이를 감지하여 Dell SonicWALL이 세션을 종료하도록 합니다.

• 사용자 로그인 상태 Window으로부터의' 하트비트 타임아웃(분): 하트비트에서 회신을 받지 못해 사용자 세션을 종료할 때까지 걸리는 시간을 설정합니다.

• 팝업이 아닌 같은 Window에서 사용자 로그인 상태 Window 열기: 팝업이 아닌 같은 창에서 사용자 로그인 상태 창을 엽니다. 이 기능은 팝업을 차단하는 브라우저에 유용합니다.

액세스 규칙에서 사용자 인증을 바이패스하도록 이 HTTP URL 허용: 사용자가 인증 없이 연결할 수 있는 URL 목록을 정의합니다. 목록에 URL을 추가하려면 다음 단계를 수행합니다.

1. URL 목록 아래의 추가를 클릭합니다.

2. URL 입력 창에 추가하려는 최상위 URL을 입력합니다(예: www.SonicWALL.com). www.SonicWALL.com/us/Support.html 등 해당 URL의 모든 하위 디렉터리가 포함됩니다. 확인을 클릭하여 URL을 목록에 추가합니다.

와일드카드 일치의 경우 접두사 '*.' 및/또는 접미사'...'를 사용하십시오. (예: *.windowsupdate.com...)

아무 호스트에서나 파일에 액세스를 허용하려면 접두사 '*/'를 사용하십시오. (예: */wpad.dat).

사용자 인증을 바이패스하기 위한 URL의 자동 구성

자동 구성 기능을 사용하여 단일의 지정된 IP 주소에서 바이패스 인증으로 트래픽을 일시적으로 허용할 수 있습니다. 트래픽이 액세스하는 대상이 기록되고 해당 트래픽이 바이패스 사용자 인증을 허용하는 데 사용됩니다. 일반적으로 이 기능은 안티바이러스 업데이트와 Windows 업데이트 같은 트래픽을 허용하는 데 사용됩니다. URL 바이패스 목록을 자동 구성하려면 다음 단계를 수행합니다.

1. 사용자 > 설정 페이지의 기타 글로벌 사용자 설정 머리글에서 자동 구성 단추를 클릭합니다.

트래픽을 허용할 IP 주소를 입력하고 시작을 클릭합니다.

3. 바이패스 인증에 필요한 트래픽을 실행합니다. 인증이 필요한 방화벽 규칙에 의해 차단할 트래픽은 통과가 허용되고 대상에 기록됩니다. 트래픽이 감지되면 대상 주소가 창에 기록됩니다.

4. 특정 주소를 보다 일반적인 와일드카드로 변환하려면 주소를 선택하고 와일드카드로 변환을 클릭합니다.

5. 특정 주소를 보다 일반적인 클래스 B(16비트) 또는 클래스 C(24비트) 네트워크로 변환하려면 주소를 선택하고 클래스 B 또는 클래스 C를 클릭하고 네트워크로 변환을 클릭합니다.

Tip Windows 업데이트는 일부 대상에 HTTPS를 통해 액세스하는데, 이들은 IP 주소로만 차단됩니다. 그러나 매번 액세스하는 실제 IP 주소는 다를 수 있으며 이런 각 IP 주소에 대해 바이패스를 설정하려고 시도하는 대신 네트워크로 변환 옵션을 사용하여 해당 네트워크에 있는 모든 IP 주소로 HTTPS의 바이패스를 허용하도록 설정하는 것이 나을 수 있습니다.

6. 필요한 주소를 모두 감지했으면 중지를 클릭하고 선택한 엔트리 저장을 클릭합니다.

Tip 액세스하는 대상이 다른 경우 업데이트를 여러 번 실행할 수 있습니다.

AUP(사용 제한 정책)는 사용자가 네트워크 또는 인터넷에 액세스하려면 준수해야 하는 정책입니다. 일반적으로 대부분의 회사와 조직에서는 직원 또는 학생이 Dell SonicWALL을 통해 네트워크나 인터넷에 액세스하기 전 사용 제한 정책에 동의할 것을 요구합니다.

사용 제한 정책 섹션에서 사용자에 대한 AUP 메시지 창을 만들 수 있습니다. 메시지 본문에서는 HTML 형식을 사용할 수 있습니다. 예제 템플릿 단추를 클릭하면 AUP 창에 형식이 미리 지정된 HTML 템플릿이 만들어집니다.

• 다음에서 로그인 시 표시 - 사용자가 로그인할 때 사용 제한 정책 페이지를 표시할 네트워크 인터페이스를 선택합니다. 신뢰할 수 있는 영역, WAN 영역, 공용 영역, 무선 영역 및 VPN 영역을 원하는 대로 조합하여 선택할 수 있습니다.

• 창 크기(픽셀) - AUP 창의 크기를 픽셀 단위로 정의하여 지정할 수 있습니다. 창의 스크롤 막대 사용을 선택하면 사용자가 AUP 창의 내용을 스크롤할 수 있습니다.

• 창의 스크롤 막대 사용 - 창의 표시 크기보다 내용이 많으면 스크롤 막대를 설정합니다.

사용 제한 정책 페이지 콘텐츠 - 사용 제한 정책 텍스트를 텍스트 상자에 입력합니다. HTML 형식을 포함할 수 있습니다. 사용자에게 표시되는 페이지에는 사용자 확인을 위한 수락 단추 또는 취소 단추가 포함됩니다.

예제 템플릿 단추를 클릭하면 콘텐츠가 기본 AUP 템플릿(수정할 수 있음)으로 채워집니다.

<font face=arial size=3>

<center><b><i>Dell SonicWALL에 오신 것을 환영합니다.</center></b></i>

<font size=2>

<table width="100%" border="1">

<tr><td>

<font size=2>

<br><br><br>

<center>여기에 사용 정책 조건을 입력하십시오.

<br><br><br>

</td></tr>

</table>

이 조건을 수락하고 계속 진행할 경우에만 "수락"을 클릭하고

그렇지 않은 경우에는 "취소"를 선택하십시오.

미리 보기 단추를 클릭하면 사용자에게 나타나는 대로 AUP 메시지가 표시됩니다.

SonicOS는 사용자에게 표시되는 로그인 인증 페이지의 텍스트를 사용자 지정하는 기능을 제공합니다. 관리자는 로그인 관련 페이지를 자신의 언어로 해석하고 다시 부팅하지 않고 적용되도록 변경 내용을 적용할 수 있습니다.

전체 SonicOS 인터페이스는 다양한 언어로 사용할 수 있지만 때때로 관리자는 전체 UI 언어를 특정 지역 언어로 변경할 필요는 없습니다.

그러나 사용자가 다른 네트워크에 액세스하기 전에 방화벽이 인증을 요구하거나 외부 액세스 서비스(예: VPN, SSL-VPN)를 사용하는 경우 로그인 관련 페이지는 대개 일반 사용자가 보다 사용하기 쉽도록 현지화해야 합니다.

사용자 지정 가능한 로그인 페이지 기능은 다음과 같은 기능을 제공합니다.

• 기본적으로 원래 로그인 스타일을 유지

• 관리자가 로그인 관련 페이지를 사용자 지정 가능

• 관리자가 기본 로그인 관련 페이지를 템플릿으로 사용 가능

• 관리자가 사용자 지정된 페이지를 시스템 기본 설정으로 저장 가능

• 관리자가 기본 설정에 저장하기 전에 변경 내용을 미리 보기 가능

• 사용자 지정 로그인 관련 페이지를 일반 사용자에게 표시

다음 로그인 관련 페이지를 사용자 지정할 수 있습니다.

• 관리자 선점

• 로그인 인증

• 로그아웃됨

• 로그인 가득 참

• 로그인 허용되지 않음

• 로그인 잠금

• 로그인 상태

• 게스트 로그인 상태

• 정책 액세스 차단됨

• 정책 액세스 다운

• 정책 액세스 사용할 수 없음

• 정책 로그인 리디렉션

• 정책 SSO 검색 실패

• 사용자 암호 업데이트

• 사용자 로그인 메시지

이러한 페이지 중 하나를 사용자 지정하려면 다음 단계를 수행합니다.

1. 사용자 > 설정 페이지에서 로그인 페이지 사용자 지정 섹션까지 아래로 스크롤합니다.

2. 로그인 페이지 선택 풀다운 메뉴에서 사용자 지정할 페이지를 선택합니다.

3. 페이지 아래까지 스크롤하고 기본값을 클릭하여 해당 페이지의 기본 콘텐츠를 로드합니다.

4. 페이지 콘텐츠를 편집합니다.

Note 템플릿 페이지의 "var strXXX =" 줄은 사용자 지정된 JavaScript 문자열입니다. 이 문자열을 자신의 언어로 변경할 수 있습니다. 수정할 경우 JavaScript 구문을 따라야 합니다. 또한 HTML 섹션의 문구를 편집할 수도 있습니다.

5. 사용자 지정한 페이지가 어떻게 보이는지 미리 보려면 미리 보기를 클릭합니다.

6. 페이지 편집이 완료되면 적용을 클릭합니다.

로그인 페이지 콘텐츠 필드를 비워 두고 변경 내용을 적용하여 기본 페이지를 사용자에게 표시합니다.

CAUTION HTML 오류가 발생할 경우 로그인 페이지가 적절히 작동하지 않으므로 배포하기 전에 사용자 지정 로그인 페이지의 HTML을 확인하십시오. 사용자 지정 로그인 페이지에 문제가 있을 때 관리자는 대체 로그인 페이지를 항상 사용할 수 있습니다. 대체 로그인 페이지에 액세스하려면 URL: https://(device_ip)/defauth.html 을 브라우저의 주소란에 직접 수동으로 입력하십시오(대/소문자 구분). 사용자 지정 없는 기본 로그인 페이지가 표시되어 일반적으로 로그인하고 사용자 지정 로그인 관련 페이지를 재설정할 수 있습니다.