아이콘 위로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

아이콘 위로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.System_certsView

VPM 정책에 대한 인증서를 사용하려면 타사 CA 서비스에서 유효한 CA 인증서의 출처를 찾아야 합니다. 유효한 CA 인증서를 찾았으면 방화벽으로 가져와 로컬 인증서의 유효성을 검사할 수 있습니다. 시스템 > 인증서 페이지를 사용하여 유효한 CA 인증서를 방화벽으로 가져옵니다. 가져온 유효한 CA 인증서는 로컬 인증서의 유효성을 검사하는 데 사용할 수 있습니다.

이 섹션에 포함된 하위 섹션은 다음과 같습니다.

• 인증서 가져오기

• 인증서 삭제

디지털 인증서는 CA(인증 기관)이라는 신뢰할 수 있는 타사를 통해 ID를 확인할 수 있는 전자 방식입니다. 암호화 인증서와 함께 사용하기 위한 사양인 X.509 v3 인증서 표준을 통해 인증서에 포함 가능한 확장을 정의할 수 있습니다. SonicWALL에서는 타사 인증서 지원에서 이 표준을 구현했습니다.

타사 CA에서 서명 및 확인한 인증서를 IKE (Internet Key Exchange) VPN 정책과 함께 사용할 수 있습니다. IKE는 IPsec VPN 솔루션의 중요 요소로, SA를 설정하기 전에 디지털 인증서를 사용하여 피어 장치를 인증할 수 있습니다. 디지털 인증서가 없으면 VPN 사용자는 공유 암호 또는 대칭 키를 수동으로 교환하여 인증해야 합니다. 디지털 서명을 사용하는 장치나 클라이언트의 경우 새 장치 또는 클라이언트를 네트워크에 추가할 때마다 구성을 변경하지 않아도 됩니다.

일반적인 인증서는 데이터 섹션과 서명 섹션의 두 섹션으로 구성됩니다. 데이터 섹션에는 보통 인증서가 지원하는 X.509의 버전, 인증서 일련 번호, 사용자 공용 키 관련 정보, DN(고유 이름), 인증서 유효 기간 등의 정보와 인증서의 대상 용도 같은 옵션 정보가 포함됩니다. 서명 섹션에는 발급 CA에서 사용하는 암호화 알고리즘과 CA 디지털 서명이 포함됩니다.

Dell SonicWALL 보안 어플라이언스는 모든 X.509v3 호환 인증서 공급자와 상호 작용합니다. Dell SonicWALL 보안 어플라이언스에서 테스트를 거친 인증 기관 인증서 공급업체는 다음과 같습니다.

• Entrust

• Microsoft

• OpenCA

• OpenSSL

• VeriSign

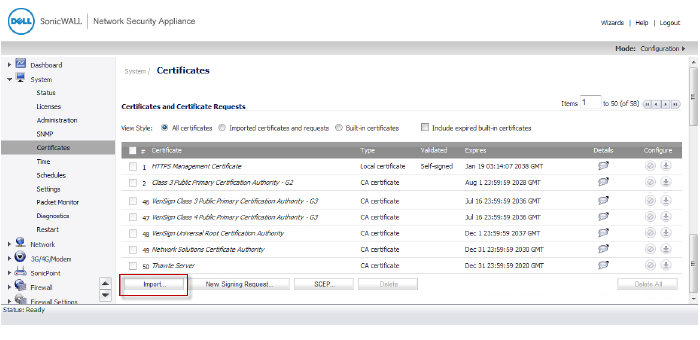

인증서 및 인증서 요청 섹션에서는 CA 및 로컬 인증서를 관리하기 위한 모든 설정이 제공됩니다.

보기 스타일 메뉴를 사용하면 다음 조건을 기준으로 인증서 및 인증서 요청 테이블에 인증서를 표시할 수 있습니다.

• 모든 인증서 - 모든 인증서 및 인증서 요청이 표시됩니다.

• 가져온 인증서 및 요청 - 가져온 모든 인증서 및 생성된 인증서 요청이 표시됩니다.

• 기본 제공 인증서 - Dell SonicWALL 보안 어플라이언스에 포함된 모든 인증서가 표시됩니다.

• 만료된 기본 제공 인증서 포함 - 만료된 기본 제공 인증서가 모두 표시됩니다.

인증서 및 인증서 요청 테이블에는 다음과 같은 인증서 정보가 표시됩니다.

• 인증서 - 인증서의 이름입니다.

• 형식 - 인증서의 형식으로 CA 또는 로컬이 포함될 수 있습니다.

• 유효성 검사됨 - 유효성 검사 정보입니다.

• 만료 - 인증서가 만료되는 날짜와 시간입니다.

• 세부 정보 - 인증서의 세부 정보입니다.  아이콘 위로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

아이콘 위로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

• 구성 - 인증서 항목을 편집 또는 삭제할 수 있는 편집 ![]() 및 삭제

및 삭제 ![]() 아이콘이 표시됩니다.

아이콘이 표시됩니다.

– 또한 인증서 취소 목록(CA 인증서의 경우) 또는 서명된 인증서(보류 중 요청의 경우)를 가져올 수 있는 가져오기 ![]() 아이콘도 표시됩니다.

아이콘도 표시됩니다.

인증서 및 인증서 요청 테이블의 세부 정보 열에 있는 아이콘을 클릭하면 인증서 관련 정보가 표시됩니다. 이 정보에는 인증서 유형에 따라 다음 항목이 포함될 수 있습니다.

• 인증서 발급자

• 주체 고유 이름

• 인증서 일련 번호

• 유효 시작 시점

• 만료 시점

• 상태(보류 중 요청 및 로컬 인증서의 경우)

• CRL 상태(인증 기관 인증서의 경우)

세부 정보 위에 마우스를 놓으면 표시되는 세부 정보는 인증서 형식에 따라 달라집니다. 인증서 발급자, 인증서 일련 번호, 유효 시작 시점 및 만료 시점은 인증서 공급자가 생성하는 정보이므로 보류 중 요청에 대해서는 표시되지 않습니다. 마찬가지로 CRL 상태 정보는 CA 인증서에 대해서만 표시되며 CA 인증서 구성에 따라 달라집니다.

CA 서비스에서 보류 중 요청에 대해 인증서를 발급하거나 로컬 인증서를 제공하고 나면 해당 인증서를 가져와 VPN 또는 웹 관리 인증에 사용할 수 있습니다. CA 인증서를 가져와서 IKE 협상에 사용되는 로컬 인증서 및 피어 인증서를 확인할 수도 있습니다.

인증 기관 인증서 가져오기

인증 기관의 인증서를 가져오려면 다음 단계를 수행합니다.

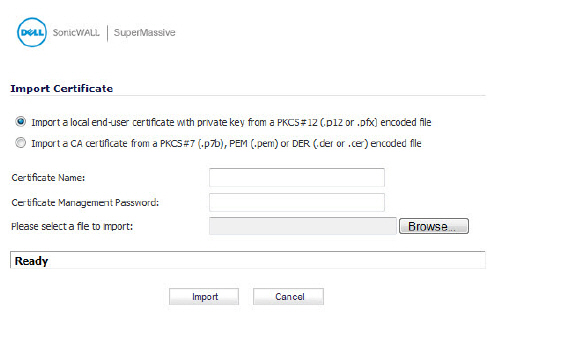

1. 가져오기를 클릭합니다. 인증서 가져오기 창이 표시됩니다.

PKCS#7(*.p7b) 또는 DER(.der 또는 .cer) 인코딩 파일에서 CA 인증서 가져오기를 선택합니다. 인증서 가져오기 창 설정이 변경됩니다.

가져올 파일을 선택하십시오. 필드에 인증서 파일의 경로를 입력하거나 찾아보기를 클릭하여 인증서 파일을 찾은 다음 열기를 클릭하여 인증서 디렉터리 경로를 설정합니다.

4. 가져오기를 클릭하여 인증서를 방화벽으로 가져옵니다. 가져온 인증서 항목은 인증서 및 인증서 요청 테이블에서 확인할 수 있습니다.

5. 세부 정보 열의  아이콘으로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

아이콘으로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

로컬 인증서 가져오기

로컬 인증서를 가져오려면 다음 단계를 수행합니다.

1. 가져오기를 클릭합니다. 인증서 가져오기 창이 표시됩니다.

인증서 이름을 인증서 이름 필드에 입력합니다.

3. 인증 기관이 PKCS#12 파일을 암호화하는 데 사용하는 암호를 인증서 관리 암호 필드에 입력합니다.

4. 가져올 파일을 선택하십시오. 필드에 인증서 파일의 경로를 입력하거나 찾아보기를 클릭하여 인증서 파일을 찾은 다음 열기를 클릭하여 인증서 디렉터리 경로를 설정합니다.

5. 가져오기를 클릭하여 인증서를 방화벽으로 가져옵니다. 가져온 인증서 항목은 인증서 및 인증서 요청 테이블에서 확인할 수 있습니다.

6. 세부 정보 열의  아이콘으로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

아이콘으로 포인터를 이동하면 인증서 세부 정보가 표시됩니다.

인증서를 삭제하려면 삭제 아이콘을 클릭합니다. 인증서가 만료되었거나 타사 인증서를 VPN 인증에 사용하지 않으려는 경우 인증서를 삭제할 수 있습니다.

팁 로컬 인증서와 함께 사용할 인증서 정책을 만들어야 합니다. 인증서 정책에 따라 인증서 유효성 검사에 필요한 기관 제한 사항 및 인증 요구 사항이 결정됩니다.

1. 새 서명 요청 단추를 클릭합니다. 인증서 서명 요청 창이 표시됩니다.

인증서 서명 요청 생성 섹션에서 인증서의 별칭 이름을 인증서 별칭 필드에 입력합니다.

3. 메뉴에서 요청 필드 유형을 선택하고 인증서 정보를 요청 필드에 입력합니다. 요청 필드에 정보를 입력하면 주체 고유 이름 필드에서 DN(고유 이름)이 만들어집니다.

도메인 이름 또는 전자 메일 주소 등의 주체 대체 이름(옵션)을 첨부할 수도 있습니다.

4. 주체 키 유형은 RSA 알고리즘으로 미리 설정되어 있습니다. RSA는 데이터를 암호화하는 데 사용되는 공용 키 암호화 알고리즘입니다.

5. 주체 키 크기 메뉴에서 주체 키 크기를 선택합니다.

참고 인증 기관에서 모든 키 크기를 지원하지는 않으므로 CA에 지원되는 키 크기를 확인해야 합니다.

6. 생성을 클릭하여 인증서 서명 요청 파일을 만듭니다. 인증서 서명 요청이 생성되면 결과를 설명하는 메시지가 표시됩니다.

7. 내보내기를 클릭하여 컴퓨터에 파일을 다운로드한 다음 저장을 클릭하여 컴퓨터의 디렉터리에 파일을 저장합니다. 그러면 유효성을 검사하기 위해 인증 기관으로 보낼 수 있는 인증서 요청이 생성됩니다.

SCEP(단순 인증서 등록 프로토콜)는 확장 가능한 방식으로 네트워크 장치에 대한 인증서 보안 발급을 지원합니다. SCEP의 등록 시나리오는 다음의 두 가지입니다.

• SCEP 서버 CA가 인증서를 자동으로 발급

• SCEP 요청이 PENDING으로 설정되고 CA 관리자가 인증서를 수동으로 발급

SCEP에 대한 자세한 내용은 다음 위치에서 확인할 수 있습니다.

• http://tools.ietf.org/html/draft-nourse-scep-18

SCEP를 사용하여 인증서를 발급하려면 다음 단계를 수행합니다.

1. 위의 인증서 서명 요청 생성에서 설명한 대로 서명 요청을 생성합니다.

2. 시스템 > 인증서 페이지 아래쪽으로 스크롤한 다음 SCEP 단추를 클릭합니다. SCEP 구성 창이 표시됩니다.

CSR 목록 풀다운 메뉴에서 UI가 기본 CSR 목록을 자동으로 선택합니다. CSR 목록이 여러 개 구성되어 있으면 선택 항목을 수정할 수 있습니다.

4. CA URL 필드에 인증 기관의 URL을 입력합니다.

5. 필요한 경우 챌린지 암호 필드에 CA 암호를 입력합니다.

6. 폴링 간격 필드에서 폴링 메시지가 전송될 때의 시간 간격(초)에 대한 기본값을 수정할 수 있습니다.

7. 최대 폴링 시간 필드에서는 시간이 초과될 때까지 방화벽이 폴링 메시지에 대한 응답을 기다리는 시간의 기본값을 변경할 수 있습니다.

8. Scep 단추를 클릭하여 SCEP 등록을 제출합니다.

그러면 방화벽이 CA에 연결하여 인증서를 요청합니다. 이 작업에 소요되는 시간은 CA에서 인증서를 발급하는 방식(자동/수동)에 따라 달라집니다. 로그 > 보기 페이지에 SCEP 등록 및 인증서 발급 상태에 대한 메시지가 표시됩니다. 발급된 인증서는 시스템 > 인증서 페이지의 사용 가능한 인증서 목록에서 가져온 인증서 및 요청 범주에 표시됩니다.

Suite B는 미국 국가 안전국에서 암호화 현대화 프로그램(Cryptographic Modernization Program)의 일환으로 배포한 암호화 알고리즘입니다. 이 알고리즘은 상호 운용이 가능한 암호화 기반으로 기능하며 기밀 정보 및 일반 정보에 사용됩니다. Suite B 암호화는 미국 정보에서 사용할 수 있도록 NIST

(미국 국립표준기술연구소)의 승인을 받았습니다.

참고 NSA에서 지정한 Suite A도 있지만 이 기능은 Suite B를 사용하기에 적합하지 않은 어플리케이션에 주로 사용됩니다.

대부분의 Suite B 구성 요소는 FIPS 표준에서 가져온 것입니다.

Suite B 구성 요소는 다음과 같습니다.

• 키 크기 128 및 256비트의 AES(Advanced Encryption Standard) 최대 SECRET 수준의 기밀 정보에 대한 충분한 보호 기능을 제공합니다.

• ECDSA(Elliptic Curve Digital Signature Algorithm) - 디지털 시그니쳐최대 SECRET 수준의 기밀 정보에 대한 충분한 보호 기능을 제공합니다.

• ECDH(Elliptic Curve Diffie-Hellman) - 키 합의최대 SECRET 수준의 기밀 정보에 대한 충분한 보호 기능을 제공합니다.

• SHA2(SHA-256 및 SHA-384) - 메시지 처리최대 TOP SECRET 수준의 기밀 정보에 대한 충분한 보호 기능을 제공합니다.

Suite B 암호화 구성

SonicOS에 Suite B 암호화를 구성하는 방법은 다음과 같습니다.

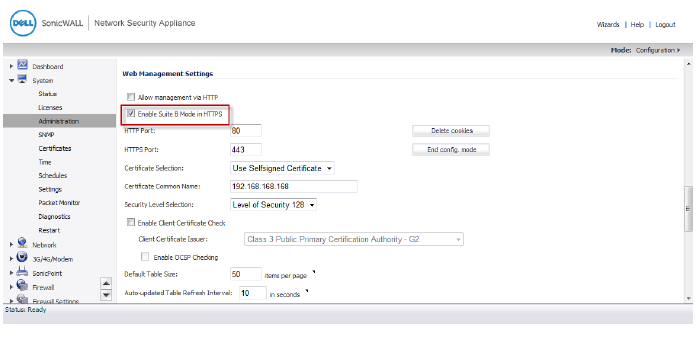

1. 시스템 > 관리 페이지로 이동합니다.

2. HTTPS에서 Suite B 모드 사용을 선택합니다.

3. 수락 단추를 클릭합니다.

4. 시스템 > 인증서 페이지로 이동합니다.

5. 가져오기 단추를 클릭합니다. 인증서 가져오기 대화 상자가 표시됩니다.

6. Suite B에 대해 PKCS#12(.p12 또는 .pfx) 인코딩 파일에서 개인 키의 로컬 최종 사용자 인증서 가져오기 옵션을 선택합니다.

7. 인증서 이름 상자에 원하는 ECDSA 인증서의 이름을 입력합니다.

8. 인증서 관리 암호 상자에 인증서 암호를 입력합니다.

9. 가져올 파일을 선택하십시오 메뉴에서 원하는 ECDSA 인증서를 선택합니다.

10. 가져오기 단추를 클릭합니다.

11. 인증서 서명 요청 생성의 단계에 따라 인증서 서명 요청을 생성합니다.