Use_Cases

이 사용 사례에서는 2개의 인증서인 goDaddy 인증서와 서버 인증서를 가져옵니다.

다음 섹션을 참조하십시오.

이 사용 사례에서는 Windows 시스템에서 goDaddy 루트 CA 인증서를 포맷한 다음

SRA 어플라이언스로 가져옵니다.

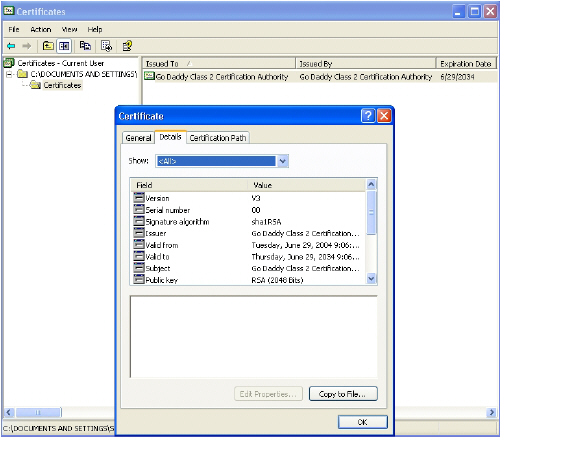

1. goDaddy.p7b 파일을 더블 클릭해서 인증서 창을 열고 goDaddy 인증서를 이동합니다.

.p7b 형식은 가장 일반적인 형식인 PKCS#7 형식의 인증서 파일입니다.

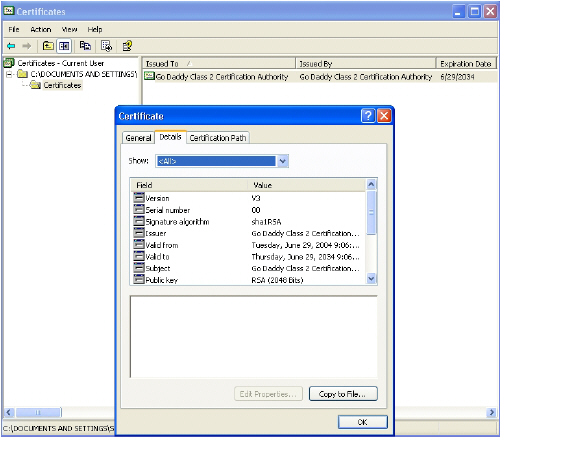

2. certificate(인증서) 파일을 더블 클릭하고 Details(세부 정보) 탭을 선택합니다.

3. Copy to File(파일에 복사)를 클릭합니다. 인증서 내보내기 마법사를 시작합니다.

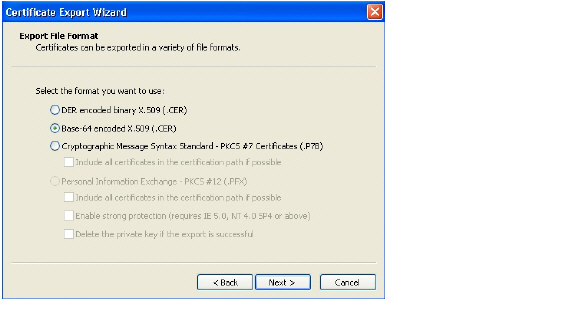

4. 인증서 내보내기 마법사에서 Next(다음)를을 클릭합니다.

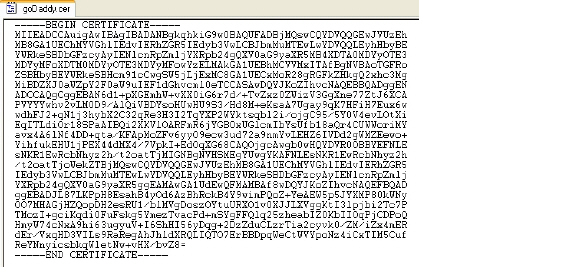

5. Base-64 인코딩 X.509(.CER)를 선택하고 Next(다음)를 클릭합니다.

6. 내보낼 파일 화면에서 파일 이름을 goDaddy.cer로 입력하고 Next(다음)를 클릭합니다.

7. 인증서 내보내기 마법사 완료 화면에서 경로와 형식을 확인한 다음 Finish(마침)를 클릭합니다.

8. 확인 대화 상자에서 OK(확인)를 클릭합니다.

인증서를 Base-64 인코딩 형식으로 내보냅니다. 텍스트 편집기에서 인증서를 볼 수 있습니다.

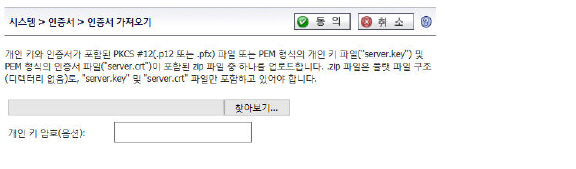

9. SRA 관리 인터페이스에서 시스템 > 인증서 페이지로 이동합니다.

10. 추가 CA 인증서 섹션에서 CA 인증서 가져오기를 클릭합니다. 인증서 가져오기 창이 나타납니다.

11. 인증서 가져오기 창에서 찾아보기를 클릭하고 Windows 시스템의 goDaddy.cer 파일로

이동해 파일을 더블 클릭합니다.

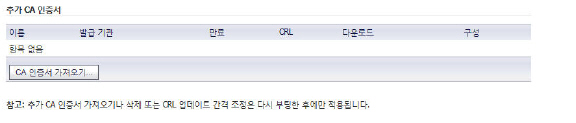

12. 업로드를 클릭합니다. 인증서가 추가 CA 인증서 테이블에 표시됩니다.

13. 시스템 > 다시 시작으로 이동해서 SRA 어플라이언스를 다시 시작하여 CA 인증서를 적용합니다.

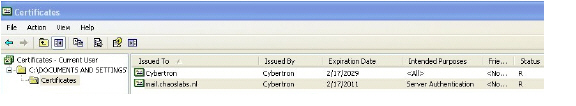

이 사용 사례에서는 Microsoft CA 서버 인증서를 Windows 시스템으로 가져옵니다.

이 사용 사례의 목적은 응용 프로그램 오프로딩의 SSL 인증서를 메일 서버에 사용하는 것입니다.

서버 인증서는 mail.chaoslabs.nl입니다. 이 인증서는 Base-64 형식을 사용하여

server.crt 파일로 내보내서 .zip 파일로 압축한 다음 서버 인증서로 업로드해야 합니다.

개인 키는 .p7b 파일에 포함되지 않습니다. 개인 키는 원래 위치에서 내보내 Base-64 형식으로 저장한 다음 .zip 파일의 server.key 파일에 포함해야 합니다.

1. mail.chaoslabs.nl.pb7 파일을 더블 클릭하고 certificate(인증서)로 이동합니다.

2. certificate(인증서) 파일을 더블 클릭하고 Details(세부 정보) 탭을 선택합니다.

3. Copy to File(파일에 복사)를 클릭합니다.

4. 인증서 내보내기 마법사에서 Base-64 인코딩 X.509(.CER)를 선택합니다.

5. Next(다음)를 클릭하고 파일을 server.crt로 Windows 시스템에 저장합니다.

인증서를 Base-64 인코딩 형식으로 내보냅니다.

6. server.crt 파일을 .zip 파일에 추가합니다.

7. 개인 키를 Base-64 형식으로 server.key로 따로 저장합니다.

8. server.key 파일을 server.crt가 포함된 .zip 파일에 추가합니다.

9. .zip 파일을 서버에 서버 인증서로 업로드합니다.

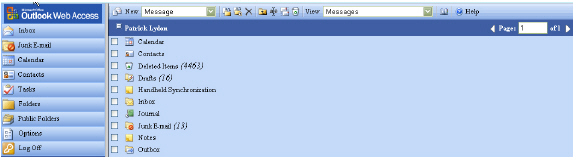

이 사용 사례에서는 OWA(Outlook Web Access) 리소스를 SRA 어플라이언스에 추가하고

여러 AD(Active Directory) 그룹의 사용자를 위한 액세스 정책을 구성해야 합니다.

각 AD 그룹의 로컬 그룹을 만들고 각 로컬 그룹에 개별 액세스 정책을 적용합니다.

Active Directory는 사용자가 여러 그룹의 구성원이 되도록 허용하지만, SRA 어플라이언스는

각 사용자가 단일 그룹에만 속하도록 허용합니다. 이 그룹에 따라 사용자에게 할당되는

액세스 정책이 결정됩니다.

AD에서 사용자를 가져올 경우 사용자가 대부분의 AD 그룹에 공통된 로컬 SRA 그룹에

배치됩니다. 예: Bob은 사용자, 관리자 및 엔지니어링 AD 그룹에 속해 있습니다. 한 SRA 그룹은 사용자와 연결되어 있고 다른 SRA 그룹은 관리자와 엔지니어링 모두에 연결되어 있는 경우,

Bob은 그의 AD 그룹과 더 일치하는 관리자 및 엔지니어링과 연결된 SRA 그룹에 할당됩니다.

이 사용 사례의 목적은 Dell SonicWALL SRA 펌웨어가 다음을 구성하여 그룹 기반 액세스

정책을 지원한다는 것을 보여 주는 것입니다.

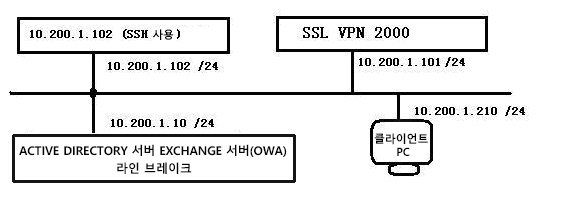

• Active Directory의 Acme 그룹이 SSH를 사용하여 10.200.1.102 서버에 액세스할 수 있도록 허용합니다.

• Active Directory의 Mega 그룹이 10.200.1.10에서 OWA(Outlook Web Access)에

액세스할 수 있도록 허용합니다.

• Active Directory의 IT 그룹은 위에 정의된 SSH 및 OWA 리소스에 액세스할 수 있도록

허용합니다.

• 다른 모든 그룹이 이러한 리소스에 액세스하지 못하도록 합니다.

이 예 구성은 2008년 6월에 Vincent Cai에 의해 제공되었습니다.

그림 C:1 네트워크 토폴로지

다음 섹션의 순서대로 작업을 수행합니다.

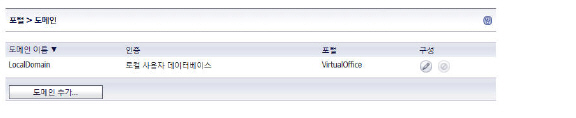

이 섹션에서는 SRA 로컬 도메인인 SNWL_AD를 만드는 방법에 대해 설명합니다.

SNWL_AD는 OWA 서버의 Active Directory 도메인과 연결됩니다.

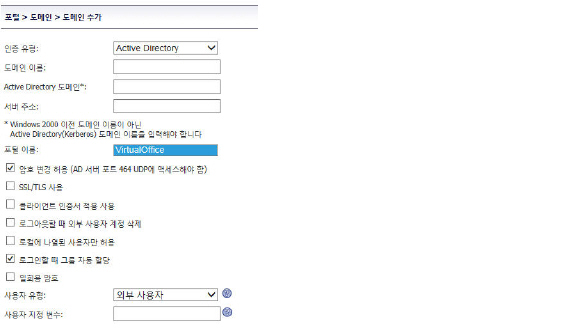

1. SRA 관리 인터페이스에 로그인하여 포털 > 도메인 페이지로 이동합니다.

2. 도메인 추가를 클릭합니다. 도메인 추가 창이 나타납니다.

3. 인증 유형 드롭다운 목록에서 Active Directory를 선택합니다.

4. 도메인 이름 필드에 SNWL_AD를 입력합니다.

5. Active Directory 도메인 필드에 AD 도메인 이름인 in.loraxmfg.com을 입력합니다.

6. 서버 주소 필드에 OWA 서버의 IP 주소인 10.200.1.10을 입력합니다.

7. 추가를 클릭합니다.

8. 포털 > 도메인 페이지에서 새 도메인을 봅니다.

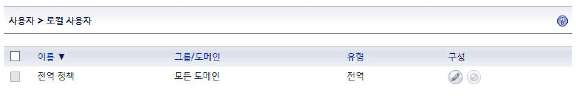

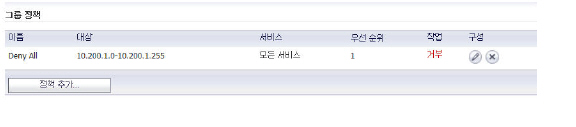

이 절차에 따라 명시적인 허용 정책으로 구성된 그룹을 제외한 모든 그룹의 OWA 리소스에

대한 액세스를 거부하는 정책을 만들 수 있습니다.

SRA 기본 정책은 모두 허용입니다. 더 세부적으로 제어하기 위해 여기에서 모두 거부 정책을

추가합니다. 나중에 각 그룹에 대한 허용 정책을 한 번에 하나씩 추가할 수 있습니다.

1. 사용자 > 로컬 사용자 페이지로 이동합니다.

2. 전역 정책 행의 구성 버튼 ![]() 를 클릭합니다. 전역 정책 편집 창이 나타납니다.

를 클릭합니다. 전역 정책 편집 창이 나타납니다.

3. 전역 정책 편집 창에서 정책 탭을 클릭합니다.

4. 정책 추가를 클릭합니다. 정책 추가 창이 나타납니다.

5. 정책을 적용할 대상 드롭다운 목록에서 IP 주소 범위를 선택합니다.

6. 정책 이름 필드에 설명이 포함된 이름으로 모두 거부를 입력합니다.

7. IP 네트워크 주소 필드에 네트워크 주소로 10.200.1.0을 입력합니다.

8. 서브넷 마스크 필드에 마스크를 소숫점 형식인 255.255.255.0으로 입력합니다.

9. 서비스 드롭다운 목록에서 모든 서비스를 선택합니다.

10. 상태 드롭다운 목록에서 거부를 선택합니다.

11. 추가를 클릭합니다.

12. 전역 정책 편집 창에서 모두 거부 정책 설정을 확인한 다음 확인을 클릭합니다.

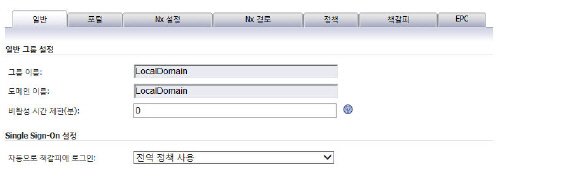

이 절차에 따라 SRA 어플라이언스에서 SNWL_AD 도메인에 속한 로컬 그룹을 만듭니다.

각 Active Directory 그룹의 로컬 그룹을 만듭니다.

로컬 그룹 추가

1. 사용자 > 로컬 그룹 페이지로 이동하여 그룹 추가를 클릭합니다. 로컬 그룹 추가 창이

나타납니다. Active Directory 그룹에 해당하는 3개의 로컬 그룹을 추가합니다.

2. 로컬 그룹 추가 창의 그룹 이름 필드에 Acme_Group을 입력합니다.

3. 도메인 드롭다운 목록에서 SNWL_AD를 선택합니다.

4. 추가를 클릭합니다.

5. 사용자 > 로컬 그룹 페이지에서 그룹 추가를 클릭하여 두 번째 로컬 그룹을 추가합니다.

6. 로컬 그룹 추가 창의 그룹 이름 필드에 Mega_Group을 입력합니다.

7. 도메인 드롭다운 목록에서 SNWL_AD를 선택합니다.

8. 추가를 클릭합니다.

9. 사용자 > 로컬 그룹 페이지에서 그룹 추가를 클릭하여 두 번째 로컬 그룹을 추가합니다.

10. 로컬 그룹 추가 창의 그룹 이름 필드에 IT_Group을 입력합니다.

11. 도메인 드롭다운 목록에서 SNWL_AD를 선택합니다.

12. 추가를 클릭합니다.

13. 사용자 > 로컬 그룹 페이지에서 추가된 그룹을 확인합니다.

로컬 그룹 구성

이 절차에 따라 각각의 새 로컬 그룹을 편집하고 이를 해당 Active Directory 그룹에

연결할 수 있습니다.

1. Acme_Group 행의 구성 버튼을 클릭합니다. 그룹 설정 편집 창이 나타납니다.

2. 전역 정책 편집 창에서 AD 그룹 탭을 클릭합니다.

3. AD 그룹 탭에서 그룹 추가 버튼을 클릭합니다.

4. Active Directory 그룹 편집 창의 Active Directory 그룹 드롭다운 목록에서 Acme 그룹을

선택합니다.

5. 편집을 클릭합니다.

Acme 그룹이 AD 그룹 탭의 Active Directory 그룹 테이블에 표시됩니다.

6. 그룹 설정 편집 창에서 확인을 클릭합니다.

7. 사용자 > 로컬 그룹 페이지의 Mega_Group 행에서 구성 버튼을 클릭합니다.

그룹 설정 편집 창이 나타납니다.

8. 그룹 설정 편집 창에서 AD 그룹 탭을 클릭한 후 그룹 추가 버튼을 클릭합니다.

9. Active Directory 그룹 편집 창의 Active Directory 그룹 드롭다운 목록에서 Mega 그룹을

선택한 후 편집을 클릭합니다.

Mega 그룹이 AD 그룹 탭의 Active Directory 그룹 테이블에 표시됩니다.

10. 그룹 설정 편집 창에서 확인을 클릭합니다.

11. 사용자 > 로컬 그룹 페이지의 IT_Group 행에서 구성 버튼을 클릭합니다. 그룹 설정 편집 창이 나타납니다.

12. 그룹 설정 편집 창에서 AD 그룹 탭을 클릭한 후 그룹 추가 버튼을 클릭합니다.

13. Active Directory 그룹 편집 창의 Active Directory 그룹 드롭다운 목록에서 IT 그룹을

선택한 후 편집을 클릭합니다.

IT 그룹이 AD 그룹 탭의 Active Directory 그룹 테이블에 표시됩니다.

14. 그룹 설정 편집 창에서 확인을 클릭합니다.

이 시점에서 3개의 로컬 그룹을 만들고 각 그룹을 해당 Active Directory 그룹에 연결합니다.

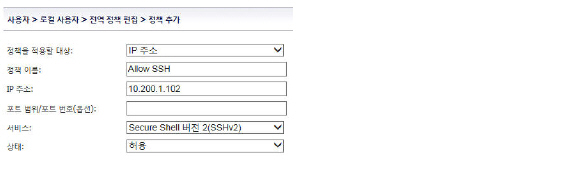

이 섹션에서는 SSH를 사용하여 10.200.1.102 서버에 액세스할 수 있도록 Acme_Group 및 IT_Group에 대한 SSHv2 PERMIT 정책을 추가합니다.

이 절차에 따라 SRA 로컬 그룹인 Acme_Group에 대한 정책을 만들어 Active Directory 그룹인 Acme 그룹의 구성원에게 SSH 액세스 권한을 제공할 수 있습니다.

IT_Group에 대해 이 절차를 반복하여 Active Directory 그룹인 IT 그룹의 구성원을 위한 서버에 SSH 액세스 권한을 제공합니다.

1. 사용자 > 로컬 그룹 페이지의 Acme_Group 행에서 구성 버튼을 클릭합니다.

그룹 설정 편집 창이 나타납니다.

2. 그룹 설정 편집 창에서 정책 탭을 클릭합니다.

3. 정책 탭에서 정책 추가를 클릭합니다.

4. 정책 추가 창의 정책을 적용할 대상 드롭다운 목록에서 IP 주소를 선택합니다.

5. 정책 이름 필드에 설명이 포함된 이름인 SSH 허용을 입력합니다.

6. IP 주소 필드에 대상 서버의 IP 주소인 10.202.1.102을 입력합니다.

7. 서비스 드롭다운 목록에서 보안 셸 버전 2(SSHv2)를 선택합니다.

8. 상태 드롭다운 목록에서 PERMIT을 선택한 후 추가를 클릭합니다.

9. 그룹 설정 편집 창에서 확인을 클릭합니다.

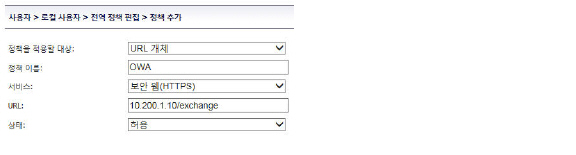

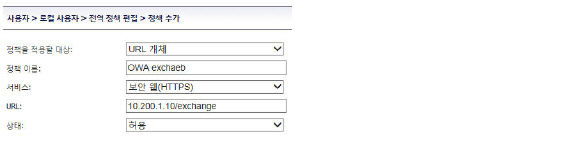

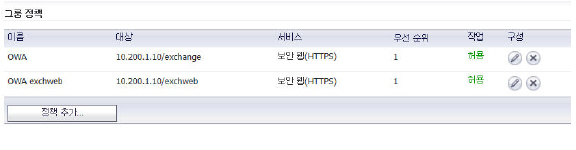

이 섹션에서는 보안 웹(HTTPS)을 사용하여 OWA 서비스에 액세스할 수 있도록 Mega_Group 및 IT_Group에 대한 2개의 OWA PERMIT 정책을 추가합니다.

이 절차에 따라 SRA 로컬 그룹인 Mega_Group에 대한 정책을 만들어 Active Directory 그룹인 Mega 그룹의 구성원에게 OWA 액세스 권한을 제공할 수 있습니다.

Exchange 서버에 액세스하려면 10.200.1.10/exchange URL 개체에 PERMIT 정책을 추가하는 것만으로는 충분하지 않습니다. 일부 OWA 웹 콘텐츠는 exchweb 디렉토리에 있으므로 10.200.1.10/exchweb에 대한 액세스를 허용하는 다른 URL 개체 정책이 필요합니다.

IT_Group에 대해 이 절차를 반복하여 Active Directory 그룹인 IT 그룹의 구성원에게

OWA 액세스 권한을 제공합니다.

참고 IT_Group 및 Mega_Group은 /exchange 및 /exchweb 하위 폴더에 대한 액세스

권한만 갖고 있으므로 이 구성에서는 이러한 그룹의 구성원이

https://owa-server/public 폴더에 액세스할 수 없습니다.

OWA는 웹 서비스이므로 OWA 정책이 서버 IP 주소가 아닌 Exchange 서버 URL 개체에

적용됩니다.

1. 사용자 > 로컬 그룹 페이지의 Mega_Group 행에서 구성 버튼을 클릭합니다.

OWA Exchange 서버에 액세스할 수 있도록 Mega_Group에 대한 2개의 PERMIT 정책을

만듭니다.

2. 그룹 설정 편집 창에서 정책 탭을 클릭한 후 정책 추가 버튼을 클릭합니다.

3. 정책 추가 창의 정책을 적용할 대상 드롭다운 목록에서 URL 개체를 선택합니다.

4. 정책 이름 필드에 설명이 포함된 이름인 OWA를 입력합니다.

5. 서비스 드롭다운 목록에서 보안 웹(HTTPS)을 선택합니다.

6. URL 필드에 대상 애플리케이션의 URL인 10.200.1.10/exchange를 입력합니다.

7. 상태 드롭다운 목록에서 허용을 선택한 후 추가를 클릭합니다.

8. 그룹 설정 편집 창의 정책 탭에서 정책 추가를 클릭합니다.

9. 정책 추가 창의 정책을 적용할 대상 드롭다운 목록에서 URL 개체를 선택합니다.

10. 정책 이름 필드에 설명이 포함된 이름인 OWA exchweb을 입력합니다.

11. 서비스 드롭다운 목록에서 보안 웹(HTTPS)을 선택합니다.

12. URL 필드에 대상 애플리케이션의 URL인 10.200.1.10/exchweb을 입력합니다.

13. 상태 드롭다운 목록에서 허용을 선택한 후 추가를 클릭합니다.

14. 그룹 설정 편집 창에서 확인을 클릭합니다. 마지막으로 Mega_Group에 대한 정책을 만듭니다. IT_Group에 대해 이 절차를 반복하여 Active Directory 그룹인 IT 그룹의 구성원에게

OWA 액세스 권한을 제공합니다.

이 시점에서 다음을 확인합니다.

• Acme_Group 사용자가 10.200.1.102에서 SSH에 액세스할 수 있습니다.

• Mega_Group 사용자가 10.200.1.10에서 OWA에 액세스할 수 있습니다.

• IT_Groups 사용자가 위에 정의된 대로 SSH와 OWA에 모두 액세스할 수 있습니다.

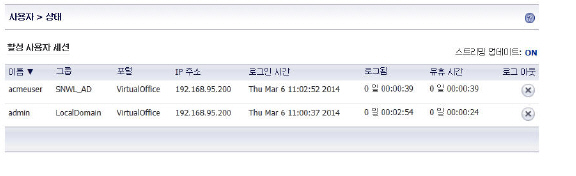

이 구성은 다른 AD 그룹 구성원으로 SRA 어플라이언스의 SNWL_AD 도메인에 로그인하여

해당 리소스에 대한 액세스를 시도함으로써 확인할 수 있습니다.

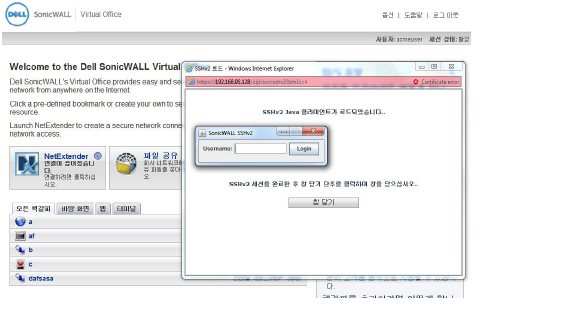

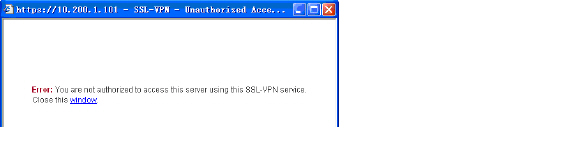

테스트 결과: Acmeuser 액세스 시도

Acmeuser가 SNWL_AD 도메인에 로그인합니다.

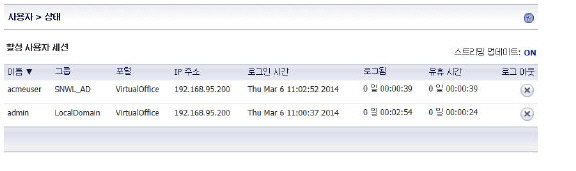

사용자 > 상태 페이지에 acmeuser가 로컬 그룹인 Acme_Group의 구성원이라는 내용이

표시됩니다.

Acmeuser가 예상대로 SSH에 액세스할 수 있습니다.

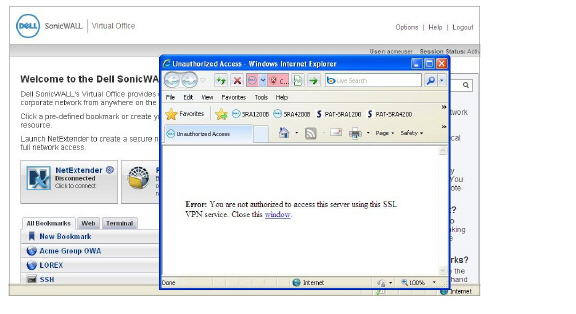

Acmeuser가 OWA 10.200.1.10과 같은 다른 리소스에 액세스하려고 시도하지만 예상대로

액세스가 거부됩니다.

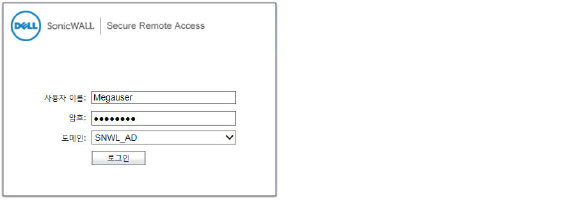

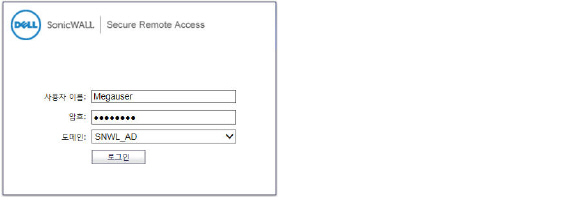

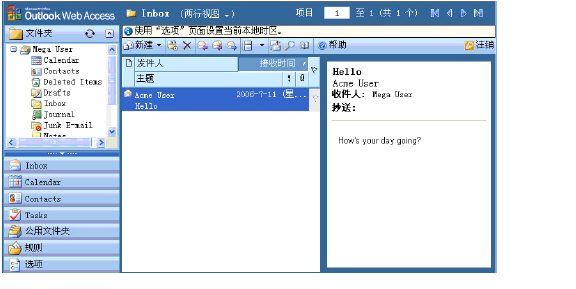

테스트 결과: Megauser 액세스 시도

Megauser가 SNWL_AD 도메인에 로그인합니다.

사용자 > 상태 페이지에 megauser가 로컬 그룹인 Mega_Group의 구성원이라는 내용이

표시됩니다.

Megauser가 예상대로 OWA 리소스에 액세스할 수 있습니다.

Megauser가 SSH에 액세스하려고 시도하지만 예상대로 액세스가 거부됩니다.

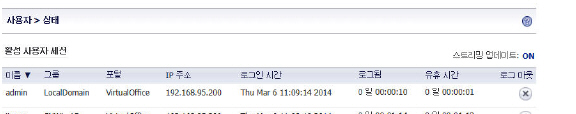

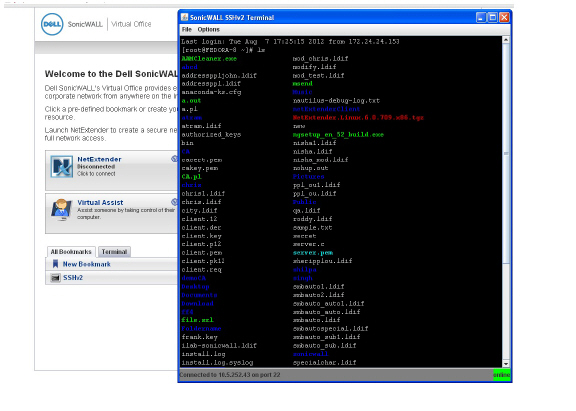

테스트 결과: Ituser 액세스 시도

Ituser가 SNWL_AD 도메인에 로그인합니다. 사용자 > 상태 페이지에 ituser가 로컬 그룹인 IT_Group의 구성원이라는 내용이 표시됩니다.

Ituser가 예상대로 10.200.1.102에서 SSH에 액세스할 수 있습니다.

Ituser가 예상대로 OWA 리소스에 액세스할 수 있습니다.