System_systemAdministrationView

A página de Administração de sistema fornece definições para a configuração do Dispositivo de Segurança da Dell SonicWALL para o gerenciamento remoto e seguro.

Você pode gerenciar o firewall usando uma variedade de métodos, incluindo HTTPS, SNMP ou Sistema de gerenciamento global do SonicWALL (SonicWALL GMS). Este capítulo contém as seguintes seções

• Nome e senha do administrador

• Configurações de segurança de login

• Configurações de Gerenciamento da Web

• Configurações de gerenciamento SSH

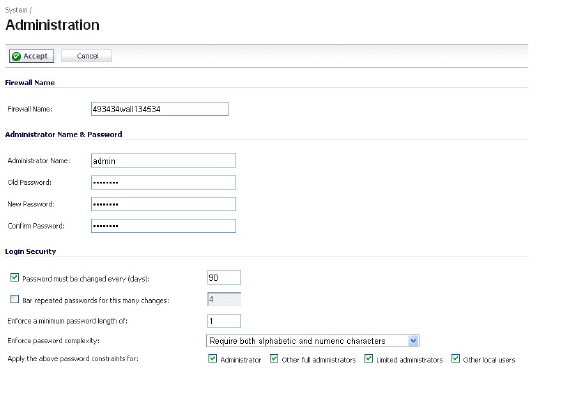

O Nome do firewall exclusivamente identifica o Dispositivo de Segurança Dell SonicWALL e os padrões para o número de série do dispositivo de segurança de rede da Dell SonicWALL. O número de série também é o endereço MAC da unidade. Para alterar o Nome do firewall, digite um nome exclusivo alfanumérico no campo Nome do firewall. Deve ter pelo menos 8 caracteres de comprimento.

O Nome do administrador pode ser alterado da configuração padrão admin para qualquer palavra usando caracteres alfanuméricos até 32 caracteres de comprimento. Para criar um novo nome de administrador, digite o novo nome no campo Nome do administrador. Clique em Aceitar para que as alterações tenham efeito no firewall.

Alterando a senha de administrador

Para definir uma nova senha para acesso na Interface de Gerenciamento do Dell SonicWALL, digite a senha antiga no campo Senha antiga e a nova senha no campo Nova Senha. Digite a nova senha novamente no campo Confirmar nova senha e clique em Aceitar. Depois que o firewall for atualizado, é exibida uma mensagem confirmando a atualização na parte inferior da janela do navegador.

Tip Recomenda-se que você altere a senha padrão "senha" para sua própria senha personalizada.

Senha de uso único

A Senha de uso único (OTP) é um esquema de autenticação de dois fatores que utiliza senhas aleatórias geradas pelo sistema, além de credenciais de nome de usuário e senha padrão. Uma vez que os usuários enviam as credenciais de login básicas corretas, o sistema gera uma senha de uso único, que é enviada para o usuário em um endereço de e-mail predefinido. O usuário deve recuperar a senha de uso único dos seus e-mails e digitá-lo na tela de login.

Configurações de segurança de login

O Servidor Web Dell SonicWALL interno agora suporta apenas versão SSL 3.0 e TLS com codificação seguras (12 bits ou superior) ao negociar sessões de gerenciamento HTTPS. Não há suporte a implementações de SSL antes da versão 3.0 e códigos fracos (codificação simétrica menor que 128 bits). Esse nível maior de segurança HTTPS protege contra possíveis vulnerabilidades de reversão de SSLv2 e garante a conformidade com a Indústria de Cartão de Pagamento (PCI) e outros padrões de segurança e gerenciamento de riscos.

Tip Por padrão, o Mozilla Firefox 2.0 e o Microsoft Internet Explorer 7.0 habilitam o SSL 3.0 e TLS e desativam o SSL 2.0. Você deve usar somente as versões mais recentes de navegador da Web. Se você estiver usando uma versão anterior desses navegadores, você deve ativar o SSL 3.0 e TLS e desativar o SSL 2.0. No Internet Explorer, vá para Ferramentas > Opções de Internet, clique na guia Avançado e role para o fim do menu Configurações. No Firefox, vá em Ferramentas > Opções, clique na guia Avançado e, em seguida, na guia Criptografia.

A configuração de imposição de restrição de senha do SonicOS garante que os administradores e usuários estejam usando senhas seguras. Esta imposição da restrição de senha pode satisfazer os requisitos de confidencialidade conforme definido por sistemas de gerenciamento de segurança de informações atuais ou requisitos de conformidade, como Critérios Comuns e o padrão da Indústria de Cartões de Pagamento (PCI).

As configurações de Senha deve ser alterada a cada (dias) requer que os usuários alterem suas senhas após o número de dias designado decorrido. Quando um usuário tenta fazer login com uma senha expirada, uma janela pop-up solicitará ao usuário para inserir uma nova senha. A janela Status de login do usuário agora inclui um botão Alterar senha para que os usuários possam alterar suas senhas a qualquer momento.

A configuração Barrar senhas repetidas após este número de alterações obriga os usuários a usarem senhas únicas para um número específico de alterações de senha.

A configuração Impor um comprimento mínimo de senha de define a senha mínima permitida.

O menu suspenso Impor complexidade da senha fornece as seguintes opções:

• Necessita de caracteres numéricos e alfabéticos

• Necessita de caracteres alfabéticos, numéricos e simbólicos

As caixas de seleção Aplicar estas restrições de senha para especificam quais classes de usuários as restrições de senha são aplicadas. A caixa de marcação administrador se refere ao administrador padrão com o nome de usuário admin.

A configuração de Tempo limite de inatividade do Administrador após inatividade de (minutos) permite que você defina o período de tempo de inatividade decorrido antes que você seja conectado automaticamente sem a Interface de Gerenciamento. Por padrão, o Dispositivo de Segurança Dell SonicWALL registra logout do administrador após cinco minutos de inatividade. O tempo limite de inatividade pode variar de 1 a 99 minutos. Clique em Aceitar e uma mensagem confirmando a atualização é exibida na parte inferior da janela do navegador.

Tip Se o Tempo limite de inatividade do administrador for estendida além de cinco minutos, você deverá encerrar cada sessão de gerenciamento clicando em Efetuar logout para impedir o acesso não autorizado à Interface de gerenciamento do firewall.

A configuração Habilitar bloqueio de administrador/usuário bloqueia os administradores de acessarem o dispositivo após o número especificado de tentativas de login incorretas.

• Falha de tentativas de login por minuto antes do bloqueio especifica o número de tentativas de login incorretas em um período de um minuto para acionar um bloqueio.

• Período de bloqueio (minutos) Especifica o número de minutos que o administrador está bloqueado.

A configuração Em preempção por outro administrador define o que acontece quando um administrador supera outro administrador usando o recurso de Vários administradores. O administrador superado pode ser convertido em modo de não-configuração ou desconectado. Para obter mais informações sobre vários administradores, consulte Visão geral do Suporte para múltiplos administradores.

• Passar para o modo não-config - Selecione para permitir que mais de um administrador acesse o dispositivo no modo não-config sem interromper o administrador atual.

• Log-Out - Selecione para que o novo administrador substitua o administrador atual.

Permitir preempção por um administrador de prioridade mais baixa após inatividade de (minutos) - Insere o número de minutos de inatividade do administrador atual que permitirá que um administrador de menor prioridade aproprie-se.

Habilitar sistema de mensagens entre administradores - Selecione para permitir que os administradores enviem mensagens de texto por meio da interface de gerenciamento para outros administradores conectados no dispositivo. A mensagem aparecerá na barra de status do navegador.

Intervalo do sondagem para mensagens (segundos) - Define a frequência com que o navegador do administrador irá verificar as mensagens entre administradores. Se houver a probabilidade de vários administradores precisarem acessar o dispositivo, isso deve ser definido para um intervalo relativamente curto para garantir a entrega de mensagens em tempo hábil.

Habilitar bloqueio de administrador/usuário

Você pode configurar o firewall para bloqueio de um administrador ou de um usuário se as credenciais de login estiverem incorretas. Selecione a caixa de seleção Habilitar bloqueio de administrador/usuário em caso de falha de login para impedir que os usuários tentem fazer login no firewall sem credenciais de autenticação adequadas. Digite o número de tentativas falhas antes que o usuário seja bloqueado no campo Tentativas de login com falha por minuto antes do bloqueio. Insira a quantidade de tempo que deverá decorrer antes de o usuário tentar efetuar login no firewall novamente no campo Período de bloqueio (minutos).

CAUTION Se o administrador e um usuário estão efetuando login no firewall usando o mesmo de endereço IP de origem, o administrador também está bloqueado para o firewall. O bloqueio é baseado em do Endereço IP de origem do usuário ou do administrador.

Configurações de Gerenciamento da Web

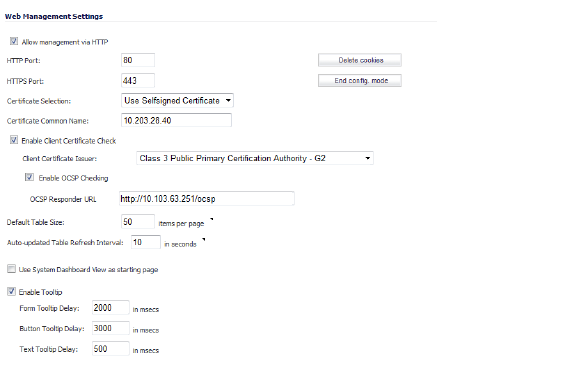

O dispositivo de segurança SonicWALL pode ser gerenciado usando HTTP ou HTTPS e um navegador da Web. O gerenciamento com base na Web HTTP está desabilitado por padrão. Usar HTTPS para efetuar login na interface de gerenciamento do SonicOS com as configurações de fábrica padrão.

Se você desejar usar o gerenciamento de HTTP, uma caixa de seleção Permitir gerenciamento via HTTP está disponível para permitir que o administrador habilite/desabilite o gerenciamento HTTP globalmente:

O número da porta padrão para gerenciamento HTTPS é 443. Você pode adicionar outra camada de segurança para efetuar login no dispositivo de segurança SonicWALL ao alterar a porta padrão. Para configurar outra porta para o gerenciamento de HTTPS, digite o número da porta preferencial no campo Porta e, em seguida, clique em Atualizar. Por exemplo, se você configurar a Porta de gerenciamento HTTPS para ser 700, você então deverá efetuar login do SonicWALL usando o número da porta, bem como o Endereço IP, por exemplo, <https://192.168.168.1:700> para acessar o SonicWALL.

A porta padrão para HTTP é a porta 80, mas você pode configurar o acesso por meio de outra porta. Digite o número da porta desejada no campo Porta e, em seguida, clique em Aceitar. No entanto, se você configurar outra porta para o gerenciamento de HTTP, você deve incluir o número da porta quando usar o endereço IP para efetuar login no dispositivo de segurança SonicWALL. Por exemplo, se você configurar a porta para ser 76, você deverá digitar em seguida <Endereço IP da LAN: 76 no navegador da Web, ou seja, <http://192.168.168.1:76>.

O menu Seleção de certificado permite que você use um certificado autoassinado (Usar Certificado Autoassinado), que permite que você continue usando um certificado sem fazer o download de um novo cada vez que você efetuar login no dispositivo de segurança SonicWALL. Você também pode escolher Importar certificado para selecionar um certificado importado da página Sistema > Certificados para usar para autenticação na interface de gerenciamento.

O botão Excluir cookies remove todos os cookies do navegador salvos pelo dispositivo SonicWALL. Excluir cookies fará com que você perca as alterações não salvas feitas na Interface de gerenciamento.

Para ver a página Painel > Principais Malwares globais primeiro ao efetuar login, selecione a caixa de seleção Usar visão do painel do sistema como página inicial.

Verificação de certificado de cliente com cartão de acesso comum

Na página Sistema > Administração, em Configurações de gerenciamento da Web, os administradores de sistema podem ativar uma Verificação de Certificado do cliente para uso com ou sem um Cartão de acesso comum (CAC).

A Placa de acesso comum (CAC) é um smart card do Departamento de Defesa dos Estados Unidos usado por equipes militares e outras equipes governamentais e não-governamentais que necessitam de acesso altamente seguro pela internet. Um CAC usa criptografia e autenticação de PKI.

Note Usar um CAC requer um leitor de cartão externo conectado em uma porta USB.

A Verificação de Certificado do cliente foi desenvolvida para uso com um CAC; no entanto, ele é útil em qualquer cenário que requeira um certificado de cliente em uma conexão HTTPS/SSL. O suporte do CAC está disponível para a certificação de cliente somente em conexões HTTPS.

Note CACs podem não funcionar com navegadores que não sejam o Microsoft Internet Explorer.

A caixa Habilitar verificação de certificado do cliente permite que você ative ou desative a verificação de certificado do cliente e suporte de CAC no dispositivo de segurança SonicWALL.

O menu suspenso Emissor de certificado de cliente contém uma lista dos emissores de certificado de Autoridade de Certificação (CA) que estão disponíveis para assinar o certificado de cliente. Se a autoridade de certificação apropriada não estiver na lista, você precisará importar dessa autoridade de certificação para o dispositivo de segurança SonicWALL.

A caixa Habilitar verificação de OCSP permite habilitar ou desabilitar a verificação do Protocolo de Status do Certificado (OCSP) para o certificado do cliente verificar se o certificado ainda é válido e não foi revogado.

O campo URL do respondente OCSP contém o URL do servidor que irá verificar o status do certificado do cliente. O URL do respondente OCSP geralmente é incorporado dentro do certificado de cliente e não precisa ser inserido. Se o certificado de cliente não tiver um link OCSP, você pode digitar o link do URL. O link deve apontar para Interface de Gateway Comum (CGI) no lado do servidor que processa a verificação de OCSP. Por exemplo: http://10.103.63.251/ocsp

Se você usar a verificação de certificado de cliente sem um CAC, você deve importar o certificado de cliente manualmente para o navegador.

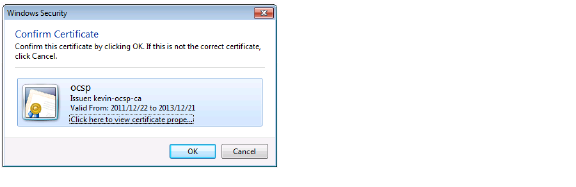

Se você usar a Verificação de certificado de cliente com um CAC, o certificado de cliente é instalado automaticamente no navegador pelo middleware. Quando você iniciar uma sessão de gerenciamento através de HTTPS, a janela de seleção de certificado é exibida solicitando que você confirme o certificado.

Depois que você selecionar o certificado de cliente no menu suspenso, a conexão HTTPS/SSL é reiniciada e o dispositivo de segurança SonicWALL verifica o Emissor de certificado de cliente para verificar se o certificado de cliente está assinado pela autoridade de certificação. Se uma correspondência for encontrada, é exibida a página de login de administrador. Se nenhuma correspondência for encontrada, o navegador exibe a mensagem de falha de conexão do navegador padrão, como:

...não pode exibir a página da Web!

Se o OCSP estiver habilitado, antes da página de login do administrador ser exibido, o navegador executa uma verificação de OCSP e exibe a seguinte mensagem enquanto estiver verificando.

Verificação de OCSP de certificado de cliente...

Se uma correspondência for encontrada, a página de login de administrador é exibida e você pode usar suas credenciais de administrador para continuar gerenciando o dispositivo de segurança SonicWALL.

Se nenhuma correspondência for encontrada, o navegador exibe a seguinte mensagem:

Falha na verificação de OCSP! Entre em contato com o administrador do sistema!

Ao usar o recurso de certificado de cliente, essas situações podem bloquear o usuário do dispositivo de segurança SonicWALL:

• Habilitar verificação de certificado de cliente está marcada, mas nenhum certificado de cliente está instalado no navegador.

• Habilitar verificação de certificado de cliente está marcada e um certificado de cliente está instalado no navegador, mas o Emissor de certificado de cliente não está selecionado ou o Emissor de certificado de cliente errado está selecionado.

• Habilitar verificação de OSCP está habilitada, mas o servidor OSCP não está disponível ou um problema de rede está impedindo que o dispositivo de segurança SonicWALL acesse o servidor OSCP.

Para restaurar o acesso a um usuário que está bloqueado, os seguintes comandos CLI são fornecidos:

• desativar certificação de cliente do gerenciamento da web

• desativar ocsp do gerenciamento da web

Alterando o Tamanho padrão para tabelas da Interface de gerenciamento

A Interface de Gerenciamento do Dell SonicWALL permite que você controle a exibição de grandes tabelas de informações em todas as tabelas na Interface de gerenciamento. Você pode alterar o tamanho de página de tabela padrão em todas as tabelas exibidas na Interface de Gerenciamento do padrão de 50 itens por página depara qualquer tamanho desde 1 até 5.000 itens. Algumas tabelas, incluindo o Monitoramento de conexões ativas, Configurações de VPN e Visão de Log têm configurações individuais para itens por página, que são inicializadas no momento do login para o valor configurado aqui. Assim que estas páginas forem visualizadas, suas configurações individuais são mantidas. As alterações subsequentes efetuadas aqui afetarão somente as seguintes páginas após um novo login.

Para alterar o tamanho da tabela padrão:

1. Insira o número desejado de itens por página no campo Tamanho de tabela padrão.

2. Insira o intervalo desejado para atualização automática em segundo plano das tabelas de Monitor (incluindo o Monitor do processo, Monitor de conexões ativas e de Estatísticas de tráfego de interface) em segundos no campo Intervalo de atualização de tabela com atualização automática.

3. Clique em Aceitar.

Dicas de ferramentas

O SonicOS inseriu dicas de ferramentas incorporadas para muitos elementos na UI do SonicOS. Essas Dicas de ferramentas são pequenas janelas pop-up que são exibidas quando você passa o mouse sobre um elemento da interface do usuário. Eles fornecem breves informações que descrevem o elemento. As Dicas de ferramentas são exibidas em muitos formulários, botões, títulos de tabela e entradas.

Note Nem todos os elementos da interface do usuário tem Dicas de ferramentas. Se uma Dica de ferramenta não for exibida após posicionar seu mouse sobre um elemento por alguns segundos, você pode concluir com segurança que ele não tem uma Dica de ferramenta associada.

Quando aplicável, as Dicas de ferramentas exibem o mínimo, máximo e valores padrão para entradas do formulário. Essas entradas são geradas diretamente a partir do firmware do SonicOS, para que os valores sejam corrigidos para a plataforma específica e combinação de firmware que você está usando.

• Atraso de dica de ferramenta de formulário - A duração em milissegundos antes de exibir as Dicas de ferramentas para formulários (caixas onde se insere o texto).

• Atraso de dica de ferramenta do botão - Duração em milissegundos antes de exibir as Dicas de ferramentas para botões de seleção e caixas de seleção.

• Atraso de dica de ferramenta de texto - Duração em milissegundos antes de exibir as Dicas de ferramentas para o texto da interface do usuário.

Configurações de gerenciamento SSH

Você pode gerenciar o Dispositivo de Segurança Dell SonicWALL usando SNMP ou o Sistema de gerenciamento global do SonicWALL. Esta seção contém as subseções seguintes: