, localizado à direita do agente SSO. Isso também funciona para TSAs individuais na guia Serviços de terminal.

, localizado à direita do agente SSO. Isso também funciona para TSAs individuais na guia Serviços de terminal.Single_Sign_On

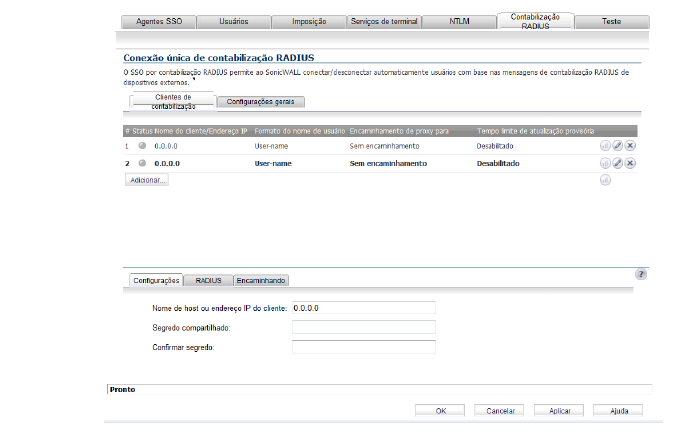

Configurando a contabilização RADIUS para o SSO

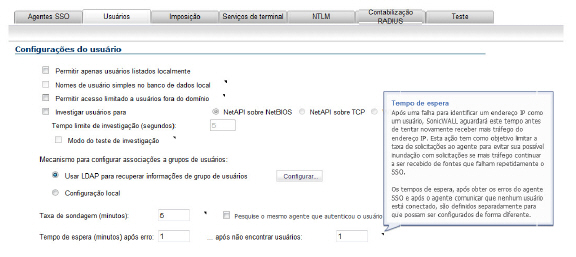

A contabilização RADIUS para Login Único está configurada na página Usuários > Configurações .

Para configurar a contabilização RADIUS para o SSO, siga estas etapas:

1. Exiba a página Usuários > Configurações.

2. Clique no botão Configurar SSO. A caixa de diálogo Configuração de autenticação do SSO é exibida.

3. Clique na guia Contabilização RADIUS.

4. Para adicionar um cliente RADIUS, clique no botão Adicionar. As guias Configurações, RADIUS e Encaminhando são exibidas na parte inferior da tela.

Repita essas etapas para cada cliente de contabilização RADIUS que você deseja adicionar; cada cliente de contabilização RADIUS que você adicionar está listado no painel de Login Único da Contabilização RADIUS.

A coluna Status mostra o status atual de cada cliente de contabilização RADIUS listado no painel da seguinte maneira:

: •: Verde – o cliente está ativo

: •: Amarelo – o cliente está ocioso

5. Clique na guia Configurações para inserir as seguintes informações:

– No campo Nome ou endereço IP do host do cliente, digite o nome ou o endereço IP do host do cliente do RADIUS.

– Nos campos Segredo compartilhado e Confirmar segredo, insira o segredo compartilhado do cliente.

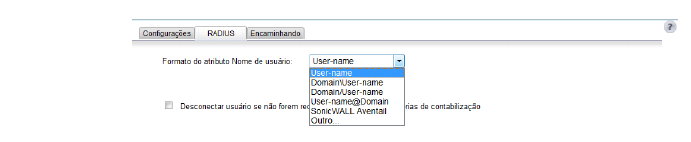

6. Clique na guia RADIUS para especificar as opções de usuário.

– Na lista suspensa Formato do atributo do nome de usuário, selecione o formato do login do nome de usuário.

– Selecione a caixa de seleção Desconectar usuário se não forem recebidas atualizações provisórias de contabilização e, em seguida, insira o período de tempo em minutos após o qual o usuário será desconectado.

7. Clique na guia Encaminhando para definir as configurações de entrega de mensagens para até quatro servidores de contabilização RADIUS.

– Insira o nome/endereço IP, número da porta UDP e segredo compartilhado de cada servidor.

– Em Tempo limite, insira o período de tempo limite em segundos.

– Em Repetições, digite o número de repetições.

– Tentar após tempo limite – Caso o tempo limite de um servidor expire, o SonicOS utilizará o próximo servidor na lista para encaminhar as mensagens.

: •: Encaminhar para todos – O SonicOS encaminhará as mensagens para todos os servidores na lista.

8. Clique na guia Configurações gerais para inserir as seguintes informações:

– Para usar a contabilização RADIUS para o SSO, selecione a caixa de seleção Habilitar SSO pela contabilização RADIUS.

– Em Porta, digite o número da porta UDP para a escuta da contabilização RADIUS.

Se tiver selecionado Usar LDAP para recuperar informações de grupo de usuários na guia Usuários, conforme descrito em Configurando o SonicOS para utilizar o Agente SSO do SonicWALL, será necessário definir as configurações do LDAP.

Para definir as configurações do LDAP, realize as seguintes etapas:

1. Na guia Usuários na janela Configurar SSO, clique no botão Configurar ao lado da opção Usar LDAP para recuperar informações de grupo de usuários.

2. A guia Configurações é exibida. No campo Nome ou endereço IP , digite o nome ou o endereço IP do seu servidor do LDAP.

No campo Número da porta, digite o número da porta de seu servidor do LDAP. As portas LDAP padrão são:

– Porta LDAP padrão (389)

– Porta LDAP padrão sobre TLS (636)

4. No campo Tempo limite do servidor (segundos), digite um número de segundos que o firewall aguardará por uma resposta do servidor do LDAP antes que a tentativa expire. Os valores selecionáveis encontram-se entre 1 e 99999. O padrão é 10 segundos.

5. No campo Tempo limite geral da operação (minutos), digite um número de minutos que o firewall levará em qualquer operação automática antes do tempo limite expirar. Os valores selecionáveis encontram-se entre 1 e 99999. O padrão é 5 segundos.

6. Selecione o botão de opção Login anônimo para efetuar login de forma anônima. Alguns servidores do LDAP permitem que a árvore seja acessada de forma anônima. Se seu servidor oferecer suporte para essa opção (o MS AD geralmente não oferece), então é possível selecionar esta opção.

– Selecione Fornecer nome de login/local na árvore para acessar a árvore com o nome de login.

– Selecione Fornecer o nome distinto de ligação para acessar a árvore com o nome distinto.

7. Para efetuar login com um nome de usuário e senha, digite o nome do usuário no campo Nome de usuário de login e a senha no campo Senha de login. O nome de login será apresentado automaticamente para o servidor do LDAP na notação “dn” completa.

Note Use o nome de usuário no campo Nome de usuário de login, e não um nome de usuário ou a ID do login. Por exemplo, João da Silva seria o login de João da Silva, e não jsilva.

8. Selecione a versão do LDAP no menu suspenso Versão do protocolo ou Versão 2 do LDAP ou Versão 3 do LDAP. A maioria das implementações do LDAP, incluindo o AD, utilizam a versão 3 do LDAP.

9. Selecione a caixa de seleção Usar TLS (SSL) para usar a Transport Layer Security (SSL) para efetuar login no servidor do LDAP. É altamente recomendável usar o TLS para proteger as informações de nome do usuário e senha que serão enviadas pela rede. A maioria das implementações do servidor do LDAP, incluindo o AD, oferecem suporte ao TLS.

10. Selecione a caixa de seleção Enviar solicitação “Iniciar TLS” ao LDAP para permitir que o servidor do LDAP opere no modo TLS e fora do TLS na mesma porta TCP. Algumas implementações do servidor do LDAP oferecem suporte para a diretiva Iniciar TLS em vez do uso do LDAP nativo sobre TLS. Isso permite que o servidor do LDAP escute em uma única porta (geralmente 389) para as conexões do LDAP e alterne para o TLS, conforme indicado pelo cliente. O AD não usa essa opção e ele deve ser selecionado somente se solicitado pelo servidor do LDAP.

Note Marque somente a caixa Enviar solicitação “Iniciar TLS” ao LDAP se seu servidor do LDAP usar o mesmo número de porta para o TLS e fora do TLS.

11. Selecione a caixa de seleção Solicitar certificado válido do servidor para exigir um certificado válido do servidor. Valida o certificado apresentado pelo servidor durante a troca do TLS, fazendo a correspondência do nome especificado acima com o nome no certificado. Desmarcar essa opção padrão exibirá um alerta, mas as trocas entre o firewall e o servidor do LDAP ainda utilizarão o TLS – somente na validação sem emissão.

12. Selecione um certificado local no menu suspenso Certificado local para o TLS. Opcional, a ser utilizado somente se o servidor do LDAP solicitar um certificado do cliente para as conexões. Este recurso é útil para as implementações do servidor do LDAP que retornam senhas para garantir a identidade do cliente do LDAP (o AD não retorna senhas). Esta configuração não é necessária para o AD.

13. Clique em Aplicar.

14. Clique na guia Esquema.

No menu suspenso Esquema do LDAP, selecione um dos seguintes esquemas do LDAP. Selecionar qualquer um dos esquemas predefinidos preencherá automaticamente os campos utilizados por esse esquema com seus valores corretos. Selecionar “definido pelo usuário” permitirá que você especifique seus próprios valores – use esta opção somente se você tiver uma configuração de esquema do LDAP específica ou exclusiva.

– Microsoft Active Directory

– RFC2798 InetOrgPerson

– RFC2307 Network Information Service

– Samba SMB

– Novell eDirectory

– Definido pelo usuário

16. O campo Classe de objeto define quais atributos representarão a conta de usuários individuais aos quais se aplicam os dois campos a seguir. Isso não será modificável, a menos que a opção Definido pelo usuário seja selecionada.

17. O campo Atributo do nome de login define qual atributo é utilizado para a autenticação de login. Isso não será modificável, a menos que a opção Definido pelo usuário seja selecionada.

18. Se o campo Atributo do nome de login qualificado não estiver vazio, ele especifica um atributo de um objeto de usuário que define um nome de login alternativo para o usuário no formato nome@domínio. Isso pode ser necessário com vários domínios em particular, nos quais o nome de login simples pode não ser exclusivo nos domínios. Isso é definido para correspondência para o Microsoft Active Directory e o RFC2798 inetOrgPerson.

19. O atributo de associação de grupo de usuários campo contém as informações no objeto de usuário de quais grupos ele pertence. Ele é designado memberOf no Microsoft Active Directory. Os outros esquemas predefinidos armazenam informações de associação a grupos no objeto de grupo em vez de no objeto de usuário e, portanto, não utilizam este campo.

20. O campo atributo de endereço IP com moldura pode ser utilizado para recuperar um endereço IP estático atribuído a um usuário no diretório. Atualmente, ele é utilizado somente para um usuário que esteja se conectando por meio do L2TP com o servidor do L2TP do firewall. Em versões futuras, ele também poderá ser suportado para o Cliente Global da VPN do SonicWALL (GVC). No Active Directory, o endereço IP estático é configurado na guia Discar das propriedades de um usuário.

21. O campo Classe de objeto define os tipos de entradas que um diretório do LDAP pode conter. Um exemplo de classe de objeto, conforme utilizada pelo AD, seria “usuário” ou “grupo”.

22. O campo Atributo do membro define qual atributo é utilizado para a autenticação de login.

23. Selecione a guia Diretório.

No campo Domínio primário campo, especifique o domínio de usuário utilizado pelo seu implementação de LDAP. Para o AD, ele será o nome de domínio do Active Directory como, yourADdomain.com. As alterações feitas neste campo, opcionalmente, atualizarão automaticamente as informações da árvore no restante da página. Isso é definido para mydomain.com por padrão para todos os esquemas, exceto o Novell eDirectory, para o qual ele é definido como o=mydomain.

25. No campo Árvore do usuário para login no servidor, especifique a árvore na qual o usuário especificado na guia “Configurações” reside. Por exemplo, no AD, a árvore padrão da conta do “administrador” é a mesma que a árvore do usuário.

26. No campo Árvores que contêm usuários, especifique as árvores onde os usuários geralmente residem no diretório do LDAP. Um valor padrão que pode ser editado é fornecido, um máximo de 64 valores de DN pode ser fornecido e o firewall procura no diretório, até que uma correspondência seja encontrada ou a lista seja esgotada. Se você criou outros recipientes de usuário em seu diretório do LDAP ou AD, especifique-os aqui.

27. No campo Árvores que contêm grupos de usuários, especifique as árvores onde os grupos de usuários geralmente residem no diretório do LDAP. Um máximo de 32 valores de DN pode ser fornecido. Eles se aplicam somente aos casos em que não há nenhum atributo de associação a grupos do usuário no objeto de usuário do esquema e nos casos em que ela não é utilizada com o AD.

As árvores mencionadas acima são geralmente fornecidas em formato URL, mas também podem ser especificadas como nomes distintos (por ex., “myDom.com/Sales/Users” poderia, opcionalmente, ser fornecido como o DN “ou=Users,ou=Sales,dc=myDom,dc=com”). O último formato será necessário se o DN não estiver de acordo com as regras de formatação normais, conforme esse exemplo. No Active Directory a URL correspondente para o nome distinto para uma árvore é exibido na guia objeto nas propriedades do contêiner na parte superior da árvore.

Note O AD tem alguns recipientes internos que não são compatíveis (por ex., o DN para o recipiente de Usuários de nível superior está formatado como “cn=Users,dc=…”, usando “cn” em vez de “ou”), mas o SonicWALL conhece e lida com eles, para que eles possam ser inseridos no formato URL mais simples.

A ordem não é fundamental, mas já que eles são pesquisados na ordem fornecida, é mais eficiente colocar as árvores mais utilizadas primeiro em cada lista. Se recomendações entre vários servidores do LDAP precisarem ser utilizadas, então as árvores são mais bem ordenadas com elas no servidor primário primeiro e o restante na mesma ordem que serão consultadas.

Note Ao trabalhar com o AD, para localizar o local de um usuário no diretório para o campo “Árvore do usuário para login no servidor”, o diretório pode ser pesquisado manualmente no miniaplicativo do painel de controle Usuários e Configurações do Active Directory no servidor. Como alternativa, um utilitário de pesquisa de diretório como o queryad.vbs no Kit de Recursos do Windows NT/2000/XP pode ser executado em qualquer PC no domínio.

28. O botão Configurar automaticamente faz com que o firewall configure automaticamente os campos “Árvores que contêm usuários” e “Árvores que contêm grupos de usuários” pela verificação por meio do diretório/diretórios que procuram todas as árvores que contêm os objetos de usuário. A “Árvore de usuário para login no servidor” deve ser definida primeiro.

Selecione se deseja acrescentar novas árvores localizadas para a configuração atual ou começar do zero, removendo primeiro todas as árvores configuradas no momento e, em seguida, clique em OK. Observe que ele muito provavelmente localizará árvores que não são necessárias para o login de usuário. É recomendado remover manualmente essas entradas.

Se estiver utilizando vários servidores do LDAP/AD com recomendações, este processo pode ser repetido para cada uma delas, substituindo o valor “Domínio a ser pesquisado” de forma adequada e selecionando “Anexar às árvores existentes” em cada execução posterior.

29. Selecione a guia Recomendações .

30. Se vários servidores LDAP estiverem sendo utilizados em sua rede, podem ser necessárias as recomendações do LDAP. Selecione uma ou mais das seguintes caixas de seleção:

– Permitir recomendações – Selecione esta opção sempre que as informações do usuário estejam localizadas em um servidor do LDAP que não seja o servidor primário.

– Permitir referências de continuação durante a autenticação do usuário – Selecione esta opção quando as árvores do diretório individuais abrangerem vários servidores do LDAP.

– Permitir referências de continuação durante a configuração automática do diretório – Selecione esta opção para ler as árvores do diretório a partir de vários servidores do LDAP na mesma operação.

– Permitir referências de continuação em pesquisas de domínios – Selecione esta opção para procurar subdomínios em vários servidores do LDAP.

31. Selecione a guia Usuários do LDAP.

Marque a caixa Permitir somente usuários listados localmente para exigir que os usuários do LDAP também estejam presentes no banco de dados de usuários locais do firewall para permissões de logins.

33. Marque a caixa A associação a grupos de usuários pode ser definida localmente pela duplicação de nomes de usuário do LDAP para permitir que a associação (e privilégios) de grupos sejam determinados pela interseção das configurações de usuários locais e de usuários do LDAP.

34. No menu suspenso Grupo de usuários do LDAP padrão, selecione um grupo padrão no firewall ao qual os usuários do LDAP pertencerão, além das associações a grupos configuradas no servidor do LDAP.

Tip As associações (e privilégios) a grupos também podem ser atribuídos simplesmente com o LDAP. Ao criar grupos de usuários no servidor do LDAP/AD com o mesmo nome que os grupos internos (como Serviços para convidados, Desvios de Filtragem de Conteúdo e Administradores limitados), e atribuindo usuários a esses grupos no diretório ou criando grupos de usuários no firewall com o mesmo nome que os grupos de usuários do LDAP/AD existentes, as associações a grupos serão concedidas automaticamente aos usuários após a autenticação do LDAP.

O firewall pode recuperar associações a grupos de forma mais eficiente no caso do Active Directory, utilizando sua característica exclusiva de retornar um atributo “memberOf” para um usuário.

35. Clique no botão Importar grupos de usuários para importar grupos de usuários do servidor do LDAP. Os nomes de grupos de usuários no servidor do LDAP precisam ser duplicados no SonicWALL se eles precisarem ser utilizados em regras de políticas, políticas do CFS, etc.

36. Selecione a guia Retransmissão LDAP.

Selecione a caixa de seleção Habilitar RADIUS para Retransmissão LDAP para habilitar o RADIUS para a retransmissão LDAP. O recurso RADIUS para Retransmissão LDAP é projetado para ser utilizado em uma topologia em que exista um site central com um servidor do LDAP/AD e um firewall central com sites de satélite remotos conectados a ele, usando firewalls de baixo nível que possam não oferecer suporte ao LDAP. Nesse caso, o firewall central pode operar como um servidor do RADIUS para os firewalls remotos, atuando como um gateway entre o RADIUS e o LDAP e retransmitindo solicitações de autenticação deles para o servidor do LDAP.

38. Em Permitir que clientes RADIUS se conectem via, selecione as caixas de seleção relevantes para que as regras de política sejam adicionadas e permitir as solicitações de entrada do RADIUS de acordo. As opções são:

– Zonas confiáveis

– Zona de WAN

– Zonas públicas

– Zonas sem fio

– Zona de VPN

39. No campo Segredo compartilhado do RADIUS, insira um segredo compartilhado comum a todos os firewalls remotos.

40. No campo Grupos de usuários para usuários legados, defina os grupos de usuários que correspondem aos privilégios legados dos “usuários de VPN,” “usuários do cliente VPN,” “usuários do L2TP” e “usuários com acesso à Internet”. Quando um usuário em um determinado grupo de usuários for autenticado, os firewalls remotos serão informados de que o usuário deve receber o privilégio relevante.

Note Os privilégios de “recursos de gerenciamento limitado” e “Filtros de desvio” são retornados com base na associação a grupos de usuários denominados “Desvios de Filtragem de Conteúdo” e ”Administradores limitados” – elas não são configuráveis.

41. Selecione a guia Testar .

A página “Testar” permite que as configurações do LDAP definidas sejam testadas, pela tentativa de autenticação com credenciais especificadas de usuário e senha. Todas as associações a grupos de usuários e/ou endereço IP com moldura configurados no servidor do LDAP/AD para o usuário serão exibidos.

42. Nos campos Nome de usuário e Senha, insira um nome de login do LDAP válido para o servidor do LDAP configurado.

43. Selecione Autenticação de senha ou CHAP (Challenge Handshake Authentication Protocol).

Note O CHAP só funciona com um servidor que oferece suporte à recuperação de senhas do usuário com o uso do LDAP e, em alguns casos, requer que o servidor do LDAP seja configurado para armazenar senhas de forma reversível. Ele não pode ser utilizado com o Active Directory.

44. Clique em Testar. O status e as informações retornadas do servidor do LDAP são exibidos nos campos Status do teste, Mensagem do LDAP e Atributos de usuário retornados.

Ajustando configurações avançadas do Login Único

Esta seção fornece informações detalhadas para ajudá-lo a ajustar as configurações avançadas do SSO em seu firewall. Consulte as seções a seguir:

• Sobre as Configurações avançadas

• Exibindo estatísticas e dicas de ferramentas do SSO com o mouse sobre os itens

• Usando as estatísticas de Login Único no TSR

• Soluções

Quando um usuário primeiro tenta enviar o tráfego por meio de um SonicWALL que esteja utilizando o SSO, o dispositivo envia uma solicitação de identificação ao Agente SSO do SonicWALL. O agente consulta o PC do usuário por meio da rede do Windows e retorna o nome de usuário ao firewall. Se o nome de usuário corresponder a algum critério definido nas políticas, o usuário será considerado como “conectado“ pelo SonicWALL. Quando os usuários forem conectados ao SonicWALL com o uso do SSO, o recurso do SSO também oferece a detecção de logouts. Para detectar logouts, o dispositivo repetidamente controla o agente para verificar se cada usuário ainda está conectado. Esta pesquisa, juntamente com as solicitações de identificação inicial, poderia resultar em um grande carregamento no aplicativo do Agente SSO do SonicWALL e no PC no qual ele está sendo executado, especialmente quando um grande número de usuários está se conectando.

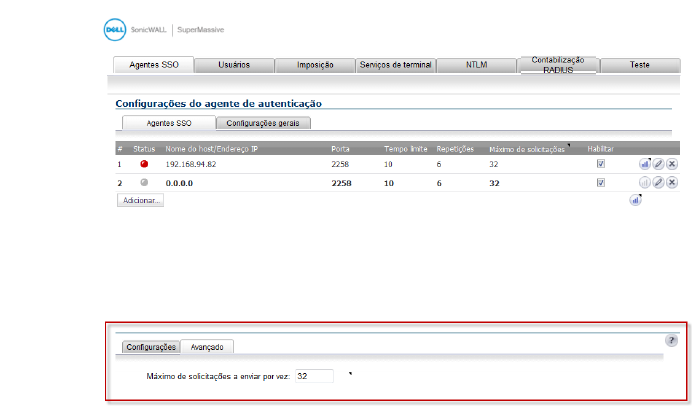

O recurso do SSO do SonicWALL utiliza um mecanismo de limitação de taxa para impedir que o dispositivo sobrecarregue o agente com essas solicitações de usuário. Os dois cálculos automáticos e uma configuração configurável no dispositivo controlam o funcionamento dessa limitação de taxa. O recurso do SSO do SonicWALL calcula automaticamente o número máximo de solicitações de usuário contidas em cada mensagem ao agente, que podem ser processadas no período de pesquisa, com base nos tempos de resposta da pesquisa recente. Além disso, o tempo limite de uma solicitação de vários usuários é definido automaticamente para ser longo o suficiente para reduzir a probabilidade de um tempo limite longo ocasional durante a pesquisa. A definição configurável controla o número de solicitações que serão enviadas ao agente de uma só vez e pode ser ajustada para otimizar o desempenho do SSO e evitar possíveis problemas. Esta seção fornece um guia para escolher configurações adequadas.

Os possíveis problemas resultantes da sobrecarga do agente podem ser reduzidos com a execução do agente em um PC dedicado de alto desempenho, e possivelmente também com o uso de vários agentes em PCs separados, caso em que a carga será compartilhada entre eles. A última opção também oferece redundância, no caso de falha em um dos PCs do agente. O agente deve ser executado em um PC com o Windows Server (algumas estações de trabalho mais antigas poderiam ser utilizadas, mas as alterações em versões posteriores do Windows 2000/XP/Vista para estações de trabalho e nos service packs para as versões mais antigas incluíam um recurso de limitação da taxa da conexão TCP que interfere com a operação do agente SSO).

Sobre as Configurações avançadas

A configuração Máximo de solicitações a serem enviadas por vez está disponível na guia Avançadas da configuração do Agente SSO.

Esta configuração controla o número máximo de solicitações que podem ser enviadas do dispositivo para o agente ao mesmo tempo. O agente processa várias solicitações ao mesmo tempo, gerando um segmento separado no PC para lidar com cada uma delas. Enviar muitas solicitações ao mesmo tempo pode sobrecarregar o PC no qual o agente está sendo executado. Se o número de solicitações que serão enviadas ultrapassar o número máximo, algumas serão colocadas em uma fila interna “do buffer de anel” (consulte Usando as estatísticas de Login Único no TSR e Exibindo estatísticas e dicas de ferramentas do SSO com o mouse sobre os itens). As solicitações que aguardam o buffer de anel por muito tempo podem levar a tempos de resposta lentos na autenticação do SSO.

Essa configuração funciona em conjunto com o número de solicitações de usuário calculadas automaticamente por mensagem para o agente, durante a pesquisa para verificar o status de login do usuário. O número de solicitações de usuário por mensagem é calculado com base no tempo de resposta da pesquisa recente. O SonicOS ajusta esse número o mais alto possível para minimizar o número de mensagens que precisam ser enviadas, o que reduz a carga sobre o agente e ajuda a reduzir o tráfego de rede entre o dispositivo e o agente. No entanto, o número é mantido baixo o suficiente para permitir que o agente processe todas as solicitações de usuário na mensagem dentro do período de pesquisa. Isso evita possíveis problemas, como tempos limite e falhas para detectar rapidamente usuários desconectados.

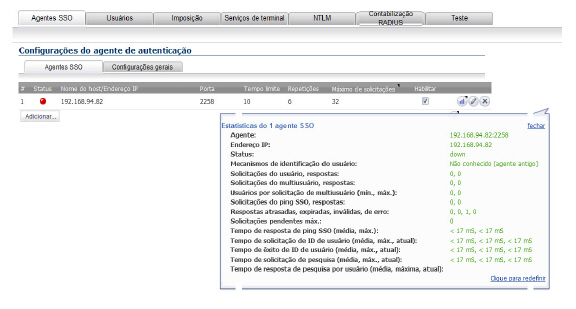

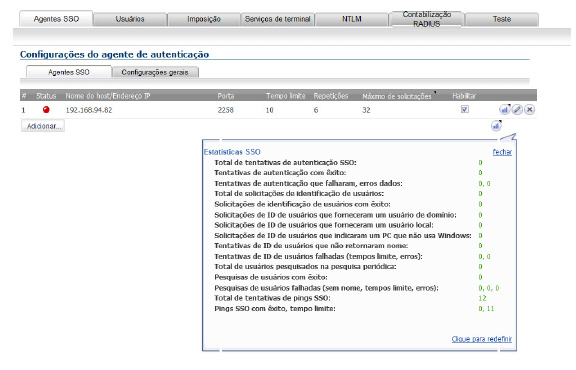

Exibindo estatísticas e dicas de ferramentas do SSO com o mouse sobre os itens

A página Configuração do SSO fornece estatísticas sobre cada agente, além de dicas de ferramentas para muitos campos, exibidas com o mouse sobre os itens. Na guia Configurações, um ícone de estilo LED verde ao lado de um agente indica que o agente está ativo e em execução. Um ícone de LED vermelho indica que o agente está inativo.

Para exibir as estatísticas para um determinado agente, passe o mouse sobre o ícone de estatísticas  , localizado à direita do agente SSO. Isso também funciona para TSAs individuais na guia Serviços de terminal.

, localizado à direita do agente SSO. Isso também funciona para TSAs individuais na guia Serviços de terminal.

Para exibir as estatísticas de todas as atividades do SSO no dispositivo, passe o mouse sobre o ícone de estatísticas localizado na parte inferior da tabela, na mesma linha que o botão Adicionar.

Para fechar a exibição das estatísticas, clique em Fechar.

Para limpar todos os valores exibidos, clique em Clique para redefinir.

Para visualizar as dicas de ferramentas disponíveis para muitos campos nas telas de configuração do SSO, passe o mouse sobre o ícone triangular localizado à direita do campo. A dica de ferramenta será exibida até que o mouse seja movido para fora dessa área.

Usando as estatísticas de Login Único no TSR

Um conjunto avançado de estatísticas de desempenho e erros da o SSO é incluído no relatório de resolução de problemas (TSR). Eles podem ser utilizados para medir o desempenho do SSO em sua instalação. Faça o download do TSR na página Sistema > Diagnóstico e procure o título “Estatísticas de operações do SSO”. Seguem abaixo os contadores a serem especificamente examinados:

1. Em Estatísticas do buffer de anel do SSO, examine Estouros do buffer de anel e Tempo máximo no anel. Se este último se aproximar ou ultrapassar a taxa de pesquisa, ou se algum estouro do buffer de anel for mostrado, isso significa que as solicitações não estão sendo enviadas para o agente de forma suficientemente rápida. Além disso, se a opção Solicitações atuais aguardando no anel estiver aumentando de forma constante, isso indicaria a mesma situação. Isso significa que o valor Máximo de solicitações a serem enviadas por vez deve ser aumentado para um envio mais rápido das solicitações. No entanto, isso aumentará a carga sobre o agente, e se o agente não for capaz de manipular a carga adicional, isso resultará em problemas, caso em que pode ser necessário considerar transferir o agente para um PC mais eficiente ou adicionar agentes adicionais.

2. Em Estatísticas de operações do SSO, examine Falha nas tentativas da ID de usuário com o tempo limite expirado e Falha nas tentativas da ID de usuário com outros erros. Elas devem ser zero ou próximas a zero – as falhas significativas mostradas aqui indicam um problema com o agente, provavelmente porque ele não é capaz de acompanhar o número de tentativas de autenticações de usuários.

3. Também em Estatísticas de operações do SSO, examine Total de usuários pesquisados na pesquisa periódica, Falha na pesquisa com usuários com tempos limite expirados e Falha na pesquisa com usuários com outros erros. Observar alguns tempos limite e erros aqui é aceitável e provavelmente são esperados; as falhas ocasionais na pesquisa não causarão problemas. No entanto, a taxa de erro deve ser baixa (uma taxa de erro de aproximadamente 0,1% ou menos deve ser aceitável). Além disso, uma alta taxa de falhas aqui indica um problema com o agente, conforme mostrado acima.

4. Em Estatísticas do agente SSO, examine o Média do tempo de solicitação da ID de usuário e Média do tempo de resposta da pesquisa por usuário. Esses campos devem estar na região de alguns segundos ou menos – algo mais indica possíveis problemas na rede. Observe, no entanto, que erros causados por tentativas de autenticar o tráfego de PCs sem o Windows por meio do SSO (o que pode levar muito tempo) podem distorcer o valor Média do tempo de solicitação da ID de usuário; portanto, se ele for alto, mas a Média do tempo de resposta da pesquisa por usuário parecer correto, isso indicaria que o agente está provavelmente enfrentando um grande número de erros, provavelmente devido à tentativa de autenticar dispositivos sem o Windows – consulte abaixo, #6

5. Se estiver usando vários agentes, examine também Estatísticas do Agente SSO as taxas de erro e o tempo limite relatados para os agentes diferentes e também seus tempos de resposta. Diferenças significativas entre os agentes poderia indicar um problema específico em um agente, que poderia ser solucionado pela atualização ou alteração das configurações para esse agente específico.

6. O tráfego de outros dispositivos que não sejam PCs pode acionar tentativas de identificação do SSO e pode causar relatórios de erros e/ou tempos limite nessas estatísticas. Isso pode ser evitado pela configuração de um grupo de objetos de endereço com os endereços IP desses dispositivos, e pela realização de uma ou das opções a seguir:

– Se estiver usando a Filtragem de conteúdo, selecione esse objeto de endereço com a configuração Ignorar o processo de Login Único para o tráfego de, na guia Imposição da configuração do SSO.

– Se as regras de acesso estiverem definidas para permitir somente usuários autenticados, defina regras separadas para esse objeto de endereço com Usuários permitidos definido como Todos.

Para identificar os endereços IP em questão, examine o TSR e pesquise por “endereços IP retidos das tentativas do SSO”. Isto lista as falhas no SSO no período anterior definido pela configuração Tempo de espera após falha.

Note Se qualquer um dos endereços IP listados pertencer a PCs com Mac/Linux, consulte Acomodando usuários do Mac e Linux.

Para limitar a taxa de erros devido a isso, também é possível estender a configuração Tempo de espera após falha na guia Usuários.

Para obter informações sobre como exibir estatísticas do SSO na página de configuração do SSO, consulte Exibindo estatísticas e dicas de ferramentas do SSO com o mouse sobre os itens.

Se as estatísticas acima indicarem um possível problema com o agente, a próxima etapa recomendada seria executar o Gerenciador de tarefas do Windows no PC no qual o agente está sendo executado e examinar o uso da CPU na guia Desempenho, além do uso da CPU pelo processo “CIAService.exe” na guia Processos . Se este último campo estiver usando uma grande porcentagem do tempo da CPU e o uso da CPU apresentar picos próximos a 100%, esta é uma indicação de que o agente está sendo sobrecarregado. Para tentar reduzir o carregamento, você pode diminuir a configuração Máximo de solicitações a serem enviadas por vez; consulte Usando as estatísticas de Login Único no TSR acima, #1.

Se não possível equilibrar as configurações para evitar a sobrecarga do PC do agente, enquanto ainda for capaz de enviar solicitações para o agente de forma suficientemente rápida, uma das ações a seguir deverá ser tomada:

• Considere a redução da taxa de pesquisa configurada na guia Usuários, aumentando o tempo de pesquisa. Isso reduzirá a carga sobre o agente, à custa da detecção menos rápida dos logouts. Observe que em um ambiente com PCs compartilhados, é provavelmente melhor manter o intervalo de pesquisa o mais curto possível para evitar problemas que possam resultar da não detecção de logouts quando usuários diferentes utilizam o mesmo PC, como o tráfego inicial do segundo usuário de um PC possivelmente sendo conectado, conforme enviado pelo usuário anterior.

• Transfira o agente para um PC dedicado com maior desempenho.

• Configure um agente ou mais agentes adicionais.

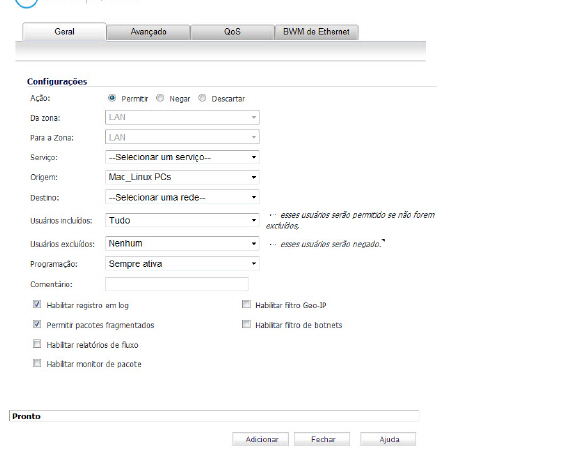

Configurando as regras de acesso do firewall

Habilitar o SSO do SonicWALL afeta as políticas da página Firewall > Regras de acesso da interface de gerenciamento do SonicOS. As regras definidas em Firewall > Regras de acesso são comparadas com as associações a grupos de usuários retornados de uma consulta do LDAP do SSO e são aplicadas automaticamente.

Consulte as seções a seguir para obter mais informações:

• Regras geradas automaticamente para o SSO do SonicWALL

• Acomodando usuários do Mac e Linux

• Permitindo pings do ICMP a partir de um servidor do terminal

• Sobre as regras de acesso do firewall

Regras geradas automaticamente para o SSO do SonicWALL

Quando um agente SSO ou TSA do SonicWALL é configurado na interface de gerenciamento do SonicOS, uma regra de acesso do Firewall e uma política NAT correspondente serão criadas para permitir respostas do agente na LAN. Essas regras utilizam um objeto de grupo de endereço dos Agentes SSO do SonicWALL ou Agentes de serviços de terminal do SonicWALL, que tem um objeto de endereço de membro para cada agente configurado. Os objetos de endereço do membro são automaticamente adicionados e removidos do objeto do grupo, conforme os agentes forem adicionados ou excluídos. Os objetos de endereço do membro também são atualizados automaticamente conforme o endereço IP de um agente é alterado, incluindo os casos em que um endereço IP é resolvido por meio do DNS (onde um agente é determinado pelo nome DNS).

Se os agentes SSO ou TSAs do SonicWALL estiverem configurados em diferentes zonas, a regra de acesso do Firewall e a política NAT serão adicionadas a cada zona aplicável. O mesmo grupo de endereços Agentes SSO do SonicWALL ou Agentes de serviços de terminal do SonicWALL é utilizado em cada zona.

Note Não habilite os Serviços de convidados na mesma zona em que o SSO do SonicWALL está sendo utilizado. Ativar os Serviços de convidados desativará o SSO nessa zona, fazendo com que os usuários que foram autenticados por meio do SSO percam o acesso. Crie uma zona separada para os Serviços de convidados.

Acomodando usuários do Mac e Linux

Os sistemas com Linux e Mac não oferecem suporte às solicitações de rede do Windows que são utilizadas pelo agente SSO do SonicWALL, mas eles podem usar o Samba 3.5 ou uma versão mais recente para funcionar com o SSO do SonicWALL.

Usando o SSO no Mac e Linux com Samba

Para os usuários do Windows, o SSO do SonicWALL é utilizado por um firewall para autenticar automaticamente os usuários em um domínio do Windows. Ela permite que os usuários obtenham acesso por meio do dispositivo com a conformidade correta de filtragem e política, sem a necessidade de identificação por meio de qualquer processo de login adicionais após o login de domínio do Windows.

O Samba é um pacote de software utilizado por máquinas com Linux/Unix ou Mac para fornecer aos usuários o acesso a recursos em um domínio do Windows (por meio do utilitário smbclient do Samba) e/ou para fornecer aos usuários de domínio do Windows o acesso a recursos na máquina com Linux ou Mac (por meio de um servidor Samba).

Um usuário que esteja trabalhando em um PC com Linux ou Mac com o Samba em um domínio do Windows pode ser identificado pelo SSO do SonicWALL; contudo, isso requer a configuração correta da máquina com Linux/Mac, do Agente SSO e provavelmente algumas reconfigurações do dispositivo. Por exemplo, é necessária a configuração a seguir:

• Para usar o SSO do SonicWALL com os usuários do Linux/Mac, o Agente SSO do SonicWALL deve ser configurado para usar o NetAPI em vez do WMI para obter as informações de login do usuário de sua máquina.

• Para que o Samba seja capaz de receber e responder às solicitações do Agente SSO do SonicWALL, ele deve ser configurado como um membro do domínio e o servidor do Samba deve estar sendo executado e configurado corretamente para usar a autenticação de domínio.

Esses e outros detalhes de configuração são descritos na nota técnica a seguir:

http://www.sonicwall.com/downloads/Using_SSO_with_Samba_TechNote.pdf

O SSO do SonicWALL é suportado pelo Samba 3.5 ou uma versão mais recente.

Note Se vários usuários efetuarem login em um PC com Linux, o acesso ao tráfego desse computador é concedido com base no login mais recente.

Usando o SSO no Mac e Linux sem Samba

Sem o Samba, os usuários do Linux e Mac podem continuar a obter acesso, mas será necessário efetuar login no firewall para obtê-lo. Esta situação poderá causar os seguintes problemas:

• O tráfego dos sistemas com Mac ou Linux pode continuar acionando as tentativas de identificação do SSO, a menos que o usuário se conecte. Isso poderia causar uma possível sobrecarga no desempenho do sistema do SSO se houver um grande número desses sistemas, embora o efeito poderia ser reduzido em parte pelo tempo limite “de espera após falha”.

• Se as políticas de Filtragem de Conteúdo (CFS) por usuário forem utilizadas sem as regras da política com a autenticação no nível de usuário, a política do CFS padrão será aplicada aos usuários dos sistemas com Linux e Mac, a menos que eles efetuarem login manualmente primeiro.

• Se as regras da política estiverem definidas para exigir a autenticação no nível de usuário, as conexões de navegador da web de usuários dos sistemas com Linux e Mac serão redirecionadas para a página de login após a falha do SSO, mas a falha poderá iniciar um tempo limite que poderia causar um atraso para o usuário.

Para evitar esses problemas, a caixa de seleção Não invocar Login Único para autenticar usuários está disponível ao configurar as regras de acesso, clicando em Adicionar na página Firewall > Regras de acesso (com Exibir estilo definido como Todas as regras). Esta caixa de seleção estará visível somente quando o SSO do SonicWALL estiver habilitado e quando o campo Usuários permitidos na página Adicionar regra não estiver definido como Todos. Se esta caixa de seleção estiver marcada, o SSO não realizará uma tentativa de tráfego que corresponda à regra e as conexões de HTTP não autenticadas que corresponderem à ela serão direcionadas diretamente para a página de login. Geralmente, o campo Origem seria definido como um objeto de endereço que contém os endereços IP dos sistemas com Mac e Linux.

No caso do CFS, uma regra com esta caixa de seleção habilitada pode ser adicionada “na frente” do CFS, para que as sessões de HTTP dos sistemas com Linux e Mac sejam redirecionadas automaticamente para o login, evitando a necessidade de login manual por esses usuários.

Note Não selecione a opção Não invocar Login Único para autenticar usuários para uso com dispositivos que têm permissão para ignorar por completo o processo de autenticação do usuário. Quaisquer dispositivos que possam ser afetados por uma regra de acesso quando essa opção é ativada devem ser capazes de efetuar login manualmente. Uma regra de acesso separada deve ser adicionada para esses dispositivos, com Usuários permitidos definido como Todos.

Permitindo pings do ICMP a partir de um servidor do terminal

No Windows, os pings do ICMP de saída de usuários no Servidor do Terminal não são enviados por meio de um soquete e, portanto, não são exibidos pelo TSA; assim, o dispositivo não receberá nenhuma notificação deles. Portanto, se as regras do firewall estiverem usando a autenticação no nível do usuário e os pings tiverem permissão de serem transmitidos, será necessário criar regras de acesso separadas para permiti-los na opção “Todos”.

Sobre as regras de acesso do firewall

As regras de acesso do firewall fornecem ao administrador a capacidade de controlar o acesso do usuário. As regras definidas em Firewall > Regras de acesso são comparadas com as associações a grupos de usuários retornados de uma consulta do LDAP do SSO e são aplicadas automaticamente. As regras de acesso são ferramentas de gerenciamento de rede que permitem que você defina políticas de acesso de entrada e saída, configure a autenticação do usuário e habilite o gerenciamento remoto do firewall. A página Firewall > Regras de acesso do SonicOS disponibiliza uma interface classificável de gerenciamento de regras de acesso.

Note As regras de políticas mais específicas devem receber uma prioridade mais alta do que as regras de políticas gerais. A hierarquia de especificidade geral é origem, destino, serviço. Os elementos de identificação do usuário como, por exemplo, nome de usuário e permissões de grupo correspondentes, não são incluídos na definição da especificidade de uma regra da política.

Por padrão, a inspeção de pacotes com monitoração de estado do firewall permite total comunicação a partir da LAN para a Internet e bloqueia todo o tráfego para a LAN a partir da Internet.

É possível definir mais regras de acesso à rede para aumentar ou substituir regras de acesso padrão. Por exemplo, é possível criar regras de acesso que bloqueiem determinados tipos de tráfego, como IRC da LAN para a WAN, ou permitir determinados tipos de tráfego, como a sincronização do banco de dados do Lotus Notes, de hosts específicos na Internet para hosts específicos na LAN ou restringir o uso de determinados protocolos, como Telnet, a usuários autorizados na LAN.

Note A capacidade de definir as regras de acesso à rede é uma ferramenta muito eficiente. O uso das regras de acesso personalizadas pode desabilitar a proteção do firewall ou bloquear todo o acesso à Internet. Tenha cuidado ao criar ou excluir regras de acesso à rede.

Para obter informações detalhadas sobre as regras de acesso, consulte Firewall > Regras de acesso.

Gerenciando o SonicOS com o login de HTTP a partir de um servidor do terminal

Geralmente, o firewall concede acesso por meio de políticas com base nas credenciais de autenticação fornecidas por meio do login de HTTP para um usuário em um endereço IP. Para usuários em um servidor do terminal, esse método de autenticação de um usuário por endereço IP não é possível. No entanto, o login de HTTP ainda é permitido de um servidor do terminal somente para fins de administração do dispositivo e está sujeito às seguintes limitações e requisitos:

• O acesso à Internet do servidor do terminal é controlado do TSA e o login de HTTP não substitui que – um usuário em um servidor do terminal não obtenha acesso por meio do dispositivo com base nas credenciais fornecidas por meio do login de HTTP.

• O login de HTTP de um servidor do terminal é permitido somente para a conta do admin interno e outras contas de usuário com privilégios de administrador. Uma tentativa de efetuar login com uma conta não administrativa resultará em uma falha com o erro “Não permitido neste local.”

• No login de HTTP bem-sucedido, um usuário administrativo é levado diretamente para a interface de gerenciamento. A página curta “Status de login do usuário” não é exibida.

• A conta do usuário administrador utilizada para o login de HTTP do servidor do terminal não precisa ser a mesma conta de usuário que foi utilizada para o login no servidor do terminal. Ela é mostrada no dispositivo como uma sessão de login totalmente separada.

• Somente um usuário por vez pode gerenciar o dispositivo a partir de um determinado servidor do terminal. Se dois usuários tentarem fazer isso simultaneamente, o usuário conectado mais recentemente tem precedência e o outro usuário visualizará o erro “Este não foi o navegador mais recentemente utilizado para o login.”

• Em uma falha para identificar um usuário devido a problemas de comunicação com o TSA, uma sessão do navegador com HTTP não é redirecionada para a página de login da web (como ocorre em uma falha no caso do SSO). Em vez disso, ela é direcionada para uma nova página com a mensagem “O destino que você estava tentando acessar está temporariamente indisponível devido a problemas de rede.”

Exibindo e gerenciando sessões de usuário no SSO

Esta seção fornece informações para ajudá-lo a gerenciar o SSO em seu firewall. Consulte as seções a seguir:

• Efetuando logout de usuários no SSO

• Definindo configurações adicionais de usuários do SSO

• Exibindo as mensagens do LDAP e SSO com o Monitor de pacotes

• Capturando mensagens do LDAP sobre TLS

Efetuando logout de usuários no SSO

A página Usuários > Status exibe as Sessões de usuário ativas no firewall. A tabela enumera o Nome do usuário, Endereço IP, Tempo de sessão, Tempo restante, Inatividade restante, Configurações e Logout. Para usuários autenticados com o Agente SSO do SonicWALL, a mensagem Aut. pelo Agente SSO será exibida. Para efetuar logout de um usuário, clique no ícone de exclusão ![]() , localizado ao lado da entrada do usuário.

, localizado ao lado da entrada do usuário.

Note As alterações nas configurações de um usuário, configurado em Usuários > Configurações, não serão aplicadas durante a sessão atual desse usuário; será necessário efetuar o logout do usuário manualmente para que as alterações tenham efeito. O usuário será conectado novamente de forma transparente com as alterações aplicadas.

Definindo configurações adicionais de usuários do SSO

A página Usuários > Configurações fornece ao administrador opções para as configurações da sessão de usuário, configurações gerais de usuário, configurações de política de uso aceitável, além das configurações de SSO e outras de login do usuário.

As configurações Habilitar limite de sessão de login e a Limite da sessão de login (minutos)correspondente em Configurações da sessão de usuário aplicam-se aos usuários conectados com o SSO. Os usuários do SSO serão desconectados de acordo com as configurações de limite da sessão, mas serão automática e imperceptivelmente conectados novamente quando eles enviarem mais tráfego.

Note Não defina um intervalo de limite da sessão de login muito baixo. Isso poderia causar problemas de desempenho, especialmente para implementações com muitos usuários.

As alterações aplicadas na página Usuários > Configurações durante uma sessão ativa do SSO não serão aplicadas durante a sessão.

Tip É necessário efetuar o logout do usuário para que as alterações tenham efeito. O usuário será conectado novamente imediata e automaticamente com as alterações aplicadas.

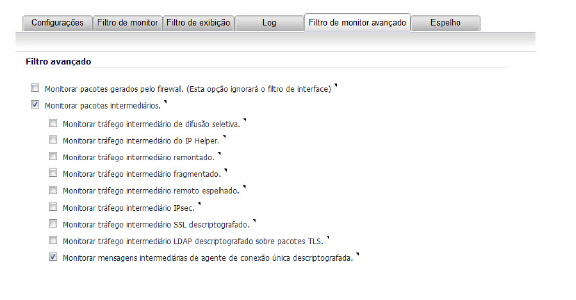

Exibindo as mensagens do LDAP e SSO com o Monitor de pacotes

O recurso Monitor de pacotes disponível em Sistema > Monitor de pacotes fornece duas caixas de seleção para habilitar a captura de mensagens decodificadas do e para o Agente SSO e de mensagens decodificadas do LDAP sobre TLS (LDAPS).

Para capturar mensagens decodificadas do ou para o agente de autenticação do SSO, realize as seguintes etapas:

1. Clique no botão Configuração, na página Sistema > Monitor de pacotes

2. Clique na guia Filtro de monitor avançado

3. Selecione a caixa de seleção Monitorar pacotes intermediários.

4. Selecione a caixa de seleção Monitorar mensagens intermediárias decodificadas do agente de Login Único.

5. Clique em OK.

Os pacotes serão marcados com (sso) no campo da interface de entrada/saída. Eles terão cabeçalhos Ethernet, TCP e IP fictícios, para que alguns desses valores não sejam corrigidos.

Isso permitirá alimentar os pacotes decodificados do SSO ao monitor de pacotes, mas nenhum filtro do monitor ainda será aplicado a eles.

As mensagens do SSO capturadas são exibidas totalmente decodificadas na tela Sistema > Monitor de pacotes.

Capturando mensagens do LDAP sobre TLS

Para capturar pacotes decodificados do LDAP sobre TLS (LDAPS), realize as seguintes etapas:

1. Clique no botão Configuração, na página Sistema > Monitor de pacotes

2. Clique na guia Filtro de monitor avançado

3. Selecione a caixa de seleção Monitorar pacotes intermediários.

4. Selecione a caixa de seleção Monitorar pacotes intermediários decodificados do LDAP sobre TLS.

5. Clique em OK.

Os pacotes serão marcados com (ldp) no campo da interface de entrada/saída. Eles terão cabeçalhos Ethernet, TCP e IP fictícios, para que alguns desses valores não sejam corrigidos. A porta do servidor do LDAP será definida para 389, para que um programa externo de análise da captura (como o Wireshark) saiba decodificar esses pacotes como o LDAP. As senhas em solicitações de ligação LDAP capturadas serão confusas. As mensagens do LDAP não são decodificadas na exibição do Monitor de pacotes, mas a captura pode ser exportada e exibida no WireShark para exibi-las decodificadas.

Isso permitirá alimentar os pacotes decodificados da LDAPS ao monitor de pacotes, mas nenhum filtro do monitor ainda será aplicado a eles.

Note A captura do LDAPS só funciona para conexões do cliente do LDAP do firewall e não exibirá conexões do LDAP sobre TLS de um cliente do LDAP externo que passem por meio do dispositivo.

Configurando o Suporte para múltiplos administradores

Esta seção contém as seguintes subseções:

• Configurando perfis de usuário administrador adicionais

• Configurando os administradores localmente ao usar o RADIUS ou LDAP

• Ativando o modo de configuração

• Verificando a configuração do Suporte para múltiplos administradores

• Exibindo mensagens de log relacionadas a múltiplos administradores

Configurando perfis de usuário administrador adicionais

Para configurar perfis de usuário administrador adicionais, realize as seguintes etapas:

1. Ao efetuar login como admin, navegue até a página Usuários > Usuários locais.

2. Clique no botão Adicionar usuário.

3. Insira um Nome e Senha para o usuário.

4. Clique na guia Associações a grupos.

Selecione o grupo adequado para conceder ao usuário privilégios de Administrador:

– Administradores limitados – O usuário possui privilégios de configuração do administrador limitados.

– Administradores do SonicWALL – O usuário possui privilégios de configuração do administrador completos.

– Administradores somente leitura do SonicWALL – O usuário pode visualizar a interface de gerenciamento completa, mas não pode fazer alterações na configuração.

6. Clique no botão de seta para a direita e clique em OK.

7. Para configurar o recurso de múltiplos administradores, de forma que os administradores sejam desconectados quando forem apropriados, navegue até a página Sistema > Administração.

8. Selecione o botão de opção Logout para a opção Em apropriação por outro administrador e clique em Aceitar.

Configurando os administradores localmente ao usar o RADIUS ou LDAP

Ao usar a autenticação do RADIUS ou LDAP, se você deseja garantir que alguns ou todos os usuários administrativos sempre sejam capazes de gerenciar o dispositivo, mesmo se o servidor do RADIUS ou LDAP não estiver acessível, é possível usar a opção RADIUS + Usuários locais ou LDAP + Usuários locais para configurar as contas localmente para esses usuários específicos.

Para os usuários autenticados pelo RADIUS ou LDAP, crie grupos de usuário denominados Administradores do SonicWALL e/ou Administradores somente leitura do SonicWALL no servidor do RADIUS ou LDAP (ou seu back-end) e atribua os usuários relevantes a esses grupos. Observe que, no caso do RADIUS, você provavelmente precisará de uma configuração especial do servidor do RADIUS para retornar as informações de grupo do usuário – consulte a documentação do RADIUS do SonicWALL para obter mais detalhes.

Ao usar a autenticação do RADIUS ou LDAP, se você deseja manter a configuração local dos usuários administrativos ao dispositivo, ao mesmo tempo que deseja autenticar esses usuários pelo RADIUS/LDAP, realize estas etapas:

1. Navegue até a página Usuários > Configurações.

2. Selecione o método de autenticação RADIUS + Usuários locais ou LDAP + Usuários locais.

3. Clique no botão Configurar.

4. Para o RADIUS, clique na guia Usuários do RADIUS e selecione o botão de opção Somente configuração local e verifique se a caixa de seleção As associações podem ser definidas localmente pela duplicação de nomes de usuário do RADIUS está marcada.

5. Para o LDAP, clique na guia Usuários do LDAP e selecione a caixa de seleção A associação a grupos de usuários pode ser definida localmente pela duplicação de nomes de usuário do LDAP.

6. Em seguida, crie contas de usuários locais com os nomes de usuário dos usuários administradores (observe que nenhuma senha precisa ser definida aqui) e adicione-os aos grupos de usuários administradores relevantes.

Quando um administrador tentar efetuar login enquanto outro administrador está conectado, a seguinte mensagem é exibida. A mensagem exibe o nome de usuário do administrador atual, endereço IP, número de telefone (se for possível recuperá-lo do LDAP), e se o administrador está conectado com GUI ou CLI.

Esta janela oferece três opções:

• Continuar – Apropria o administrador atual. O administrador atual é descartado para o modo de não configuração e você obterá acesso de administrador completo.

• Não configuração – Você será conectado ao dispositivo no modo de não configuração. A sessão do administrador atual não será afetada.

• Cancelar – Retorna à tela de autenticação.

Ativando o modo de configuração

Ao efetuar login como um usuário com direitos de administrador (que não seja o usuário admin), a janela pop-up Status de login do usuário é exibida.

Para acessar a interface de usuário do SonicWALL, clique no botão Gerenciar. Você será solicitado a inserir sua senha novamente. Esta é uma medida de segurança para proteger contra o acesso não autorizado quando os administradores estiverem distantes de seus computadores e não efetuarem logout da sessão.

Desabilitando a janela pop-up de Status de login do usuário

É possível desabilitar a janela pop-up Status de login do usuário se preferir permitir que determinados usuários efetuem login somente com o propósito de gerenciamento do dispositivo, e não para o acesso privilegiado por meio do dispositivo. Para desabilitar a janela pop-up, selecione a caixa de seleção Os membros acessam diretamente a UI de gerenciamento no login da web ao adicionar ou editar o grupo local.

Se você deseja que algumas contas de usuário sejam somente administrativas, enquanto outros usuários precisam efetuar login para o acesso privilegiado por meio do dispositivo, mas também com a capacidade de administrá-lo (ou seja, alguns acessam a interface de gerenciamento no login, enquanto outros visualizam a janela pop-up Status de login do usuário com um botão Gerenciar), isso pode ser realizado da seguinte maneira:

1. Crie um grupo local com a caixa de seleção Os membros acessam diretamente a UI de gerenciamento no login da web marcada.

2. Adicione o grupo ao grupo administrativo relevante, mas não selecione esta caixa de seleção no grupo administrativo.

3. Adicione as contas de usuário que deverão ser somente administrativas ao novo grupo de usuários. A janela pop-up Status de login do usuário será desabilitada para esses usuários.

4. Adicione as contas de usuário que deverão ter acesso administrativo e privilegiado diretamente ao grupo administrativo de nível superior.

Para alternar do modo de não configuração para o modo de configuração completa, realize as seguintes etapas:

1. Navegue até a página Sistema > Administração.

Na seção Configurações de gerenciamento da web, clique no botão Modo de configuração. Se não houver atualmente um administrador no modo de configuração, você será automaticamente inserido no modo de configuração.

3. Se outro administrador estiver no modo de configuração, a seguinte mensagem será exibida.

Clique no botão Continuar para entrar no modo de configuração. O administrador atual é convertido para o modo somente leitura e você obterá acesso de administrador completo.

Verificando a configuração do Suporte para múltiplos administradores

As contas de usuário com administrador e administradores somente leitura podem ser exibidas na página Usuários > Grupos locais .

Os administradores podem determinar em qual modo de configuração eles estão, visualizando o canto superior direito da interface de gerenciamento ou a barra de status de seu navegador.

Para exibir a barra de status no Firefox e no Internet Explorer, clique no menu Exibir e habilite a Barra de status. Por padrão, o Internet Explorer 7.0 e o Firefox 2.0 não permitem a exibição de texto nas páginas da web na barra de status. Para permitir mensagens na barra de status no Internet Explorer, vá até Ferramentas > Opções de Internet, selecione a guia Segurança , clique no botão Nível personalizado, role até o final da lista e selecione Habilitar para Permitir atualizações na barra de status por meio de script.

Para permitir mensagens na barra de status no Firefox, vá até Ferramentas > Opções, selecione a guia Conteúdo, clique no botão Avançado e, em seguida, selecione a caixa de seleção Alterar texto da barra de status na janela pop-up que é exibida.

Quando o administrador está no modo de configuração completa, nenhuma mensagem é exibida no canto superior direito e a barra de status Concluído é exibida.

Quando o administrador está no modo somente leitura, a mensagem Modo somente leitura é exibida no canto superior direito da interface.

A barra de status exibe Modo somente leitura – não é possível fazer nenhuma alteração.

Quando o administrador está no modo de não configuração, a mensagem Modo de não configuração é exibida no canto superior direito da interface. Clique nos links de texto para a página Sistema > Administração, onde é possível inserir o modo de configuração completa.

A barra de status exibe Modo de não configuração – não é permitido fazer nenhuma alteração.

Exibindo mensagens de log relacionadas a múltiplos administradores

As mensagens de log são geradas para os seguintes eventos:

• Um usuário da GUI ou CLI inicia o modo de configuração (incluindo os casos em que um administrador efetua login).

• Um usuário da GUI ou CLI encerra o modo de configuração (incluindo os casos em que um administrador efetua logout).

• Um usuário da GUI inicia o gerenciamento no modo de não configuração (incluindo os casos em que um administrador efetua login e os casos em que um usuário no modo de configuração é apropriado e descartado, retornando para o modo somente leitura).

• Um usuário da GUI inicia o gerenciamento no modo somente leitura.

Um usuário da GUI encerra uma das sessões de gerenciamento acima (incluindo o logout de um administrador).