Network_netInterfaces

Essa página Rede > Interfaces proporciona o seguinte:

• Estatísticas de tráfego de interface

• Interfaces físicas e virtuais

• Objetos seguros do SonicOS Enhanced

• Modo de sniffer IPS (dispositivos Dell SonicWALL série NSA)

• Configurar modo de ponte de camada 2

• Definir as configurações do modo de sniffer IPS (Dispositivos Dell SonicWALL série NSA)

• Definir as configurações do Modo de cabo (Dispositivos Dell SonicWALL série NSA)

• Configurando interfaces para o IPv6

A página Rede > Interfaces inclui objetos de interface que estão vinculados diretamente a interfaces físicas. O esquema do SonicOS de endereçamento de interface funciona em conjunto com zonas de rede e objetos de endereços. As interfaces exibidas na página Rede > Interfaces dependem do tipo de dispositivo Dell SonicWALL.

A página ilustrada abaixo é dos dispositivos NSA da Dell SonicWALL.

O botão Assistente de configuração acessa o Assistente de configuração. O Assistente de configuração orienta você através da configuração do dispositivo de segurança Dell SonicWALL para a conectividade com a Internet. Para obter instruções sobre o Assistente de configuração, consulte Assistentes > Assistente de configuração.

A tabela Configurações de interface lista as seguintes informações para cada interface:

Nome - listado como X0 a X8 e W0, dependendo do modelo de seu dispositivo de segurança Dell SonicWALL.

Note As interfaces de gigabit X0 e X1 são para LAN e WAN, respectivamente. Na Série TZ 210, X0 e X1 são as únicas interfaces de gigabit. X2 é a única interface de gigabit para o NSA 240.

• Zona - LAN, DMZ, WAN e WLAN estão listadas por padrão. Como as zonas estão configuradas, os nomes são listados nesta coluna.

• Grupo - o grupo ao qual pertence a interface.

• Endereço IP - endereço IP atribuído à interface.

• Máscara de sub-rede - a máscara de rede atribuída à sub-rede.

• Atribuição de IP - A página principal exibe um dos seguintes tipos de atribuições de IP, com base no tipo de zona das interfaces:

– Não-WAN: Estático, transparente ou modo de ponte de camada 2.

– WAN: Estático, DHCP, PPPoE, PPTP ou L2TP.

– W0: Estático (disponível apenas em dispositivos sem fio)

• Status – o status do link e a velocidade.

• Comentário – todos os comentários definidos pelo usuário.

• Configurar – clique no ícone Configurar ![]() para exibir a janela Editar interface que permite que você defina as configurações para a interface especificada.

para exibir a janela Editar interface que permite que você defina as configurações para a interface especificada.

Estatísticas de tráfego de interface

A tabela Estatísticas de tráfego de interface lista informações recebidas e transmitidas para todas as interfaces configuradas.

As seguintes informações são exibidas para todas as interfaces do dispositivo de segurança Dell SonicWALL:

• Nome - indica o nome da interface.

• Pacotes Unicast Rx – indica o número de comunicações ponto a ponto recebidas pela interface.

• Pacotes de difusão Rx – indica o número de comunicações multiponto recebidas pela interface.

• Erros RX - indica o número de erros de recepção na interface.

• Bytes Rx – indica o volume de dados, em bytes, recebidos pela interface.

• Pacotes Unicast Tx – indica o número de comunicações ponto a ponto transmitidas pela interface.

• Bytes de difusão Tx – indica o número de comunicações multiponto transmitidas pela interface.

• Erros Tx - indica o número de erros de transmissão na interface.

• Bytes Tx – indica o volume de dados, em bytes, transmitidos pela interface.

• DPI ignorados - indica o número de pacotes ignorados na inspeção DPI.

Para limpar as estatísticas atuais, clique no botão Limpar na barra de ferramentas.

As interfaces no SonicOS podem ser:

• Interfaces físicas – as interfaces físicas estão associadas a uma única porta

• Interfaces virtuais – as interfaces virtuais são atribuídas como subinterfaces a uma interface física e permitem que a interface física transporte o tráfego atribuído a várias interfaces.

• Interfaces PortShield – As interfaces PortShield são um recurso das séries TZ, NSA 240 e NSA 2400MX do Dell SonicWALL. Qualquer número de portas LAN nessas aplicações pode ser combinado em uma única interface PortShield.

Interfaces físicas

As interfaces físicas devem ser atribuídas a uma zona para permitir a configuração de Regras de acesso para controlar o tráfego de entrada e de saída. As zonas de segurança estão associadas a cada interface física onde atuam como um canal para o tráfego de entrada e de saída. Se não houver nenhuma interface, o tráfego não consegue acessar a zona ou sair dela.

Para obter mais informações sobre zonas, consulte Rede > Zonas na página 325.

As duas primeiras interfaces, LAN e WAN são interfaces fixas, permanentemente vinculadas aos tipos de zona confiável e não confiável. Os dispositivos da série TZ também podem ter duas interfaces especiais para modem e WLAN. As interfaces restantes podem ser configuradas e vinculadas a qualquer tipo de Zona, dependendo de seu dispositivo de segurança Dell SonicWALL.

Interfaces virtuais (Dispositivos Dell SonicWALL série NSA)

Suportadas em dispositivos de segurança Dell SonicWALL NSA , as interfaces virtuais são subinterfaces atribuídas a uma interface física. As interfaces virtuais permitem que você tenha mais de uma interface em uma conexão física.

As interfaces virtuais fornecem muitos dos mesmos recursos das interfaces físicas, incluindo atribuição de zonas, servidor DHCP e controles de NAT e regras de acesso.

As redes locais virtuais (VLANs) podem ser descritas como uma "tecnologia de multiplexação de LAN baseada em marca", uma vez que, através do uso de marcações de cabeçalho IP, as VLANs podem simular várias LANs em uma única LAN física. Tal como duas LANs desconectadas e fisicamente distintas estão totalmente separadas uma da outra, o mesmo acontece com duas VLANs diferentes, embora as duas VLANs possam existir na mesma rede. As VLANs exigem dispositivos de rede que reconhecem VLAN para oferecer esse tipo de virtualização – switches, roteadores e firewalls que têm a capacidade de reconhecer, processar, remover e inserir marcas VLAN em conformidade com as políticas de segurança e design da rede.

As VLANs são úteis por diferentes motivos, estando a maioria desses motivos ligada à capacidade das VLANs de fornecer um domínio de difusão lógica em vez de física ou limites de LAN. Isso funciona na segmentação de LANs físicas maiores em LANs virtuais menores, bem como na união de LANs fisicamente distintas em uma LAN virtual contígua lógica. Os benefícios disso incluem:

• Aumento do desempenho – a criação de domínios de difusão menores e particionados de forma lógica diminui a utilização geral da rede, enviando difusões somente para onde precisam ser enviadas, deixando assim mais largura de banda disponível para tráfego de aplicativos.

• Custos menores – historicamente, a segmentação da difusão era executada com roteadores, exigindo hardware e configuração adicionais. Com VLANs, o papel funcional do roteador é revertido. Em vez de ser usado para inibir comunicações, ele é usado para facilitar comunicações entre VLANs separadas, conforme necessário.

• Grupos de trabalho virtuais – os grupos de trabalho são unidades lógicas que normalmente compartilham informações, como um departamento de Marketing ou um departamento de Engenharia. Por motivos de eficiência, os limites de domínio de difusão devem ser criados de tal forma que fiquem alinhados com esses grupos de trabalho funcionais, mas isso não é sempre possível: usuários de engenharia e de marketing podem estar misturados, compartilhando o mesmo andar (e o mesmo switch de grupo de trabalho) em um edifício ou o oposto – a equipe de engenharia poderá estar espalhada em um campus. A tentativa para solucionar isso com recursos complexos de cabeamento pode ser dispendiosa e impossível de manter com constantes adições e movimentações. As VLANs permitem que os switches sejam rapidamente reconfigurados para que o alinhamento lógico de rede possa permanecer consistente com requisitos de grupo de trabalho.

• Segurança – os hosts em uma VLAN não podem se comunicar com hosts em outra VLAN, a menos que algum dispositivo de rede facilite a comunicação entre eles.

O suporte de VLAN no SonicOS Enhanced é obtido por meio de subinterfaces que são interfaces lógicas aninhadas abaixo de uma interface física. Cada ID exclusivo de VLAN requer sua própria subinterface. Por motivos de segurança e controle, o SonicOS não participa de qualquer protocolo de truncamento VLAN, mas em vez disso requer que cada VLAN que deve ser suportada seja configurada e atribuída com as características de segurança apropriadas.

Note Os protocolos de truncamento VLAN dinâmico, como VTP (Protocolo de truncamento VLAN) ou GVRP (Protocolo de registro de VLAN genérico), não devem ser usados em links de truncamento de outros dispositivos conectados ao Dell SonicWALL.

Os links de truncamento de switches compatíveis com VLAN são suportados declarando os IDs de VLAN relevantes como uma subinterface no Dell SonicWALL e configurando-os praticamente da mesma forma que seria configurada uma interface física. Por outras palavras, apenas as VLANs que são definidas como subinterfaces serão tratadas pelo Dell SonicWALL, sendo o restante descartado como informações irrelevantes. Esse método também permite que a interface física pai no Dell SonicWALL ao qual um link de truncamento está conectado opere como uma interface convencional, fornecendo suporte para qualquer tráfego VLAN (não marcado) nativo que possa também existir no mesmo link. Como alternativa, a interface pai pode permanecer em um estado "não atribuído".

As subinterfaces VLAN têm a maioria dos recursos e das características de uma interface física, incluindo atribuição de zonas, serviços de segurança, VPN de grupo, servidor DHCP, auxiliar de IP, roteamento e controles de regras de acesso e políticas de NAT completas. Os recursos excluídos das subinterfaces VLAN no momento são o suporte de cliente dinâmico WAN e o suporte de difusão seletiva. A tabela a seguir lista o número máximo de subinterfaces suportadas em cada plataforma.

|

Objetos seguros do SonicOS Enhanced

O esquema do SonicOS Enhanced de endereçamento de interface funciona em conjunto com zonas de rede e objetos de endereços. Essa estrutura é baseada em objetos seguros que são utilizados por regras e políticas no SonicOS Enhanced.

Os objetos seguros incluem objetos de interface que estão diretamente vinculados a interfaces físicas e são gerenciados na página Rede > Interfaces. Os objetos de endereços são definidos na página Rede > Objetos de endereços. Os objetos de serviço e agendamento são definidos na seção Firewall da interface de gerenciamento do dispositivo de segurança Dell SonicWALL, e objetos de usuário são definidos na seção Usuários da interface de gerenciamento do dispositivo de segurança Dell SonicWALL.

As zonas são o pico hierárquico da arquitetura de objetos seguros do SonicOS Enhanced. O SonicOS Enhanced inclui zonas predefinidas e também permite que você defina suas próprias zonas. As zonas predefinidas incluem LAN, DMZ, WAN, WLAN e Personalizado. As zonas podem incluir várias interfaces, no entanto, a zona de WAN está restrita a um total de duas interfaces. Na zona de WAN, uma ou as duas interfaces de WAN podem estar ativamente passando tráfego, dependendo da configuração de balanceamento de carga e failover de WAN na página Rede > Failover e LB de WAN.

Para obter mais informações sobre o failover e o balanceamento de carga de WAN no dispositivo de segurança da Dell SonicWALL, consulte Rede > Failover e balanceamento de carga na página 317.

No nível de configuração de zona, a configuração Permitir confiança de interface para zonas automatiza os processos envolvidos na criação de uma regra de acesso permissiva entre zonas. Ela cria um objeto de endereço abrangente para a zona inteira e uma regra de acesso inclusivamente permissiva de endereço de zona para endereço de zona.

O modo transparente no SonicOS Enhanced usa interfaces como o nível superior da hierarquia de gerenciamento. O modo transparente suporta endereçamento exclusivo e roteamento de interface.

As versões 4.0 e superiores do firmware do SonicOS Enhanced inclui Modo de ponte L2 (Camada 2), um novo método discreto de integração de um dispositivo de segurança Dell SonicWALL em qualquer rede Ethernet. O Modo de ponte L2 é aparentemente semelhante ao Modo transparente do SonicOS Enhanced, pois permite que um dispositivo de segurança Dell SonicWALL compartilhe uma sub-rede comum entre duas interfaces e realize uma inspeção estável e profunda de pacotes em todo o tráfego de IP transmitido, mas é funcionalmente muito mais versátil.

Em particular, o Modo de ponte L2 emprega uma arquitetura de ponte de aprendizado segura, permitindo que passe e inspecione tipos de tráfego que não podem ser tratados por muitos outros métodos de integração de dispositivo de segurança transparente. Usando o Modo de ponte L2, é possível adicionar de forma ininterrupta um dispositivo de segurança Dell SonicWALL a qualquer rede Ethernet para fornecer uma inspeção profunda de pacotes em linha para todo o tráfego TCP e UDP IPv4 transmitido. Nesse cenário, o dispositivo de segurança de rede Dell SonicWALL não é usado para imposição de segurança, mas em vez disso para verificação bidirecional, bloqueando vírus e spyware e interrompendo tentativas de intrusão.

Ao contrário de outras soluções transparentes, o modo de ponte L2 pode passar todos os tipos de tráfego, incluindo VLANs 802.1Q IEEE (nas aplicações Dell SonicWALL NSA), Protocolo de árvore de extensão, difusão seletiva, difusão e IPv6, garantindo que todas as comunicações de rede continuam sem interrupções.

Outro aspecto da versatilidade do Modo de ponte L2 é que você pode usá-lo para configurar o Modo de sniffer IPS. Suportado em dispositivos Dell SonicWALL da série NSA, o Modo de Sniffer IPS usa uma única interface de um par de ponte para monitorar o tráfego de rede de uma porta espelhada em um switch. O Modo de sniffer IPS oferece detecção de intrusões, mas não consegue bloquear tráfego malicioso porque o dispositivo de segurança Dell SonicWALL não está conectado em linha ao fluxo de tráfego. Para obter mais informações sobre o Modo de sniffer IPS, consulte Modo de sniffer IPS (dispositivos Dell SonicWALL série NSA).

O Modo de ponte L2 fornece uma solução ideal para redes que já têm um firewall e não têm planos imediatos para substituir seu firewall existente, mas desejam adicionar a segurança da inspeção profunda de pacotes Dell SonicWALL, tais como Serviços de prevenção de intrusão, Antivírus de gateway e Anti-spyware de gateway. Se você não tiver assinaturas de serviços de segurança do Dell SonicWALL, você pode se inscrever para avaliações gratuitas na página Serviço de segurança > Resumo de seu Dell SonicWALL.

Você também pode usar o Modo de ponte L2 em uma implantação de alta disponibilidade. Esse cenário é explicado em Modo de ponte de camada 2 com alta disponibilidade (dispositivos Dell SonicWALL série NSA).

Consulte as seções a seguir:

• Recursos principais do modo de ponte de camada 2 do SonicOS Enhanced

• Conceitos principais para configurar o modo de ponte L2 e o modo transparente

• Comparar o modo de ponte L2 com o modo transparente

• Determinação de caminho de ponte L2

• Seleção de zona de interface de ponte L2

Recursos principais do modo de ponte de camada 2 do SonicOS Enhanced

A tabela a seguir descreve os benefícios de cada recurso principal do modo de ponte de camada 2:

|

Conceitos principais para configurar o modo de ponte L2 e o modo transparente

Os termos a seguir serão usados para se referir à operação e à configuração do modo de ponte L2:

• Modo de ponte L2 – um método de configuração de um dispositivo de segurança Dell SonicWALL que permite que o Dell SonicWALL seja embutido em uma rede existente com transparência absoluta, mesmo além daquele fornecido pelo Modo transparente. O Modo de ponte de camada 2 refere-se também à configuração de Atribuição de IP que é selecionada para Interfaces de ponte secundárias que são colocadas em um Par de ponte.

• Modo transparente – um método de configuração de um dispositivo de segurança Dell SonicWALL que permite que o Dell SonicWALL seja inserido em uma rede existente sem a necessidade de reconfiguração de IP, abrangendo uma única sub-rede IP em duas ou mais interfaces através do uso de ARP automaticamente aplicado e lógica de roteamento.

• Atribuição de IP – ao configurar uma interface Confiável (LAN) ou Pública (DMZ), a atribuição de IP para a interface pode ser:

– Estático – o endereço IP da interface é inserido manualmente.

– Modo transparente – o endereço IP da interface é atribuído usando um Objeto de endereço (Host, Intervalo ou Grupo) que esteja dentro da sub-rede IP primária de WAN, abrangendo efetivamente a sub-rede da interface de WAN para a interface atribuída.

– Modo de ponte de camada 2 – uma interface colocada nesse modo torna-se a Interface de ponte secundária para a Interface de ponte primária com a qual está emparelhada. O par de ponte resultante comporta-se então como uma ponte de aprendizado de duas portas com transparência L2 completa e todo o tráfego IP que é transmitido estará sujeito a failover estável completo e inspeção profunda de pacotes.

• Par de ponte – o conjunto de interface lógica composto por uma Interface de ponte primária e uma Interface de ponte secundária. Os termos primário e secundário não implicam qualquer nível inerente de domínio ou subordinação operacional; as duas interfaces continuam sendo tratadas de acordo com seu tipo de zona e transmitindo tráfego IP de acordo com suas regras de acesso configuradas. O tráfego não IPv4 no par de ponte é controlado pela configuração Bloquear todo o tráfego não IPv4 na Interface de ponte secundária. Um sistema pode suportar tantos pares de ponte quantos os pares de interface disponíveis. Por outras palavras, o número máximo de pares de ponte é igual a ½ do número de interfaces físicas na plataforma. A participação em um par de ponte não impede uma interface de comportamento convencional. Por exemplo, se X1 for configurada como uma Interface de ponte primária emparelhada com X3 como uma Interface de ponte secundária, X1 pode operar simultaneamente em sua função tradicional como a WAN primária, executando a NAT para tráfego de Internet por meio da Política de NAT padrão de X1 adicionada automaticamente.

• Interface de ponte primária – uma designação que é atribuída a uma interface assim que uma Interface de ponte secundária for emparelhada com ela. Uma Interface de ponte primária pode pertencer a uma zona Não confiável (WAN), Confiável (LAN) ou Pública (DMZ).

• Interface de ponte secundária – uma designação que é atribuída a uma interface cuja Atribuição de IP foi configurada para o Modo de ponte de camada 2. Uma Interface de ponte secundária pode pertencer a uma zona Confiável (LAN) ou Pública (DMZ).

• Endereço de gerenciamento de ponte – o endereço da interface de ponte primária é compartilhado pelas duas interfaces do Par de ponte. Se a Interface de ponte primária também for a Interface de WAN primária, é esse endereço que é usado para comunicações de saída pelo Dell SonicWALL, como atualizações de NTP e Gerenciador de licenças. Os hosts que estão conectados a qualquer segmento do par de ponte também podem usar o endereço de gerenciamento de ponte como gateway, pois será comum nas implantações de Modo misto.

• Parceiro de ponte – o termo usado para se referir a "outro" membro de um Par de ponte.

• Tráfego não IPv4 – o SonicOS Enhanced suporta os seguintes tipos de protocolo IP: ICMP (1), IGMP (2), TCP (6), UDP (17), GRE (47), ESP (50), AH (51), EIGRP (88), OSPF (89), PIM-SM (103), L2TP (115). Os tipos IP mais complexos, como Combat Radio Transport Protocol (126), não são tratados nativamente pelo Dell SonicWALL nem são tipos de tráfego não IPv4, como IPX ou (atualmente) IPv6. O modo de ponte L2 pode ser configurado para transmitir ou descartar o tráfego não IPv4.

• Modo de ponte cativa – esse modo opcional de operação de ponte L2 impede que o tráfego que entrou em uma ponte L2 seja encaminhado para uma interface de não par ponte. Por padrão, a lógica de ponte L2 encaminhará o tráfego que entrou na ponte L2 para seu destino ao longo do caminho ideal, conforme determinado pelo ARP e pelas tabelas de roteamento. Em alguns casos, o caminho ideal pode envolver roteamento ou recebimento de NAT para uma interface de não par de ponte. A ativação do modo de ponte cativa garante que o tráfego que entra em uma ponte L2 sai da ponte L2 em vez de assumir seu caminho ideal de forma lógica. Em geral, esse modo de operação só é necessário em redes complexas com caminhos redundantes, onde é necessária a conformidade estrita com o caminho. O modo de ponte cativa é habilitado pela seleção da caixa de seleção Nunca rotear tráfego nesse par-ponte na janela de interface Editar.

• Topologia de ponte L2 pura – refere-se a implantações onde o Dell SonicWALL será usado estritamente no Modo de ponte L2 para fins de fornecimento de segurança embutida em uma rede. Isso significa que todo o tráfego que entra em um lado do Par de ponte estará vinculado ao outro lado e não será roteado/não receberá NAT por meio de uma interface diferente. Isso será comum em casos em que há um dispositivo de segurança de perímetro existente ou em que é desejada segurança embutida ao longo de algum caminho (por exemplo, entre departamentos ou em um link truncado entre dois switches) de uma rede existente. A topologia de ponte L2 pura não é uma limitação funcional, mas em vez disso é uma descrição topológica de uma implantação comum em ambientes heterogêneos.

• Topologia de modo misto – refere-se a implantações onde o Par de ponte não será o único ponto de ingresso/egresso através do Dell SonicWALL. Isso significa que o tráfego que entra em um lado do Par de ponte poderá destinar-se a ser roteado/receber NAT por meio de uma interface diferente. Isso será comum quando o Dell SonicWALL for usado simultaneamente para fornecer segurança para um ou mais pares de ponte enquanto também fornece:

– Segurança do perímetro, como conectividade WAN, para hosts no par de ponte ou em outras interfaces.

– Serviços de firewall e segurança para segmentos adicionais, como interface Confiável (LAN) ou Pública (DMZ), onde as comunicações ocorrerão entre hosts nesses segmentos e hosts no par de ponte.

– Serviços sem fio com SonicPoints, onde as comunicações ocorrerão entre clientes sem fio e os hosts no par de ponte.

Comparar o modo de ponte L2 com o modo transparente

Esta comparação de modo de ponte L2 e modo transparente contém as seções a seguir:

• Suporte de VLAN no modo transparente

• Várias sub-redes no modo transparente

• Tráfego não IPv4 no modo transparente

• Topologia do modo transparente simples

• Suporte VLAN no Modo de ponte L2 (dispositivos Dell SonicWALL série NSA)

• Caminho de pacotes IP de ponte L2

• Várias sub-redes no modo de ponte L2

• Tráfego não IPv4 no modo de ponte L2

• Comparação de modo de ponte L2 com o modo transparente

• Benefícios do modo transparente comparativamente ao modo de ponte L2

• Comparar o modo de ponte L2 com o dispositivo CSM

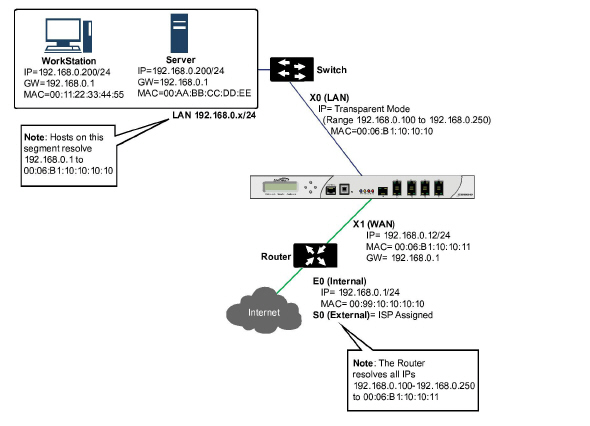

Enquanto o Modo transparente permite que um dispositivo de segurança executando o SonicOS Enhanced seja introduzido em uma rede existente sem a necessidade de novo endereçamento, ele apresenta um certo nível de quebra, especialmente em relação a ARP, suporte de VLAN, várias sub-redes e tipos de tráfego não IPv4. Considere o diagrama abaixo, em uma situação em que um dispositivo Dell SonicWALL de Modo transparente acabou de ser adicionado à rede com o objetivo de integração com o mínimo de interrupções, em particular o seguinte:

• Tempo de inatividade insignificante ou programado

• Sem necessidade de novo endereçamento de qualquer parte da rede

• Sem necessidade de reconfiguração ou, de outra forma, modificação do roteador do gateway (como é comum quando o roteador é de propriedade do ISP)

O protocolo de resolução de endereço (ARP) é o mecanismo pelo qual endereços de hardware exclusivos nas placas de interface de rede estão associados a endereços IP, e é aplicado com proxy no Modo transparente. Se a estação de trabalho no servidor à esquerda resolveu anteriormente o Roteador (192.168.0.1) para seu endereço MAC 00:99:10:10:10:10, essa entrada de ARP em cache precisaria ser excluída antes que esses hosts conseguissem comunicar através do Dell SonicWALL. Isso ocorre porque o Dell SonicWALL aplica proxies (ou respostas em nome de) ao IP do gateway (192.168.0.1) para hosts conectados a interfaces operando no Modo transparente. Por isso, quando a estação de trabalho à esquerda tenta resolver 192.168.0.1, a solicitação do ARP que envia é respondida pelo Dell SonicWALL com seu próprio endereço MAC X0 (00:06:B1:10:10:10).

O Dell SonicWALL também aplica proxy aos ARPs dos endereços IP especificados no Intervalo transparente (192.168.0.100 a 192.168.0.250) atribuído a uma interface no Modo transparente para solicitações de ARP recebidas na interface X1 (WAN primária). Se o Roteador resolveu anteriormente o Servidor (192.168.0.100) para seu endereço MAC 00:AA:BB:CC:DD:EE, essa entrada de ARP em cache precisaria ser excluída antes que o roteador conseguisse comunicar com o host através do Dell SonicWALL. Isso geralmente requer uma liberação de cache de ARP do roteador a partir de sua interface de gerenciamento ou através de reinicialização. Depois que o cache de ARP do roteador for excluído, é possível enviar uma nova solicitação de ARP para 192.168.0.100, à qual Dell SonicWALL responderá com o seu endereço MAC X1 00:06:B1:10:10:11.

Suporte de VLAN no modo transparente

Embora a rede mostrada no diagrama acima seja simples, não é incomum para redes maiores usar VLANs para segmentação de tráfego. Se esta fosse esse tipo de rede, onde o link entre o switch e o roteador era um tronco de VLAN, um Dell SonicWALL de modo transparente teria sido capaz de encerrar as VLANs para subinterfaces em ambos os lados do link, mas isso exigiria o endereçamento exclusivo, isto é, seria necessário novo endereçamento em, pelo menos, um lado da operação de não modo transparente. Isso ocorre porque apenas a interface de WAN primária pode ser usada como a origem do espaço de endereço do modo transparente.

Várias sub-redes no modo transparente

Também é comum para redes maiores empregar várias sub-redes, sejam elas em um único cabo, em VLANs separadas, cabos múltiplos ou alguma combinação. Enquanto o Modo transparente é capaz de suportar várias sub-redes com o uso de entradas de Rota e ARP estático, como a nota técnica http://www.SonicWALL.com/us/support/2134_3468.htmldescreve, não é um processo sem esforço.

Tráfego não IPv4 no modo transparente

O modo transparente descartará (e, geralmente, registrará) todo o tráfego não IPv4, evitando que passe outros tipos de tráfego, como IPX ou tipos IP não tratados.

O modo de ponte L2 trata esses problemas comuns de implantação de Modo transparente, os quais estão descritos na seção a seguir.

Topologia do modo transparente simples

O Modo de ponte L2 usa um design de ponte de aprendizado, determinando dinamicamente que hosts se encontram em uma interface específica de uma ponte L2 (designados como Par de ponte). O ARP passa de forma nativa, o que significa que um host que comunica em uma ponte L2 verá os endereços MAC de host reais de seus pares. Por exemplo, a estação de trabalho que comunica com o roteador (192.168.0.1) verá o roteador como 00:99:10:10:10:10 e o roteador verá a estação de trabalho (192.168.0.100) como 00:AA:BB:CC:DD:EE.

Esse comportamento permite que um Dell SonicWALL operando no Modo de ponte L2 seja introduzido em uma rede existente sem interromper a maioria das comunicações de rede que não aquelas causadas pela descontinuidade momentânea da inserção física.

Observe que as comunicações de protocolos TCP com base em fluxo (por exemplo, uma sessão FTP entre um cliente e um servidor) precisarão ser restabelecidas após a inserção de um Dell SonicWALL de Modo de ponte L2. Isto se deve ao design, para manter a segurança proporcionada pela inspeção de pacotes estável (SPI). Uma vez que o mecanismo de SPI não pode ter conhecimento das conexões TCP que existiam previamente, ele descartará esses pacotes estabelecidos com um evento de log, como Pacote TCP recebido em conexão não existente/fechada; Pacote TCP descartado.

Suporte VLAN no Modo de ponte L2 (dispositivos Dell SonicWALL série NSA)

Em dispositivos Dell SonicWALL série NSA, o modo de ponte L2 oferece controle detalhado do tráfego de VLAN 802.1Q atravessando uma ponte L2. O tratamento padrão de VLANs é permitir e preservar todas as marcas de VLAN 802.1Q à medida que passam por uma ponte L2, aplicando ainda todas as regras de firewall e inspeção estável e profunda de pacotes ao tráfego encapsulado. É ainda possível especificar listas brancas/negras para IDs de VLAN permitidos/não permitidos através da ponte L2.

Isso permite que um Dell SonicWALL operando no modo de ponte L2 seja inserido, por exemplo, de forma embutida em um tronco de VLAN com qualquer número de VLANs e forneça serviços de segurança completos para todo o tráfego IPv4 passando a VLAN sem a necessidade de configuração explícita de qualquer ID de VLAN ou sub-rede. As regras de acesso do firewall também podem, opcionalmente, ser aplicadas a todo o tráfego VLAN que passa através do modo de ponte L2 devido ao método de tratamento do tráfego de VLAN.

Caminho de pacotes IP de ponte L2

A seguinte sequência de eventos descreve o diagrama de fluxo acima:

1. O quadro encapsulado 802.1Q entra em uma interface de ponte L2 (essa primeira etapa, a próxima etapa e a etapa final se aplicam somente ao tráfego de VLAN 802.1Q, suportado nos dispositivos Dell SonicWALL série NSA).

2. O ID de VLAN 802.1Q é verificado em relação à lista branca/negra de IDs de VLAN:

– Se o ID de VLAN não for permitido, o pacote será descartado e registrado.

– Se o ID de VLAN for permitido, o pacote será desencapsulado, o ID de VLAN será armazenado e o pacote interno (incluindo o cabeçalho IP) será transmitido através do manipulador de pacotes completos.

3. Uma vez que qualquer número de sub-redes é suportado por ponte L2, não é realizada qualquer verificação de falsificação de IP de origem no IP de origem do pacote. É possível configurar pontes L2 para oferecer suporte apenas a uma determinada sub-rede ou sub-redes usando Regras de acesso do firewall.

4. É realização a verificação de inundação SYN.

5. Uma pesquisa de rota de destino é executada para a zona de destino, para que a regra de acesso do firewall apropriada possa ser aplicada. Qualquer zona é um destino válido, incluindo a mesma zona que a zona de origem (por exemplo, LAN para LAN), a zona não confiável (WAN), a zona criptografada (VPN), a zona sem fio (WLAN), a zona de difusão seletiva ou zonas personalizadas de qualquer tipo.

6. Uma pesquisa de NAT é executada e aplicada, conforme necessário.

– Em geral, o destino de pacotes que entram em uma ponte L2 será a interface Parceiro de ponte (ou seja, o outro lado da ponte). Nesses casos, nenhuma conversão será executada.

– Em casos em que o endereço de gerenciamento de ponte L2 é o gateway, como por vezes será o caso em topologias de modo misto, a NAT será aplicada conforme necessário (consulte a seção Determinação de caminho de ponte L2 para obter mais detalhes).

7. As regras de acesso do firewall são aplicadas ao pacote. Por exemplo, em dispositivos de segurança Dell SonicWALL série NSA, a seguinte decodificação de pacote mostra um pacote ICMP com ID 10 de VLAN, endereço IP de origem 110.110.110.110 destinado ao endereço IP 4.2.2.1.

É possível criar uma regra de acesso do firewall para controlar qualquer pacote IP, independente de sua associação VLAN, por qualquer um dos seus elementos IP, como IP de origem, IP de destino ou tipo de serviço. Se o pacote não for permitido, ele será descartado e conectado. Se o pacote for permitido, ele continuará.

8. É realizada uma entrada em cache de conexão para o pacote e as conversões de NAT necessárias (se existirem) são executadas.

9. As transformações e a inspeção de pacotes estável são executadas para TCP, VoIP, FTP, MSN, Oracle, RTSP e outros fluxos de mídia, PPTP e L2TP. Se o pacote não for permitido, ele será descartado e conectado. Se o pacote for permitido, ele continuará.

10. A inspeção profunda de pacotes, incluindo GAV, IPS, Anti-spyware, CFS e filtragem de e-mail, é executada. Se o pacote não for permitido, ele será descartado e conectado. Se o pacote for permitido, ele continuará. A notificação de cliente será executada conforme configurado.

11. Se o pacote se destinar à zona criptografada (VPN), à zona não confiável (WAN) ou a outra interface conectada (poderá ser o caso das últimas duas em topologias de modo misto), o pacote será enviado por meio do caminho apropriado.

12. Se o pacote não se destinar à interface VPN/WAN/Conectada, a marca VLAN armazenada será restaurada e o pacote (novamente com a marca VLAN original) será enviado para a interface Parceiro de ponte.

Várias sub-redes no modo de ponte L2

O modo de ponte L2 é capaz de lidar com qualquer número de sub-redes através da ponte, conforme descrito acima. O comportamento padrão é permitir que todas as sub-redes, exceto regras de acesso, possam ser aplicadas para controlar o tráfego, conforme necessário.

Tráfego não IPv4 no modo de ponte L2

O tráfego não suportado será, por padrão, passado de uma interface de ponte L2 para a interface de parceiro de ponte. Isso permite que o Dell SonicWALL passe outros tipos de tráfego, incluindo pacotes LLC como Árvore de extensão, outros EtherType, como pacotes comutados de rótulo MPLS (tipo ether 0x8847), Appletalk (EtherType 0x809b) e os sempre populares Banyan Vines (EtherType 0xbad). Esses pacotes não IPv4 só serão passados na ponte, eles não serão inspecionados ou controlados pelo manipulador de pacotes. Se esses tipos de tráfego não forem necessárias ou desejados, o comportamento de ponte pode ser alterado habilitando a opção Bloquear todo o tráfego não IPv4 na página de configuração Interface de ponte secundária.

Comparação de modo de ponte L2 com o modo transparente

|

Benefícios do modo transparente comparativamente ao modo de ponte L2

As seguintes são circunstâncias nas quais o modo transparente pode ser preferível em relação ao modo de ponte L2:

• As duas interfaces são o máximo permitido em um par de ponte L2. Se forem necessárias mais de duas interfaces para operar na mesma sub-rede, o modo transparente deverá ser considerado.

• A interface PortShield pode não operar dentro de um Par de ponte L2. Se for necessário que interfaces Portshield operem na mesma sub-rede, o modo transparente deverá ser considerado.

• As subinterfaces VLAN, suportadas nos dispositivos Dell SonicWALL série NSA, pode não operar dentro de um par de ponte L2. Se for necessário que interfaces VLAN operem na mesma sub-rede, o modo transparente deverá ser considerado. Contudo, é possível configurar uma subinterface VLAN em uma interface que seja parte de um par de ponte; a subinterface irá simplesmente operar independentemente no par de ponte em todos os aspectos.

Comparar o modo de ponte L2 com o dispositivo CSM

O modo de ponte L2 é mais semelhante em função ao CSM do que ao Modo transparente, mas ele difere do comportamento do CSM atual no manuseio das VLANs e tipos de tráfegos não-IPv4, o que o CSM não faz. Versões futuras do Software SonicOS CF para o CSM provavelmente adotarão os recursos de manuseio de tráfego mais versáteis do Modo de ponte L2.

Determinação de caminho de ponte L2

Os pacotes recebidos pelo Dell SonicWALL em interfaces de par de ponte devem ser encaminhados ao longo do caminho ideal e apropriado para o seu destino, quer esse caminho seja o parceiro de ponte, outra interface ou subinterface física ou um túnel de VPN. Da mesma forma, os pacotes que chegam de outros caminhos (físicos, virtuais ou VPN) associados a um host em um par de ponte devem ser enviados pela interface de par de ponte correta. O resumo a seguir descreve, por ordem, a lógica que é aplicada a determinações de caminho para esses casos:

1. Se estiver presente, a rota não padrão mais específica para o destino é escolhida. Isso abrangeria, por exemplo:

a. Um pacote que chega em X3 (LAN de ponte não L2) destinado à sub-rede de host 15.1.1.100, onde existe uma rota para a sub-rede 15.1.1.0/24 por meio de 192.168.0.254 via interface X0 (interface de ponte secundária, LAN). O pacote deveria ser encaminhado via X0 para o endereço MAC de destino de 192.168.0.254, com o endereço IP de destino 15.1.1.100.

b. Um pacote que chega em X4 (interface de ponte primária, LAN) destinado ao host 10.0.1.100, onde existe uma rota para 10.0.1.0/24 por meio de 192.168.10.50 via interface X5 (DMZ). O pacote deveria ser encaminhado via X5 para o endereço MAC de destino de 192.168.10.50, com o endereço IP de destino 10.0.1.100.

3. Se não existir uma rota específica para o destino, será executada uma pesquisa de cache de ARP para o endereço IP de destino. Uma correspondência indicará a interface de destino apropriada. Isso abrangeria, por exemplo:

a. Um pacote que chega em X3 (LAN de ponte não L2) destinado ao host 192.168.0.100 (que reside na interface X2 de ponte primária L2). O pacote deveria ser encaminhado via X2 para os endereços MAC e IP de destino conhecidos de 192.168.0.100, conforme derivado do cache de ARP.

b. Um pacote que chega em X4 (interface de ponte primária, LAN) destinado ao host 10.0.1.10 (que reside em X5 – DMZ). O pacote deveria ser encaminhado via X5 para os endereços MAC e IP de destino conhecidos de 10.0.1.10, conforme derivado do cache de ARP.

3. Se não for encontrada nenhuma entrada de ARP:

a. Se o pacote chegar em uma interface de par de ponte, ele é enviado para a interface de parceiro de ponte.

b. Se o pacote chegar de outro caminho, o Dell SonicWALL irá enviar uma solicitação de ARP para as duas interfaces do par de ponte para determinar em qual segmento reside o IP de destino.

Neste último caso, uma vez que o destino é desconhecido até ser recebida uma resposta de ARP, a zona de destino também permanecerá desconhecida até esse momento. Isso impede que o Dell SonicWALL seja capaz de aplicar a regra de acesso apropriada até a determinação de caminho estar concluída. Após a conclusão, a regra de acesso correta será aplicada ao tráfego relacionado subsequente.

Com relação à conversão de endereços (NAT) de tráfego que chega em uma interface de par de ponte L2:

1. Se for determinada a associação à interface de parceiro de ponte, não será executada nenhuma conversão de IP (NAT).

2. Se for determinada a associação a um caminho diferente, serão aplicadas políticas de NAT apropriadas:

a. Se o caminho for outra interface (local) conectada, provavelmente não ocorrerá nenhuma conversão. Isto é, ele será efetivamente roteado como resultado do clique no último recurso Qualquer->Política de NAT original.

b. Se for determinado que o caminho é através da WAN, será aplicada a Política de NAT de saída [interface] adicionada automaticamente para WAN X1 padrão e a origem do pacote será convertida para entrega à Internet. O que é comum no caso de topologias de modo misto, tal como representado emSegurança interna.

Seleção de zona de interface de ponte L2

A atribuição de zonas de interface de par de ponte deve ser realizada de acordo com os requisitos de fluxo de tráfego da sua rede. Ao contrário do modo transparente, o qual impõe um sistema de "mais confiável para menos confiável", exigindo que a interface de origem seja a WAN primária e a interface transparente seja Confiável ou Pública, o modo de ponte L2 permite maior controle dos níveis operacionais de confiança. Especificamente, o modo de ponte L2 permite que as Interfaces de ponte primária e secundária sejam atribuídas às mesmas zonas ou a zonas diferentes (por exemplo, LAN+LAN, LAN+DMZ, WAN+CustomLAN, etc.). Isso afetará não apenas as Regras de acesso padrão que são aplicadas ao tráfego, mas também a forma como os serviços de segurança de inspeção profunda de pacotes são aplicados no tráfego que atravessa a ponte. As áreas importantes a considerar ao escolher e configurar interfaces para usar em um par de ponte são os Serviços de segurança, as Regras de acesso e a Conectividade de WAN:

Direcionalidade de serviços de segurança

Como será uma das admissões primárias do modo de ponte L2, compreender a aplicação de serviços de segurança é importante para a seleção de zona apropriada para interfaces de par de ponte. A aplicabilidade de serviços de segurança baseia-se nos seguintes critérios:

1. A direção do serviço:

– GAV é essencialmente um serviço de entrada, inspecionando fluxos de entrada HTTP, FTP, IMAP, SMTP, POP3 e TCP. Ele também possui um elemento de saída adicional para SMTP.

– O Anti-spyware é essencialmente um serviço de entrada, inspecionando HTTP, FTP, IMAP, SMTP, POP3 de entrada para a entrega (ou seja, recuperação) de componentes de spyware como geralmente reconhecido pelos respectivos IDs de classe. Ele também possui um componente de saída adicional, onde a saída é usada em relação à direcionalidade (nomeadamente, Saída) atribuída pelas assinaturas de IPS que acionam o reconhecimento desses componentes de Spyware. O classificador de Saída (descrito na tabela a seguir) é usado porque esses componentes geralmente são recuperados pelo cliente (por exemplo, host de LAN) via HTTP de um servidor Web na Internet (host de WAN). Consultando a tabela abaixo, essa seria uma conexão de Saída e requer uma assinatura com uma classificação direcional de Saída.

– O IPS tem três direções: Recebida, enviada e bidirecional. Recebida e Enviada são descritas na tabela abaixo e Bidirecional refere-se a todos os pontos de interseção na tabela.

– Para precisão adicional, também são considerados outros elementos, como o estado da conexão (p. ex., SYN ou estabelecida) e a origem do pacote em relação ao fluxo (a saber, iniciador ou respondente).

2. A direção do tráfego. A direção do tráfego relacionada à IPS é essencialmente determinada pela zona de origem e de destino do fluxo de tráfego. Quando um pacote é recebido pelo Dell SonicWALL, a sua zona de origem é geralmente conhecida de imediato e a zona de destino é determinada rapidamente fazendo uma pesquisa de rota (ou VPN).

Com base na origem e no destino, a direcionalidade do pacote é categorizada como Recebida ou Enviada (não podem ser confundidas com Entrada e Saída), em que os critérios a seguir são usados para a determinação:

|

Os dados da tabela estão sujeitos a alteração.

Além dessa categorização, os pacotes que viajam para/de zonas com níveis de confiança adicional, os quais proporcionam inerentemente níveis avançados de segurança (LAN|Sem fio|Criptografado<-->LAN|Sem fio|Criptografado), recebem a classificação especial Confiável. O tráfego com a classificação Confiável tem todas as assinaturas aplicadas (Recebido, Enviado e Bidirecional).

3. A direção da assinatura. Isso se refere essencialmente ao IPS, onde cada assinatura recebe uma direção pela equipe de desenvolvimento de assinatura da Dell SonicWALL. Isso é feito como uma otimização para minimizar falsos positivos. As direções de assinatura são:

– Recebida – aplica-se a Recebido e Confiável. A maioria das assinaturas são Recebidas e incluem todas as formas de exploração de aplicativos e todas as tentativas de enumeração e volume de memória. Aproximadamente 85% das assinaturas são Recebidas.

– Enviada – aplica-se a Enviado e Confiável. Exemplos de assinaturas Enviadas incluiriam tentativas de login de mensagens instantâneas e P2P e respostas a explorações iniciadas com êxito (por exemplo, respostas a ataques). Aproximadamente 10% das assinaturas são Enviadas.

– Bidirecional – aplica-se a tudo. Exemplos de assinaturas Bidirecionais incluiriam transferências de arquivos de mensagens instantâneas, vários ataques de NetBIOS (por exemplo, comunicações Sasser) e uma variedade de ataques DoS (por exemplo, tráfego UDP/TCP destinado à porta 0). Aproximadamente 5% das assinaturas são Bidirecionais.

4. Aplicação de zona. Para que uma assinatura seja acionada, o serviço de segurança desejado deve estar ativo em pelo menos uma das zonas que atravessa. Por exemplo, um host na Internet (X1, WAN) acessando um servidor de terminal da Microsoft (em X3, interface de ponte secundária, LAN) acionará a assinatura Recebida "Alerta de detecção de IPS: solicitação de servidor de terminal da MS MISC, SID: 436, prioridade: baixa" se o IPS estiver ativo na WAN, na LAN ou em ambas.

Padrões de regras de acesso

Regras de acesso de zona para zona padrão. As regras de acesso padrão devem ser consideradas, embora elas possam ser modificadas conforme necessário. Os padrões são os seguintes:

Conectividade de WAN

A conectividade com a Internet (WAN) é necessária para comunicações em pilha, como licenciamento, downloads de assinaturas de serviços de segurança, NTP (sincronização de hora) e CFS (Serviços de filtragem de conteúdo). No momento, essas comunicações só podem ocorrer por meio da interface de WAN primária. Se você precisar desses tipos de comunicação, a WAN primária deve ter um caminho para a Internet. Caso a WAN primária seja empregada ou não como parte de um par de ponte, tal não afetará sua capacidade de fornecer essas comunicações de pilha.

Note Se a conectividade com a Internet não estiver disponível, o licenciamento poderá ser executado manualmente e as atualizações de assinatura também podem ser executadas manualmente aqui:

http://www.SonicWALL.com/us/support/2134_4170.html

A seguir encontram-se exemplos de topologias que descrevam implantações comuns. O Modo de ponte de camada 2 embutido representa a adição de um dispositivo de segurança Dell SonicWALL para fornecer serviços de firewall em uma rede na qual um firewall existente já esteja instalado. A Segurança de perímetro representa a adição de um dispositivo de segurança Dell SonicWALL no Modo de ponte L2 puro a uma rede existente, onde o Dell SonicWALL está colocado perto do perímetro da rede. A Segurança interna representa a integração completa de um dispositivo de segurança Dell SonicWALL em modo misto, em que fornece ponte L2, serviços de WLAN e acesso de WAN com NAT em simultâneo. O Modo de ponte de camada 2 com alta disponibilidade representa o cenário de modo misto onde o par de HA do Dell SonicWALL fornece alta disponibilidade juntamente com ponte L2. O Modo de ponte de camada 2 com VPN SSL representa o cenário em que um dispositivo da série Dell SonicWALL Aventail SSL VPN ou Dell SonicWALL SSL VPN é implantado junto com o Modo de ponte L2.

Consulte as seções a seguir:

• Modo de ponte de camada 2 embutido

• Modo de ponte de camada 2 com alta disponibilidade (dispositivos Dell SonicWALL série NSA)

• Modo de ponte de camada 2 com SSL VPN

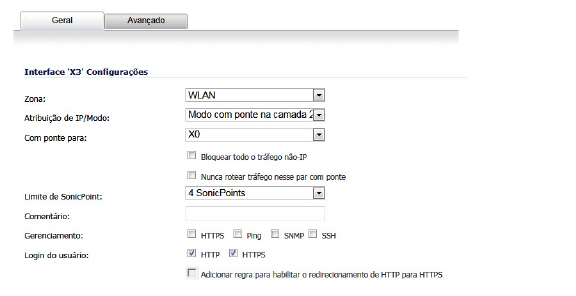

No modo sem fio, depois de aplicar ponte na interface sem fio (WLAN) a uma zona de LAN ou DMZ, a zona de WLAN torna-se a interface com ponte secundária, permitindo que os clientes sem fio compartilhem a mesma sub-rede e o pool de DHCP como seus equivalentes com fio

Para configurar uma ponte de interface de camada 2 de WLAN para LAN:

1. Navegue até a página Rede > Interfaces na interface de gerenciamento do SonicOS.

2. Clique no ícone Configurar da interface sem fio à qual deseja aplicar ponte. A janela Editar interface será exibida.

3. Selecione o Modo de ponte de camada 2 como a Atribuição de IP.

Note Embora seja criada automaticamente uma regra geral para permitir o tráfego entre a zona de WLAN e sua interface de ponte selecionada, ainda se aplicam as propriedades de segurança do tipo de zona de WLAN. Qualquer regra específica deve ser adicionada manualmente.

4. Selecione a interface à qual a WLAN deve ter Ponte para. Neste exemplo, X0 (zona de LAN padrão) é escolhida.

5. Configure as opções restantes normalmente. Para obter mais informações sobre a configuração de interfaces de WLAN, consulte Configurar interfaces sem fio.

Modo de ponte de camada 2 embutido

Esse método é útil em redes onde há um firewall existente que permanecerá no local, mas você deseja usar os serviços de segurança do firewall do Dell SonicWALL sem efetuar grandes alterações na rede. Colocando o Dell SonicWALL no Modo de ponte de camada 2, as interfaces X0 e X1 se tornarão parte do mesmo domínio/rede de difusão (da interface de WAN X1).

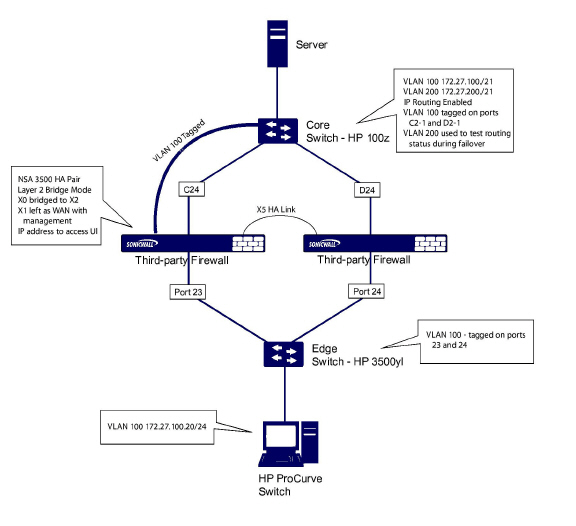

Este exemplo refere-se a um dispositivo de segurança de rede Dell SonicWALL instalado em um ambiente de comutação Hewlett Packard ProCurve.

Os pacotes de software de servidor ProCurve Manager Plus (PCM+) e Network Immunity Manager (NIM) da HP podem ser usados para gerenciar os switches, bem como alguns aspectos do dispositivo de segurança de rede Dell SonicWALL.

Para configurar o dispositivo Dell SonicWALL para esse cenário, navegue até a página Rede > Interfaces e clique no ícone de configuração da interface LAN X0. Na página Configurações de X0, defina a Atribuição de IP para "Modo de ponte de camada 2" e defina a interface Com ponte para: como "X1". Certifique-se também de que a interface esteja configurada para HTTP e SNMP para que possa ser gerenciada a partir da DMZ por PCM+/NIM. Clique em OK para salvar e ativar a alteração.

Você também precisará certificar-se de modificar as regras de acesso do firewall para permitir tráfego de LAN para WAN e de WAN para LAN, caso contrário, o tráfego não passará com êxito. Também poderá precisar modificar informações de roteamento em seu firewall se seu servidor PCM+/NIM se encontrar na DMZ.

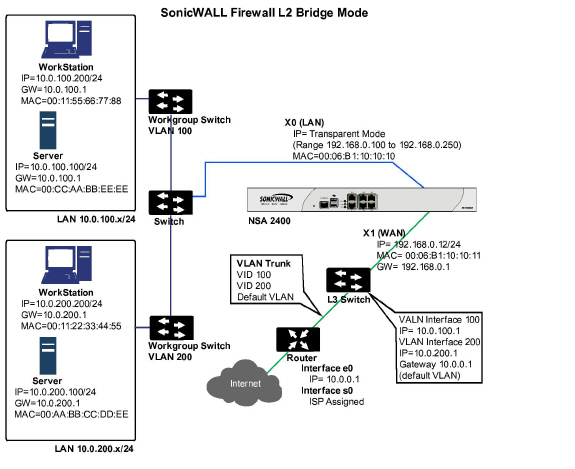

O seguinte diagrama ilustra uma rede na qual o Dell SonicWALL é adicionado ao perímetro para fornecer serviços de segurança (a rede poderá ou não ter um firewall existente entre o Dell SonicWALL e o roteador).

Nesse cenário, tudo o que se encontra abaixo do Dell SonicWALL (o segmento Interface de ponte primária) geralmente será considerado como tendo um nível inferior de confiança em relação a tudo o que se encontra à esquerda do Dell SonicWALL (o segmento Interface de ponte secundária). Por esse motivo, seria apropriado usar X1 (WAN primária) como a Interface de ponte primária.

O envio de tráfego de hosts conectados à Interface de ponte secundária (LAN) seria permitido através do Dell SonicWALL para seus gateways (interfaces de VLAN no switch L3 e, em seguida, por meio do roteador), enquanto o recebimento do tráfego da Interface de ponte primária (WAN) não seria, por padrão, permitido.

Se houvesse servidores públicos, por exemplo, um servidor de e-mail e Web, no segmento Interface de ponte secundária (LAN), poderia ser adicionada uma regra de acesso permitindo o tráfego de LAN->WAN para os serviços e endereços IP apropriados para permitir tráfego de entrada para esses servidores.

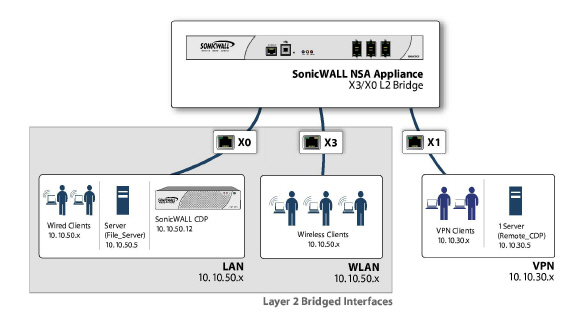

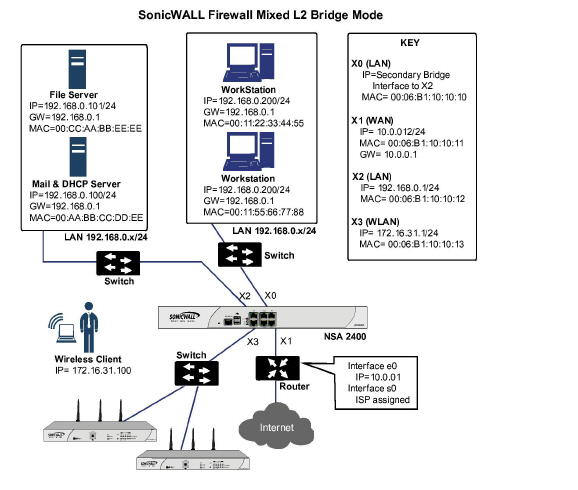

Esse diagrama retrata uma rede na qual o Dell SonicWALL atuará como o dispositivo de segurança de perímetro e a plataforma sem fio segura. Simultaneamente, ele fornecerá segurança de ponte L2 entre os segmentos da estação de trabalho e do servidor da rede sem precisar endereçar novamente qualquer servidor ou estação de trabalho.

Essa implantação típica de topologia de modo misto interdepartamental demonstra como o Dell SonicWALL consegue simultaneamente fazer ponte e rota/NAT. O tráfego para/do segmento Interface de ponte primária (servidor) de/para o segmento Interface de ponte secundária (estação de trabalho) passará através da ponte L2.

Como ambas as interfaces do par de ponte são atribuídas a uma zona Confiável (LAN), será aplicado o seguinte:

• Todo o tráfego será permitido por padrão, mas as regras de acesso podem ser construídas conforme necessário.

Considere, para o ponto de contraste, o que poderia ocorrer se a X2 (interface de ponte primária) fosse, em vez disso, atribuída a uma zona Pública (DMZ): Todas as estações de trabalho seriam capazes de acessar os servidores, mas os servidores não seriam capazes de estabelecer comunicações com as estações de trabalho. Enquanto isso provavelmente suportaria os requisitos de fluxo de tráfego (por exemplo, estações de trabalho iniciando sessões em servidores), teria no entanto dois efeitos indesejáveis:

a. O servidor DHCP estaria na DMZ. As solicitações de DHCP das estações de trabalho passariam pela ponte L2 para o servidor DHCP (192.168.0.100), mas as ofertas de DHCP do servidor seriam descartadas pela regra de acesso padrão de negação de DMZ->LAN. Uma regra de acesso teria de ser adicionada ou o padrão modificado para permitir esse tráfego da DMZ para a LAN.

b. A direcionalidade dos serviços de segurança seria classificada como Enviada para tráfego de estações de trabalho para o servidor, pois o tráfego teria uma zona de origem Confiável e uma zona de destino Pública. Isso pode não ser totalmente ideal, pois proporcionaria menos controle do que as classificações Recebida ou (idealmente) Confiável.

• A direcionalidade de serviços de segurança seria classificada como Confiável e todas as assinaturas (Recebida, Enviada e Bidirecional) seriam aplicadas, oferecendo o mais alto nível de segurança para/de ambos os segmentos.

Para obter instruções detalhadas sobre como configurar interfaces no Modo de ponte de camada 2, consulte Configurar modo de ponte de camada 2.

Modo de ponte de camada 2 com alta disponibilidade (dispositivos Dell SonicWALL série NSA)

Este método é apropriado em redes em que a alta disponibilidade e o modo de ponte de camada 2 são desejados. Este exemplo destina-se a dispositivos de segurança Dell SonicWALL da série NSA e assume o uso de switches com VLANs configuradas.

O par de HA do Dell SonicWALL consiste em dois dispositivos Dell SonicWALL NSA 3500, conectados em conjunto na porta X5, a porta de HA designada. A porta X1 em cada dispositivo está configurada para conectividade de WAN normal e é usada para acessar a interface de gerenciamento desse dispositivo. O modo de ponte de camada 2 é implementado com a porta X0 com ponte para a porta X2.

Ao configurar esse cenário, há vários aspectos a levar em consideração relativamente aos Dell SonicWALLs e aos switches.

Sobre os dispositivos Dell SonicWALL:

• Não habilite a opção MAC virtual durante a configuração de Alta disponibilidade. Em uma configuração de Modo de ponte de camada 2, essa função não é útil.

• Não é recomendável habilitar o Modo de preempção em um ambiente embutido como esse. Se o Modo de preempção for necessário, siga as recomendações na documentação de seus switches, pois os valores de acionamento e período de failover desempenham um papel fundamental aqui.

• Considere reservar uma interface para a rede de gerenciamento (este exemplo usa a X1). Se for necessário atribuir endereços IP às interfaces de ponte para fins de teste ou por outros motivos, a Dell SonicWALL recomenda usar a rede VLAN de gerenciamento atribuída aos switches para fins administrativos e de segurança. Observe que os endereços IP atribuídos para fins de HA não interagem diretamente com o fluxo de tráfego real.

Nos switches:

• Usar várias portas de marca: Conforme mostrado no diagrama acima, foram criadas duas portas de marca (802.1q) para VLAN 100 no switch de limite (portas 23 e 24) e no switch central (C24 – D24). Os dispositivos NSA 3500 são conectados de forma embutida entre esses dois switches. Em um ambiente de alto desempenho, geralmente é recomendável ter Agregação de links/Truncamento de portas, LACP dinâmico ou até um link completamente separado designado para tal implantação (usando OSPF) e a tolerância a falhas de cada um dos switches deve ser considerada. Consulte a documentação do seu switch para obter mais informações.

• Em switches ProCurve da HP, quando duas portas são marcadas na mesma VLAN, o grupo de portas será automaticamente colocado em uma configuração de failover. Nesse caso, assim que uma porta falhar, a outra ficará ativa.

Modo de ponte de camada 2 com SSL VPN

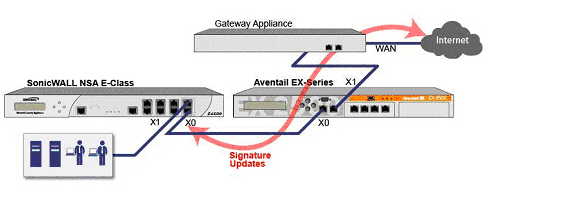

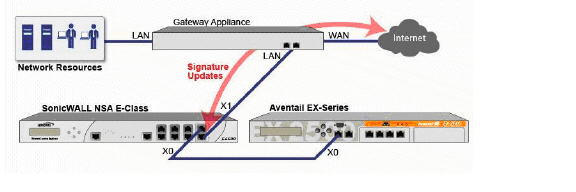

Essa topologia de amostra abrange a adequada instalação de um dispositivo de segurança de rede Dell SonicWALL em seu ambiente de rede Dell SonicWALL EX-Series SSL VPN ou Dell SonicWALL SSL VPN existente. Colocando o firewall no Modo de ponte de camada 2, com uma conexão interna e privada para o dispositivo SSL VPN, você pode verificar se existem vírus, spyware e intrusões em ambas as direções. Nesse cenário, o dispositivo de segurança de rede Dell SonicWALL não é usado para imposição de segurança, mas em vez disso para verificação bidirecional, bloqueando vírus e spyware e interrompendo tentativas de intrusão. Quando programado corretamente, o firewall não interromperá o tráfego de rede, a menos que o comportamento ou o conteúdo do tráfego seja determinado para ser indesejável. As duas implantações de uma e duas portas do dispositivo de segurança de rede Dell SonicWALL são abordadas nesta seção.

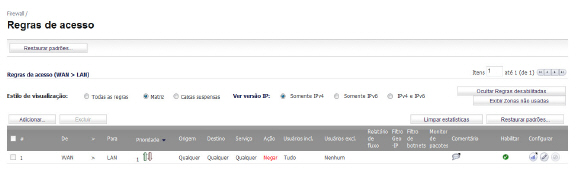

Regras de acesso de WAN para LAN

Uma vez que o firewall será usado nesse cenário de implantação somente como um ponto de imposição de antivírus, anti-spyware e prevenção de intrusão, a política de segurança existente deve ser modificada para permitir que o tráfego passe em ambas as direções entre a WAN e a LAN.

Na página Firewall > Regras de acesso, clique no ícone Configurar para a interseção do tráfego de WAN para LAN. Clique no ícone Configurar ao lado da regra padrão que bloqueia implicitamente tráfego não iniciado da WAN para a LAN.

Na janela Editar regra, selecione Permitir para a configuração Ação e, em seguida, clique em OK.

Configurar as interfaces de rede e ativar o modo de L2B

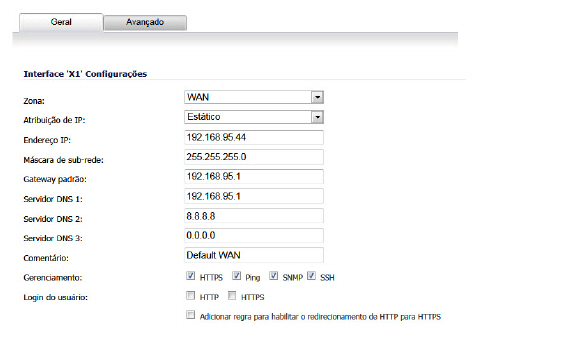

Neste cenário, a interface de WAN é usada para o seguinte:

• Acesso à interface de gerenciamento para o administrador

• Atualizações de serviço de assinatura no MySonicWALL

• A rota padrão do dispositivo e, subsequentemente, o "próximo salto" do tráfego interno do dispositivo SSL VPN (isto porque a interface de WAN do dispositivo de firewall deve estar no mesmo segmento de IP da interface interna do dispositivo SSL VPN)

A interface de LAN no firewall é usada para monitorar o tráfego de cliente não criptografado proveniente da interface externa do dispositivo SSL VPN. Este é o motivo para execução no Modo de ponte de camada 2 (em vez de reconfigurar a interface externa do dispositivo SSL VPN para ver a interface de LAN como a rota padrão).

Na página Rede > Interfaces da interface de gerenciamento do SonicOS Enhanced, clique no ícone Configurar da interface de WAN e, em seguida, atribua um endereço que possa acessar a Internet para que o dispositivo consiga obter atualizações de assinatura e se comunicar com NTP.

As configurações de endereço DNS de gateway e interno/externo corresponderão às de seu dispositivo SSL VPN:

• Endereço IP: Isso deve corresponder ao endereço da interface interna no dispositivo SSL VPN.

• Máscara de sub-rede, Gateway padrão e Servidor(es) DNS: Faça a correspondência desses endereços às configurações do dispositivo SSL VPN.

Para a configuração Gerenciamento, marque as caixas de seleção HTTPS e Ping. Clique em OK para salvar e ativar as alterações.

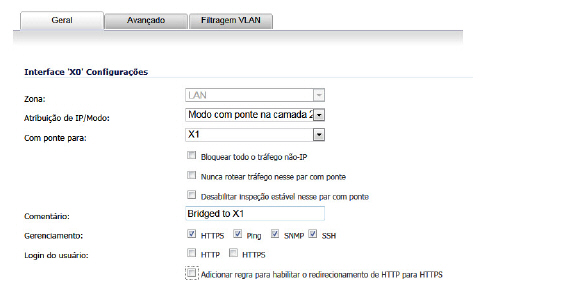

Para configurar as definições de interface LAN, navegue até a página Rede > Interfaces e clique no ícone Configurar da interface de LAN.

Para a configuração Atribuição de IP, selecione Modo de ponte de camada 2. Para a configuração Ponte para, selecione X1.

Se você também precisar passar tráfego marcado de VLAN, suportado nos dispositivos Dell SonicWALL série NSA, clique na guia Filtragem VLAN e adicione todas as VLANs que precisarão ser passadas.

Clique em OK para salvar e ativar a alteração. Você poderá ser desconectado automaticamente da interface de gerenciamento do firewall. Agora você pode desconectar seu laptop ou desktop de gerenciamento a partir da interface X0 do firewall e desligar o firewall antes de conectá-lo fisicamente à sua rede.

Instalar o dispositivo de segurança de rede Dell SonicWALL entre a rede e o dispositivo SSL VPN

Independentemente de seu método de implantação (hospedagem única ou dupla), o dispositivo de segurança de rede Dell SonicWALL deverá ser colocado entre a interface X0/LAN do dispositivo SSL VPN e a conexão com sua rede interna. Isso permite que o dispositivo se conecte aos servidores de atualização de assinatura e licenciamento da Dell SonicWALL e verifique o tráfego descriptografado de clientes externos solicitando acesso a recursos de rede interna.

Se seu dispositivo SSL VPN estiver no modo de duas portas atrás de um firewall de terceiros, ele tem hospedagem dupla. Para conectar um dispositivo SSL VPN de hospedagem dupla, siga estas etapas:

1. Conecte a porta X0/LAN no firewall à porta X0/LAN no dispositivo SSL VPN.

2. Conecte a porta X1/WAN no firewall à porta onde o SSL VPN foi conectado anteriormente.

3. Ligue o firewall.

Se seu dispositivo SSL VPN estiver no modo de uma porta na DMZ de um firewall de terceiros, ele tem hospedagem única. Para conectar um dispositivo SSL VPN de hospedagem única, siga estas etapas:

1. Conecte a porta X0/LAN no firewall à porta X0/LAN do dispositivo SSL VPN.

2. Conecte a porta X1/WAN no firewall à porta onde o SSL VPN foi conectado anteriormente.

3. Ligue o firewall.

Definir ou verificar configurações

Em uma estação de gerenciamento na sua rede interna, você deverá agora ser capaz de acessar a interface de gerenciamento do firewall usando seu endereço IP de WAN.

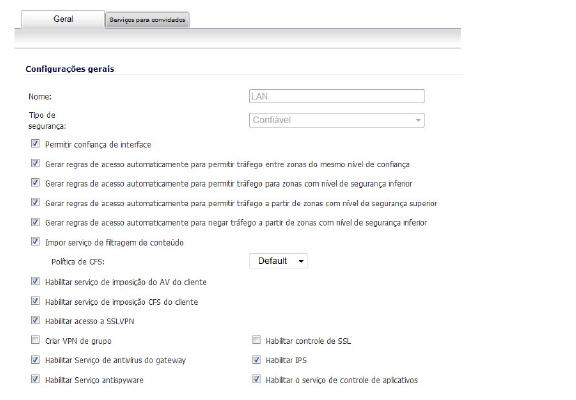

Certifique-se de que todos os serviços de segurança do dispositivo de segurança de rede Dell SonicWALL estão habilitados. Consulte Licenciar serviços e Ativar serviços de firewall em cada zona.

O serviço de filtragem de conteúdo Dell SonicWALL deve ser desabilitado antes de o dispositivo ser implantado junto com um dispositivo Dell SonicWALL Aventail SSL VPN. Na página Rede > Zonas, clique em Configurar ao lado de zona de LAN (X0), desmarque a caixa de seleção Impor serviço de filtragem de conteúdo e, em seguida, clique em OK.

Se você ainda não alterou a senha administrativa no dispositivo de segurança de rede Dell SonicWALL, você pode fazê-lo na página Sistema > Administração.

Para testar o acesso à sua rede a partir de um cliente externo, conecte-se ao dispositivo SSL VPN e efetue login. Uma vez conectado, tente acessar os recursos da rede interna. Em caso de problemas, analise sua configuração e consulte Definir as configurações comuns de implantações de modo de ponte L2.

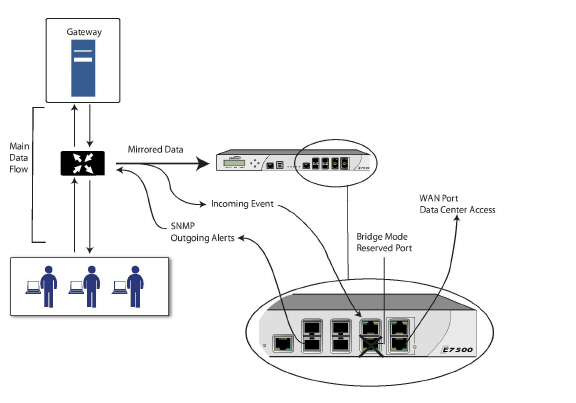

Modo de sniffer IPS (dispositivos Dell SonicWALL série NSA)

Suportado pelos dispositivos de segurança Dell SonicWALL série NSA, o modo de sniffer IPS é uma variação do modo de ponte de camada 2 que é usado para detecção de intrusões. A configuração do modo de sniffer IPS permite que uma interface no Dell SonicWALL seja conectada a uma porta espelhada em um switch para examinar o tráfego de rede. Geralmente, essa configuração é usada com um switch dentro do gateway principal para monitorar o tráfego na intranet.

No diagrama de rede abaixo, o tráfego flui para um switch na rede local e é espelhado por meio de uma porta de espelho do switch em uma interface do modo de sniffer IPS no dispositivo de segurança Dell SonicWALL. O Dell SonicWALL inspeciona os pacotes de acordo com as configurações de firewall definidas no par de ponte. Os alertas podem disparar capturas de SNMP que são enviadas para o gerenciador de SNMP especificado por meio de outra interface no Dell SonicWALL. O tráfego de rede é descartado após o Dell SonicWALL inspecioná-lo.

A interface de WAN do Dell SonicWALL é usada para conexão com o centro de dados do Dell SonicWALL para atualizações de assinatura ou outros dados.

No modo de sniffer de IPS, está configurada uma ponte de camada 2 entre duas interfaces na mesma zona no Dell SonicWALL, como LAN-LAN ou DMZ-DMZ. Você também pode criar uma zona personalizada a ser usada para a ponte de camada 2. Apenas a zona de WAN não é apropriada para o modo de sniffer IPS.

O motivo para isso está relacionado com o fato de o SonicOS detectar todas as assinaturas no tráfego dentro da mesma zona, como o tráfego de LAN-LAN, mas algumas assinaturas direcionais específicas (lado do cliente em relação ao lado do servidor) não se aplicam a alguns casos de LAN-WAN.

Qualquer interface da ponte de camada 2 pode ser conectada à porta espelhada no switch. Como o tráfego de rede atravessa o switch, o tráfego também é enviado para a porta espelhada e, a partir daí, para o Dell SonicWALL para inspeção profunda de pacotes. Os eventos mal-intencionados desencadeiam alertas e entradas de log e, se o SNMP estiver habilitado, são enviadas capturas de SNMP para o endereço IP configurado do sistema gerenciador do SNMP. O tráfego não continua realmente para a outra interface da ponte de camada 2. O modo de sniffer IPS não coloca o dispositivo Dell SonicWALL em linha com o tráfego de rede, ele apenas fornece uma forma para inspecionar o tráfego.

A tela Editar interfaces disponível na página Rede > Interfaces fornece uma nova caixa de seleção denominada Detectar somente tráfego nesse par com ponte para ser usada ao configurar o modo de sniffer IPS. Quando marcada, esta caixa de seleção faz com que o Dell SonicWALL inspecione todos os pacotes que chegam à ponte L2 a partir da porta do switch espelhada. A caixa de seleção Nunca rotear tráfego nesse par com ponte também deve ser selecionada para o modo de sniffer IPS para garantir que o tráfego da porta do switch espelhada não seja enviado novamente para a rede. (A configuração Nunca rotear tráfego nesse par com ponte é conhecida como Modo de ponte cativa).

Para obter instruções detalhadas sobre como configurar interfaces no modo de sniffer IPS, consulte Definir as configurações do modo de sniffer IPS (Dispositivos Dell SonicWALL série NSA).

Exemplo de topologia do modo de sniffer IPS

Esta seção fornece um exemplo de topologia que usa o modo de sniffer IPS do Dell SonicWALL em um ambiente de comutação ProCurve da Hewlett Packard. Esse cenário depende da capacidade dos pacotes de software de servidor ProCurve Manager Plus (PCM+) e Network Immunity Manager (NIM) da HP para estrangular ou fechar portas das quais são provenientes as ameaças.

Esse método é útil em redes onde há um firewall existente que permanecerá no local, mas você deseja usar os serviços de firewall do Dell SonicWALL como um sensor.

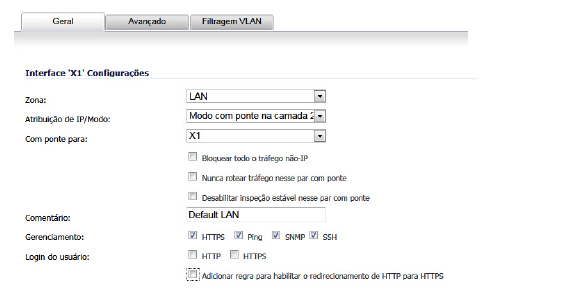

Nesta implantação, a zona e a interface de WAN estão configuradas para o esquema de endereçamento da rede interna e conectadas à rede interna. A porta X2 possui ponte de camada 2 para a porta LAN, mas não será conectada a nada. A porta LAN X0 está configurada para uma segunda porta especialmente programada no switch ProCurve da HP. Essa porta especial está definida para o modo de espelhamento – ela encaminhará todas as portas do servidor e todos os usuários internos para a porta de "detecção" no Dell SonicWALL. Isso permite que o Dell SonicWALL analise todo o tráfego da rede interna e, se qualquer tráfego acionar as assinaturas do firewall, ele capturará de imediato para o servidor PCM+/NIM através da interface WAN X1 que, em seguida, poderá executar a ação na porta específica da qual a ameaça é proveniente.

Para configurar essa implantação, navegue até a página Rede > Interfaces e clique no ícone de configuração da interface X2. Na página Configurações de X2, defina a Atribuição de IP para "Modo de ponte de camada 2" e defina a interface Com ponte para: como "X0". Marque a caixa de seleção Detectar somente tráfego nesse par com ponte. Clique em OK para salvar e ativar a alteração.

Em seguida, vá para a página Rede > Interfaces e clique no ícone de configuração da interface WAN X1. Na página Configurações de X1, atribua um endereço IP exclusivo ao segmento de LAN interno de sua rede. Isso pode parecer errado, mas será realmente a interface a partir da qual você gerenciará o dispositivo e também será a interface a partir da qual o dispositivo enviará suas capturas de SNMP, bem como a interface a partir da qual serão obtidas atualizações de assinatura do firewall. Clique em OK.

Você também deve modificar as regras de firewall para permitir tráfego de LAN para WAN e de WAN para LAN, caso contrário, o tráfego não passará com êxito.

Conecte a porta do switch de alcance/espelho a X0 no Dell SonicWALL, não a X2 (na verdade X2 não está conectada), e conecte X1 à rede interna. Tenha cuidado ao programar as portas que estão estendidas/espelhadas para X0.