Network_netPolicies

Este capítulo contém as seguintes seções:

• Configurações da política de NAT explicadas

• Políticas de NAT Perguntas e respostas

O mecanismo Conversão de endereço de rede (NAT) no SonicOS Enhanced permite aos usuários definir políticas de NAT granulares para o tráfego de entrada e saída. Por padrão, o dispositivo de segurança Dell SonicWALL tem uma política de NAT pré-configurada para permitir que todos os sistemas conectados à interface X0 executem NAT de muitos para um usando o endereço IP da interface X1 e uma política para não executar NAT quando o tráfego atravessa outras interfaces. Este capítulo explica como configurar as políticas de NAT mais comuns.

As noções básicas sobre como usar políticas de NAT começam com a construção de um pacote IP. Cada pacote contém informações de endereçamento que permitem que o pacote chegue ao seu destino e que o destino responda ao solicitante original. O pacote contém (entre outras coisas) o endereço IP do solicitante, as informações de protocolo do solicitante e o endereço IP do destino. O mecanismo de Políticas de NAT no SonicOS Enhanced pode inspecionar as partes relevantes do pacote e dinamicamente reescrever as informações nos campos especificados para o tráfego de entrada e de saída.

Você pode adicionar até 512 políticas de NAT em um dispositivo de segurança Dell SonicWALL executando o SonicOS Enhanced e elas podem ser tão granulares quanto for necessário. Também é possível criar várias políticas de NAT para o mesmo objeto, por exemplo, você pode especificar que um servidor interno usa um endereço IP ao acessar servidores Telnet e usa um endereço IP totalmente diferente em todos os outros protocolos. Como o mecanismo NAT no SonicOS Enhanced suporta o encaminhamento de porta de entrada, é possível ocultar vários servidores internos do endereço IP de WAN do dispositivo de segurança Dell SonicWALL. Quanto mais granular for a política de NAT, maior será a precedência.

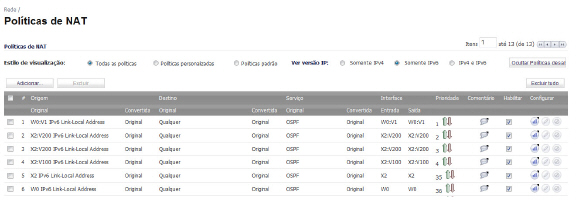

A tabela Políticas de NAT permite que você visualize suas políticas de NAT através de Políticas personalizadas, Políticas padrão ou Todas as políticas.

Tip Antes de configurar Políticas de NAT, certifique-se de criar todos os Objetos de endereços associados à política. Por exemplo, se você estiver criando uma política de NAT um para um, certifique-se de que tenha Objetos de endereços para seus endereços IP públicos e privados. :

Por padrão, LAN para WAN possui uma política de NAT predefinida no Dell SonicWALL.

Navegar e classificar entradas da política de NAT

Você pode alterar o modo de exibição de suas políticas de rota na tabela Políticas de NAT selecionando uma das configurações de exibição no menu Ver estilo. Todas as políticas exibe todas as políticas de roteamento, incluindo Políticas personalizadas e Políticas padrão. Inicialmente, somente as Políticas padrão são exibidas na tabela Políticas de rota quando você selecionar Todas as políticas no menu Ver estilo.

A tabela Políticas de NAT fornece fácil paginação para a visualização de um grande número de políticas de VPN. Você pode navegar em um grande número de políticas de VPN listadas na tabela Políticas de rota usando a barra de controle de navegação localizada na parte superior direita da tabela Políticas de rota. A barra de controle de navegação inclui quatro botões. O botão mais à esquerda exibe a primeira página da tabela. O botão mais à direita exibe a última página. Os botões de seta interiores para a esquerda e para a direita movem a página anterior ou seguinte, respectivamente.

Você pode inserir o número da política (o número listado na coluna #) no campo Itens para avançar para uma política de VPN específica. A configuração de tabela padrão exibe 50 entradas por página. Você pode alterar esse número padrão de entradas de tabelas na página Sistema > Administração.

É possível classificar as entradas na tabela clicando no cabeçalho da coluna. As entradas são classificadas por ordem crescente ou decrescente. A seta à direita da entrada de coluna indica o status de classificação. Uma seta para baixo significa ordem crescente. Uma seta para cima indica uma ordem decrescente.

Se mover o ponteiro sobre o ícone Comentário na coluna Configurar da tabela Políticas de NAT, serão exibidos os comentários inseridos no campo Comentários da janela Adicionar política de NAT.

Se mover seu ponteiro sobre o ícone Estatísticas na coluna Configurar da tabela Políticas de NAT, serão exibidas as estatísticas de tráfego da política de NAT.

Se clicar no ícone Excluir ![]() , será excluída a entrada de Política de NAT. Se o ícone estiver esmaecido, a Política de NAT é uma entrada padrão e você não pode excluí-la.

, será excluída a entrada de Política de NAT. Se o ícone estiver esmaecido, a Política de NAT é uma entrada padrão e você não pode excluí-la.

Configurações da política de NAT explicadas

A seguir são explicadas as configurações usadas para criar uma entrada de política de NAT nas janelas Adicionar política de NAT ou Editar política de NAT.

Clique no botão Adicionar na página Rede > Políticas de NAT para exibir a janela Adicionar política de NAT para criar uma nova política de NAT ou clique no ícone Editar na coluna Configurar da política de NAT que deseja editar para exibir a janela Editar política de NAT.

• Origem original — Esta configuração de menu suspenso é usada para identificar os endereços IP de origem no pacote que cruza o dispositivo de segurança Dell SonicWALL, quer seja através de interfaces ou em/fora de túneis de VPN. Você pode usar os Objetos de endereços padrão no SonicOS Enhanced ou pode criar seus próprios Objetos de endereços. Essas entradas podem ser entradas de host único, intervalos de endereços ou sub-redes de IP.

• Origem convertida — Esta configuração de menu suspenso é aquilo em que o dispositivo de segurança Dell SonicWALL converte o Destino original especificado à medida que esse sai do dispositivo de segurança Dell SonicWALL, quer seja para outra interface ou em/fora de túneis de VPN. Você pode usar os Objetos de endereços padrão no SonicOS Enhanced ou pode criar suas próprias entradas de Objetos de endereços. Essas entradas podem ser entradas de host único, intervalos de endereços ou sub-redes de IP.

• Destino original — Esta configuração de menu suspenso é usada para identificar o(s) endereço(s) IP de destino no pacote que cruza o dispositivo de segurança Dell SonicWALL, quer seja através de interfaces ou em/fora de túneis de VPN. Ao criar políticas de NAT de saída, essa entrada normalmente é definida como Qualquer, pois o destino do pacote não está sendo alterado, mas sim a origem dele. No entanto, essas entradas de Objeto de endereço podem ser entradas de host único, intervalos de endereços ou sub-redes de IP.

• Destino traduzido — Esta configuração de menu suspenso é aquilo em que o Dell SonicWALL converte o Destino original à medida que esse sai do dispositivo de segurança Dell SonicWALL, quer seja para outra interface ou em/fora de túneis de VPN. Ao criar políticas de NAT de saída, essa entrada normalmente é definida como Original, pois o destino do pacote não está sendo alterado, mas sim a origem dele. No entanto, essas entradas de Objetos de endereços podem ser entradas de host único, intervalos de endereços ou sub-redes de IP.

• Serviço original — Esta configuração de menu suspenso é usada para identificar o serviço de IP no pacote que cruza o dispositivo de segurança Dell SonicWALL, quer seja através de interfaces ou em/fora de túneis de VPN. Você pode usar os serviços padrão no Dell SonicWALL ou pode criar suas próprias entradas. Para muitas políticas de NAT, este campo está definido como Qualquer, pois a política está alterando somente os endereços IP de origem ou de destino.

• Serviço traduzido — Esta configuração de menu suspenso é aquilo em que o dispositivo de segurança Dell SonicWALL converte o Serviço original à medida que esse sai do dispositivo de segurança Dell SonicWALL, quer seja para outra interface ou em/fora de túneis de VPN. Você pode usar os serviços padrão no dispositivo de segurança Dell SonicWALL ou pode criar suas próprias entradas. Para muitas políticas de NAT, este campo está definido como Original, pois a política está alterando somente os endereços IP de origem ou de destino.

• Interface de entrada — Esta configuração de menu suspenso é usada para especificar a interface de entrada do pacote. Ao lidar com VPNs, isso geralmente está definido como Qualquer, pois os túneis de VPN não são realmente interfaces.

• Interface de saída — Este menu suspenso é usado para especificar a interface de saída do pacote assim que a política de NAT tiver sido aplicada. Este campo é usado principalmente para especificar qual a interface de WAN à qual será aplicada a conversão. De todos os campos na política de NAT, este é o que tem mais potencial para confusão. Ao lidar com VPNs, isso geralmente está definido como Qualquer, pois os túneis de VPN não são realmente interfaces. Além disso, como indicado na seção "Perguntas e respostas rápidas" deste capítulo, ao criar políticas de NAT um para um de entrada, em que o destino está sendo remapeado de um endereço IP público para um endereço IP particular, este campo deve ser definido como Qualquer.

• Comentário — Esse campo pode ser usado para descrever sua entrada de política de NAT. O campo tem um limite de 32 caracteres e, uma vez salvo, pode ser visualizado na página principal Rede > Políticas de NAT passando o mouse sobre o balão de texto ao lado da entrada de política de NAT. Seu comentário aparece em uma janela pop-up se o mouse estiver sobre o balão de texto.

• Habilitar política de NAT — Por padrão, esta caixa está marcada, o que significa que a nova política de NAT é ativada no momento em que é salva. Para criar uma entrada de política de NAT, mas não ativá-la imediatamente, desmarque essa caixa.

• Criar uma política reflexiva — Quando você marca esta caixa, é automaticamente criada uma política de NAT de entrada ou saída espelhada da política de NAT que você definiu na janela Adicionar política de NAT.

Para obter informações completas sobre a implementação do IPv6 do SonicOS, consulte Apêndice C: IPv6

Para obter informações completas sobre a implementação do IPv6 do SonicOS, consulte Apêndice C: IPv6

As políticas de NAT podem ser configuradas para IPv6 selecionando objetos de endereços IPv6 na página Rede > Políticas de NAT. Na página Rede > Políticas de NAT, o botão de opção Visualizar versão de IP possui três opções: Somente IPv4, somente IPv6 ou IPv4 e IPv6.

Ao configurar políticas de NAT de IPv6, os objetos de origem e destino só podem ser objetos de endereços IPv6.

Note A investigação de IPv6 para políticas de NAT não é atualmente suportada.

Políticas de NAT Perguntas e respostas

Por que é necessário especificar ‘Qualquer’ como a interface de destino para as políticas de NAT um para um de entrada?

Parece contraintuitivo fazê-lo, dado que outros tipos de políticas de NAT exigem que a interface de destino seja especificada, mas para esse tipo de política de NAT, isso faz-se necessário. O dispositivo de segurança Dell SonicWALL usa esse campo durante a pesquisa de política de NAT e o valida contra o pacote que recebe, mas caso esteja configurado para alguma interface interna, tal como LAN, a pesquisa falha pois, nesse ponto, o dispositivo de segurança Dell SonicWALL não sabe que o pacote está indo para a LAN. Apenas após a realização da pesquisa de política de NAT é que o dispositivo de segurança Dell SonicWALL sabe que o pacote está indo para a LAN. No exato momento em que o dispositivo de segurança Dell SonicWALL realiza a pesquisa de política NAT, o pacote parece estar indo de WAN -> WAN (ou qualquer outra interface de onde esteja vindo), visto que a pesquisa de rota no endereço público de NAT retorna a interface pública.

Posso ordenar as políticas de NAT manualmente?

Não, o dispositivo de segurança Dell SonicWALL as ordena automaticamente, dependendo da granularidade da regra. O que significa que você pode criar entradas de política de NAT para os mesmos objetos, se cada política tiver mais granularidade que a política existente. Por exemplo, você pode criar uma política de NAT para converter todos os sistemas LAN para o endereço IP WAN e, em seguida, criar uma política dizendo que um sistema específico naquela LAN usa um endereço de IP diferente, e, além disso, criar uma política dizendo que tal sistema específico usa outro endereço IP quando usa o HTTP.

Posso ter diversas políticas de NAT para os mesmos objetos?

Sim – leia a seção acima.

O que são as ‘políticas de sistema’ de NAT?

Na página Rede > Políticas de NAT, observe um botão de opção marcado Políticas de sistema. Caso escolha esse botão de opção, a página de políticas de NAT exibe todas as políticas de NAT padrão criadas automaticamente do dispositivo de segurança Dell SonicWALL. Tais políticas são configurações padrão para que o dispositivo de segurança Dell SonicWALL opere adequadamente e não podem ser excluídas. Por esse motivo, estão listadas em sua própria seção, a fim de facilitar a navegação pelas políticas de NAT criadas pelo usuário. Caso deseje visualizar as políticas de NAT criadas pelo usuário junto com as políticas de NAT padrão, simplesmente selecione o botão de opção próximo a ‘Todas as políticas’.

Posso escrever políticas de NAT para o tráfego VPN?

Sim, isso é possível se ambos os lados do túnel VPN tiverem políticas de segurança Dell SonicWALL rodando no firmware SonicOS Enhanced. Consulte a nota técnica Sobreposição de NAT VPN no SonicOS Enhanced para obter instruções sobre como realizar a NAT no tráfego entrando e saindo dos túneis VPN. Disponível em

http://www.SonicWALL.com/us/Support.html.

Porque tenho de escrever duas políticas para o tráfego 1-2-1?

Com o novo mecanismo de NAT, é necessário escrever duas políticas – uma para permitir a entrada de solicitações para que o endereço IP público de destino acesse o endereço IP privado de destino (entrada não iniciada) e uma para permitir que o endereço IP privado de origem seja remapeado para o endereço IP público de origem (entrada iniciada). Requer um pouco mais de trabalho, mas é muito mais flexível.

Para obter informações sobre a configuração de Políticas de NAT, consulte Criar políticas de NAT.

Visão geral do balanceamento de carga de NAT

Esta seção fornece uma apresentação do recurso Balanceamento de carga de NAT. Ela contém as subseções seguintes:

• Que método de LB de NAT deverei usar?

• Avisos

• Detalhes de algoritmos de balanceamento de carga

A Conversão de endereço de rede (NAT) e o Balanceamento de carga (LB) permitem equilibrar o tráfego de entrada entre vários recursos de rede semelhantes. Não confunda isso com o recurso de ISP e LB de WAN no dispositivo Dell SonicWALL. Enquanto os dois recursos podem ser usados em conjunto, o ISP e LB de WAN são usados para equilibrar o tráfego de saída entre duas conexões de ISP e o LB de NAT é usado essencialmente para equilibrar o tráfego de entrada.

O balanceamento de carga distribui o tráfego entre os recursos de rede semelhantes para que nenhum servidor fique sobrecarregado, permitindo redundância e confiabilidade. Se um servidor ficar indisponível, o tráfego será roteado para recursos disponíveis, proporcionando um tempo de operação máximo.

Este documento fornece detalhes sobre como configurar as opções NAT, balanceamento de carga, verificação de integridade, log e regras de firewall necessárias para permitir que sistemas da Internet pública acessem um IP virtual (VIP) que mapeie para um ou mais sistemas internos, como servidores Web, servidores FTP ou dispositivos SSL VPN Dell SonicWALL. Esse IP virtual pode ser independente do dispositivo Dell SonicWALL ou pode ser compartilhado, supondo que o próprio dispositivo Dell SonicWALL não está usando a(s) porta(s) em questão.

Observe que o recurso de balanceamento de carga no firmware SonicOS Enhanced versões 4.0 e superiores, mesmo sendo razoavelmente básico, irá satisfazer os requisitos de muitas implantações de rede de cliente. Os clientes com ambientes que precisam de mais balanceamento de carga granular, persistência e mecanismos de verificação de integridade são aconselhados a usar um dispositivo dedicado de balanceamento de carga de terceiros (os preços variam entre 4000 e 25.000 dólares dos EUA por dispositivo).

O balanceamento de carga de NAT é configurado na guia Avançado de uma política de NAT.

Esta guia só pode ser ativada quando um grupo for especificado em um dos campos suspensos na guia Geral de uma Política de NAT. Caso contrário, a política de NAT será, por padrão, Sticky IP (IP permanente) como o método de NAT.

O SonicOS oferece os seguintes métodos de NAT:

• Sticky IP – o IP de origem sempre se conecta ao mesmo IP de destino (supondo que ele está ativo). Esse método é melhor para sites hospedados publicamente que precisam de persistência da conexão, como aplicativos da Web, formulários da Web ou aplicativos de carrinho de compras. Este é o mecanismo padrão e é recomendável para a maioria das implantações.

• Round Robin – o IP de origem percorre cada recurso de balanceamento de carga ativo para cada conexão. Esse método é mais adequado para distribuição de carga igual quando não é necessária persistência.

• Bloquear remapeamento/Remapeamento simétrico – esses dois métodos são úteis quando você conhece os endereços IP/redes de origem (por exemplo, quando você deseja controlar com precisão como o tráfego de uma sub-rede é convertido para outro).

• Distribuição aleatória – o IP de origem se conecta ao IP de destino aleatoriamente. Esse método é útil quando você deseja espalhar aleatoriamente tráfego em recursos internos.

• Método de NAT – Esse menu suspenso permite que o usuário especifique um de cinco métodos de balanceamento de carga: Sticky IP, Round robin, Bloquear remapeamento, Remapeamento simétrico ou Distribuição aleatória. Para a maioria dos propósitos, o Stick IP é o preferencial.

• Habilitar investigação – se a opção estiver marcada, o Dell SonicWALL usará um dos dois métodos para investigar os endereços no grupo de balanceamento de carga, usando uma simples consulta de ping ICMP para determinar se o recurso está ativo ou uma consulta aberta de soquete TCP para determinar se o recurso está ativo. De acordo com os intervalos configuráveis, o Dell SonicWALL pode afastar o tráfego de um recurso que não esteja respondendo e enviar de novo o tráfego para esse recurso assim que este comece respondendo novamente.

Que método de LB de NAT deverei usar?

|

• O recurso de balanceamento de carga de NAT está disponível apenas no SonicOS Enhanced 4.0 e posterior.

• Somente dois mecanismos de verificação de integridade no momento (ping de ICMP e abertura de soquete de TCP).

• Nenhum mecanismo de persistência de camada superior no momento (somente Sticky IP).

• Nenhum mecanismo de "sorry-server" no momento se todos os servidores no grupo não estiverem respondendo.

• Nenhum mecanismo de "round robin com persistência" no momento.

• Nenhum mecanismo de "round robin ponderado" no momento.

• Nenhum método para detectar se o recurso está sobrecarregado no momento.

• Enquanto não há limite para o número de recursos internos para os quais o dispositivo Dell SonicWALL consegue equilibrar a carga e não há limite para o número de hosts que consegue monitorar, grupos excepcionalmente grandes de balanceamento de carga (mais de 25) podem afetar o desempenho.

Detalhes de algoritmos de balanceamento de carga

Este apêndice descreve como o dispositivo de segurança Dell SonicWALL aplica algoritmos de balanceamento de carga:

• Round Robin – o IP de origem se conecta ao IP de destino como alternativa

• Distribuição aleatória – o IP de origem se conecta ao IP de destino aleatoriamente

• Sticky IP – o IP de origem se conecta ao mesmo IP de destino

• Bloquear remapeamento – a rede de origem é dividida pelo tamanho do pool de destino para criar segmentos lógicos

• Remapeamento simétrico – o IP de origem mapeia para o IP de destino (por exemplo, 10.1.1.10 -> 192.168.60.10).

Algoritmo de sticky IP

O IP de origem é modulado com o tamanho do cluster do servidor para determinar o servidor para o qual remapear. Os dois exemplos a seguir mostram como funciona o algoritmo de Sticky IP.

Primeiro exemplo – mapeamento para uma rede:

192.168.0.2 para 192.168.0.4

Destino convertido = 10.50.165.0/30 (Rede)

IP de origem do pacote = 192.168.0.2

192.168.0.2 = C0A80002 = 3232235522 = 11000000101010000000000000000010

(IP -> Hex -> Dec -> Binário)

Fórmula de Sticky IP = IP de orig. do pacote = 3232235522 [módulo] Tamanho do destino convert. = 2

= 3232235522 [módulo] 2

= 0

(2 divide-se em numerador uniformemente. Não há nenhum restante, logo, 0)

Fórmula de Sticky IP gera deslocamento de 0.

Remapeamento de destino para 10.50.165.1.

Segundo exemplo – Mapeamento para um intervalo de endereços IP:

192.168.0.2 para 192.168.0.4

Destino convertido = 10.50.165.1 - 10.50.165.3 (Intervalo)

IP de origem do pacote = 192.168.0.2

192.168.0.2 = C0A80002 = 3232235522 = 11000000101010000000000000000010

(IP -> Hex -> Dec -> Binário)

Fórmula de Sticky IP = IP de orig. do pacote = 3232235522 [módulo] Tamanho do destino convert. = 3

= 3232235522 [módulo] 4

= 1077411840.6666667 - 1077411840

= 0,6666667 * 3

= 2

Fórmula de Sticky IP gera deslocamento de 2.

Remapeamento de destino para 10.50.165.3.