App_Control

Esta seção descreve como configurar e gerenciar o recurso Controle de aplicativos no SonicOS. Esta seção contém as seguintes subseções:

• Visão geral do Controle de aplicativos

• Licenciar o Controle de aplicativos

• Firewall > Controle de aplicativos avançado

• Firewall > Objetos de correspondência

• Firewall > Objetos de endereços

• Firewall > Objetos de serviços

• Firewall > Objetos de endereço de e-mail

• Verificar configuração do controle de aplicativos

• Casos de uso do controle de aplicativos

Visão geral do Controle de aplicativos

Esta seção fornece uma apresentação do recurso Controle de aplicativos do SonicOS. Esta seção contém as subseções seguintes:

• O que é o Controle de aplicativos?

• Benefícios do Controle de aplicativos

• Como funciona o Controle de aplicativos?

O que é o Controle de aplicativos?

O Controle de aplicativos fornece uma solução para definir regras de políticas para assinaturas de aplicativos. As políticas de Controle de aplicativos incluem políticas globais de Controle de aplicativos e políticas de regras de aplicativos que são mais direcionadas. O SonicOS permite que você crie determinados tipos de políticas de controle de aplicativos de forma dinâmica, diretamente na página Painel > Monitor de AppFlow.

Como um conjunto de políticas específicas de aplicativos, o Controle de aplicativos fornece controle granular sobre o tráfego de rede ao nível dos usuários, endereços de e-mail, programações e sub-redes de IP. A funcionalidade principal deste recurso de camada de aplicativo é regular a navegação na Web, a transferência de arquivos, as mensagens de e-mail e os anexos de e-mail.

A capacidade de controlar o tráfego na camada de aplicativos do SonicOS é significativamente melhorada com a capacidade de visualizar os fluxos de tráfego de aplicativos em tempo real e novas formas de acessar o banco de dados de assinatura do aplicativo e criar regras de camada de aplicativo. O SonicOS integra controle de aplicativos com recursos de controle de rede padrão para um controle mais poderoso sobre todo o tráfego de rede.

Sobre políticas de controle de aplicativos

O SonicOS oferece três maneiras de criar políticas de controle de aplicativos e controlar aplicativos em sua rede:

• Criar regra a partir do monitor de AppFlow – a página Painel > Monitor de AppFlow fornece um botão Criar regra que permite que o administrador configure rapidamente políticas de controle de aplicativos para bloqueio de aplicativos, gerenciamento de largura de banda ou monitoramento de pacotes. Isso permite que o administrador aplique rapidamente uma ação em um aplicativo que ele detecta ao usar os recursos Visualization and Application Intelligence do firewall. A política é criada automaticamente e exibida na tabela Políticas de regras de aplicativos na página Firewall > Regras de aplicativos.

• Controle de aplicativos avançado – a página Firewall > Controle de aplicativos avançado oferece uma maneira simples e direta de configurar políticas globais de controle de aplicativos. Você pode habilitar rapidamente o bloqueio ou o registro de uma categoria completa de aplicativos e pode facilmente localizar e realizar o mesmo para um aplicativo individual ou assinatura individual. Quando habilitado, a categoria, o aplicativo ou a assinatura é bloqueado(a) ou conectado(a) globalmente, sem a necessidade de criar uma política na página Firewall > Regras de aplicativos. A configuração de detecção e prevenção de aplicativos está disponível na página Firewall > Controle de aplicativos avançado.

• Regras de aplicativos – a página Firewall > Regras de aplicativos fornece a terceira forma de criar uma política de controle de aplicativos. Este método é equivalente ao método usado no recurso original de regras de aplicativos. As políticas criadas usando regras de aplicativos são mais específicas, pois combinam um objeto de correspondência, um objeto de ação e, possivelmente, um objeto de endereço de e-mail em uma política. Para flexibilidade, as políticas de regras de aplicativos podem acessar os mesmos controles de aplicativos de qualquer categoria, aplicativo ou assinatura disponível na página Controle de aplicativos avançado. A página Firewall > Objetos de correspondência fornece uma forma de criar objetos de lista de aplicativos, objetos de lista de categorias de aplicativo e objetos de lista de assinatura de aplicativo para usar como objetos de correspondência em uma política de regras de aplicativos. Na página Objetos de correspondência também é possível configurar as expressões regulares para a correspondência de conteúdo no tráfego de rede. As páginas Firewall > Objetos de ação permitem criar ações personalizadas para usar na política.

Sobre as capacidades do Controle de aplicativos

O componente de prevenção de vazamento de dados do Controle de aplicativos oferece a capacidade de verificar o conteúdo e as palavras-chave de arquivos e documentos. Usando o Controle de aplicativos, você pode restringir a transferência de determinados nomes de arquivos, tipos de arquivos, anexos de e-mails, tipos de anexos, e-mails com determinados assuntos e e-mails ou anexos com determinadas palavras-chave ou padrões de bytes. Você pode negar o acesso interno ou externo à rede com base em vários critérios. Você pode usar o monitor de pacotes para uma análise mais detalhada do tráfego do aplicativo e poderá selecionar entre várias configurações de gerenciamento de largura de banda para reduzir o uso de largura de banda da rede por um aplicativo.

Baseado na tecnologia Reassembly Free Deep Packet Inspection da Dell SonicWALL, o Controle de aplicativos também oferece a funcionalidade de prevenção inteligente que permite criar ações personalizadas, com base em políticas. Exemplos de ações personalizadas incluem o seguinte:

• Bloquear aplicativos na totalidade, com base nas suas assinaturas

• Bloquear recursos ou subcomponentes do aplicativo

• Limitar a largura de banda de tipos de arquivos quando utilizar os protocolos HTTP ou FTP

• Bloquear um anexo

• Enviar uma página de bloqueio personalizada

• Enviar uma resposta de e-mail personalizada

• Redirecionar uma solicitação HTTP

• Enviar uma resposta FTP personalizada por meio de canal de controle de FTP

O Controle de aplicativos fornece principalmente controle de acesso ao nível do aplicativo, gerenciamento de largura de banda de camada de aplicativo e prevenção contra vazamento de dados, mas também inclui a capacidade de criar aplicativos personalizados ou assinaturas de correspondência de protocolo. Você pode criar uma política de regras de aplicativos personalizada que corresponda a qualquer protocolo que desejar, correspondendo a um único componente do protocolo. Consulte Assinatura personalizada.

O Controle de aplicativos fornece uma excelente funcionalidade para evitar a transferência acidental de documentos de propriedade. Por exemplo, quando é usado o recurso de preenchimento automático de endereços do Outlook Exchange, é normal que um nome popular seja inserido com o endereço incorreto. Consulte a figura seguinte para obter um exemplo.

Benefícios do Controle de aplicativos

A funcionalidade de Controle de aplicativos fornece os seguintes benefícios:

• A configuração baseada em aplicativo facilita a configuração de políticas para controle de aplicativos.

• O serviço de assinatura de Controle de aplicativos fornece assinaturas atualizadas à medida que surgem novos ataques.

• A funcionalidade Application Intelligence relacionada, tal como verificado no monitor de AppFlow e no monitor de visualização em tempo real, está disponível mediante registro como uma licença de avaliação gratuita de 30 dias de visualização de aplicativos. Isso permite que qualquer dispositivo Dell SonicWALL registrado exiba claramente informações sobre o tráfego de aplicativos na rede. As licenças de visualização de aplicativos e controle de aplicativos também estão incluídas no conjunto de licenças de serviços de segurança da Dell SonicWALL. Observe que o recurso deve ser habilitado na interface de gerenciamento SonicOS para ficar ativo.

• Os administradores podem usar o botão Criar regra para aplicar rapidamente o gerenciamento de largura de banda ou o monitoramento de pacotes em um aplicativo detectado ao visualizar a página Monitor de AppFlow ou podem bloquear completamente o aplicativo.

• Os administradores podem definir configurações de políticas para assinaturas individuais sem influenciar outras assinaturas do mesmo aplicativo.

• As telas de configuração do Controle de aplicativos estão disponíveis no menu Firewall, na interface de gerenciamento do SonicOS, consolidando na mesma área todas as regras e políticas de acesso do Controle de aplicativos e do firewall.

A funcionalidade de Controle de aplicativos pode ser comparada às três categorias principais de produtos:

• Dispositivos de proxy autônomos

• Proxies de aplicativos integrados em dispositivos VPN do firewall

• Dispositivos IPS autônomos com suporte de assinatura personalizada

Os dispositivos de proxy autônomos normalmente são projetados para fornecer um controle de acesso granular para um determinado protocolo. O Controle de aplicativos da Dell SonicWALL fornece controle de acesso granular ao nível do aplicativo em vários protocolos, incluindo HTTP, FTP, SMTP e POP3. Uma vez que o Controle de aplicativos é executado em seu firewall, você poderá usá-lo para controlar o tráfego de entrada e de saída, ao contrário de um dispositivo dedicado de proxy que normalmente é implantado em apenas uma direção. O Controle de aplicativos fornece melhor desempenho e escalabilidade em relação a um dispositivo dedicado de proxy, pois ele se baseia na tecnologia patenteada Deep Packet Inspection (Inspeção profunda de pacotes) da SonicWALL.

Os proxies de aplicativos integrados dos dias de hoje não fornecem controle de acesso granular ao nível do aplicativo, gerenciamento de largura de banda na camada do aplicativo e a funcionalidade de gerenciamento de direitos digitais. Tal como acontece com os dispositivos de proxy dedicados, o Controle de aplicativos da SonicWALL fornece um desempenho superior e muito maior de escalabilidade do que soluções integradas de proxy de aplicativos.

Enquanto alguns dispositivos IPS autônomos oferecem suporte de decodificação de protocolos, nenhum desses produtos suporta controle de acesso granular ao nível do aplicativo, gerenciamento de largura de banda na camada do aplicativo e funcionalidade de gerenciamento de direitos digitais.

Comparando o Controle de aplicativos com o SonicWALL Email Security, existem benefícios na utilização dos dois. O Email Security funciona com apenas SMTP, mas ele possui um amplo espaço de políticas. O Controle de aplicativos funciona com SMTP, POP3, HTTP, FTP e outros protocolos, está integrado no SonicOS no firewall e possui um desempenho superior relativamente ao Email Security. No entanto, o Controle de aplicativos não suporta todas as opções de políticas para SMTP que são fornecidas pelo Email Security.

Como funciona o Controle de aplicativos?

O Controle de aplicativos utiliza o SonicOS Deep Packet Inspection para examinar o tráfego de rede de camada de aplicativo à medida que passa pelo gateway e localizar conteúdo que corresponde a aplicativos configurados. Quando uma correspondência é encontrada, esses recursos executam a ação configurada. Quando você configura políticas de controle de aplicativos, são criadas regras globais que definem se se deve bloquear ou registrar o aplicativo, quais os usuários, grupos ou intervalos de endereços IP que devem ser incluídos ou excluídos e uma programação para imposição. Além disso, você pode criar políticas de regras de aplicativos que definem o seguinte:

• Tipo de aplicativos a verificar

• Direção, conteúdo, palavras-chave ou padrão a corresponder

• Usuário ou domínio a corresponder

• Ação a executar

As seções a seguir descrevem os componentes principais de Controle de aplicativos:

• Ações usando o gerenciamento de largura de banda

• Ações usando o monitoramento de pacotes

• Criar regra a partir do monitor de AppFlow

• Criação de política de controle de aplicativos avançado

• Criação de política de regras de aplicativos

• Objetos da lista de aplicativos

• Objetos de endereço de e-mail

Ações usando o gerenciamento de largura de banda

O gerenciamento de largura de banda (BWM) de camada de aplicativo permite criar políticas que controlam o consumo de largura de banda por tipos específicos de arquivos dentro de um protocolo e, ao mesmo tempo, permitindo que outros tipos de arquivos usem a largura de banda de forma ilimitada. Isso permite que você faça distinção entre o tráfego desejável e indesejável no mesmo protocolo. O gerenciamento de largura de banda de camada de aplicativo é suportado por todas as correspondências de aplicativos, bem como por políticas de regras de aplicativos personalizadas usando cliente HTTP, servidor HTTP e tipos de transferências de arquivos de FTP e personalizadas. Para obter detalhes sobre os tipos de políticas, consulte Criação de política de regras de aplicativos.

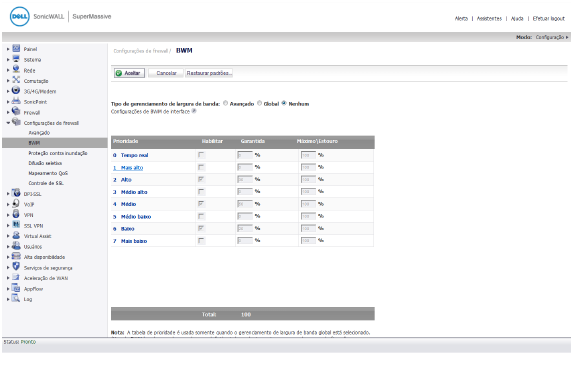

Se o Tipo de gerenciamento de largura de banda na página Configurações de firewall > BWM estiver configurada para Global, a funcionalidade de gerenciamento de largura de banda de camada de aplicativo é suportada por oito níveis de prioridade de BWM predefinidos padrão, disponíveis ao adicionar uma política a partir da página Firewall > Regras de aplicativos. Também existe uma ação Tipo de gerenciamento de largura de banda personalizável, disponível ao adicionar uma nova ação a partir da tela Firewall > Objetos de ação.

O gerenciamento de largura de banda também pode ser configurado na página Monitor de AppFlow selecionando um aplicativo de tipo de serviço ou um aplicativo de tipo de assinatura e, em seguida, clicando no botão Criar regra. As opções de gerenciamento de largura de banda disponíveis dependem dos níveis de prioridade habilitados na tabela da fila de prioridade Global na página Configurações de firewall > BWM. Os níveis de prioridade habilitados por padrão são Alto, Médio ou Baixo.

Todo o gerenciamento de largura de banda de aplicativos está associado ao gerenciamento de largura de banda global, o qual é configurado na página Configurações de firewall > BWM.

Estão disponíveis dois tipos de gerenciamento de largura de banda: Avançado e Global.

• Quando o tipo estiver definido para Avançado, o gerenciamento de largura de banda pode ser configurado separadamente para Regra de aplicativo.

• Quando o tipo estiver definido para Global, o gerenciamento de largura de banda configurado pode ser aplicado globalmente a todas as interfaces em todas as zonas.

Figura 42:1 Página Configurações de firewall > BWM

Como prática recomendada, a configuração das configurações do Gerenciamento de largura de banda na página Configurações de firewall > BWM deve ser sempre realizada antes da configuração de quaisquer políticas de BWM.

A alteração do Tipo de gerenciamento de largura de banda na página Configurações de firewall > BWM de Avançado para Global desabilita o BWM em todas as Regras de acesso. Porém, os objetos de ação de BWM padrão nas políticas de Controle de aplicativos são convertidos para as configurações de gerenciamento de largura de banda globais.

Ao alterar o Tipo de gerenciamento de largura de banda de Global para Avançado, as ações de BWM padrão usadas em quaisquer políticas de Regras de aplicativos são automaticamente convertidas para BWM avançado médio, independentemente do nível para o qual foram configuradas antes da alteração.

Ações de BWM padrão

Ao alternar entre Avançado e Global, as ações de BWM padrão são convertidas para BWM global médio. O firewall não armazena seus níveis de prioridade anteriores ao alternar entre os tipos. É possível ver as conversas na página Firewall > Regras de aplicativos.

Ações de BWM personalizadas

As ações de BWM personalizadas comportam-se de maneira diferente em relação às ações de BWM padrão. As ações de BWM personalizadas são configuradas criando objetos de ação na página Firewall > Objetos de ação. As ações de gerenciamento de largura de banda personalizadas e as políticas que usam essas ações mantêm suas configurações de prioridade sempre que o Tipo de gerenciamento de largura de banda seja alternado entre Global e Avançado.

A figura seguinte mostra a mesma política depois de o Tipo de gerenciamento de largura de banda global ser definido para Global. Apenas a Prioridade aparece na dica de ferramenta, uma vez que nenhum valor é configurado na Fila de prioridade global para largura de banda máxima ou garantida para o nível 5.

Figura 42:2 Ação de BWM personalizada na política com tipo de BWM global

Se o Tipo de gerenciamento de largura de banda for configurado para Global, a tela Adicionar/Editar objeto de ação fornecerá a opção Prioridade de largura de banda, mas usará os valores que são especificados na tabela Prioridade na página Configurações de firewall > BWM para Largura de banda garantida e Largura de banda máxima.

A mostra as seleções de Prioridade de largura de banda na tela Adicionar/Editar objetos de ação quando o Tipo de gerenciamento de largura de banda global está configurado para Global na página Configurações de firewall > BWM.

Figura 42:3 Página Adicionar/editar objetos de ação com tipo de BWM global

Observação Todas as prioridades são exibidas (Em tempo real – Mais baixa), independentemente de terem ou não sido configuradas. Consulte a página Configurações de firewall > BWM para determinar quais as prioridades habilitadas. Se o Tipo de gerenciamento de largura de banda estiver configurado para Global e você selecionar uma Prioridade de largura de banda que não esteja habilitada, o tráfego será automaticamente mapeado para a prioridade de nível 4 (Médio).

A configuração de gerenciamento de largura de banda de camada de aplicativo é tratada da mesma forma que a configuração de gerenciamento de largura de banda das Regras de acesso. Ambas estão relacionadas com as configurações globais de gerenciamento de largura de banda. No entanto, com o Controle de aplicativos você pode especificar todos os tipos de conteúdo, o que não é possível fazer com regras de acesso.

No caso de uso do gerenciamento de largura de banda, enquanto administrador você pode desejar limitar os downloads de arquivos .mp3 e executáveis durante as horas de trabalho para não mais que 1 Mbps. Ao mesmo tempo, você deseja permitir downloads de tipos de arquivos produtivos como .doc ou .pdf até o máximo de largura de banda disponível ou até mesmo habilitar a prioridade mais alta possível para downloads de conteúdo produtivo. Como outro exemplo, você pode limitar a largura de banda para um determinado tipo de tráfego de ponto a ponto (P2P), mas permitir que outros tipos de P2P usem a largura de banda de forma ilimitada. O gerenciamento de largura de banda de camada de aplicativo permite que você crie políticas para tal.

Também estão disponíveis diversas opções de ação de BWM na lista de ações padrão predefinidas. As opções de ação de BWM mudam, dependendo da configuração do Tipo de gerenciamento de largura de banda na página Configurações de firewall > BWM. Se o Tipo de gerenciamento de largura de banda estiver configurado para Global, as oito prioridades são selecionáveis. Se o Tipo de gerenciamento de largura de banda estiver configurado para Avançado, nenhuma prioridade é selecionável, mas as prioridades predefinidas estão disponíveis ao adicionar uma política.

A tabela seguinte mostra as ações padrão predefinidas que estão disponíveis ao adicionar uma política.

|

Observação A largura de banda garantida para todos os níveis de BWM combinado não deve exceder 100%.

Ações usando o monitoramento de pacotes

Quando a ação predefinida de monitor de pacotes estiver selecionada para uma política, o SonicOS capturará ou espelhará o tráfego de acordo com as configurações realizadas na página Painel > Monitor de pacotes ou Sistema > Monitor de pacotes. O padrão é criar um arquivo de captura que você pode visualizar com o Wireshark. Quando você tiver configurado uma política com a ação de monitor de pacotes, você ainda precisa clicar em Iniciar captura na página Monitor de pacotes para realmente capturar todos os pacotes. Depois de capturados os pacotes desejados, clique em Parar captura.

Para controlar a ação Monitor de pacotes para capturar somente os pacotes relacionados com a sua política, clique em Configurar na página Monitor de pacotes e selecione Habilitar filtro com base na regra de aplicativo/firewall na guia Filtro de monitor (consulte a ). Neste modo, após você clicar em Iniciar captura na página Monitor de pacotes, os pacotes não são capturados até que algum tráfego acione a política de controle de aplicativos (ou a regra de acesso do firewall). Você poderá ver a mensagem de alerta na página Log > Ver quando a política for acionada. Isso funciona quando o monitor de pacotes estiver selecionado nas políticas de controle de aplicativos criadas com o botão Criar regra ou com o método de regras de aplicativos usando um objeto de ação ou nas regras de acesso do firewall e permite que você especifique a configuração ou a filtragem para o que deseja capturar ou espelhar. Você poderá baixar a captura em formatos diferentes e visualizá-la em uma página da Web, por exemplo.

Figura 42:4 Guia Monitor de pacotes – Filtro de monitor

Para configurar o espelhamento, consulte a guia Espelho e selecione uma interface para a qual deseja enviar o tráfego espelhado no campo Pacotes filtrados do espelho para interface, em Configurações locais de espelho. Você também pode configurar uma das configurações remotas. Isso permite espelhar os pacotes do aplicativo para outro computador e armazenar tudo no disco rígido. Por exemplo, você pode capturar o tráfego de todos do MSN Instant Messenger e ler as conversas.

Criar regra a partir do monitor de AppFlow

A página Painel > Monitor de AppFlow fornece um botão Criar regra. Se, ao visualizar o monitor de AppFlow, você visualizar um aplicativo que parece suspeito ou que está usando quantidades excessivas de largura de banda, você pode simplesmente selecionar o aplicativo na lista e, em seguida, clicar em Criar regra e configurar uma política de controle de aplicativos para ele imediatamente. Você também pode selecionar vários aplicativos e, em seguida, usar a opção Criar regra para configurar uma política que se aplica a todos eles.

Observação Os aplicativos gerais não podem ser selecionados. Os aplicativos de tipo de serviço e assinatura não podem ser misturados em uma única regra.

A mostra a janela Criar regra exibida na página Painel > Monitor de AppFlow.

Figura 42:5 Página Painel > Monitor de AppFlow com a janela Criar regra

O recurso Criar regra está disponível no monitor de AppFlow na configuração da página de visualização de lista. O botão Criar regra está visível, mas desabilitado, no gráfico de pizza e nas visualizações gráficas de monitoramento.

Você pode configurar os seguintes tipos de políticas na janela Criar regra:

• Bloquear – o aplicativo será completamente bloqueado pelo firewall

• Gerenciamento de largura de banda – escolha um dos níveis de BWM para usar o gerenciamento de largura de banda global para controlar a largura de banda usada pelo aplicativo, independentemente de qual interface atravessa

Observação O gerenciamento de largura de banda deve ser habilitado em cada interface onde você deseja usá-lo. Você pode configurar as interfaces na página Rede > Interfaces.

• Monitor de pacotes – captura pacotes do aplicativo para exame e análise

Depois de selecionar a ação desejada para a regra e, em seguida, clicar em Criar regra dentro da janela Criar regra, uma política de controle de aplicativos é automaticamente criada e adicionada à tabela Políticas de regras de aplicativos na página Firewall > Regras de aplicativos.

A janela Criar regra contém um botão Configurar próximo da seção Gerenciamento de largura de banda que leva você para a página Configurações de firewall > BWM onde é possível configurar a fila de prioridade global. Para obter mais informações sobre o gerenciamento de largura de banda global e a página Configurações de firewall > BWM, consulte Ações usando o gerenciamento de largura de banda. As opções de gerenciamento de largura de banda que você visualiza na janela Criar regra refletem as opções que estão habilitadas na fila de prioridade global. Os valores padrão são:

• BWM global alto – 30% garantidos; máx./estouro de 100%

• BWM global médio – 50% garantidos; máx./estouro de 100%

• BWM global baixo – 20% garantidos; máx./estouro de 100%

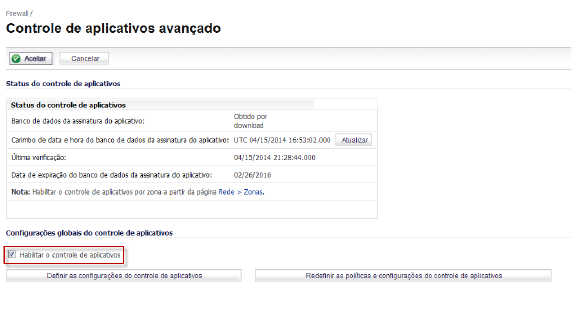

Criação de política de controle de aplicativos avançado

O método de configuração na página Firewall > Controle de aplicativos avançado permite um controle granular de categorias específicas, aplicativos ou assinaturas. Isso inclui controle granular de registros, inclusão e exclusão granulares de usuários, grupos ou intervalos de endereços IP e a configuração de cronograma. As configurações aqui são políticas globais e independentes de qualquer política personalizada de regras de aplicativos. A página Firewall > Controle de aplicativos avançado é mostrada abaixo.

É possível definir as seguintes configurações nesta página:

• Selecionar uma categoria, um aplicativo ou uma assinatura.

• Selecionar o bloqueio, registro ou ambas as opções como a ação.

• Especificar usuários, grupos ou intervalos de endereços IP para incluir ou excluir da ação.

• Definir um cronograma para impor os controles.

Enquanto estas configurações do controle de aplicativos são independentes das políticas de regras de aplicativos, você também pode criar objetos de correspondência de aplicativos para qualquer categoria, aplicativo ou assinatura disponível aqui ou na página Firewall > Objetos de correspondência e usar esses objetos de correspondência em uma política de regras de aplicativo. Isso permite que você use a ampla gama de ações e outras opções de configuração disponíveis com o Controle de aplicativos. Consulte Objetos da lista de aplicativos para obter mais informações sobre essa interface de usuário com base em políticas para o controle de aplicativos.

Criação de política de regras de aplicativos

Você pode usar o Controle de aplicativos para criar políticas personalizadas de regras de aplicativos para controlar aspectos específicos de tráfego em sua rede. Uma política é um conjunto de objetos de correspondência, propriedades e ações de prevenção específicas. Quando você cria uma política, primeiro cria um objeto de correspondência e, em seguida, seleciona e personaliza opcionalmente uma ação, referenciando-os ao criar a política.

Na página Firewall > Regras de aplicativos, você pode acessar a tela Configurações de políticas mostrada abaixo para um tipo de política de cliente SMTP. A tela muda dependendo do tipo de política que você selecionar.

Alguns exemplos de políticas incluem:

• Bloquear aplicativos quanto a atividades, como jogos de azar

• Desabilitar anexos de e-mail .exe e .vbs

• Não permitir o navegador Mozilla em conexões HTTP de saída

• Não permitir envio de e-mail ou anexos MS Word com as palavras-chave "Confidencial da Dell SonicWALL", exceto do CEO e CFO

• Não permitir envio de e-mail que inclui um gráfico ou uma marca-d’água encontrado(a) em todos os documentos confidenciais

Quando você cria uma política, deve selecionar um tipo de política. Cada tipo de política especifica os valores ou tipos de valores que são válidos para a origem, o destino, o tipo de objeto de correspondência e os campos de ação na política. Você pode definir a política para incluir ou excluir usuários específicos ou grupos, selecionar um cronograma, ativar registros e especificar o lado da conexão, bem como os tipos de direção básico ou avançado. Um tipo de direção básico indica simplesmente a entrada ou a saída. Um tipo de direção avançado permite a configuração de direção de zona para zona, tal como de LAN para WAN.

A tabela a seguir descreve as características dos tipos disponíveis de políticas de regras de aplicativos.

|

|

Os objetos de correspondência representam o conjunto de condições que devem ser combinadas para a ocorrência de ações. Isto inclui o tipo de objeto, o tipo de correspondência (exata, parcial, regex, prefixo ou sufixo), a representação de entrada (texto ou hexadecimal) e o conteúdo atual para corresponder. Os objetos de correspondência foram referidos como objetos do aplicativo em versões anteriores.

A representação de entrada hexadecimal é usada para corresponder conteúdo binário, como arquivos executáveis, enquanto a representação de entrada alfanumérica (texto) é usada para corresponder, por exemplo, arquivos ou conteúdo de e-mail. Você também pode usar uma representação de entrada hexadecimal para conteúdo binário encontrado em uma imagem gráfica. A representação de entrada de texto poderia ser usada para fazer corresponder o mesmo gráfico se ele contiver uma determinada cadeia de caracteres em um de seus campos de propriedades. As expressões regulares (regex) são usadas para fazer corresponder um padrão em vez de uma cadeia de caracteres ou valor específica(o) e usar representação de entrada alfanumérica.

O tipo de objeto de correspondência de conteúdo de arquivo oferece uma maneira de fazer corresponder um padrão ou uma palavra-chave em um arquivo. Este tipo de objeto de correspondência só pode ser usado com transferência de dados de FTP, servidor HTTP ou políticas de cliente SMTP.

A tabela a seguir descreve os tipos de objeto de correspondência suportados.

|

Você pode ver os tipos de objetos de correspondência disponíveis na lista suspensa na tela Configurações do objeto de correspondência.

Na tela Objetos de correspondência, você poderá adicionar várias entradas para criar uma lista de elementos de conteúdo para corresponder. Todo o conteúdo que você forneça em um objeto de correspondência é sensível a maiúsculas e minúsculas por motivos de correspondência. Uma representação hexadecimal é usada para corresponder conteúdo binário. É possível usar um editor hexadecimal ou um analisador de protocolo de rede como o Wireshark para obter o formato hexadecimal de arquivos binários. Para obter mais informações sobre essas ferramentas, consulte as seguintes seções:

• Você pode usar o botão Carregar a partir de arquivo para importar conteúdo de arquivos de texto predefinidos que contenham várias entradas para a correspondência de um objeto de correspondência. Cada entrada no arquivo deve estar em sua própria linha. O recurso Carregar a partir de arquivo permite facilmente mover as configurações de Controle de aplicativos a partir de um firewall para outro.

Várias entradas, de um arquivo de texto ou inseridas manualmente, são exibidas na área de Lista. É realizada a correspondência de entradas de lista usando o OU lógico e, se algum item na lista for correspondido, a ação para a política é executada.

Um objeto de correspondência pode incluir um total de não mais de 8000 caracteres. Se cada elemento em um objeto de correspondência contiver aproximadamente 30 caracteres, você poderá inserir cerca de 260 elementos. O tamanho máximo do elemento é de 8000 bytes.

Você pode configurar as expressões comuns em determinados tipos de objetos de correspondência para usar em políticas de regras de aplicativos. A página Configurações do objeto de correspondência permite configurar expressões comuns personalizadas ou selecionar expressões comuns predefinidas. A implementação da Dell SonicWALL suporta a correspondência de expressões comuns no tráfego de rede sem ser necessária nova montagem. Isso significa que nenhum armazenamento em buffer do fluxo de entrada é necessário e que é realizada a correspondência de padrões em limites de pacotes.

O SonicOS fornece as seguintes expressões comuns predefinidas:

|

As políticas que usam expressões regulares irão corresponder à primeira ocorrência do padrão no tráfego de rede. Isto habilita as ações em correspondências assim que possível. Uma vez que a correspondência é realizada no tráfego de rede e não apenas no texto legível, o alfabeto de correspondência inclui o conjunto de caracteres ASCII completo – 256 caracteres.

As expressões comuns populares primitivas como "." (o curinga de qualquer caractere), "*", "?", "+", contagem de repetição, alternativa e negação são suportadas. Embora a sintaxe e a semântica sejam semelhantes às implementações de expressões comuns populares, como Perl, vim e outros, existem algumas diferenças mínimas. Por exemplo, os operadores de início (^) e de fim de linha ($) não são suportados. Além disso, "\z" se refere ao conjunto de dígitos diferentes de zero [1–9], não no final da cadeia de caracteres como em Perl. Para obter informações sobre sintaxe, consulte Sintaxe de expressões comuns.

Uma diferença notável com o mecanismo de expressões comuns Perl é a falta de referência inversa e suporte à substituição. Estes recursos são, de fato, externos às expressões regulares e não podem ser realizados em tempo linear com relação aos dados que estão sendo analisados. Portanto, para manter o desempenho máximo, eles não são suportados. A funcionalidade de substituição ou conversão não é suportada porque o tráfego de rede só é inspecionado, não modificado.

As expressões comuns predefinidas para padrões frequentemente usados, como os números de previdência social dos EUA e os números de cartão de crédito VISA, podem ser selecionados ao criar o objeto de correspondência. Os usuários podem criar as suas próprias expressões no mesmo objeto de correspondência. Essas expressões fornecidas por usuários são analisadas e aquelas que não forem analisadas corretamente causarão um erro de sintaxe para exibir na parte inferior da janela Configurações do objeto de correspondência. Depois analisar com êxito, a expressão comum será transmitida para um compilador para criar as estruturas de dados necessárias para a varredura do tráfego de rede em tempo real.

As expressões regulares são combinadas com eficiência criando uma estrutura de dados denominada Autômato Finito Determinístico (AFD). O tamanho do AFD é determinado pela expressão comum fornecida pelo usuário e é limitado pelas capacidades de memória do dispositivo. Um processo demorado de compilação para uma expressão regular complexa pode consumir amplas quantidades de memória no dispositivo. Ele também pode levar até dois minutos para criar o AFD, dependendo das expressões envolvidas.

Para evitar que haja abuso e ataques de negação de serviço, juntamente com excesso de impacto na capacidade de resposta de gerenciamento do dispositivo, o compilador pode cancelar o processo e rejeitar expressões comuns que farão com que esta estrutura de dados aumente demasiado para o dispositivo. Será exibida a mensagem de erro "abuso detectado" na parte inferior da janela.

Observação Durante uma compilação demorada, a sessão de gerenciamento do dispositivo poderá ficar temporariamente sem resposta, enquanto o tráfego de rede continua a passar através do dispositivo.

A criação do AFD para expressões com grandes contadores consome mais tempo e memória. Essas expressões têm mais probabilidade de serem rejeitadas do que aquelas que utilizam contadores indefinidos como os operadores "*" e "+".

As expressões que contêm um grande número de caracteres em vez de um intervalo ou uma classe de caracteres também podem ser rejeitadas. Isto é, a expressão "(a|b|c|d|. . .|z)" para especificar o conjunto de todas as letras minúsculas tem mais probabilidade de ser rejeitada do que a classe de caracteres equivalente "\l". Quando é utilizado um intervalo como "[a-z]", ele será convertido internamente para "\l". No entanto, um intervalo como

"[d-y]" ou "[0-Z]" não pode ser convertido para nenhuma classe de caracteres, é longo e poderá causar a rejeição da expressão que contém esse fragmento.

Sempre que uma expressão é rejeitada, o usuário poderá reescrevê-la de uma forma mais eficiente para evitar a rejeição usando algumas das dicas acima. Para obter informações sobre sintaxe, consulte Sintaxe de expressões comuns. Para um exemplo sobre como gravar uma expressão comum personalizada, consulte Criar uma expressão comum em um objeto de correspondência.

As tabelas a seguir mostram a sintaxe utilizada na criação de expressões comuns.

|

|

|

|

|

|

Algumas das outras classes de caracteres populares podem ser criadas a partir dos primitivos acima. As classes a seguir não têm suas próprias abreviações devido à falta de um bom mnemônico para qualquer um dos outros caracteres usados para elas.

|

|

|

Comentários

O SonicOS suporta comentários em expressões regulares. Os comentários são precedidos por qualquer número de espaços e um símbolo de cerquilha (#). Todo texto após um espaço e o sinal de cerquilha é removido até o fim da expressão.

A correspondência negativa fornece uma forma alternativa de especificar que conteúdo deve ser bloqueado. É possível habilitar a correspondência negativa em um objeto de correspondência quando desejar bloquear tudo exceto um tipo de conteúdo em particular. Ao usar o objeto em uma política, a política executará ações baseadas na ausência do conteúdo especificado no objeto de correspondência. As várias entradas de lista em um objeto de correspondência negativa são combinadas usando o E lógico, significando que a ação de política é executada somente quando todas as entradas de correspondência negativa especificadas são combinadas.

Embora todas as políticas de Regras de aplicativos sejam políticas de NEGAÇÃO, é possível simular uma política de PERMISSÃO usando a correspondência negativa. Por exemplo, é possível permitir anexos de e-mail .txt e bloquear anexos de todos os outros tipos de arquivo. É também possível permitir alguns tipos e bloquear todos os outros.

Nem todos os tipos de objeto de correspondência podem usar correspondência negativa. Para aqueles que podem, será exibida a caixa de seleção Habilitar correspondência negativa na tela Configurações do objeto de correspondência.

Objetos da lista de aplicativos

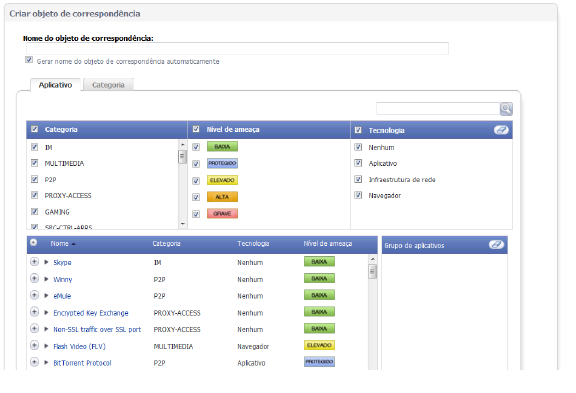

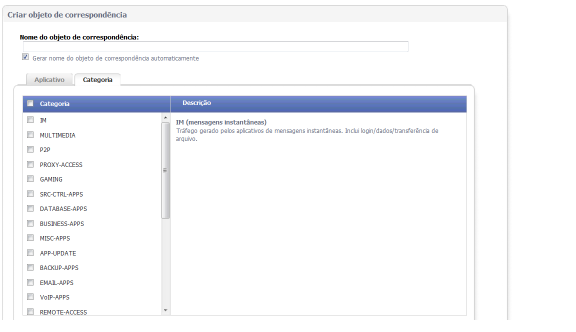

A página Firewall > Objetos de correspondência também contém o botão Adicionar objeto da lista de aplicativos, o qual que abre a tela Criar objeto de correspondência. Esta tela contém duas guias:

• Aplicativo – você pode criar um objeto de filtro de aplicativo nessa guia. Esta tela permite a seleção da categoria do aplicativo, do nível de ameaça, do tipo de tecnologia e dos atributos. Após realizadas as seleções, é exibida a lista de aplicativos que corresponde a esses critérios. A guia Aplicativo fornece outra forma de criar um objeto de correspondência do tipo de lista de aplicativos.

• Categoria – você pode criar um objeto de filtro de categoria nessa guia. É fornecida uma lista de categorias de aplicativo e suas descrições. A página Categoria oferece outra forma para criar um objeto de correspondência do tipo de lista de categorias de aplicativo.

A guia Aplicativo fornece uma lista de aplicativos para seleção. Você pode controlar quais aplicativos são mostrados selecionando uma ou mais categorias de aplicativos, níveis de ameaça e tecnologias. Você também pode pesquisar uma palavra-chave em todos os nomes de aplicativos digitando-a no campo Pesquisar, junto do canto superior direito da tela. Por exemplo, digite "bittorrent" no campo Pesquisar e clique no ícone Pesquisar para encontrar vários aplicativos com "bittorrent" (não diferenciam maiúsculas de minúsculas) no nome.

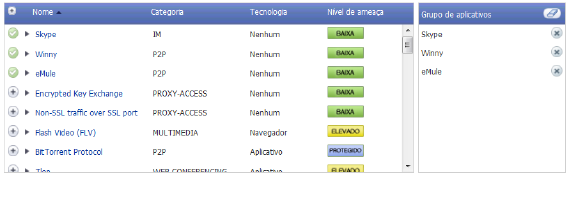

Quando a lista de aplicativos é reduzida para uma lista que se concentra em suas preferências, você pode selecionar os aplicativos individuais para seu filtro clicando no ícone de Mais junto deles e depois salvando suas seleções como um objeto de filtro de aplicativo com um nome personalizado ou um nome gerado automaticamente. A imagem abaixo mostra a tela com todas as categorias, todos os níveis de ameaça e todas as tecnologias selecionadas, mas antes de quaisquer aplicativos individuais terem sido escolhidos.

À medida que você seleciona os aplicativos para o seu filtro, eles aparecem no campo Grupo de aplicativos à direita. Você pode editar a lista neste campo excluindo itens individuais ou clicando na borracha para excluir todos os itens. A imagem abaixo mostra vários aplicativos no campo Grupo de aplicativos. Os aplicativos selecionados são também marcados com um ícone de marca de seleção verde na lista de aplicativos no lado esquerdo.

Quando terminar a seleção dos aplicativos a incluir, você pode digitar um nome para o objeto no campo Nome do objeto de correspondência (primeiro desmarque a caixa de seleção Gerar nome do objeto de correspondência automaticamente) e clicar no botão Salvar objeto de correspondência de aplicativo. Você verá o nome do objeto listado na página Firewall > Objetos de correspondência com um tipo de objeto da Lista de aplicativos. Este objeto pode ser selecionado ao criar uma política de regras de aplicativos.

Os objetos de correspondência criados usando a opção Gerar nome do objeto de correspondência automaticamente exibem um til (~) como primeiro caractere do nome do objeto.

A guia Categoria fornece uma lista de categorias de aplicativos para seleção. Você pode selecionar qualquer combinação de categorias e, em seguida, salvar as seleções como um objeto de filtro de categoria com um nome personalizado. A imagem abaixo mostra a tela com a descrição da categoria de mensagens instantâneas exibida.

Você pode passar o ponteiro do mouse sobre cada categoria na lista para ver a respectiva descrição. Para criar um objeto de filtro de categoria personalizada, basta digitar um nome para o objeto no campo Nome do objeto de correspondência (primeiro desmarque a caixa de seleção Gerar nome do objeto de correspondência automaticamente), selecionar uma ou mais categorias e clicar no botão Salvar objeto de correspondência de categoria. Você verá o nome do objeto listado na página Firewall > Objetos de correspondência com um tipo de objeto de Lista de categorias de aplicativo. Este objeto pode ser selecionado ao criar uma política de regras de aplicativos.

Os objetos de correspondência criados usando a opção Gerar nome do objeto de correspondência automaticamente exibem um til (~) como primeiro caractere do nome do objeto.

Os objetos de ação definem como a política de regras de aplicativo reage a eventos de correspondência. Você pode escolher uma ação que pode ser personalizada ou selecionar uma das ações padrão predefinidas.

As ações predefinidas são exibidas na página Configurações de política de controle de aplicativos quando você adicionar ou editar uma política na página Regras de aplicativos.

Também estão disponíveis diversas opções de ação de BWM na lista de ações padrão predefinidas. As opções de ação de BWM mudam, dependendo da configuração do Tipo de gerenciamento de largura de banda na página Configurações de firewall > BWM. Se o Tipo de gerenciamento de largura de banda estiver configurado para Global, as oito prioridades são selecionáveis. Se o Tipo de gerenciamento de largura de banda estiver configurado para Avançado, nenhuma prioridade é selecionável, mas as prioridades predefinidas estão disponíveis ao adicionar uma política.

A tabela seguinte mostra as ações padrão predefinidas que estão disponíveis ao adicionar uma política.

|

Para obter mais informações sobre as ações de BWM, consulte Ações usando o gerenciamento de largura de banda.

As seguintes ações personalizáveis são exibidas na janela Adicionar/editar objeto de ação quando você clica em Adicionar novo objeto de ação na página Firewall > Objetos de ação:

• Bloquear e-mail de SMTP – Enviar resposta de erro

• Desabilitar anexo de e-mail – Adicionar texto

• E-mail – Adicionar texto

• Responder a notificação FTP

• Bloquear página HTTP

• Redirecionar HTTP

• Gerenciamento de largura de banda

Consulte a tabela abaixo para obter descrições sobre esses tipos de ação.

Note que as ações personalizáveis estão disponíveis para edição na janela Configurações do objeto da ação mostrada na imagem abaixo. As ações predefinidas não podem ser editadas ou excluídas. Quando você cria uma política, a tela Configurações de políticas permite realizar uma seleção a partir das ações predefinidas, juntamente com quaisquer ações personalizadas que você definiu.

A tabela a seguir descreve os tipos de ação disponíveis.

|

Uma configuração de prioridade de zero é a prioridade mais alta. A largura de banda garantida para todos os níveis de BWM combinado não deve exceder 100%.

O Controle de aplicativos permite a criação de listas personalizadas de endereços de e-mail como objetos de endereço de e-mail. Você só pode usar objetos de endereço de e-mail em uma configuração de política de cliente SMTP. Os objetos de endereço de e-mail podem representar usuários individuais ou todo o domínio. Você também pode criar um objeto de endereço de e-mail que representa um grupo adicionando uma lista de endereços individuais ao objeto. Isto permite incluir ou excluir facilmente um grupo de usuários ao criar uma política de cliente SMTP.

Por exemplo, você pode criar um objeto de endereço de e-mail para representar o grupo de suporte:

Depois de definir o grupo no objeto do endereço de e-mail, você pode criar uma política de cliente SMTP que inclui ou exclui o grupo.

Na imagem abaixo, as configurações excluem o grupo de suporte de uma política que impede que arquivos executáveis sejam anexados a e-mails enviados. Você pode usar o objeto de endereço de e-mail nos campos E-MAIL DE ou RECEB PARA da política de cliente SMTP. O campo E-MAIL DE refere-se ao remetente do e-mail. O campo RECEB PARA refere-se ao destinatário pretendido.

Embora o Controle de aplicativos não consiga extrair os membros do grupo diretamente do Outlook Exchange ou de aplicativos semelhantes, você pode usar as listas de membros no Outlook para criar um arquivo de texto que apresenta os membros do grupo. Quando você criar um objeto de endereço de e-mail para esse grupo, você pode então usar o botão Carregar a partir de arquivo para importar a lista do seu arquivo de texto. Certifique-se de que cada endereço de e-mail se encontra isolado em uma linha no arquivo de texto.

Licenciar o Controle de aplicativos

O controle de aplicativos e Application Intelligence possuem dois componentes:

• O componente Intelligence está licenciado como Visualização de aplicativos e oferece relatórios e identificação de tráfego de aplicativos nas páginas Painel > Monitor em tempo real e Monitor de AppFlow.

• O componente de controle está licenciado como Controle de aplicativos e permite criar e impor políticas personalizadas de Controle de aplicativos e Regras de aplicativos para registro, bloqueio e gerenciamento de largura de banda do tráfego de aplicativo gerenciado por sua rede.

A visualização de aplicativos e o controle de aplicativos estão licenciados em um pacote com outros serviços de segurança, incluindo Antivírus do gateway (GAV), Anti-spyware e Serviço de prevenção contra intrusões (IPS) da SonicWALL.

Observação Após o registro no MySonicWALL ou quando você carregar o SonicOS em um dispositivo SonicWALL registrado, os dispositivos SonicWALL suportados iniciam uma licença de avaliação de 30 dias automática para visualização de aplicativos e controle de aplicativos e as assinaturas do aplicativo são baixadas.

Uma versão de avaliação gratuita de 30 dias também está disponível para os outros serviços de segurança no pacote, mas não é automaticamente habilitada tal como acontece com a visualização de aplicativos e o controle de aplicativos. Você pode iniciar as versões de avaliação gratuitas adicionais nas páginas individuais de Serviços de segurança no SonicOS ou no MySonicWALL.

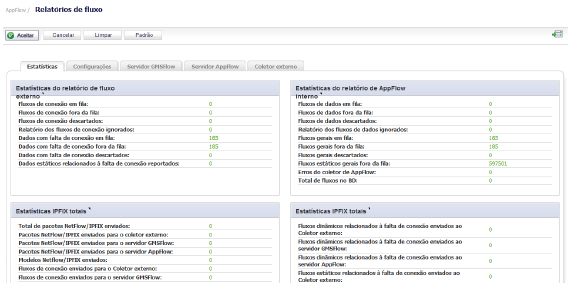

Assim que o recurso Visualização de aplicativos for habilitado manualmente na página Log > Relatórios de fluxo (consulte a figura abaixo), você pode ver em tempo real o tráfego de aplicativos na página Painel > Monitor em tempo real e a atividade de aplicativos em outras páginas do Painel relativamente a fluxos identificados/classificados do banco de dados de assinatura do aplicativo do firewall.

Para começar a usar o controle de aplicativos, você deve habilitá-lo na página Firewall > Controle de aplicativos avançado. Veja a figura abaixo.

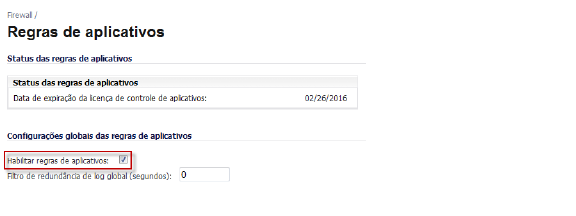

Para criar políticas usando regras de aplicativos (incluídas com a licença de controle de aplicativos), selecione Habilitar regras de aplicativos na página Firewall > Regras de aplicativos. Veja a figura abaixo.

O servidor de licenças da Dell SonicWALL fornece as chaves de licença da Visualização de aplicativos e do Controle de aplicativos para o firewall quando você iniciar uma versão de avaliação de 30 dias (após o registro) ou adquirir um conjunto de licenças de serviços de segurança.

As licenças estão disponíveis em www.mysonicwall.com na página Gerenciamento de serviços – Produtos associados, em SERVIÇOS DE GATEWAY.

O conjunto de licenças de serviços de segurança inclui licenças para os seguintes serviços de assinatura:

• Visualização de aplicativos

• Controle de aplicativos

• Antivírus do gateway

• Anti-spyware no gateway

• Serviço de prevenção contra intrusões

As atualizações de assinatura de aplicativo e assinatura de outros serviços de segurança são periodicamente baixadas para o firewall se estes serviços estiverem licenciados.

Observação Se você desabilitar a visualização na interface de gerenciamento do SonicOS, as atualizações de assinatura de aplicativo são interrompidas até que o recurso seja habilitado novamente.

Quando a alta disponibilidade estiver configurada entre dois firewalls, os firewalls podem compartilhar a licença de serviços de segurança. Para usar este recurso, você deve registrar os firewalls em MySonicWALL como produtos associados. Ambos os dispositivos devem ser do mesmo modelo de dispositivo de segurança de rede Dell SonicWALL.

Observação Para um par de alta disponibilidade, mesmo tendo registrado anteriormente seus dispositivos em MySonicWALL, você deve registrar individualmente os dispositivos principal e secundário a partir da interface de gerenciamento do SonicOS enquanto estiver conectado ao endereço IP de gerenciamento individual de cada dispositivo. Isso permite que a unidade secundária realize a sincronização com o servidor de licença de firewall e compartilhe licenças com o dispositivo principal associado. Se o acesso à Internet for restringido, você poderá aplicar manualmente as licenças compartilhadas para ambos os dispositivos.