haMonitoring

Alta disponibilidade > Monitoramento

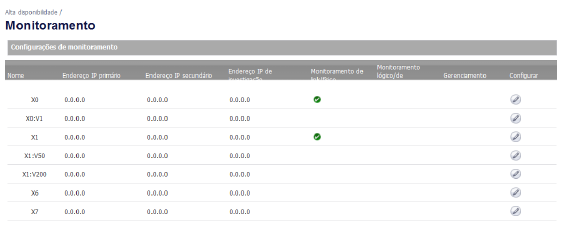

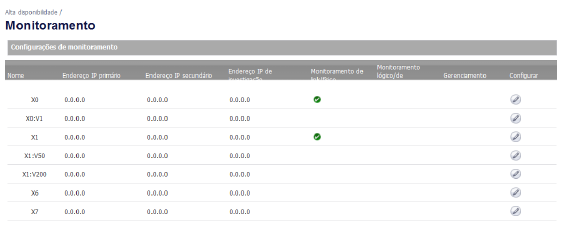

Na página Alta disponibilidade > Monitoramento, você pode configurar endereços IP de gerenciamento independente para cada unidade no par de AD usando interfaces de LAN ou WAN. Você também pode configurar monitoramento de link/físico e monitoramento de investigação/lógico. Para obter mais informações sobre as configurações de monitoramento de AD, consulte Sobre o monitoramento de AD.

Monitoramento de alta disponibilidade ativa/em espera

Configurar monitoramento de alta disponibilidade ativa/em espera

Para definir os endereços IP de gerenciamento de LAN independentes e configurar monitoramento de interface físico e/ou lógico, execute as seguintes etapas:

1. Faça logon como administrador na interface de usuário do SonicOS no SonicWALL Primário.

2. No painel de navegação à esquerda, navegue até Alta disponibilidade > Monitoramento.

Clique no ícone Configurar de uma interface na LAN, como X0.

Para habilitar a detecção de link entre as interfaces de AD designadas nas unidades Primária e Secundária, deixe a caixa de seleção Habilitar monitoramento de interface física marcada.

5. No campo Endereço IPv4 primário, digite o endereço IP de gerenciamento de LAN exclusivo da unidade Primária.

6. No campo Endereço IPv4 secundário, digite o endereço IP de gerenciamento de LAN exclusivo da unidade Secundária.

7. Marque a caixa de seleção Permitir gerenciamento em endereço IP primário/secundário. Quando essa opção está habilitada para uma interface, um ícone verde aparece na coluna Gerenciamento da interface na tabela Configurações de monitoramento na página Alta disponibilidade > Monitoramento. O gerenciamento só é permitido em uma interface quando essa opção está habilitada.

8. No campo Endereço IP de lógica/investigação, digite o endereço IP de um dispositivo downstream na rede LAN que deve ser monitorada para conectividade. Normalmente, deverá ser um servidor ou roteador downstream. (Se a investigação for desejada no lado da WAN, deve ser usado um dispositivo upstream.) Os dispositivos Primário e Secundário efetuarão ping regularmente a este endereço IP de investigação. Se ambos conseguirem efetuar ping com êxito ao destino, não ocorrerá failover. Se nenhum conseguir efetuar ping ao destino com êxito, não ocorre failover, pois presume-se que o problema está relacionado com o destino e não com os firewalls. Se um dispositivo conseguir efetuar ping ao destino, mas o outro não conseguir, ocorrerá failover no dispositivo que consegue efetuar ping ao destino.

Os campos Endereço IPv4 primário e Endereço IPv4 secundário devem ser configurados com endereços IP independentes em uma interface de LAN, como X0 (ou uma interface de WAN, como X1, para investigação na WAN), para permitir que a investigação lógica funcione corretamente.

9. Opcionalmente, para especificar manualmente o endereço MAC virtual da interface, selecione Substituir MAC virtual e digite o endereço MAC no campo. O formato do endereço MAC é de seis pares de números hexadecimais separados por dois pontos, como A1:B2:C3:d4:e5:f6. É necessário cuidado ao escolher o endereço MAC virtual para evitar erros de configuração.

Quando a caixa de seleção Habilitar MAC virtual for marcada na página Alta disponibilidade > Avançado, o firmware do SonicOS gera automaticamente um endereço MAC virtual para todas as interfaces. A permissão de geração do endereço MAC virtual pelo firmware do SonicOS elimina a possibilidade de erros de configuração e garante a exclusividade do endereço MAC virtual, o que impede possíveis conflitos.

10. Clique em OK.

11. Para configurar o monitoramento em qualquer uma das outras interfaces, repita as etapas acima.

12. Quando terminar todas as configurações de Alta disponibilidade, clique em Aceitar. Todas as configurações serão sincronizadas automaticamente com a unidade Em espera.

Um Cluster ativo/ativo é formado por uma coleção de Nós de cluster. Um nó de cluster pode consistir em um par de AD estável, um par de AD sem estado ou uma unidade autônoma. A sincronização de estado dinâmico só está disponível em um nó de cluster se este for um par de AD estável. O protocolo de alta disponibilidade tradicional ou o protocolo de AD estável da SonicWALL é usado para comunicação dentro do nó de cluster, entre as unidades no par de AD.

Quando um nó de cluster é um par de AD estável, a DPI ativa/ativa pode ser habilitada dentro do nó do cluster para aumentar o desempenho.

Com o Clustering ativo/ativo, você pode atribuir determinados fluxos de tráfego para cada nó no cluster, fornecendo compartilhamento de carga além de redundância e suportando uma velocidade de processamento muito maior sem um único ponto de falha.

Esta seção contém as subseções seguintes:

• Visão geral do Clustering ativo/ativo

• Pré-requisitos de Clustering ativo/ativo

• Configurar a alta disponibilidade de clustering ativo/ativo

• Configurar alta disponibilidade de clustering de DPI ativo/ativo

• Configurar VPN e NAT com Clustering ativo/ativo

• Definindo configurações da interface e DHCP de rede

• Malha completa de clustering ativo/ativo

Visão geral do Clustering ativo/ativo

Esta seção fornece uma apresentação do recurso Clustering ativo/ativo. Com o Clustering ativo/ativo, você pode atribuir determinados fluxos de tráfego para cada nó no cluster, fornecendo compartilhamento de carga além de redundância e suportando uma velocidade de processamento muito maior sem um único ponto de falha.

Uma instalação típica recomendada inclui quatro firewalls do mesmo modelo SonicWALL configurado como dois Nós de cluster, em que cada nó consiste em um par de AD estável. Para implantações maiores, o cluster pode incluir oito firewalls, configurados como quatro Nós de cluster (ou pares de AD). Dentro de cada Nó do cluster, a AD estável mantém o estado dinâmico sincronizado para failover perfeito sem perda de dados em um único ponto de falha. A AD estável não é necessária, mas é altamente recomendável para obter melhor desempenho durante o failover.

O compartilhamento de carga é executado configurando diferentes Nós de cluster como gateways diferentes em sua rede. Normalmente, isso é tratado por outro dispositivo downstream (mais próximo dos dispositivos de LAN) do Cluster ativo/ativo, como um servidor DHCP ou um roteador.

Um Nó de cluster também pode ser um único firewall, permitindo que uma configuração de Cluster ativo/ativo seja criada usando dois firewalls. No caso de uma condição de falha em um dos firewalls nesta implantação, o failover não é estável porque nenhum firewall no Nó de cluster tem uma AD Secundária.

A redundância é obtida em vários níveis com Clustering ativo/ativo:

• O cluster fornece Nós de cluster redundantes e cada um deles pode manipular os fluxos de tráfego de qualquer outro Nó de cluster se ocorrer uma falha.

• O Nó de cluster consiste em um par de AD estável, no qual o firewall Secundário pode assumir as funções da unidade Primária no caso de falha.

• A redundância de portas, na qual uma porta não utilizada é atribuída como uma secundária a outra porta, oferece proteção no nível da interface sem a necessidade de failover para outro nó ou firewall.

• A DPI ativa/ativa pode ser habilitada, fornecendo maior velocidade de processamento em cada nó de cluster.

Esta seção contém as subseções seguintes:

• Exemplo: Clustering ativo/ativo – implantação de quatro unidades

• Exemplo: Clustering ativo/ativo – implantação de duas unidades

• Benefícios do Clustering ativo/ativo

• Como funciona o Clustering ativo/ativo?

• Informações de suporte do recurso com Clustering ativo/ativo

Exemplo: Clustering ativo/ativo – implantação de quatro unidades

Este diagrama mostra um cluster de quatro unidades. Cada nó de cluster contém um par de AD. As portas de AD designadas dos quatro dispositivos estão conectadas a um switch de camada 2. Essas portas são usadas para as mensagens de estado de monitoramento enviadas através de SVRRP e gerenciamento de nó de cluster e para sincronização de configuração. As duas unidades em cada par de AD também estão conectadas entre si por meio de outra interface (mostrada como a interface "Xn"). Esta é a Interface de DPI ativa/ativa necessária para DPI ativa/ativa. Com a DPI ativa/ativa habilitada, determinados pacotes são descarregados para a unidade em espera do par de AD para processamento de DPI.

Figura 61:1 Cluster de quatro unidades ativo/ativo

Para obter mais informações sobre portas redundantes e switches redundantes fisicamente conectados, consulte Active/Active Clustering Full Mesh Deployment Technote (Nota técnica de implantação de malha completa de clustering ativo/ativo).

Exemplo: Clustering ativo/ativo – implantação de duas unidades

Este diagrama mostra um cluster de duas unidades. Em um cluster de duas unidades não são usados pares de AD. Em vez disso, cada nó de cluster contém um único dispositivo. As portas de AD designadas nos dois dispositivos são conectadas diretamente entre si por meio de um cabo transversal. O SVRRP (SonicWALL Virtual Router Redundancy Protocol – Protocolo de redundância de roteador virtual da SonicWALL) usa esta conexão de porta de AD para enviar mensagens de estado de monitoramento e gerenciamento de nó de cluster. As mensagens de gerenciamento de SVRRP são iniciadas no nó mestre e as informações de monitoramento são comunicadas de cada dispositivo no cluster. A conexão da porta de AD também é usada para a sincronização de configuração entre nós de cluster.

Figura 61:2 Cluster de duas unidades ativo/ativo

Benefícios do Clustering ativo/ativo

Os benefícios do Clustering ativo/ativo incluem o seguinte:

• Todos os firewalls no cluster são utilizados para derivar velocidade de processamento máxima

• Pode ser executado em conjunto com DPI ativa/ativa para executar o processamento simultâneo de serviços IPS, GAV, Anti-spyware e Regras de aplicativos que são os mais intensos ao nível de processador, no firewall em espera em cada par de AD enquanto o firewall ativo executa outro processamento

• O compartilhamento de carga é suportado, permitindo a atribuição de fluxos de tráfego específico para cada nó no cluster

• Todos os nós no cluster fornecem redundância para outros nós, manipulando o tráfego conforme necessário se outros nós ficarem inativos

• A redundância de interface fornece o secundário para fluxo de tráfego sem a necessidade de failover

• As implantações de malha completa e malha não completa são suportadas

Como funciona o Clustering ativo/ativo?

Há vários conceitos importantes que são apresentados para Clustering ativo/ativo. Consulte as seções a seguir para obter descrições sobre esses novos conceitos e alterações na funcionalidade existente:

• Sobre DPI com Clustering ativo/ativo

• Sobre Monitoramento de alta disponibilidade com ativo/clustering

• Sobre implantações de malha completa

Um Cluster ativo/ativo é formado por uma coleção de Nós de cluster. Um nó de cluster pode consistir em um par de AD estável, um par de AD sem estado ou uma unidade autônoma. A sincronização de estado dinâmico só está disponível em um nó de cluster se este for um par de AD estável. O protocolo de alta disponibilidade tradicional ou o protocolo de AD estável da SonicWALL é usado para comunicação dentro do nó de cluster, entre as unidades no par de AD.

Quando um nó de cluster é um par de AD estável, a DPI ativa/ativa pode ser habilitada dentro do nó do cluster para aumentar o desempenho.

Todos os dispositivos no cluster devem ser do mesmo modelo de produto e estar executando a mesma versão de firmware.

Dentro do cluster, todas as unidades estão conectadas e se comunicam entre si. Para comunicação entre nós de cluster, é usado um novo protocolo denominado Protocolo de redundância de roteador virtual da SonicWALL (SVRRP). As mensagens de estado de monitoramento e gerenciamento de nó de cluster são enviadas usando SVRRP.

Todos os nós de cluster compartilham a mesma configuração, a qual é sincronizada pelo nó mestre. O nó mestre também é responsável por sincronizar firmware para os outros nós no cluster. A conexão de porta de AD é usada para sincronizar atualizações de firmware e configuração.

O estado dinâmico não está sincronizado nos nós de cluster, mas somente dentro de um nó de cluster. Quando um nó de cluster contém um par de AD, a AD estável pode ser habilitada no nó de cluster, com as vantagens de sincronização de estado dinâmico e failover estável, conforme necessário. Em caso de falha de um nó de cluster inteiro, o failover ficará sem estado. Isso significa que devem ser redefinidas conexões de rede já existentes. Por exemplo, as sessões Telnet e FTP devem ser restabelecidas e os túneis de VPN devem ser renegociados.

A seção Sobre o failover fornece mais informações sobre como funciona o failover.

O número máximo de nós de cluster em um cluster está atualmente limitado a quatro. Se cada nó de cluster for um par de AD, o cluster incluirá oito firewalls.

Figura 61:3 Cluster de dois nós ativo/ativo

Ações permitidas no cluster

Os tipos de ações administrativas que são permitidas diferem com base no estado do firewall no cluster. Todas as ações são permitidas para usuários administradores com privilégios apropriados no firewall ativo do nó mestre, inclusive todas as ações de configuração. Um subconjunto de ações é permitido no firewall ativo de nós não mestre e até mesmo menos ações são permitidas em firewalls no estado em espera. A Tabela 11 lista as ações permitidas para firewalls ativos de nós não mestre e firewalls em espera no cluster.

Tabela 1 Ações administrativas permitidas

|

O Clustering ativo/ativo também suporta o conceito de Grupos virtuais. Atualmente, é suportado um máximo de quatro Grupos virtuais.

Um Grupo Virtual é um conjunto de endereços IP virtuais para todas as interfaces configuradas na configuração do cluster (as interfaces não utilizadas/não atribuídas não têm endereços IP virtuais). Quando o Clustering ativo/ativo é habilitado pela primeira vez, os endereços IP configurados para as interfaces nesse firewall são convertidos em endereços IP virtuais para o Grupo virtual 1. Assim, o Grupo virtual 1 incluirá endereços IP virtuais para X0, X1 e quaisquer outras interfaces que são configuradas e atribuídas a uma zona.

Um Grupo virtual também pode ser considerado como um grupo lógico de fluxos de tráfego dentro de um contexto de failover, em que pode ocorrer failover no grupo lógico de fluxos de tráfego de um nó para outro, dependendo das condições de falha encontradas. Cada Grupo virtual possui um nó de cluster atuando como o proprietário e um ou mais nós de cluster atuando como em espera. Um Grupo virtual somente pertence a um nó de cluster por vez e esse nó se torna o proprietário de todos os endereços IP virtuais associados a esse Grupo virtual. O proprietário do Grupo virtual 1 é designado como o nó mestre e é responsável por sincronizar a configuração e o firmware para os outros nós do cluster. Se o nó do proprietário de um Grupo virtual encontrar uma condição de falha, um dos nós em espera se tornará o proprietário.

Como parte da configuração de Clustering ativo/ativo, os números de série de outros firewalls no cluster são inseridos na interface de gerenciamento do SonicOS e um número de classificação da ordem de espera é atribuído a cada um. Quando a configuração de Clustering ativo/ativo é aplicada, são criados até três Grupos virtuais adicionais, correspondentes aos nós de cluster adicionais, mas os endereços IP virtuais não são criados para esses Grupos virtuais. Você precisa configurar esses endereços IP virtuais na página Rede > Interfaces.

Existem dois fatores na determinação da propriedade de Grupo virtual (qual o nó de cluster que terá a propriedade de Grupo virtual):

• Classificação do nó de cluster – a classificação está configurada na interface de gerenciamento do SonicOS para especificar a prioridade de cada nó para assumir a propriedade de um Grupo virtual.

• Peso do link do grupo virtual dos nós do cluster – este é o número de interfaces no Grupo virtual que estão funcionando e que têm um endereço IP virtual configurado.

Quando mais de dois nós de cluster são configurados em um cluster, esses fatores determinam o nó de cluster que tem melhores capacidades para assumir a propriedade do Grupo virtual. Em um cluster com dois nós de cluster, em que um deles tem uma falha, naturalmente o outro assumirá a propriedade.

O SVRRP é usado para comunicar o status do link e o status de propriedade do Grupo virtual para todos os nós de cluster no cluster.

O proprietário do Grupo virtual 1 é designado como o Nó mestre. As alterações de configuração e as atualizações de firmware são somente permitidas no nó mestre, o qual usa SVRRP para sincronizar a configuração e o firmware para todos os nós no cluster. Em uma determinada interface, os endereços IP virtuais do Grupo virtual 1 devem ser configurados antes de outros Grupos virtuais poderem ser configurados.

Suporte de múltiplos gateways e compartilhamento de carga

O tráfego do Grupo virtual é processado somente pelo nó do proprietário. Um pacote que chega em um Grupo virtual deixará o firewall no mesmo Grupo virtual. Em uma configuração típica, cada nó de cluster pertence a um Grupo virtual e, portanto, processa o tráfego correspondente a um Grupo virtual.

Essa funcionalidade do Grupo virtual suporta um modelo de múltiplos gateways com redundância. Em uma implantação com dois nós de cluster, o endereço IP do Grupo virtual 1 de X0 pode ser um gateway e o endereço IP do Grupo virtual 2 de X0 pode ser outro gateway. É o administrador da rede que determina como o tráfego é alocado a cada gateway. Por exemplo, você pode usar um servidor DHCP inteligente que distribui a alocação de gateway para os PCs na rede do cliente diretamente conectada ou você pode usar rotas baseadas em política em um roteador downstream.

Quando o Clustering ativo/ativo está habilitado, o servidor DHCP interno do SonicOS está desativado e não pode ser habilitado. As redes que precisam de um servidor DHCP podem usar um servidor DHCP externo que reconhece vários gateways, para que a alocação de gateway possa ser distribuída.

Observação Quando o Clustering ativo/ativo está habilitado, o servidor DHCP interno do SonicOS está desativado.

Efeito nas páginas de configuração relacionadas

Quando o Clustering ativo/ativo é habilitado inicialmente, os endereços IP existentes para todas as interfaces configuradas são automaticamente convertidos em endereços IP virtuais para o Grupo virtual 1. Quando o Grupo virtual 1 ou qualquer Grupo virtual é criado, os objetos de interface padrão são criados para endereços IP virtuais com nomes apropriados, como "Grupo virtual 1" ou "Grupo virtual 2". A mesma interface pode ter vários endereços IP virtuais, um para cada Grupo virtual que é configurado. Você pode visualizar esses endereços IP virtuais na página Rede > Interfaces.

Observação Todos os nós de cluster no Cluster ativo/ativo compartilham a mesma configuração

Um endereço MAC virtual está associado a cada endereço IP virtual em uma interface e é gerado automaticamente pelo SonicOS. O endereço MAC virtual é criado no formato 00-17-c5-6a-XX-YY, em que XX é o número da interface, como "03" para a porta X3, e YY é o número de grupo interno, como "00" para Grupo virtual 1 ou "01" para Grupo virtual 2.

Observação O endereço MAC virtual ativo/ativo é diferente do endereço MAC virtual de alta disponibilidade. A funcionalidade de endereço MAC virtual de alta disponibilidade não é suportada quando o Clustering ativo/ativo está habilitado.

As políticas de NAT são criadas automaticamente para os objetos de interface afetados de cada Grupo virtual. Essas políticas de NAT estendem-se a políticas de NAT existentes de interfaces específicas para as interfaces virtuais correspondentes. Você pode visualizar essas políticas de NAT na página Rede > Políticas de NAT. As políticas de NAT adicionais podem ser configuradas conforme necessário e podem ser personalizadas para um Grupo virtual, se desejado.

Depois de o Clustering ativo/ativo ser habilitado, você deve selecionar o número do Grupo virtual durante a configuração ao adicionar uma política de VPN.

Para comunicação entre nós de cluster em um Cluster ativo/ativo, é usado um novo protocolo denominado Protocolo de redundância de roteador virtual da SonicWALL (SVRRP). As mensagens de estado de monitoramento e gerenciamento do nó de cluster são enviadas usando SVRRP através dos links de Cluster ativo/ativo.

O SVRRP também é usado para sincronizar as alterações de configuração, atualizações de firmware e atualizações de assinatura a partir do nó mestre para todos os nós no cluster. Em cada nó de cluster, somente a unidade ativa processa as mensagens de SVRRP.

No caso de falha dos Links de cluster ativo/ativo, as mensagens de pulsação do SVRRP são enviadas na interface X0. No entanto, enquanto os Links de cluster ativo/ativo estiverem inativos, a configuração não será sincronizada. As atualizações de firmware ou assinatura, alterações a políticas e outras alterações de configuração não podem ser sincronizadas com outros nós de cluster até que os Links de cluster ativo/ativo sejam corrigidos.

Existem dois tipos de failover que podem ocorrer quando o Clustering ativo/ativo está habilitado:

• Failover de alta disponibilidade – dentro de um par de AD, a unidade Secundária assume a função de Primária. Se a AD estável estiver habilitada para o par, ocorre o failover sem interrupção para conexões de rede.

• Failover ativo/ativo – se todas as unidades no nó de proprietário de um Grupo virtual encontrarem uma condição de falha, o nó em espera do Grupo virtual assume a propriedade do Grupo virtual. O Failover ativo/ativo transfere a propriedade de um Grupo virtual de um Nó de cluster para outro. O Nó do cluster que se torna o proprietário do Grupo virtual também se torna o proprietário de todos os endereços IP virtuais associados ao Grupo virtual e começa usando os endereços MAC virtuais correspondentes.

O Failover ativo/ativo está sem estado, o que significa que as conexões de rede serão redefinidas e os túneis de VPN devem ser renegociados. As difusões de camada 2 informam os dispositivos de rede da alteração na topologia, pois o nó de cluster, que é o novo proprietário de um Grupo virtual, gera solicitações de ARP com os MACs virtuais para os endereços IP virtuais de propriedade recente. Isso simplifica consideravelmente o processo de failover, pois apenas os switches conectados precisam atualizar suas tabelas de aprendizado. Todos os outros dispositivos de rede continuam a usar os mesmos endereços MAC virtuais e não precisam atualizar suas tabelas de ARP porque o mapeamento entre os endereços IP virtuais e os endereços MAC virtuais não é quebrado.

Quando o failover de alta disponibilidade e o failover ativo/ativo são possíveis, o failover de AD tem precedência sobre o failover ativo/ativo pelas seguintes razões:

• O failover de AD pode ser estável, enquanto o failover ativo/ativo é sem estado.

• O firewall em espera em um par de AD está ligeiramente carregado e tem recursos disponíveis para assumir o processamento necessário, embora ele talvez já esteja manipulando o tráfego de DPI se a DPI ativa/ativa estiver habilitada. O nó de cluster alternativo pode já estar processando tráfego semelhante em quantidade para a unidade com falha e pode ficar sobrecarregado após o failover.

O Failover ativo/ativo sempre opera no modo de preempção ativo/ativo. O modo de preempção significa que, após o failover entre dois nós de cluster, o nó do proprietário original do Grupo virtual assumirá a função ativa a partir do nó em espera após o nó do proprietário ter sido restaurado para um estado operacional verificado. O proprietário original terá uma prioridade mais alta para um Grupo virtual devido à sua classificação superior se todas as interfaces de IP virtuais estiverem ativas e o peso do link for o mesmo entre os dois nós de cluster.

Sobre DPI com Clustering ativo/ativo

A DPI ativa/ativa pode ser usada com o Clustering ativo/ativo. Quando a DPI ativa/ativa estiver habilitada, ela utiliza o firewall em espera no par de AD para processamento de DPI.

Para melhorar o desempenho em um Cluster ativo/ativo, a habilitação da DPI ativa/ativa é recomendada, pois ela utiliza o firewall em espera no par de AD para processamento de DPI (Deep Packet Inspection – Inspeção profunda de pacotes).

Sobre Monitoramento de alta disponibilidade com ativo/clustering

Quando o Clustering ativo/ativo está habilitado, a configuração do monitoramento de AD é suportada para o par de AD em cada nó de cluster. Os recursos de monitoramento de AD são consistentes com as versões anteriores. O monitoramento de AD pode ser configurado para o monitoramento do link/físico e para o monitoramento de investigação/lógico. Depois de efetuar logon no nó mestre, a configuração de monitoramento precisa ser adicionada em uma base por nó na página Alta disponibilidade > Monitoramento.

Observação A página Alta disponibilidade > Monitoramento se aplica somente ao par de AD ao qual você está conectado, não a todo o cluster.

O monitoramento de interface física habilita a detecção de link para as interfaces monitoradas. O link é detectado na camada física para determinar a viabilidade do link.

Quando o monitoramento de interface física está habilitado, com ou sem monitoramento lógico habilitado, o failover de AD prevalece sobre o failover ativo/ativo. Se um link falhar ou uma porta estiver desconectada na unidade ativa, a unidade em espera no par de AD ficará ativa.

Observação Para interfaces com endereços IP virtuais configurados, o monitoramento físico ativo/ativo está implícito e é usado para calcular o peso do link do Grupo virtual. O monitoramento físico não pode ser desabilitado para essas interfaces. Isso é diferente do monitoramento de AD.

O monitoramento lógico envolve a configuração de SonicOS para monitorar um dispositivo confiável em uma ou mais das redes conectadas. A falha de comunicação periódica com o dispositivo pela unidade ativa no par de AD disparará um failover na unidade em espera. Se não for possível conectar nenhuma unidade no par de AD ao dispositivo, será considerado que o problema está relacionado com o dispositivo e não ocorrerá failover.

Se o monitoramento físico e o monitoramento lógico estiverem desabilitados, o failover ativo/ativo ocorrerá na desconexão de porta ou falha do link.

Os endereços IP Primário e Secundário configurados na página Alta disponibilidade > Monitoramento podem ser configurados em interfaces de LAN ou WAN e são usados para diversos fins:

• Como endereços de gerenciamento independentes para cada unidade, independentemente do status Ativo ou Em espera da unidade (suportada em todas as interfaces físicas)

• Para permitir a sincronização de licenças entre a unidade em espera e o servidor de licenciamento SonicWALL

• Como endereços IP de origem para os pings de investigação enviados durante o monitoramento lógico

A configuração de endereços IP de monitoramento para ambas as unidades no par de AD permite que você efetue logon em cada unidade de forma independente para fins de gerenciamento. Observe que o tráfego de não gerenciamento é ignorado se for enviado para um dos endereços IP de monitoramento. Os endereços IP de LAN exclusivos dos firewalls Primário e Secundário não podem atuar como um gateway ativo; todos os sistemas conectados à LAN interna precisarão usar um endereço IP de LAN virtual como gateway.

Observação Quando os endereços IP de monitoramento/gerenciamento de AD são configurados apenas em interfaces de WAN, eles precisam ser configurados em todas as interfaces de WAN para as quais um endereço IP virtual foi configurado.

O endereço IP de gerenciamento da unidade Secundária é usado para permitir a sincronização de licenças com o servidor de licenciamento do SonicWALL que lida com licenciamento em uma base por dispositivo (não por par de AD). Mesmo se a unidade em espera já tiver sido registrada em MySonicWALL antes de criar a associação de AD, você deve usar o link na página Sistema > Licenças para se conectar ao servidor SonicWALL ao acessar o dispositivo Secundário por meio de seu endereço IP de gerenciamento. Isso permite a sincronização de licenças (como a licença de Clustering ativo/ativo ou de AD estável) entre a unidade em espera e o servidor de licenciamento SonicWALL.

Ao usar o monitoramento lógico, o par de AD executará ping ao destino especificado do endereço IP de investigação lógico a partir do Primário e também do SonicWALL Secundário. O endereço IP definido no campo Endereço IP primário ou Endereço IP secundário é usado como o endereço IP de origem para o ping. Se as duas unidades conseguirem efetuar ping com êxito ao destino, não ocorrerá failover. Se não conseguirem efetuar ping com êxito ao destino, não ocorrerá failover, pois os SonicWALLs assumirão que o problema está relacionado com o destino e não com os SonicWALLs. Se um SonicWALL conseguir efetuar ping ao destino, mas o outro não conseguir, ocorrerá failover do par de AD no SonicWALL que consegue efetuar ping ao destino.

As tarefas de configuração na página Alta disponibilidade > Monitoramento são realizadas na unidade Primária e, em seguida, são sincronizadas automaticamente para a Secundária.

Informações de suporte do recurso com Clustering ativo/ativo

As seções a seguir fornecem informações de suporte do recurso sobre o Clustering ativo/ativo:

• Compatibilidade com versões anteriores

• Compatibilidade com SonicPoint

• Compatibilidade do balanceamento de carga da WAN

• Topologia de roteamento e compatibilidade de protocolo

Quando o Clustering ativo/ativo está habilitado, somente os endereços IP estáticos podem ser usados na WAN.

Os seguintes recursos não são suportados quando o Clustering ativo/ativo está habilitado:

• Servidor DHCP

• Modo transparente de camada 3

• Ponte de camada 2/Modo transparente de camada 2

• DNS dinâmico

• Modo com fio

Os seguintes recursos são suportados somente no Grupo virtual 1:

• SonicWALL GVC

• SonicOS SSL VPN

• Auxiliar de IP

Compatibilidade com versões anteriores

O recurso de Clustering ativo/ativo não é compatível com versões anteriores. Ao atualizar para o SonicOS de uma versão anterior que não suportava Clustering ativo/ativo, é altamente recomendável que você desabilite a Alta disponibilidade antes de exportar as preferências de um par de AD executando uma versão anterior do SonicOS. As preferências podem então ser importadas sem conflitos potenciais após a atualização.

Compatibilidade com SonicPoint

Existem dois pontos a considerar ao usar SonicWALL SonicPoints com Clustering ativo/ativo:

• Os SonicPoints somente se comunicam com o nó mestre para fazer download de firmware e outros aspectos de operação.

• Os SonicPoints precisam de acesso a um servidor DHCP independente. Os SonicPoints exigem um servidor DHCP para fornecer endereços IP a clientes sem fio, mas o servidor DHCP do SonicOS incorporado é desabilitado automaticamente quando o Clustering ativo/ativo está habilitado.

Compatibilidade do balanceamento de carga da WAN

Quando o Balanceamento de carga da WAN (WLB) está habilitado em um Cluster ativo/ativo, a mesma configuração da interface de WLB é usada para todos os nós no cluster.

Uma falha de interface de WAN pode disparar um failover WLB, um failover de par de AD ou um failover ativo/ativo para outro nó de cluster, dependendo do seguinte:

• A WAN fica inativa de forma lógica devido à falha na investigação de WLB – failover WLB

• A WAN física fica inativa enquanto o Monitoramento físico está habilitado – failover de par de AD

• A WAN física fica inativa enquanto o Monitoramento físico não estiver habilitado – failover ativo/ativo

Topologia de roteamento e compatibilidade de protocolo

Esta seção descreve as limitações atuais e os requisitos especiais para configurações de Clustering ativo/ativo em relação à topologia de roteamento e aos protocolos de roteamento.

Suporte de ponte de camada 2

As interfaces de ponte de camada 2 não são suportadas em uma configuração de cluster.

Suporte de OSPF

O OSPF é compatível com Clustering ativo/ativo. Quando habilitado, o OSPF é executado nas interfaces habilitadas por OSPF de cada nó de cluster ativo. De uma perspectiva de roteamento, todos os nós de cluster aparecem como roteadores paralelos, cada um com o endereço IP virtual da interface do nó do cluster. Em geral, qualquer rede anunciada por um nó será anunciada por todos os outros nós.

O ID do roteador do OSPF de cada nó de cluster deve ser exclusivo e será derivado do ID do roteador configurado no nó mestre da seguinte forma:

• Se o usuário inserir 0 ou 0.0.0.0 para o ID do roteador na configuração do OSPF, o ID do roteador de cada nó será atribuído ao endereço IP virtual de X0 do nó.

• Se o usuário inserir qualquer valor diferente de 0 ou 0.0.0.0 para o ID do roteador, será atribuído a cada nó um ID do roteador com valores consecutivos incrementados em um para cada nó. Por exemplo, em um cluster de 4 nós, se o ID do roteador 10.0.0.1 foi configurado no nó mestre, os IDs do roteador atribuídos devem ser os seguintes:

– Nó 1: 10.0.0.1

– Nó 2: 10.0.0.2

– Nó 3: 10.0.0.3

– Nó 4: 10.0.0.4

Suporte de RIP

O RIP é suportado e, tal como o OSPF, será executado nas interfaces habilitadas por RIP de cada nó de cluster. De uma perspectiva de roteamento, todos os nós de cluster aparecem como roteadores paralelos, com o endereço IP virtual da interface do nó do cluster. Em geral, qualquer rede anunciada por um nó será anunciada por todos os outros nós.

Suporte de BGP

O BGP é suportado em clusters e também será exibido como roteadores de BGP paralelos usando o endereço IP virtual da interface do nó do cluster. Tal como acontece com o OSPF e o RIP, as alterações de configuração realizadas no nó mestre serão aplicadas a todos os outros nós do cluster. No caso do BGP, em que a configuração só pode ser aplicada através da CLI, a configuração é distribuída quando a configuração em execução é salva com o comando da CLI write file.

Problemas de roteamento assimétrico em configurações de cluster

Qualquer dispositivo de rede que executa a inspeção profunda de pacotes ou a atividade do firewall estável deve "ver" todos os pacotes associados a um fluxo de pacotes. Isso contrasta com o roteamento tradicional de IP em que cada pacote em um fluxo pode tecnicamente ser encaminhado ao longo de um caminho diferente, desde que chegue ao destino pretendido – os roteadores intervenientes não têm de ver cada pacote. Os roteadores dos dias de hoje tentam encaminhar pacotes com um próximo salto consistente para cada fluxo de pacote, mas isso se aplica somente a pacotes encaminhados em uma direção. Os roteadores não tentam direcionar o tráfego de retorno para o roteador de origem. Esse comportamento de roteamento de IP apresenta problemas para um cluster de firewall, porque o conjunto de todos os nós de cluster fornece um caminho para as mesmas redes. Os roteadores de encaminhamento de pacotes para redes por meio do cluster podem escolher qualquer um dos nós do cluster como o próximo salto. O resultado é o roteamento assimétrico, no qual o fluxo de pacotes em uma direção passa através de um nó diferente daquele usado para o caminho de retorno. Isso fará com que o tráfego seja descartado por um ou por dois nós de cluster, uma vez que nenhum está a "ver" todo o tráfego proveniente do fluxo.

Existem duas formas de evitar caminhos de roteamento assimétricos:

1. Projete todas as redes e todos os roteadores conectados ao cluster, de tal forma que o encaminhamento de pacotes sempre resultará em caminhos simétricos relativamente aos endereços IP virtuais usados no cluster.

2. Crie uma configuração de malha completa de regras NAT no cluster para que cada par de interface tenha uma regra NAT que substitui o endereço IP de origem no pacote com o IP virtual da interface de egresso. Essas regras devem ser as mesmas que as regras padrão criadas entre interfaces de zonas confiáveis e não confiáveis. Quando existem regras NAT de malha completa, os caminhos de avanço e recuo de fluxos que transitam no cluster sempre fluirão através do mesmo nó do cluster (ou do proprietário atual dos endereços IP virtuais primários do nó do cluster).

Pré-requisitos de Clustering ativo/ativo

Observação Além dos requisitos descritos nesta seção, garanta a conclusão dos pré-requisitos descritos em Pré-requisitos de DPI ativa/em espera e ativa/ativa.

Para Clustering ativo/ativo, são necessárias conexões físicas adicionais:

• Link de cluster ativo/ativo – cada link de cluster ativo/ativo deve ter uma interface de 1 GB

A configuração de Clustering ativo/ativo pode incluir a configuração de portas redundantes e IDs de grupo virtual. Os procedimentos são fornecidos nesta seção para ambas as tarefas na seção Alta disponibilidade > Configurações.

Conectar as portas de AD para Clustering ativo/ativo

Para Clustering ativo/ativo, você deve conectar fisicamente portas de AD designadas de todas as unidades no cluster ativo/ativo à mesma rede de camada 2.

A SonicWALL recomenda conectar todas as portas de AD designadas para o mesmo switch de camada 2. Você pode usar um switch dedicado ou simplesmente usar algumas portas em um switch existente na sua rede interna. Todas essas portas de switches devem ser configuradas para permitir que o tráfego de camada 2 flua livremente entre elas.

No caso de uma implantação de Cluster ativo/ativo de duas unidades, em que cada um dos dois nós do cluster têm apenas um único dispositivo, você pode conectar as portas de AD diretamente entre elas usando um cabo transversal. Não é necessário nenhum switch nesse caso.

O SVRRP (SonicWALL Virtual Router Redundancy Protocol – Protocolo de redundância de roteador virtual da SonicWALL) usa esta conexão de porta de AD para enviar mensagens de estado de monitoramento e gerenciamento de nó de cluster. As mensagens de gerenciamento de SVRRP são iniciadas no nó mestre e as informações de monitoramento são comunicadas de cada dispositivo no cluster.

A conexão de porta de AD também é usada para sincronizar a configuração do nó mestre para outros nós de cluster na implantação. Isso inclui atualizações de firmware ou assinatura, políticas de VPN e NAT e outras configurações.

Conectar interfaces de porta redundante

Você pode atribuir uma interface física não utilizada como uma porta redundante a uma interface física configurada denominada "interface primária". Em cada nó de cluster, cada par de porta primária e redundante deve estar conectado fisicamente ao mesmo switch ou, preferencialmente, a switches redundantes na rede.

Observação Como todos os nós de cluster compartilham a mesma configuração, cada nó deve ter as mesmas portas redundantes configuradas e conectadas aos mesmos switches.

Para usar Clustering ativo/ativo, você deve registrar todos os dispositivos SonicWALL no cluster no MySonicWALL. Os dois dispositivos em cada par de AD também devem ser associados como AD Primária e AD Secundária no MySonicWALL. Isto é, associe os dois dispositivos no par de AD para o nó 1 do cluster, em seguida associe os dispositivos no par de AD para o nó 2 do cluster e assim sucessivamente para quaisquer outros nós do cluster.

A tabela a seguir mostra os requisitos de licenciamento para Clustering ativo/ativo e outros recursos de Alta disponibilidade.

|

Configurar o Clustering ativo/ativo

Esta seção contém as subseções seguintes:

• Configurar a alta disponibilidade de clustering ativo/ativo

• Configurar Monitoramento de alta disponibilidade de Clustering ativo/ativo

• Configurar alta disponibilidade de clustering de DPI ativo/ativo

• Configurar VPN e NAT com Clustering ativo/ativo

Configurar a alta disponibilidade de clustering ativo/ativo

A alta disponibilidade de clustering ativo/ativo permite a configuração de até quatro nós de cluster de AD para failover e compartilhamento de carga. Cada nó pode conter um único dispositivo ou um par de AD.

Para configurar a alta disponibilidade de clustering ativo/ativo:

1. Faça logon na unidade Primária do nó do cluster mestre e navegue até a página Alta disponibilidade > Configurações. A guia Geral é exibida.

2. No menu suspenso Modo, selecione Clustering ativo/ativo.

3. Selecione a opção Habilitar sincronização estável.

4. Selecione a opção Gerar/substituir configurações e firmware do secundário ao atualizar o firmware para criar automaticamente um secundário das definições de firmware e configuração quando você carregar o novo firmware para o dispositivo. Como o nó mestre sincroniza o novo firmware para outros dispositivos no cluster, as unidades secundárias são criadas nesses dispositivos.

5. Clique na guia Dispositivos e nós de AD para configurar as informações de cluster ativo/ativo.

6. Na tabela, digite os números de série dos dispositivos em cada nó de cluster.

7. Insira a classificação do Nó 1 do cluster para cada Grupo virtual nos campos Grupo virtual X Classificação à direita dos números de série. Por padrão, o Nó 1 do cluster é o Proprietário do Grupo 1 e, normalmente, está classificado como Em espera para o Grupo 2. Para excluir um dispositivo de um cluster, selecione Nenhum para o Grupo virtual X Classificação.

8. Na segunda linha, insira a classificação do Nó 2 do cluster para cada Grupo virtual nos campos Grupo virtual X Classificação à direita dos números de série.

9. Clique na guia Interfaces de AD. Selecione a interface que você deseja para a interface Link de cluster ativo/ativo. Essa interface será usada para transferir dados entre as duas unidades durante o processamento de ativo/ativo. Somente as interfaces não atribuídas e disponíveis aparecem na lista.

10. Quando terminar todas as configurações de Alta disponibilidade, clique em Aplicar. Todas as configurações serão sincronizadas com a unidade Em espera e a unidade Em espera irá reinicializar.

11. Vá para a página Alta disponibilidade > Monitoramento e siga as etapas em Configurar Monitoramento de alta disponibilidade de Clustering ativo/ativo.

12. Vá para a página Alta disponibilidade > Avançado e siga as etapas em Alta disponibilidade > Avançado.

13. Vá para a página Rede > Interfaces para verificar se você configurou com êxito as interfaces ativas/ativas desejadas.

14. Vá para a página Alta disponibilidade > Status para verificar suas configurações para Clustering ativo/ativo.

Configurar Monitoramento de alta disponibilidade de Clustering ativo/ativo

As tarefas de configuração na página Alta disponibilidade > Monitoramento são realizadas na unidade Primária e, em seguida, são sincronizadas automaticamente para a Secundária. Essas configurações afetam apenas o par de AD no nó do cluster que está selecionado na parte superior da página.

Para definir os endereços IP de gerenciamento de LAN independentes e configurar monitoramento de interface físico e/ou lógico, execute as seguintes etapas:

1. Faça logon como administrador na interface de gerenciamento do SonicOS no nó mestre.

2. No painel de navegação à esquerda, navegue até Alta disponibilidade > Monitoramento.

3. No lado superior direito da página, selecione o nó para configurar na lista suspensa.

4. Clique no ícone Configurar de uma interface na LAN, como X0.

5. Para habilitar a detecção de link entre as interfaces de AD designadas nas unidades Primária e Secundária, deixe a caixa de seleção Habilitar monitoramento de interface física marcada.

6. No campo Endereço IP primário, digite o endereço IP de gerenciamento de LAN exclusivo da unidade Primária.

7. No campo Endereço IP secundário, digite o endereço IP de gerenciamento de LAN exclusivo da unidade Secundária.

8. Marque a caixa de seleção Permitir gerenciamento em endereço IP primário/secundário. Quando essa opção está habilitada para uma interface, um ícone verde aparece na coluna Gerenciamento da interface na tabela Configurações de monitoramento na página Alta disponibilidade > Monitoramento. O gerenciamento só é permitido em uma interface quando essa opção está habilitada.

9. No campo Endereço IP de lógica/investigação, digite o endereço IP de um dispositivo downstream na rede LAN que deve ser monitorada para conectividade. Normalmente, deverá ser um servidor ou roteador downstream. (Se a investigação for desejada no lado da WAN, deve ser usado um dispositivo upstream.) Os dispositivos Primário e Secundário efetuarão ping regularmente a este endereço IP de investigação. Se ambos conseguirem efetuar ping com êxito ao destino, não ocorrerá failover. Se nenhum conseguir efetuar ping ao destino com êxito, não ocorre failover, pois presume-se que o problema está relacionado com o destino e não com os firewalls. Se um dispositivo conseguir efetuar ping ao destino e o outro não conseguir, ocorrerá failover no dispositivo que consegue efetuar ping ao destino.

Os campos Endereço IP primário e Endereço IP secundário devem ser configurados com endereços IP independentes em uma interface de LAN, como X0 (ou uma interface de WAN, como X1, para investigação na WAN), para permitir que a investigação lógica funcione corretamente.

10. Clique em OK.

11. Para configurar o monitoramento em qualquer uma das outras interfaces, repita as etapas acima.

12. Quando terminar a configuração do monitoramento de alta disponibilidade para o nó de cluster selecionado, clique em Aplicar. Em seguida, selecione um nó de cluster diferente e repita as etapas de configuração e, em seguida, clique em Aplicar.

Para obter informações adicionais sobre como verificar a configuração, consulte Verificar a configuração de Clustering ativo/ativo.

Configurar alta disponibilidade de clustering de DPI ativo/ativo

A alta disponibilidade de clustering de DPI ativo/ativo permite a configuração de até quatro nós de cluster de AD para failover e compartilhamento de carga, em que os nós balanceiam a carga do aplicativo de serviços de segurança de Inspeção profunda de pacotes (DPI) para tráfego de rede.

Para os Links de cluster e os Links de controle, cada unidade no Nó 1 do cluster é conectada a cada unidade no nó par (Nó 2 do cluster). Como prática recomendada, use o mesmo conjunto de interfaces em cada unidade, em cada nó. (Por exemplo, conecte a X8 em uma unidade à X8 na unidade par e realize o mesmo se você estiver usando a X9 ou a X10, etc. No entanto, não há nenhuma restrição relativamente às portas a usar.

Figura 61:4 Alta disponibilidade de clustering de DPI ativo/ativo

Para configurar a alta disponibilidade de clustering de DPI ativo/ativo:

1. Faça logon na unidade Primária do nó do cluster mestre e navegue até a página Alta disponibilidade > Configurações. A guia Geral é exibida.

Se você tiver fisicamente conectado a Interface de DPI ativa/ativa, conforme descrito em Conectando fisicamente seus dispositivos, você está pronto para configurar a DPI ativa/ativa na interface de gerenciamento do SonicOS.

2. No menu suspenso Modo, selecione Clustering de DPI ativo/ativo.

3. A opção Habilitar sincronização estável é automaticamente habilitada para Clustering de DPI ativo/ativo.

4. Marque a caixa de seleção Gerar/substituir configurações e firmware do secundário ao atualizar o firmware para criar automaticamente um secundário das definições de firmware e configuração quando você carregar o novo firmware para o dispositivo. Como o nó mestre sincroniza o novo firmware para outros dispositivos no cluster, os secundários serão criados nesses dispositivos.

5. Clique na guia Dispositivos AD para configurar as informações de cluster ativo/ativo.

6. Para a opção AD Secundária na parte superior da guia, selecione Interno se o dispositivo secundário configurado fizer parte do nó do cluster deste dispositivo. Selecione Externo se o dispositivo secundário configurado fizer parte de um nó de cluster diferente.

7. Na tabela, digite os números de série dos dispositivos em cada nó de cluster.

8. Insira a classificação do Nó 1 do cluster para cada Grupo virtual nos campos Grupo virtual X Classificação à direita dos números de série. Por padrão, o Nó 1 do cluster é o Proprietário do Grupo 1 e, normalmente, está classificado como Em espera para o Grupo 2. Para excluir um dispositivo de um cluster, selecione Nenhum para o Grupo virtual X Classificação.

9. Na segunda linha, insira a classificação do Nó 2 do cluster para cada Grupo virtual nos campos Grupo virtual X Classificação à direita dos números de série.

10. Clique na guia Interfaces de AD. Selecione a interface da Interface de controle AD. Esta opção fica acinzentada se o dispositivo detectar que a interface já está configurada.

11. Selecione a interface para a Interface de DPI ativa/ativa. Esta opção fica acinzentada se o dispositivo detectar que a interface já está configurada.

12. Selecione a Interface de DPI ativa/ativa. Essa interface será usada para transferir dados entre as duas unidades durante o processamento de DPI ativa/ativa. Somente as interfaces não atribuídas e disponíveis aparecem na lista.

13. Selecione a interface Link de cluster ativo/ativo.

14. Quando terminar todas as configurações de Alta disponibilidade, clique em Aplicar. Todas as configurações serão sincronizadas com a unidade Em espera e a unidade Em espera irá reinicializar.

15. Vá para a página Alta disponibilidade > Monitoramento e siga as etapas em Configurar Monitoramento de alta disponibilidade de Clustering ativo/ativo.

16. Vá para a página Alta disponibilidade > Avançado e siga as etapas em Alta disponibilidade > Avançado.

17. Vá para a página Rede > Interfaces para verificar se você configurou com êxito as interfaces ativas/ativas desejadas.

18. Vá para a página Alta disponibilidade > Status para verificar suas configurações para Clustering ativo/ativo.

Configurar VPN e NAT com Clustering ativo/ativo

Devem ser executadas considerações extra ao configurar os seguintes recursos em um ambiente de Clustering ativo/ativo:

• Configurar VPN com Clustering ativo/ativo

• Configurar uma política de NAT com Clustering ativo/ativo

Configurar VPN com Clustering ativo/ativo

A configuração de política de VPN requer associação a um Grupo virtual quando executado no modo de Clustering ativo/ativo. Na janela Política de VPN, as guias Rede e Avançado possuem novas opções de configuração para a criação dessa associação.

Na guia Rede, estão disponíveis os objetos de endereços do Grupo virtual para a opção Escolher rede local na lista. Esses objetos de endereços de Grupo virtual são criados pelo SonicOS quando endereços IP virtuais são adicionados e são excluídos quando o IP virtual é excluído.

Se estiver a criar uma Política de VPN para uma rede remota, também poderão estar disponíveis objetos de endereço de Grupo Virtual. Por exemplo, este gráfico mostra um com o nome personalizado Ativo-Ativo-Lan-Host-1.

Na guia Avançado, você pode selecionar o número de Grupo virtual para a configuração Grupo de política de VPN. O padrão é Grupo virtual 1.

Configurar uma política de NAT com Clustering ativo/ativo

Durante a execução no modo de Clustering ativo/ativo, a configuração da política de NAT inclui configurações de Grupo virtual. As políticas de NAT padrão são criadas pelo SonicOS quando endereços IP virtuais são adicionados e são excluídos quando o IP virtual é excluído. Você pode especificar um Grupo virtual ou selecionar Qualquer durante a criação de políticas de NAT personalizadas. Este gráfico mostra a política de NAT automaticamente criada para o Grupo virtual 2 na interface X1.

Este gráfico mostra as seleções para a opção Grupo virtual na janela Adicionar política de NAT ao criar uma política de NAT personalizada.

Verificar a configuração de Clustering ativo/ativo

Esta seção descreve vários métodos de verificação da configuração correta do Clustering ativo/ativo e DPI ativa/ativa. Veja o seguinte:

• Comparar a atividade da CPU em dispositivos em um cluster

• Verificar configurações na página Alta disponibilidade > Status

• Parâmetros adicionais no TSR

• Respostas a correspondências de DPI

Comparar a atividade da CPU em dispositivos em um cluster

Quando a DPI ativa/ativa está habilitada em um par de AD estável, você pode observar uma alteração na utilização da CPU em dispositivos no par de AD. A atividade da CPU fica inativa na unidade ativa e é ativada na unidade em espera.

Você pode visualizar a utilização da CPU no Monitor de vários núcleos. No firewall ativo do nó mestre, vá para a página Sistema > Diagnóstico e selecione Monitor de vários núcleos para mostrar a atividade de todos os dispositivos no Cluster ativo/ativo.

Ao visualizar o Monitor de vários núcleos em uma unidade ativa no cluster, todos os firewalls no cluster são exibidos. No entanto, se você efetuar logon no endereço IP individual de uma unidade em espera no cluster, a página Monitor de vários núcleos exibe somente o uso do núcleo para os dois firewalls nesse par de AD específico.

Observação Para ver o uso do núcleo para todos os firewalls no cluster, a SonicWALL recomenda visualizar a página Monitor de vários núcleos na unidade ativa do nó mestre.

Verificar configurações na página Alta disponibilidade > Status

A página Alta disponibilidade > Status fornece o status de todo o Cluster ativo/ativo e de cada Nó de cluster na implantação.

O status do nó de Clustering ativo/ativo é exibido na parte superior da página e mostra valores para as seguintes configurações:

• Status do nó – Ativo ou Em espera para cada nó no cluster

• Primário A/A licenciado – Sim ou Não para cada nó no cluster

• Secundário A/A licenciado – Sim ou Não para cada nó no cluster

• Grupos virtuais de propriedade – Exibe o número do Grupo virtual pertencente a cada nó no cluster. Você pode verificar esses valores para determinar o status do proprietário após um failover.

A tabela Status do nó de clustering ativo/ativo é mostrada abaixo.

Na seção inferior da página, mostrada abaixo, a tabela Status de alta disponibilidade exibe as configurações e o status de AD de cada nó no cluster.

É possível verificar se a DPI ativa/ativa está configurada corretamente no seu par de AD estável gerando um Relatório do suporte técnico na página Sistema > Diagnóstico. Os seguintes parâmetros de configuração devem aparecer com seus valores corretos no Relatório do suporte técnico:

• Habilitar DPI ativa/ativa

• Configuração de interface de DPI ativa/ativa

Para gerar um TSR para essa finalidade:

1. Faça logon no par de AD estável usando o endereço IP compartilhado.

2. Navegue até a página Sistema > Diagnóstico.

3. Em Relatório do suporte técnico, clique em Baixar relatório.

Respostas a correspondências de DPI

Respostas ou ações são sempre enviadas da unidade ativa do par de AD estável executando a DPI ativa/ativa quando forem encontradas correspondências de DPI no tráfego de rede. Observe que isso não indica que todo o processamento foi executado na unidade ativa.

A inspeção profunda de pacotes detecta tráfego de rede que corresponde a assinaturas de IPS, anexos de vírus, políticas de regras de aplicativos e outros tipos de malware. Quando é feita uma correspondência, o SonicOS executa uma ação como descartar o pacote ou redefinir a conexão TCP.

Algumas ações de correspondência de DPI injetam pacotes TCP adicionais no fluxo existente. Por exemplo, quando uma sessão SMTP transporta um anexo com vírus, o SonicOS envia ao cliente SMTP um código de resposta de erro "552", com uma mensagem informando que "o anexo do e-mail contém um vírus". Uma redefinição de TCP segue o código de resposta de erro e a conexão é encerrada.

Esses pacotes TCP adicionais são gerados em resultado do processamento da DPI no firewall em espera. Os pacotes gerados são enviados para o firewall ativo através da Interface de DPI ativa/ativa e são enviados do firewall ativo como se o processamento tivesse ocorrido no firewall ativo. Isso garante uma operação contínua e parece que o processamento de DPI foi realizado no firewall ativo.

Se a DPI ativa/ativa estiver habilitada e o processamento de DPI no firewall em espera resultar em uma ação de correspondência de DPI conforme descrito acima, a ação será registrada em log na unidade ativa do par de AD estável e não na unidade em espera onde foi detectada a ação de correspondência. Isso não indica que todo o processamento foi executado na unidade ativa.

Os eventos de log relacionados com alta disponibilidade podem ser visualizados na página Log > Visualizar.

Monitoramento da Alta disponibilidade do IPv6

Para obter informações completas sobre a implementação do IPv6 do SonicOS, consulte IPv6 na página 1443.

Para obter informações completas sobre a implementação do IPv6 do SonicOS, consulte IPv6 na página 1443.

O Monitoramento da Alta disponibilidade (AD) do IPv6 é implementado como uma extensão do Monitoramento da AD no IPv4. Depois de configurar o Monitoramento da AD para o IPv6, os dispositivos primários e de backup podem ser gerenciados a partir do endereço de monitoramento do IPv6 e a Investigação do IPv6 é capaz de detectar o status da rede dos pares da AD.

Os botões de opção do IPv6 e do IPv4 exibem a página Alta disponibilidade > Monitoramento; alterne as duas exibições para uma fácil configuração das duas versões do IP:

Como a página de configuração do Monitoramento da AD do IPv6 é herdada do IPv4, os procedimentos de configuração são quase idênticos. Basta selecionar o botão de opção do IPv6 e consultar Visão geral da Alta disponibilidade para obter os detalhes de configuração.

Considere o seguinte ao configurar o Monitoramento da AD do IPv6:

• As caixas de seleção Monitoramento de link/físico e MAC virtual ficam esmaecidas pois são propriedades da camada 2. Em outras palavras, como as propriedades são usadas pelo IPv4 e IPv6, o usuário precisa configurá-las na página de monitoramento do IPv4.

• O endereço IPv6 primário/de backup deve estar na mesma sub-rede da interface e não pode ser igual ao IP global e ao IP-Local-do-Link do dispositivo primário/de backup.

• Se o IP de monitoramento primário/de backup estiver definido como (não ::), então eles não podem ser iguais.

• Se a caixa de seleção Gerenciamento estiver habilitada, então o IP de monitoramento primário/de backup não pode ser indeterminado (ou seja ::).

• Se a caixa de seleção da investigação estiver habilitada, então o IP da investigação não pode ser indeterminado.

Definindo configurações da interface e DHCP de rede

Quando o Clustering ativo/ativo está habilitado, o servidor DHCP interno do SonicOS está desativado e não pode ser habilitado. As redes que precisam de um servidor DHCP podem usar um servidor DHCP externo. O servidor DHCP do SonicOS deve ser desabilitado na interface de gerenciamento antes de habilitar o Clustering ativo/ativo e todos os escopos de concessão de servidor DHCP devem ser excluídos.

Na página Rede > Interfaces, você pode configurar endereços IP virtuais adicionais para interfaces em um Grupo virtual e portas redundantes para interfaces.

Para obter informações a realização dessas tarefas, consulte as seguintes seções:

• Desabilitar o servidor DHCP do SonicOS

• Configurar endereços IP virtuais

• Configurar portas redundantes

Desabilitar o servidor DHCP do SonicOS

Para desabilitar o servidor DHCP do SonicOS e excluir todos os escopos de concessão de servidor DHCP, execute as seguintes etapas:

1. Faça logon na unidade Primária do nó de cluster e navegue até a página Rede > Servidor DHCP.

2. Desmarque a caixa de seleção Habilitar servidor DHCP.

3. Em Escopos de concessão de servidor DHCP, marque a caixa de seleção no canto superior esquerdo do título da tabela para selecionar todos os escopos de concessão na tabela.

4. Clique no botão Excluir tudo.

5. Clique em OK na caixa de diálogo de confirmação.

6. Clique em Aceitar na parte superior da página Rede > Servidor DHCP.

Configurar endereços IP virtuais

Quando o Clustering ativo/ativo for habilitado pela primeira vez, os endereços IP configurados para as interfaces nesse firewall são automaticamente convertidos em endereços IP virtuais para o Grupo virtual 1. Assim, o Grupo virtual 1 incluirá endereços IP virtuais para X0, X1 e quaisquer outras interfaces que são configuradas e atribuídas a uma zona.

O Clustering ativo/ativo requer configuração adicional de endereços IP virtuais para Grupos virtuais adicionais. Você pode atribuir vários endereços IP virtuais para cada interface, um por Grupo virtual. Cada endereço IP virtual adicional está associado a um dos outros Grupos virtuais no cluster. Cada interface pode ter até um máximo de quatro endereços IP virtuais. As interfaces VLAN também podem ter até quatro endereços IP virtuais.

Observação Um pacote não pode ser encaminhado em uma interface se um endereço IP virtual não estiver configurado nele para o Grupo Virtual manipulando esse fluxo de tráfego.

Para configurar um endereço IP virtual em uma interface:

1. Faça logon na unidade Primária do nó do cluster e navegue até a página Rede > Interfaces.

2. Na tabela Configurações de interface, clique no ícone de configuração da interface que você deseja configurar.

3. Na janela Editar interface, digite o endereço IP virtual no campo Endereço IP (Grupo virtual X), em que "X" representa o número do grupo virtual.

Observação O novo endereço IP virtual deve estar na mesma sub-rede, como qualquer endereço IP virtual existente para essa interface.

4. Clique em OK. O endereço IP virtual configurado é exibido na tabela Configurações de interface.

As portas redundantes podem ser usadas com Clustering ativo/ativo. Você pode atribuir uma interface física não utilizada como uma porta redundante a uma interface física configurada denominada "interface primária". Se houver uma falha de link físico na interface primária, a interface redundante pode continuar a processar o tráfego sem qualquer interrupção. Uma vantagem desse recurso é o fato de não ser necessário efetuar um failover do dispositivo no caso de uma falha de link física.

Você pode configurar uma porta redundante na guia Avançado da janela Editar interface. O campo Porta redundante só está disponível quando o Clustering ativo/ativo está habilitado.

Observação Como todos os nós de cluster compartilham a mesma configuração, cada nó deve ter as mesmas portas redundantes configuradas e conectadas aos mesmos switches.

Para obter informações sobre portas redundantes e switches redundantes fisicamente conectados, consulte Active/Active Clustering Full Mesh Deployment Technote (Nota técnica de implantação de malha completa de clustering ativo/ativo).

Para configurar uma porta redundante para uma interface:

1. Faça logon na unidade Primária do nó do cluster e navegue até a página Rede > Interfaces.

2. Na tabela Configurações de interface, clique no ícone de configuração da interface primária para a qual você deseja criar uma porta redundante.

Por exemplo, clique no ícone de configuração para X2.

Na janela Editar interface, clique na guia Avançado.

4. No campo Porta redundante, selecione a porta redundante na lista suspensa. Somente as interfaces não utilizadas estão disponíveis para seleção.

Por exemplo, selecione X4 para a porta redundante.

5. Clique em OK.

A interface selecionada ficará acinzentada na tabela Configurações de interface. Uma nota indica que é uma porta redundante e lista a interface primária. A interface também aparece no campo Porta redundante na janela Editar interface da porta primária.

Observação As portas primária e redundante devem estar conectadas fisicamente ao mesmo switch ou, preferencialmente, a switches redundantes na rede.

6. Em cada nó de cluster, replique as conexões físicas redundantes usando os mesmos números de interface para as portas primária e redundante. Todos os nós de cluster compartilham a mesma configuração que o nó mestre.

Malha completa de clustering ativo/ativo

Esta seção contém as subseções seguintes:

• Visão geral de malha completa de clustering ativo/ativo

• Configurar a malha completa de clustering ativo/ativo

• Configurar a implantação de 2 unidades de malha completa de cluster ativo/ativo

Visão geral de malha completa de clustering ativo/ativo

A configuração de malha completa de clustering ativo/ativo é um aprimoramento da opção de configuração de clustering ativo/ativo e impede pontos de falha na rede. Todos os firewalls e outros dispositivos de rede são usados como parceiros para redundância completa. A malha completa garante que não há pontos de falha em sua implantação, quer seja um dispositivo (firewall/switch/roteador) ou um link. Cada dispositivo é ligado duas vezes aos dispositivos conectados. O Clustering ativo/ativo com malha completa fornece o nível mais alto de disponibilidade possível com alto desempenho.

Observação Os roteadores na rede upstream do firewall devem ser pré-configurados para Protocolo de redundância de roteador virtual (VRRP).

Sobre implantações de malha completa

A configuração de malha completa de clustering ativo/ativo é uma melhoria para a opção de configuração de clustering ativo/ativo e fornece o nível mais alto de disponibilidade possível com alto desempenho. As implantações de malha completa fornecem um nível muito alto de disponibilidade da rede, pois todos os dispositivos têm um ou mais parceiros redundantes, incluindo roteadores, switches e dispositivos de segurança. Cada dispositivo é ligado duas vezes aos dispositivos conectados para que não existam pontos de falha em toda a rede. Por exemplo, cada firewall da SonicWALL usa portas redundantes para se conectar duas vezes a cada dispositivo de rede.

Observação As implantações de malha completa exigem que a Redundância de portas esteja habilitada e implementada.

Benefícios da malha completa de clustering ativo/ativo

A seguir encontram-se os principais benefícios desta configuração de implantação:

• Nenhum ponto único de falha na rede principal: Em uma implantação de malha completa de clustering ativo/ativo, não há nenhum ponto de falha em toda a rede principal, não apenas para os firewalls. Um caminho alternativo para o fluxo de tráfego está sempre disponível caso haja falhas simultâneas de switch, roteador, firewall em um caminho, fornecendo assim os níveis mais altos de disponibilidade.

• Redundância de portas: A malha completa de clustering ativo/ativo utiliza redundância de portas além da redundância de AD em cada nó de cluster e a redundância de nível de nó no cluster. Com a redundância de portas, um link de backup assumirá de maneira transparente se a porta primária falhar. Isso evita a necessidade de failover no nível do dispositivo.

Portas redundantes e switches redundantes

As portas redundantes podem ser usadas com Clustering ativo/ativo. Se uma porta tiver uma falha, o tráfego é tratado diretamente através da porta redundante sem causar um failover de AD ou ativo/ativo. O campo Porta redundante na página Rede > Interfaces > Editar interface fica disponível quando o Clustering ativo/ativo está habilitado.

Ao configurar uma porta redundante, a interface deve estar não utilizada, isto é, não atribuída a nenhuma zona. As duas portas devem estar fisicamente conectadas ao mesmo switch ou, preferencialmente, a switches redundantes na rede.

Observação Como todos os nós de cluster compartilham a mesma configuração, cada nó deve ter as mesmas portas redundantes configuradas e conectadas ao(s) mesmo(s) switch(es).

Enquanto todos os nós do cluster estiverem ativos e processando tráfego normalmente, as portas redundantes permanecem em espera e ficam prontas para uso se a porta parceira ficar inativa por qualquer motivo. Se um nó de cluster ficar inativo, causando um failover ativo/ativo, a porta redundante no nó de cluster restante é disponibilizada de imediato para utilização, para manipular o tráfego para o Grupo virtual que pertencia ao nó com falha. Isso permite o compartilhamento de carga.

Por exemplo, digamos que temos uma implantação na qual o Grupo virtual 1 é da propriedade do Nó 1 de cluster e o Grupo virtual 2 é da propriedade do Nó 2 de cluster. Os Nós de cluster estão configurados com portas redundantes, X3 e X4. Nenhum tráfego é enviado em X4 enquanto todos os nós estão funcionando corretamente. Se o Nó 2 de cluster ficar inativo, o Grupo virtual 2 também pertencerá ao Nó 1 de cluster. Neste ponto, a porta redundante X4 começa a ser usada para compartilhamento de carga. O tráfego do Grupo virtual 1 é enviado em X3, enquanto o tráfego do Grupo virtual 2 é enviado em X4. Em uma implantação maior, se o Nó 1 do cluster detiver três ou quatro Grupos virtuais, o tráfego é distribuído entre as portas redundantes – o tráfego para os Grupos virtuais 1 e 3 é enviado em X3, enquanto o tráfego para os Grupos virtuais 2 e 4 é enviado em X4.

Quando um switch redundante é configurado, a SonicWALL recomenda usar uma porta redundante para se conectar a ela. Embora seja possível conectar um switch redundante sem usar uma porta redundante, isso envolve uma configuração complexa usando investigações. Um switch redundante pode ser implantado em qualquer lugar na rede de acordo com a necessidade de alta disponibilidade. Por exemplo, um switch redundante pode ser implantado no lado da WAN se o tráfego que passa por ele for essencial para o negócio.

Este diagrama mostra uma implantação que inclui roteadores, switches e portas redundantes no lado da WAN, mas não é uma implantação de malha completa porque o lado da LAN não usa redundância.

Figura 61:5 Redundância do lado da WAN

Não é necessária malha completa ao implantar portas ou switches redundantes, mas estes estão incluídos em uma implantação de malha completa. Uma implantação de malha completa usa portas redundantes em cada uma das portas de tráfego principal (LAN, WAN, etc.) e usa roteadores upstream redundantes, além de switches redundantes.

Para obter mais informações sobre implantações de malha completa, consulte Active/Active Clustering Full Mesh Deployment Technote (Nota técnica de implantação de malha completa de clustering ativo/ativo).

Configurar a malha completa de clustering ativo/ativo

Esta seção descreve o procedimento para a configuração de uma implantação de malha completa de cluster ativo/ativo. Ela descreve uma configuração de malha completa de clustering ativo/ativo de 4 unidades. Iremos abordar os seguintes aspectos da implantação:

• Cabeamento para malha completa ativa/ativa

• Configurar firewalls de cluster ativo/ativo

• Configurar a implantação de 2 unidades de malha completa de cluster ativo/ativo

As implantações descritas são exemplos. A sua implantação pode ser diferente com base nos seguintes fatores:

• Topologia/design da sua rede e dos tipos de dispositivos de rede que você usa (switches, roteadores, balanceadores de carga, etc.)

• Nível de disponibilidade desejada

• Restrições de recursos

Figura 61:6 Malha completa de cluster de quatro unidades ativo/ativo

Cabeamento para malha completa ativa/ativa

Este procedimento descreve o cabeamento para a implantação ilustrada no diagrama acima.

Para conectar fisicamente seus dispositivos de rede para uma implantação de malha completa, execute as seguintes etapas:

1. Conecte todos os links de AD de todos os firewalls em uma VLAN baseada em porta no switch E.

2. Na configuração descrita acima, X2 é a porta redundante de X0. Conecte os cabos da seguinte forma às portas X0 e X2:

a. Conecte X0 ao switch A e X2 ao switch B do firewall primário CN2.

b. Conecte X0 ao switch A e X2 ao switch B do firewall de backup CN2.

c. Conecte X0 ao switch B e X2 ao switch A do firewall primário CN2.

d. Conecte X0 ao switch B e X2 ao switch A do firewall de backup CN2.

3. No switch A e switch B:

a. Configure todas as portas do switch conectadas às interfaces X0, X2 para que estejam na mesma VLAN baseada em portas.

b. Habilite a Árvore de extensão, mas também habilite a porta Fast (ou o comando equivalente) nas portas conectadas aos firewalls.

4. Na configuração descrita acima, X3 é a porta redundante de X1. Conecte os cabos da seguinte forma às portas X1 e X3:

a. Conecte X1 ao switch C e X3 ao switch D do firewall primário CN2.

b. Conecte X1 ao switch C e X3 ao switch D do firewall de backup CN2.

c. Conecte X1 ao switch D e X3 ao switch C do firewall primário CN2.

d. Conecte X1 ao switch D e X3 ao switch C do firewall de backup CN2.

5. No switch C e switch D:

a. Configure todas as portas do switch conectadas às interfaces X1, X3 para que estejam na mesma VLAN baseada em portas.

b. Habilite a Árvore de extensão, mas também habilite a porta Fast (ou o comando equivalente) nas portas conectadas aos firewalls.

6. Conecte os cabos do switch A e do switch B em conjunto.

7. Conecte os cabos do switch C e do switch D em conjunto.

8. Se o roteador A e o roteador B suportarem portas redundantes, conecte os roteadores aos switches da mesma forma como foram conectadas as portas do firewall aos switches. Por outras palavras, conecte a porta primária no roteador A ao switch C e a porta de backup no roteador A ao switch D. Conecte as portas da mesma forma para o roteador B.

9. Se os roteadores não suportarem portas redundantes, mas suportarem comutação, crie então duas portas na mesma VLAN no roteador A e atribua um endereço IP à VLAN em vez da porta. Conecte uma porta ao switch C e a outra porta ao switch D. Realize uma configuração semelhante para o roteador B. (Esta é a configuração mostrada no diagrama.)

10. Na configuração descrita acima, também usamos a DPI ativa/ativa com Clustering ativo/ativo. As portas X6 e X7 são as duas portas de dados de AD para redundância e compartilhamento de carga de tráfego descarregado de firewalls Ativos para firewalls Em espera. Execute o seguinte cabeamento (as portas X6, X7 e o cabeamento não foram mostrados no diagrama acima para brevidade):

a. Conecte X6 de Primário CN1 a X6 de Backup CN1 com um cabo transversal.

b. Conecte X7 de Primário CN1 a X7 de Backup CN1 com um cabo transversal.

c. Conecte X6 de Primário CN2 a X6 de Backup CN2 com um cabo transversal.

d. Conecte X7 de Primário CN2 a X7 de Backup CN2 com um cabo transversal.

Configurar firewalls de cluster ativo/ativo

Esta seção descreve as etapas para configurar os firewalls de cluster ativo/ativo.

1. Encerre todos os firewalls, exceto a unidade primária CN1.

2. Na página Alta disponibilidade > Configurações:

a. Escolha o modo de Clustering ativo/ativo.

b. Digite os números de série do nó de cluster.

c. Selecione CN1 como Proprietário para o Grupo virtual 1 e Em espera para o Grupo virtual 2.

d. Selecione CN2 como Proprietário para o Grupo virtual 2 e Em espera para o Grupo virtual 1.

e. Habilite a sincronização estável.

f.: Habilite a DPI ativa/ativa com X6 e X7 como as duas portas de dados de AD.

g. Clique em Enviar.

3. Na página Rede > Interfaces:

a. Adicione os endereços IP do Grupo virtual (VG) para as interfaces X0 e X1.

b. Adicione a configuração da porta redundante (X2 como porta redundante de X0, X3 como porta redundante de X1).

4. Na página Alta disponibilidade > Monitoramento, adicione os endereços IP de monitoramento/gerenciamento em X0 ou X1 para cada unidade no cluster.

5. Ative todos os outros firewalls. É realizada uma sincronização completa da configuração a partir de primário CN1 para todos os outros firewalls.

6. Faça logon em cada unidade de firewall usando o endereço de monitoramento/gerenciamento dedicado e realize o seguinte:

a. Registre o firewall em MySonicWALL.

b. Sincronize as licenças com o MySonicWALL.

Teste de nenhum ponto de falha

Após a implantação acima estar conectada e configurada, CN1 terá a propriedade do Grupo virtual 1 (VG1) e CN2 terá a propriedade do Grupo virtual 2 (VG2).

Configure o endereço IP de VG1 em X0 como o gateway para um determinado conjunto de fluxos de tráfego e o endereço IP de VG2 em X0 como o gateway para outros conjuntos de fluxos de tráfego. O administrador de rede pode usar métodos diferentes para realizar essa tarefa. Uma das formas implica usar um servidor DHCP inteligente que distribui a alocação de gateway para os PCs na rede do cliente diretamente conectada. Outro método implica usar rotas baseadas em política em um roteador downstream.

Quando é realizada a configuração do tráfego, os dois nós de cluster processarão ativamente o tráfego de rede. Agora podemos testar se não existe nenhum ponto de falha em todos os dispositivos e links através das seguintes etapas:

1. Falhas de dispositivo: O tráfego deverá continuar a fluir através dos dois nós de cluster em cada uma das seguintes falhas de dispositivo:

a. Desligue o Switch A enquanto o Switch B estiver ativo e pronto.

b. Desligue o Switch B enquanto o Switch A estiver ativo e pronto.

c. Reinicie a unidade Ativa no CN1 da interface de gerenciamento do SonicOS enquanto a unidade Em espera em CN1 estiver ativa e pronta (esse cenário é semelhante a uma falha de software na unidade ativa CN1). Observe que ocorrerá um failover de AD estável nesse caso.

d. Encerre a unidade ativa CN1 enquanto a unidade em espera CN1 estiver ativa e pronta (esse cenário é semelhante a uma falha de hardware na unidade ativa CN1). Observe que ocorrerá um failover de AD estável nesse caso.

e. Repita as etapas c) e d) para CN2.

f.: Desligue o Roteador A enquanto o Roteador B estiver ativo e pronto.

g. Desligue o Roteador B enquanto o Roteador A estiver ativo e pronto.

2. Falhas de link: O tráfego deverá continuar a fluir em cada uma das falhas de link seguintes:

a. Em cada um dos firewalls ativos no nó de cluster, desconecte o cabo X0 enquanto X2 estiver conectado.