Network_netObjView

Os objetos de endereços são uma das quatro classes de objeto (Endereço, Usuário, Serviço e Cronograma) no SonicOS. Esses objetos de endereços permitem a definição de entidades uma vez e que estas sejam novamente usadas em várias instâncias de referência na interface do SonicOS. Por exemplo, considere um servidor Web interno com um endereço IP de 67.115.118.80. Em vez de repetidamente digitar o endereço IP durante a criação de Regras de acesso ou Políticas de NAT, os objetos de endereços permitem que você crie uma única entidade denominada "Meu servidor Web" como um objeto de endereço de host com um endereço IP de 67.115.118.80. Este objeto de endereço, "Meu servidor Web", pode ser selecionado de forma fácil e eficiente a partir de um menu suspenso em qualquer tela de configuração que utiliza objetos de endereços como um critério de definição.

Uma vez que existem vários tipos de expressões de endereços de rede, existem atualmente os seguintes tipos de objetos de endereços:

• Host – os objetos de endereços de host definem um único host através do seu endereço IP. A máscara de rede de um objeto de endereço de host será automaticamente definida para 32 bits (255.255.255.255) para identificá-lo como um único host. Por exemplo, "Meu servidor Web" com um endereço IP de "67.115.118.110" e uma máscara de rede padrão de "255.255.255.255".

• Intervalo – os objetos de endereços de intervalo definem um intervalo de endereços IP contíguos. Nenhuma máscara de rede está associada aos objetos de endereços de intervalo, mas a lógica interna geralmente trata cada membro do intervalo especificado como um objeto de host mascarado de 32 bits. Por exemplo, "Meus servidores públicos" com um endereço IP de valor inicial de "67.115.118.66" e valor final de "67.115.118.90". Os 25 endereços de host individuais nesse intervalo deveriam ser compostos por este objeto de endereço de intervalo.

• Rede – os objetos de endereços de rede são como objetos de intervalo por incluírem vários hosts, mas em vez de estarem ligados por delimitadores de intervalo superiores e inferiores especificados, os limites são definidos por uma máscara de rede válida. Os objetos de endereços de rede devem ser definidos pelo endereço da rede e uma máscara de rede correspondente. Por exemplo, "Minha rede pública" com um valor de rede de "67.115.118.64" e uma máscara de rede de "255.255.255.224" incluiriam endereços de 67.115.118.64 a 67.115.118.95. Como regra geral, o primeiro endereço em uma rede (o endereço de rede) e o último endereço em uma rede (o endereço de difusão) são inutilizáveis.

• Endereço MAC – os objetos de endereço MAC permitem a identificação de um host pelo seu endereço de hardware ou endereço MAC (Media Access Control – Controle de acesso à mídia). Os endereços MAC são atribuídos exclusivamente a cada parte do dispositivo de rede com ou sem fio por seus fabricantes de hardware e devem ser imutáveis. Os endereços MAC são valores de 48 bits expressos em notação hexadecimal de 6 bytes. Por exemplo, "Meu ponto de acesso" com um endereço MAC de "00:06:01:AB:02:CD". Os endereços MAC são resolvidos para um endereço IP fazendo referência ao cache de ARP no dispositivo de segurança. Os objetos de endereço MAC são usados por vários componentes de configurações sem fio no SonicOS.

• Endereço de FQDN – os objetos de endereço de FQDN permitem a identificação de um host pelo seu FQDN (Fully Qualified Domain Name – Nome de domínio totalmente qualificado), como "www.sonicwall.com". Os FQDNs são resolvidos para o seu endereço IP (ou endereços IP) usando o servidor DNS configurado no dispositivo da segurança. As entradas de curinga são suportadas por meio da coleta de respostas a consultas enviadas para os servidores DNS sancionados.

Grupos de objetos de endereços

O SonicOS tem a capacidade de agrupar Objetos de endereços em Grupos de objetos de endereços. Os grupos de objetos de endereços podem ser definidos para apresentar ainda mais eficiência referencial. Os grupos podem incluir qualquer combinação de Objetos de endereços de Host, Intervalo ou Rede. Os objetos de endereços MAC devem ser agrupados separadamente, embora eles possam ser adicionados com segurança a grupos de objetos de endereços baseados em IP, nos quais eles serão ignorados quando a sua referência for contextualmente irrelevante (por exemplo, em uma Política de NAT). Por exemplo, o "Meu grupo público" pode conter o objeto de endereço de host "Meu servidor Web" e o objeto de endereço de intervalo "Meus servidores públicos", representando efetivamente os endereços IP de 67.115.118.66 a 67.115.118.90 e o endereço IP 67.115.118.110.

Criar e gerenciar objetos de endereços

A página Rede > Objetos de endereços permite que você crie e gerencie seus objetos de endereços.

Você pode visualizar objetos de endereços das seguintes formas usando o menu Ver estilo:

• Todos os objetos de endereços – exibe todos os objetos de endereços configurados.

• Objetos de endereços personalizados – exibe os objetos de endereços com propriedades personalizadas.

• Objetos de endereços padrão – exibe os objetos de endereços configurados por padrão no firewall.

A classificação de objetos de endereços permite que você localize de forma fácil e rápida os objetos de endereços configurados no firewall.

Observação Um objeto de endereço deve ser definido antes de configurar Políticas de NAT, Regras de acesso e Serviços.

Navegar e classificar as entradas de objetos de endereços e de grupos de endereços

As tabelas de objetos de endereços e grupos de endereços fornecem fácil paginação para a visualização de um grande número de objetos e grupos de endereços. Você pode navegar em um grande número de entradas listadas nas tabelas de objetos de endereços ou grupos de endereços usando a barra de controle de navegação localizada na parte superior direita das tabelas. A barra de controle de navegação inclui quatro botões. O botão mais à esquerda exibe a primeira página da tabela. O botão mais à direita exibe a última página. Os botões de seta interiores para a esquerda e para a direita movem a página anterior ou seguinte, respectivamente.

Você pode inserir o número da política (o número listado antes do nome da política na coluna # Nome) no campo Itens para avançar para uma entrada específica. A configuração de tabela padrão exibe 50 entradas por página. Você pode alterar esse número padrão de entradas de tabelas na página Sistema > Administração.

Você pode classificar as entradas na tabela clicando no cabeçalho da coluna. As entradas são classificadas por ordem crescente ou decrescente. A seta para a direita da entrada da coluna indica o status de classificação. Uma seta para baixo significa ordem crescente. Uma seta para cima indica uma ordem decrescente.

Grupos e objetos de endereços padrão

A visualização Objetos de endereços padrão exibe Objetos de endereços e Grupos de endereços padrão para o seu firewall. As entradas Objetos de endereços padrão não podem ser modificadas ou excluídas. Portanto, os ícones Editar e Excluir são esmaecidos.

Adicionar um objeto de endereço

Para adicionar um Objeto de endereço, clique no botão Adicionar na tabela Objetos de endereços, nas visualizações Todos os objetos de endereços ou Objetos de endereços personalizados para exibir a janela Adicionar objeto de endereço.

1. Insira um nome para o objeto de rede no campo Nome.

2. Selecione Host, Intervalo, Rede, MAC ou FQDN no menu Tipo.

– Se você selecionar Host, digite o endereço IP e a máscara de rede nos campos Endereço IP e Máscara de rede.

Se você tiver selecionado Intervalo, digite os endereços IP inicial e final nos campos Endereço IP de início e Endereço IP de término.

Se você tiver selecionado Rede, insira o endereço IP de rede e a máscara de rede nos campos Rede e Máscara de rede.

Se você tiver selecionado MAC, insira o endereço MAC e a máscara de rede nos campos Rede e Endereço MAC.

Se você tiver selecionado FQDN, digite o nome de domínio para o site individual ou o intervalo de sites (com um curinga) no campo FQDN.

3. Selecione a zona a atribuir ao objeto de endereço no menu Atribuição de zonas.

Editar ou excluir um objeto de endereço

Para editar um objeto de endereço, clique no ícone de edição ![]() na coluna Configurar na tabela Objetos de endereços. A janela Editar objeto de endereço é exibida, a qual tem as mesmas configurações da janela Adicionar objeto de endereço.

na coluna Configurar na tabela Objetos de endereços. A janela Editar objeto de endereço é exibida, a qual tem as mesmas configurações da janela Adicionar objeto de endereço.

Para excluir um Objeto de endereço, clique no ícone Excluir ![]() na coluna Configurar para o objeto de endereço que deseja excluir. Uma caixa de diálogo é exibida solicitando que você confirme a exclusão. Clique em OK para excluir o objeto de endereço. Para excluir vários objetos de endereços ativos, selecione-os e clique no botão Excluir.

na coluna Configurar para o objeto de endereço que deseja excluir. Uma caixa de diálogo é exibida solicitando que você confirme a exclusão. Clique em OK para excluir o objeto de endereço. Para excluir vários objetos de endereços ativos, selecione-os e clique no botão Excluir.

Criar objetos de endereços de grupo

Como são adicionados cada vez mais objetos de endereços ao firewall, você pode simplificar o gerenciamento dos endereços e das políticas de acesso com a criação de grupos de endereços. As alterações realizadas no grupo são aplicadas a cada endereço no grupo. Para adicionar um grupo de objetos de endereços, realize as seguintes etapas:

1. Clique em Adicionar grupo para exibir a janela Adicionar grupo de objetos de endereço.

2. Crie um nome para o grupo no campo Nome.

3. Selecione o objeto de endereço da lista e clique na seta para a direita. Ele é adicionado ao grupo. É possível selecionar vários objetos clicando neles enquanto pressiona a tecla Ctrl.

4. Clique em OK.

Dica Para remover um endereço ou uma sub-rede do grupo, selecione o endereço IP ou a sub-rede na coluna à direita e clique na seta para a esquerda. O item selecionado é movido da coluna da direita para a coluna da esquerda.

Editar ou excluir grupos de endereços

Para editar um grupo, clique no ícone de edição ![]() na coluna Configurar da tabela Grupos de endereços. A janela Editar grupo de objetos de endereço é exibida. Realize suas alterações e, em seguida, clique em OK.

na coluna Configurar da tabela Grupos de endereços. A janela Editar grupo de objetos de endereço é exibida. Realize suas alterações e, em seguida, clique em OK.

Para excluir um grupo, clique no ícone Excluir ![]() na coluna Configurar para excluir um grupo de endereços individual. Uma caixa de diálogo é exibida solicitando que você confirme a exclusão. Clique em OK para excluir o grupo de endereços. Para excluir vários grupos de endereços ativos, selecione-os e clique no botão Excluir.

na coluna Configurar para excluir um grupo de endereços individual. Uma caixa de diálogo é exibida solicitando que você confirme a exclusão. Clique em OK para excluir o grupo de endereços. Para excluir vários grupos de endereços ativos, selecione-os e clique no botão Excluir.

Trabalhar com endereços dinâmicos

Desde sua criação que o SonicOS tem usado objetos de endereços (AOs) para representar endereços IP na maioria das áreas por toda a interface do usuário. Os objetos de endereços possuem as seguintes variedades:

• Host – uma associação individual de endereço IP, máscara de rede e zona.

• MAC (original) – controle de acesso a mídia ou o endereço de hardware exclusivo de um host de Ethernet. Os AOs MAC são usados para:

– Identificar SonicPoints

– Permitir que hosts ignorem a autenticação de serviços para convidados

– Autorizar o BSSID (Identificador do conjunto de serviços ou MAC de WLAN) de pontos de acesso sem fio detectados durante varreduras sem fio.

Os AOs MAC eram originalmente destinos não permitidos em outras áreas da interface de gerenciamento, como Regras de acesso, por isso não poderiam ser usados historicamente para controlar o acesso de um host através de seu endereço de hardware.

• Intervalo – um endereço IP inicial e um final, incluindo todos os endereços intermédios.

• Grupo – uma coleção de objetos de endereços de qualquer variedade de tipos. Os grupos podem conter outros objetos de endereços de Grupos, Host, MAC, Intervalo ou FQDN.

O SonicOS redefiniu a operação dos AOs MAC e suporta AOs totalmente de nome de domínio totalmente qualificado (FQDN):

• MAC – o SonicOS resolve AOs MAC para um endereço IP fazendo referência ao cache de ARP no firewall.

• FQDN – os nomes de domínio totalmente qualificados, como "www.reallybadWebsite.com", serão resolvidos para o seu endereço IP (ou endereços IP) usando o servidor DNS configurado no firewall. As entradas de curinga são suportadas por meio da coleta de respostas a consultas enviadas para os servidores DNS sancionados.

Embora esteja envolvido mais esforço na criação de um objeto de endereço além de inserir simplesmente um endereço IP, os AOs foram implementados para complementar o esquema de gerenciamento do SonicOS, fornecendo as seguintes características:

• Associação de zona – quando definido, os AOs de host, MAC e FQDN exigem uma designação de zona explícita. Na maioria das áreas da interface (por exemplo, Regras de acesso) isso é usado apenas referencialmente. O aplicativo funcional inclui os preenchimentos contextualmente precisos de listas suspensas do objeto de endereço e a área de definições de "Acesso de VPN" atribuídas a Usuários e Grupos. Quando os AOs são usados para definir o Acesso de VPN, o processo de criação automática de Regra de acesso se refere à zona do AO para determinar a interseção correta de VPN [zona] para posicionamento de regra. Por outras palavras, se o AO do "Host 192.168.168.200" que pertence à zona de LAN foi adicionado a "Acesso de VPN" do Grupo de usuários "Usuários confiáveis", a Regra de acesso criada automaticamente seria atribuída à zona de LAN de VPN .

• Gerenciamento e manipulação – a família versátil de tipos de objetos de endereços pode ser facilmente usada em toda a interface do SonicOS, permitindo que as manipulações (por exemplo, de Regras de acesso) sejam rapidamente definidas e gerenciadas. A capacidade de simplesmente adicionar ou remover membros de grupos de objetos de endereços permite efetivamente modificações de regras e políticas de referenciamento sem a necessidade de manipulação direta.

• Reutilização – os objetos somente precisam ser definidos uma vez e podem ser referenciados facilmente quantas vezes for necessário.

Recursos principais de objetos de endereços dinâmicos

O termo de Objeto de endereço dinâmico (DAO) descreve a estrutura subjacente permitindo AOs MAC e FQDN. Transformando AOs de estruturas estáticas para dinâmicas, a opção Firewall > Regras de acesso pode responder automaticamente às alterações na rede.

|

Impor o uso de servidores sancionados na rede

Embora não seja um requisito, é recomendável impor o uso de servidores autorizados ou sancionados na rede. Esta prática pode ajudar a reduzir a atividade de rede ilícita e também servirá para garantir a confiabilidade do processo de resolução de curingas de FQDN. Em geral, é uma boa prática definir os pontos terminais de comunicações de protocolo conhecidas quando possível. Por exemplo:

• Criar grupos de objetos de endereço de servidores sancionados (por exemplo, SMTP, DNS, etc.).

Criar regras de acesso nas zonas relevantes, permitindo que apenas os servidores SMTP autorizados em sua rede comuniquem SMTP de saída; bloquear todo o outro tráfego SMTP de saída para impedir spam de saída intencional ou não intencional.

Criar regras de acesso nas zonas relevantes, permitindo que os servidores DNS autorizados na sua rede comuniquem com todos os hosts de destino usando protocolos DNS (TCP/UDP 53). Certifique-se de que essa regra esteja implementada se você tiver servidores DNS em sua rede e se desejar configurar a regra de DNS restritiva que segue.

• Criar regras de acesso nas zonas relevantes, permitindo que hosts com firewall comuniquem somente DNS (TCP/UDP 53) com servidores DNS sancionados; bloquear todo o outro acesso a DNS para impedir comunicações com servidores DNS não autorizados.

As tentativas de acesso não sancionadas serão assim exibidas nos logs.

Usar objetos de endereços dinâmicos MAC e FQDN

Os DAOs MAC e FQDN fornecem uma ampla flexibilidade de construção de regras de acesso. Os AOs MAC e FQDN são configurados da mesma forma que os objetos de endereços estáticos, ou seja, na página Rede > Objetos de endereços. Uma vez criados, o status pode ser visualizado passando o mouse sobre eles e os eventos de log gravarão suas adições e exclusões.

Os objetos de endereços dinâmicos são apropriados para muitos aplicativos. A seguir estão alguns exemplos de como eles podem ser usados. Versões futuras do SonicOS podem expandir sua versatilidade ainda mais.

Bloquear o acesso a todos os protocolos a um domínio usando DAOs FQDN

Pode haver casos em que você deseja bloquear o acesso a todos os protocolos a um IP de destino específico devido a portas não padrão de operações, uso de protocolo desconhecido ou obscurecimento intencional de tráfego através de criptografia, encapsulamento ou ambas as opções. Um exemplo seria um usuário que configurou um servidor proxy HTTPS (ou outro método de encaminhamento/encapsulamento de portas em portas "confiáveis", como 53, 80, 443, e também em portas não padrão, como 5734, 23221 e 63466) em sua rede doméstica de modem por cabo ou DSL com o objetivo de obscurecer o tráfego através do seu encapsulamento por meio da rede doméstica. A falta de previsibilidade de porta é geralmente ainda mais complicada pelo endereçamento dinâmico dessas redes, tornando o endereço IP igualmente imprevisível.

Uma vez que esses cenários geralmente empregam registros de DNS dinâmico (DDNS) para permitir que os usuários localizem a rede doméstica, os AOs FQDN pode ser definidos para uso agressivo para bloquear o acesso a todos os hosts em um registrador DDNS.

Observação Um destino DDNS é usado neste exemplo para ilustração. Os domínios de destino não DDNS também podem ser usados.

Suposições

• O firewall está configurado para usar o servidor DNS 10.50.165.3, 10.50.128.53.

• O firewall está fornecendo concessões DHCP para todos os usuários com firewall. Todos os hosts na rede usam os servidores DNS configurados acima para resolução.

– As comunicações de DNS para servidores DNS não sancionados podem ser opcionalmente bloqueadas com regras de acesso, conforme descrito na seção "Impor o uso de servidores sancionados na rede".

• O usuário de DSL doméstico está registrando o nome do host moosifer.dyndns.org com o provedor DDNS DynDNS. Para esta sessão, o ISP atribuiu à conexão DSL o endereço 71.35.249.153.

– Um AO FQDN com caractere curinga é usado para ilustração porque outros nomes de host poderiam facilmente ser registrados para o mesmo endereço IP. As entradas de outros provedores DDNS também podem ser adicionadas, conforme necessário.

Etapa 1 – Criar o objeto de endereço de FQDN

• Em Rede > Objetos de endereços, selecione Adicionar e crie o objeto de endereço seguinte:

• Quando for criada pela primeira vez, essa entrada resolverá apenas para o endereço de dyndns.org, por exemplo, 63.208.196.110.

Etapa 2 – Criar a regra de acesso do firewall

• Na página Firewall > Regras de acesso, interseção de zona LAN->WAN, adicione uma regra de acesso da seguinte forma:

Em vez de especificar "Sub-redes LAN" como a origem, uma fonte mais específica poderá ser especificada, conforme apropriado, para que somente seja negado o acesso de determinados hosts aos destinos.

• Quando um host por trás do firewall tenta resolver moosifer.dyndns.org usando um servidor DNS sancionado, os endereços IP retornados na resposta da consulta serão adicionados dinamicamente ao AO FQDN.

• Qualquer acesso de protocolo a hosts de destino nesse FQDN será bloqueado e a tentativa de acesso será registrada:

Usar um servidor DNS interno para regras de acesso com base em FQDN

É comum para ambientes de rede configurados dinamicamente (DHCP) trabalhar em combinação com servidores DNS internos para fins de registro dinâmico de hosts internos – um exemplo comum inclui os serviços DHCP e DNS da Microsoft. Os hosts nessas redes podem ser configurados facilmente para atualizar dinamicamente os registros DNS em um servidor DNS devidamente configurado (por exemplo, consulte o artigo da Microsoft Knowledgebase "How to configure DNS dynamic updates in Windows Server 2003" (Como configurar atualizações dinâmicas de DNS no Windows Server 2003) em

http://support.microsoft.com/kb/816592/en-us).

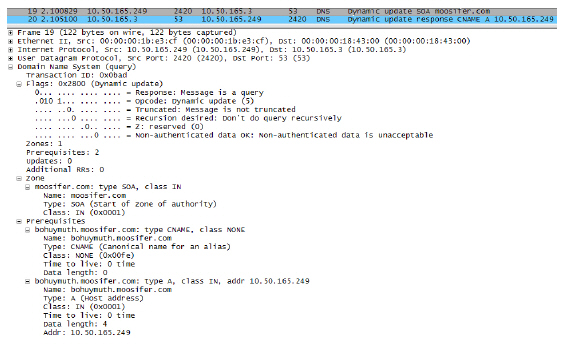

A seguir é ilustrada uma análise de pacote de um processo típico de atualização dinâmica de DNS, mostrando o host configurado dinamicamente 10.50.165.249 registrando seu nome de host completo bohuymuth.moosifer.com com o servidor DNS (DHCP fornecido) 10.50.165.3:

Nesses ambientes, poderá ser útil usar AOs FQDN para controlar o acesso por nome do host. Isso seria mais aplicável em redes em que os nomes de host são conhecidos, como onde as listas de nomes de host são mantidas ou onde uma convenção de nomenclatura previsível é usada.

Controlar o acesso de rede de um host dinâmico por endereço MAC

Como o DHCP é muito mais comum do que o endereçamento estático na maioria das redes, por vezes é difícil prever o endereço IP de hosts configurados dinamicamente, especialmente na ausência de atualizações de DNS dinâmico ou nomes de host confiáveis. Nessas situações, é possível usar objetos de endereços MAC para controlar o acesso de um host através do seu endereço MAC (hardware) relativamente imutável.

Tal como acontece com outros métodos de controle de acesso, isto pode ser utilizado inclusivamente, por exemplo, para negar acesso de/para um host específico ou um grupo de hosts, ou exclusivamente, onde somente é concedido acesso a um host específico ou grupo de hosts e é negado acesso a todos os outros. Neste exemplo, ilustraremos a última situação.

Supondo que você tinha um conjunto de clientes sem fio habilitados por DHCP executando um sistema operacional proprietário que impedia qualquer tipo de autenticação de nível de usuário e que você desejava permitir somente o acesso desses clientes a um servidor específico de aplicativo (por exemplo, 10.50.165.2) na sua LAN. O segmento WLAN está usando WPA-PSK para segurança e esse conjunto de clientes só deve ter acesso ao servidor 10.50.165.2, mas não a outros recursos da LAN. Todos os outros clientes sem fio não devem ser capazes de acessar o servidor 10.50.165.2, mas devem ter acesso ilimitado a tudo o resto.

Etapa 1 – Criar os objetos de endereços MAC

• Em Rede > Objetos de endereços, selecione Adicionar e crie o objeto de endereço seguinte (hospedagem múltipla opcional, conforme necessário):

Uma vez criados, se os hosts estiverem presentes no cache de ARP do firewall, eles serão resolvidos imediatamente, caso contrário, eles aparecerão em um estado não resolvido na tabela Objetos de endereços até que sejam ativados e descobertos por meio de ARP:

Crie um grupo de objetos de endereços incluindo os dispositivos portáteis:

Etapa 2 – Criar as regras de acesso do firewall

• Para criar regras de acesso, navegue até a página Firewall > Regras de acesso, clique no botão de opção Todas as regras e role até o final da página e clique no botão Adicionar.

• Crie as quatro regras de acesso seguintes:

|

Observação O serviço "Serviços MediaMoose" é usado para representar o aplicativo específico usado pelos dispositivos portáteis. A declaração de um serviço específico é opcional, conforme necessário.

Acesso de gerenciamento de largura de banda a um domínio inteiro

A mídia de streaming é um dos consumidores mais extravagantes de largura de banda de rede. Mas tentar controlar o acesso ou gerenciar largura de banda distribuída nesses sites é difícil porque a maioria dos sites que servem mídia de streaming tende a fazê-lo fora de grandes farms de servidores. Além disso, esses sites frequentemente codificam de novo a mídia e transmitem-na por HTTP, dificultando ainda mais a classificação e o isolamento. O gerenciamento manual de listas de servidores é uma tarefa difícil, mas os objetos de endereços FQDN com curinga podem ser usados para simplificar esse esforço.

Etapa 1 – Criar o objeto de endereço de FQDN

• Em Rede > Objetos de endereços, selecione Adicionar e crie o objeto de endereço seguinte:

Após a criação inicial, youtube.com será resolvido para os endereços IP 208.65.153.240, 208.65.153.241, 208.65.153.242, mas, depois de um host interno começar a resolver hosts para todos os elementos no domínio youtube.com, as entradas de host aprendidas serão adicionadas, como a entrada para o servidor v87.youtube.com (208.65.154.84).

Etapa 2 – Criar a regra de acesso do firewall

• Na página Firewall > Regras de acesso, interseção de zona LAN->WAN, adicione uma regra de acesso da seguinte forma:

Se você não visualizar a guia Largura de banda, você pode habilitar o gerenciamento de largura de banda declarando a largura de banda em suas interfaces WAN.

Observação O ícone BWM será exibido na tabela Regra de acesso indicando que o BWM está ativo e fornecendo estatísticas. O acesso a todos os hosts de *.youtube.com usando qualquer protocolo será agora cumulativamente limitado a 2% da sua largura de banda total disponível para todas as sessões do usuário.

Para obter informações completas sobre a implementação do IPv6 da Dell SonicWALL, consulte IPv6 na página 1443.

Para obter informações completas sobre a implementação do IPv6 da Dell SonicWALL, consulte IPv6 na página 1443.

Objetos de endereço IPv6 ou grupos de endereços podem ser adicionados da mesma forma que os objetos de endereço IPv4. Na página Rede > Objetos de endereço, o botão de opção Exibir versão do IP contém três opções: Somente IPv4, Somente IPv6 ou IPv4 e IPv6.

Observação São suportados objetos de endereços do tipo Host, Intervalo e Rede. Os objetos de endereços dinâmicos para MAC e FQDN não são atualmente suportados para hosts IPv6.

As interfaces IPv4 definem um par de objetos de endereços padrão (DAO) e um grupo de objetos de endereços para cada interface. A regra básica para DAO de IPv4 é que cada endereço IPv4 corresponde a 2 objetos de endereços: IP de interface e sub-rede de interface. Existem também pares de grupos AO para IP de interfaces de zonas, sub-redes de zonas, todos os IP de interfaces, todos os IP de gerenciamento de interfaces, etc.

A interface IPv6 prepara o mesmo conjunto DAO para cada interface. Uma vez que é possível atribuir múltiplos IPv6 a uma interface, todos esses endereços podem ser adicionados, editados e excluídos dinamicamente. Por conseguinte, os DAO de IPv6 precisam ser criados e excluídos dinamicamente.

Para tratar disso, os DAO não são gerados dinamicamente para interfaces IPv6. São criados somente DAO de interface limitados, o que resulta em suporte limitado para outro módulo que precise acessar DAO de interface.