Network_netInterfaces

A página Rede > Interfaces inclui objetos de interface que estão vinculados diretamente a interfaces físicas. O esquema do SonicOS de endereçamento de interface funciona em conjunto com zonas de rede e objetos de endereços.

Esta seção contém as seguintes subseções:

• Estatísticas de tráfego de interface

• Interfaces físicas e virtuais

• Configurar o modo de sniffer IPS

• Configurar o modo de cabo e de tap

• Modo de cabo com agregação de links

• Configurar modo de ponte de camada 2

• Configurando interfaces para o IPv6

A tabela Configurações de interface lista as seguintes informações para cada interface:

• Nome – o nome da interface.

• Zona – LAN, WAN, DMZ e WLAN estão listadas por padrão. Como as zonas estão configuradas, os nomes são listados nesta coluna.

• Grupo – se a interface estiver atribuída a um grupo de balanceamento de carga, ele será exibido nesta coluna.

• Endereço IP – endereço IP atribuído à interface.

• Máscara de sub-rede – a máscara de rede atribuída à sub-rede.

• Atribuição de IP – os métodos de atribuição de IP disponíveis dependem da zona à qual a interface está atribuída:

– LAN: Estático, Transparente, Modo de ponte de camada 2, Modo de cabo, Modo de tap

– WAN: Estático, DHCP, PPPoE, PPTP, L2TP, Modo de cabo, Modo de tap

– DMZ: Estático, Transparente, Modo de ponte de camada 2, Modo de cabo, Modo de tap

– WLAN: Estático, Modo de ponte de camada 2

• Status – o status do link e a velocidade.

• Comentário – todos os comentários definidos pelo usuário.

• Configurar – clique no ícone Configurar ![]() para exibir a caixa de diálogo Editar interface que permite que você defina as configurações para a interface especificada.

para exibir a caixa de diálogo Editar interface que permite que você defina as configurações para a interface especificada.

Estatísticas de tráfego de interface

A tabela Estatísticas de tráfego de interface lista informações recebidas e transmitidas para todas as interfaces configuradas.

As seguintes informações são exibidas para cada interface:

• Pacotes Unicast Rx – indica o número de comunicações ponto a ponto recebidas pela interface.

• Pacotes de difusão Rx – indica o número de comunicações multiponto recebidas pela interface.

• Bytes Rx – indica o volume de dados, em bytes, recebidos pela interface.

• Pacotes Unicast Tx – indica o número de comunicações ponto a ponto transmitidas pela interface.

• Bytes de difusão Tx – indica o número de comunicações multiponto recebidas pela interface.

• Bytes Tx – indica o volume de dados, em bytes, transmitidos pela interface.

Para limpar as estatísticas atuais, clique no botão Limpar na parte superior direita da página Rede > Interfaces.

As interfaces no SonicOS podem ser:

• Interfaces físicas – as interfaces físicas estão associadas a uma única porta

• Interfaces virtuais – as interfaces virtuais são atribuídas como subinterfaces a uma interface física e permitem que a interface física transporte o tráfego atribuído a várias interfaces.

Interfaces físicas

As interfaces físicas devem ser atribuídas a uma zona para permitir a configuração de Regras de acesso para controlar o tráfego de entrada e de saída. As zonas de segurança estão associadas a cada interface física onde atuam como um canal para o tráfego de entrada e de saída. Se não houver nenhuma interface, o tráfego não consegue acessar a zona ou sair dela.

Para obter mais informações sobre zonas, consulte Rede > Zonas na página 263.

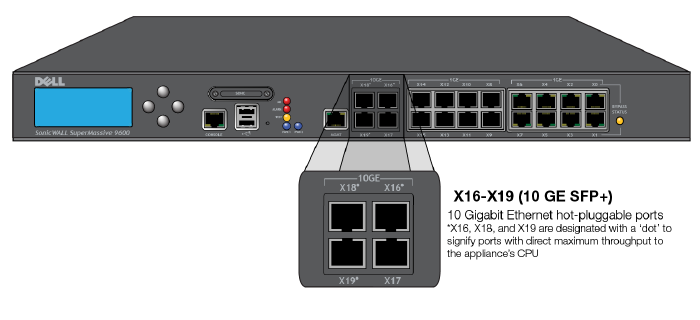

Portas de SFP+ de Ethernet de 10 Gigabits

Nos dispositivos da série SuperMassive 9000, as portas de fator de forma pequeno avançado plugável (SFP+), X16, X18 e X19 são designadas com um ponto para indicar que possuem uma velocidade de processamento máxima direta para a CPU. Estas portas com pontos têm um uplink dedicado (não compartilhado) para a CPU.

Isso é benéfico se você tiver um backbone de rede corporativa de 10 Gb, e se estiver usando um SuperMassive 9200 para o dispositivo de gateway de seu departamento. Você deve conectar uma das portas com pontos (X16, X18 ou X19) diretamente ao backbone. O motivo é que essas portas são conexões diretas da CPU ao que você conectar a elas. Você não deseja que essas portas compartilhem largura de banda com usuários ou quaisquer outros dispositivos na sua rede. Para obter máxima velocidade e eficiência, essas portas devem ser conectadas diretamente ao backbone.

Normalmente, links essenciais para os negócios e muito multiplexados devem estar conectados a uma interface pontilhada. Um exemplo de um caso de uso essencial para o negócio pode envolver uma unidade administrativa conectada a uma rede backbone de 10 Gb. Para desempenho máximo, a conexão backbone upstream deve se conectar através de uma interface pontilhada. Isso garante que o tráfego de backbone importante nunca seja perdido devido a condições transitórias de alta carga nas outras interfaces não pontilhadas que compartilham um uplink da CPU.

Um exemplo de um caso de uso muito multiplexado pode envolver vários switches corporativos downstream com uplinks de 10 Gb cada um. Para desempenho máximo, cada um deve ser conectado através de uma interface pontilhada. Isso garante que diferentes domínios de comutação de alto nível não consigam esgotar recursos da CPU entre si.

Interfaces virtuais (VLAN)

Suportadas em dispositivos de segurança SonicWALL, as interfaces virtuais são subinterfaces atribuídas a uma interface física. As interfaces virtuais permitem que você tenha mais de uma interface em uma conexão física.

As interfaces virtuais fornecem muitos dos mesmos recursos das interfaces físicas, incluindo atribuição de zonas, servidor DHCP e controles de NAT e regras de acesso.

As redes locais virtuais (VLANs) podem ser descritas como uma "tecnologia de multiplexação de LAN baseada em marca", uma vez que, através do uso de marcações de cabeçalho IP, as VLANs podem simular várias LANs em uma única LAN física. Tal como duas LANs desconectadas e fisicamente distintas estão totalmente separadas uma da outra, o mesmo acontece com duas VLANs diferentes, embora as duas VLANs possam existir na mesma rede. As VLANs exigem dispositivos de rede que reconhecem VLAN para oferecer esse tipo de virtualização – switches, roteadores e firewalls que têm a capacidade de reconhecer, processar, remover e inserir marcas VLAN em conformidade com as políticas de segurança e design da rede.

As VLANs são úteis por diferentes motivos, estando a maioria desses motivos ligada à capacidade das VLANs de fornecer um domínio de difusão lógica em vez de física ou limites de LAN. Isso funciona na segmentação de LANs físicas maiores em LANs virtuais menores, bem como na união de LANs fisicamente distintas em uma LAN virtual contígua lógica. Os benefícios disso incluem:

• Aumento do desempenho – a criação de domínios de difusão menores e particionados de forma lógica diminui a utilização geral da rede, enviando difusões somente para onde precisam ser enviadas, deixando assim mais largura de banda disponível para tráfego de aplicativos.

• Custos menores – historicamente, a segmentação da difusão era executada com roteadores, exigindo hardware e configuração adicionais. Com VLANs, o papel funcional do roteador é revertido. Em vez de ser usado para inibir comunicações, ele é usado para facilitar comunicações entre VLANs separadas, conforme necessário.

• Grupos de trabalho virtuais – os grupos de trabalho são unidades lógicas que normalmente compartilham informações, como um departamento de Marketing ou um departamento de Engenharia. Por motivos de eficiência, os limites de domínio de difusão devem ser criados de tal forma que fiquem alinhados com esses grupos de trabalho funcionais, mas isso não é sempre possível: usuários de engenharia e de marketing podem estar misturados, compartilhando o mesmo andar (e o mesmo switch de grupo de trabalho) em um edifício ou o oposto – a equipe de engenharia poderá estar espalhada em um campus. A tentativa para solucionar isso com recursos complexos de cabeamento pode ser dispendiosa e impossível de manter com constantes adições e movimentações. As VLANs permitem que os switches sejam rapidamente reconfigurados para que o alinhamento lógico de rede possa permanecer consistente com requisitos de grupo de trabalho.

• Segurança – os hosts em uma VLAN não podem se comunicar com hosts em outra VLAN, a menos que algum dispositivo de rede facilite a comunicação entre eles.

O suporte de VLAN no SonicOS é obtido por meio de subinterfaces que são interfaces lógicas aninhadas abaixo de uma interface física. Cada ID exclusivo de VLAN requer sua própria subinterface. Por motivos de segurança e controle, o SonicOS não participa de qualquer protocolo de truncamento VLAN, mas em vez disso requer que cada VLAN que deve ser suportada seja configurada e atribuída com as características de segurança apropriadas.

Observação Os protocolos de truncamento VLAN dinâmico, como VTP (Protocolo de truncamento VLAN) ou GVRP (Protocolo de registro de VLAN genérico), não devem ser usados em links de truncamento de outros dispositivos conectados ao firewall.

Os links de truncamento de switches compatíveis com VLAN são suportados declarando os IDs de VLAN relevantes como uma subinterface no firewall e configurando-os praticamente da mesma forma que seria configurada uma interface física. Por outras palavras, apenas as VLANs que são definidas como subinterfaces serão tratadas pelo firewall, sendo o restante descartado como informações irrelevantes. Esse método também permite que a interface física pai no firewall ao qual um link de truncamento está conectado opere como uma interface convencional, fornecendo suporte para qualquer tráfego VLAN (não marcado) nativo que possa também existir no mesmo link. Como alternativa, a interface pai pode permanecer em um estado "não atribuído".

As subinterfaces VLAN têm a maioria dos recursos e das características de uma interface física, incluindo atribuição de zonas, serviços de segurança, VPN de grupo, servidor DHCP, auxiliar de IP, roteamento e controles de regras de acesso e políticas de NAT completas. Os recursos excluídos das subinterfaces VLAN no momento são o suporte de cliente dinâmico WAN e o suporte de difusão seletiva.

O esquema do SonicOS de endereçamento de interface funciona em conjunto com zonas de rede e objetos de endereços. Essa estrutura é baseada em objetos seguros que são utilizados por regras e políticas no SonicOS.

Os objetos seguros incluem objetos de interface que estão diretamente vinculados a interfaces físicas e são gerenciados na página Rede > Interfaces. Os objetos de endereços são definidos na página Rede > Objetos de endereços. Os objetos de serviço e agendamento são definidos na seção Firewall da interface do usuário e os objetos de usuários são definidos na seção Usuários.

As zonas são o pico hierárquico da arquitetura de objetos seguros do SonicOS. O SonicOS inclui zonas predefinidas e também permite que você defina suas próprias zonas. As zonas predefinidas incluem LAN, DMZ, WAN, WLAN e Personalizado. As zonas podem incluir várias interfaces, no entanto, a zona de WAN está restrita a um total de duas interfaces. Na zona de WAN, uma ou as duas interfaces de WAN podem estar ativamente passando tráfego, dependendo da configuração de balanceamento de carga e failover de WAN na página Rede > Failover e LB de WAN.

Para obter mais informações sobre o failover e o balanceamento de carga de WAN no dispositivo de segurança da Dell SonicWALL, consulte Rede > Failover e balanceamento de carga na página 255.

No nível de configuração de zona, a configuração Permitir confiança de interface para zonas automatiza os processos envolvidos na criação de uma regra de acesso permissiva entre zonas. Ela cria um objeto de endereço abrangente para a zona inteira e uma regra de acesso inclusivamente permissiva de endereço de zona para endereço de zona.

O modo transparente no SonicOS usa interfaces como o nível superior da hierarquia de gerenciamento. O modo transparente suporta endereçamento exclusivo e roteamento de interface.

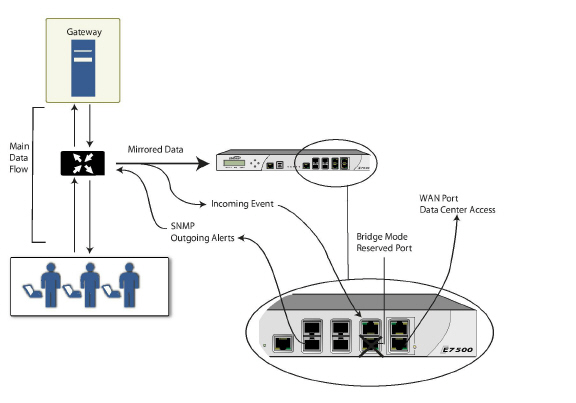

Suportado pelos dispositivos de segurança Dell SonicWALL, o modo de sniffer IPS é uma variação do modo de ponte de camada 2 que é usado para detecção de intrusões. A configuração do modo de sniffer IPS permite que uma interface no firewall seja conectada a uma porta espelhada em um switch para examinar o tráfego de rede. Geralmente, essa configuração é usada com um switch dentro do gateway principal para monitorar o tráfego na intranet.

No diagrama de rede abaixo, o tráfego flui para um switch na rede local e é espelhado por meio de uma porta de espelho do switch em uma interface do modo de sniffer IPS no dispositivo de segurança Dell SonicWALL. O firewall inspeciona os pacotes de acordo com as configurações definidas no par de ponte. Os alertas podem disparar capturas de SNMP que são enviadas para o gerenciador de SNMP especificado por meio de outra interface no firewall. O tráfego de rede é descartado após o firewall inspecioná-lo.

A interface de WAN do firewall é usada para conexão com o centro de dados do firewall para atualizações de assinatura ou outros dados.

No modo de sniffer de IPS, está configurada uma ponte de camada 2 entre duas interfaces na mesma zona no firewall, como LAN-LAN ou DMZ-DMZ. Você também pode criar uma zona personalizada a ser usada para a ponte de camada 2. Apenas a zona de WAN não é apropriada para o modo de sniffer IPS.

O motivo para isso está relacionado com o fato de o SonicOS detectar todas as assinaturas no tráfego dentro da mesma zona, como o tráfego de LAN-LAN, mas algumas assinaturas direcionais específicas (lado do cliente em relação ao lado do servidor) não se aplicam a alguns casos de LAN-WAN.

Qualquer interface da ponte de camada 2 pode ser conectada à porta espelhada no switch. Como o tráfego de rede atravessa o switch, o tráfego também é enviado para a porta espelhada e, a partir daí, para o firewall para inspeção profunda de pacotes. Os eventos mal-intencionados desencadeiam alertas e entradas de log e, se o SNMP estiver habilitado, são enviadas capturas de SNMP para o endereço IP configurado do sistema gerenciador do SNMP. O tráfego não continua realmente para a outra interface da ponte de camada 2. O modo de sniffer IPS não coloca o firewall em linha com o tráfego de rede, ele apenas fornece uma forma para inspecionar o tráfego.

A tela Editar interfaces disponível na página Rede > Interfaces fornece uma nova caixa de seleção denominada Detectar somente tráfego nesse par com ponte para ser usada ao configurar o modo de sniffer IPS. Quando marcada, esta caixa de seleção faz com que o firewall inspecione todos os pacotes que chegam à ponte L2 a partir da porta do switch espelhada. A caixa de seleção Nunca rotear tráfego nesse par com ponte também deve ser selecionada para o modo de sniffer IPS para garantir que o tráfego da porta do switch espelhada não seja enviado novamente para a rede.

Para obter instruções detalhadas sobre como configurar interfaces no modo de sniffer IPS, consulte Configurar o modo de sniffer IPS.

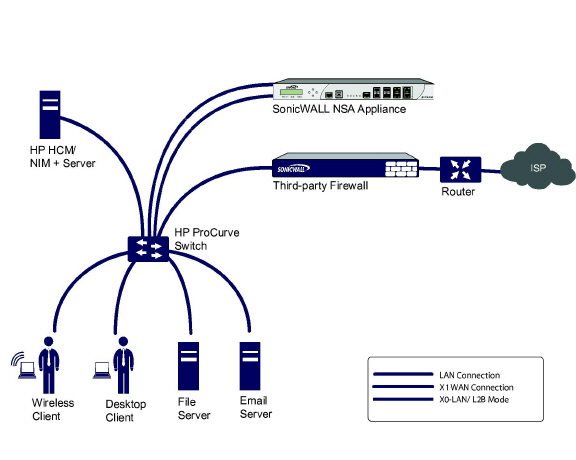

Exemplo de topologia do modo de sniffer IPS

Esta seção fornece um exemplo de topologia que usa o modo de sniffer IPS do SonicWALL em um ambiente de comutação ProCurve da Hewlett Packard. Esse cenário depende da capacidade dos pacotes de software de servidor ProCurve Manager Plus (PCM+) e Network Immunity Manager (NIM) da HP para estrangular ou fechar portas das quais são provenientes as ameaças.

Esse método é útil em redes onde há um firewall existente que permanecerá no local, mas você deseja usar os serviços de segurança do firewall como um sensor.

Nesta implantação, a zona e a interface de WAN estão configuradas para o esquema de endereçamento da rede interna e conectadas à rede interna. A porta X2 possui ponte de camada 2 para a porta LAN, mas não será conectada a nada. A porta LAN X0 está configurada para uma segunda porta especialmente programada no switch ProCurve da HP. Essa porta especial está definida para o modo de espelhamento – ela encaminhará todas as portas do servidor e todos os usuários internos para a porta de "detecção" no firewall. Isso permite que o firewall analise todo o tráfego da rede interna e, se qualquer tráfego acionar as assinaturas de segurança, ele capturará de imediato para o servidor PCM+/NIM através da interface WAN X1 que, em seguida, poderá executar a ação na porta específica da qual a ameaça é proveniente.

Para configurar essa implantação, navegue até a página Rede > Interfaces e clique no ícone de configuração da interface X2. Na página Configurações de X2, defina a Atribuição de IP para "Modo de ponte de camada 2" e defina a interface Com ponte para: como "X0". Marque a caixa de seleção Detectar somente tráfego nesse par com ponte. Clique em OK para salvar e ativar a alteração.

Em seguida, vá para a página Rede > Interfaces e clique no ícone de configuração da interface WAN X1. Na página Configurações de X1, atribua um endereço IP exclusivo ao segmento de LAN interno de sua rede. Isso pode parecer errado, mas será realmente a interface a partir da qual você gerenciará o dispositivo e também será a interface a partir da qual o dispositivo enviará suas capturas de SNMP, bem como a interface a partir da qual serão obtidas atualizações de assinatura de serviços de segurança. Clique em OK.

Você também deve modificar as regras de firewall para permitir tráfego de LAN para WAN e de WAN para LAN, caso contrário, o tráfego não passará com êxito.

Conecte a porta do switch de alcance/espelho a X0 no firewall, não a X2 (na verdade X2 não está conectada), e conecte X1 à rede interna. Tenha cuidado ao programar as portas que estão estendidas/espelhadas para X0.