Security_Services_securityServicesCFView

Serviços de segurança > Filtro de conteúdo

A página Serviços de segurança > Filtro de conteúdo permite que você defina as configurações de Restringir recursos da web e Domínios confiáveis, que estão incluídas no SonicOS. Você pode ativar e configurar o SonicWALL Content Filtering Service (SonicWALL CFS), bem como um produto de Filtragem de conteúdo de terceiros, na página Serviços de segurança > Filtro de Conteúdo.

O Serviço de Filtragem de Conteúdo (Content Filtering Service) da SonicWALL é um serviço de assinatura de atualização. Você pode experimentar uma versão de avaliação gratuita do SonicWALL diretamente da interface de gerenciamento do SonicWALL. Consulte Ativando uma AVALIAÇÃO GRATUITA do SonicWALL CFS.

Para obter a documentação completa do SonicWALL Content Filtering Service, consulte o Guia do Administrador do SonicWALL Content Filtering Service, disponível em

http://www.sonicwall.com/us/Support.html.

Esta seção contém as seguintes subseções:

• Implementação do SonicWALL CFS com Regras de aplicativo

• Exemplos de filtragem de conteúdo de herança

• Configurando as propriedades de filtro do SonicWALL herdado

• Configurando a filtragem de conteúdo Websense Enterprise

Restrições

Observação O consentimento do Serviço de filtragem de serviço (CFS) não é suportado no Modo de cabo.

Implementação do SonicWALL CFS com Regras de aplicativo

A iteração mais recente do recurso do CFS permite que o administrador use o poder do recurso Regras de aplicativo do SonicWALL para aumentar a criação de uma solução mais poderosa e flexível.

Observação Enquanto o novo método de Regras de aplicativo de gerenciamento de CFS oferece mais controle e flexibilidade, o administrador ainda pode escolher o método de gerenciamento de usuário/zona anterior para executar a filtragem de conteúdo. Informações sobre como implementar o recurso CFS usando o método anterior podem ser encontradas no Guia do Administrador do SonicOS.

Novos recursos para Gerenciamento CFS 3.0 usando Regras de aplicativo

• Regras de aplicativo - É agora incluído como parte do processo de criação de regra do CFS para implementar controle de políticas de filtro de conteúdo mais granulares, flexíveis e eficientes, criando política de CFS para permitir listas utilizando a estrutura de Regras de aplicativo.

• Objetos do aplicativo - Usuários/grupos, objetos de endereço e zonas podem ser atribuídas por políticas CFS individuais.

• Gerenciamento de largura de banda - Especificações CFS podem ser incluídas em políticas de gerenciamento de largura de banda com base em categorias de site CFS. Isso também permite o uso de 'Agregação de largura de banda' ao adicionar um método de agregação de largura de banda por ação.

Novos recursos aplicáveis a todos os Métodos de Gerenciamento CFS 3.0

• Nome comum de Certificado SSL - Filtragem de conteúdo HTTPS é significativamente aprimorado ao adicionar a capacidade de usar um nome comum de certificado SSL, além de endereços IP do servidor.

• Novas categorias do CFS - Multimídia, Redes sociais, Malware e Internet Watch Foundation CAIC agora estão incluídas na lista de CFS.

Serviço de filtragem de conteúdo de herança

O Content Filtering Service (CFS) reforça as políticas de proteção e produtividade para empresas, escolas e bibliotecas para reduzir os riscos legais e de privacidade, minimizando a sobrecarga da administração. O CFS utiliza um banco de dados dinâmico de milhões de URLs, endereços IP e domínios para bloquear conteúdo da Web censurável, inadequado ou improdutivo. No núcleo do CFS está uma arquitetura de classificação inovadora que cruza referência de todos os sites da Web contra o banco de dados em instalações de posicionamento em todo o mundo. Uma classificação é retornada ao firewall e, em seguida, comparada com a política estabelecida pelo administrador de filtragem de conteúdo. Quase instantaneamente, a solicitação do site da Web ou é permitida por meio de uma página da Web ou é gerada pelo firewall informando ao usuário que o site foi bloqueado de acordo com a política.

Com CFS, os administradores de rede têm uma ferramenta flexível para fornecer uma abrangente filtragem com base em palavras-chave, hora do dia, designações de domínio confiáveis e proibidos e tipos de arquivos, como Cookies, Java™ e ActiveX® para privacidade. O CFS atualiza automaticamente os filtros, tornando a manutenção substancialmente mais simples e menos demorada.

O CFS também pode ser personalizado para adicionar ou remover URLs específicos da lista de bloqueados e para bloquear palavras-chave específicas. Quando um usuário tenta acessar um site que está bloqueado pelo firewall, uma mensagem personalizada é exibida na tela do usuário. Firewalls também podem ser configurados para tentativas de log de acessar sites no banco de dados do Content Filtering Service, em uma lista de URL personalizada, e em uma lista de palavras-chave para monitorar o uso da Internet antes de colocar novas restrições de uso em vigor.

O CFS Premium bloqueia 56 categorias de conteúdo da Web censurável, conteúdos inadequados ou improdutivos. O CFS Premium fornece aos administradores de rede um maior controle ao fiscalizar automaticamente e de forma transparente as políticas de uso aceitáveis. Ele fornece aos administradores a flexibilidade de impor políticas de filtragem de conteúdo personalizado a grupos usuários na rede. Por exemplo, uma escola pode criar uma política para professores e outra para os alunos.

Observação Para obter a documentação completa do Content Filtering Service, consulte o Guia do Administrador do Content Filtering Service, disponível em http://www.sonicwall.com/us/Support.html

Visão geral de Gerenciamento de Política CFS 3.0

Quando uma atribuição de política de CFS é implementada usando o método de Regras de aplicativo, ela é controlada por políticas de Regras de aplicativo de CFS na página Regras de aplicativo > Políticas em vez de por Usuários e Zonas.

Enquanto o novo método de Regras de aplicativo de gerenciamento de CFS oferece mais controle e flexibilidade, o administrador ainda pode escolher o método de gerenciamento de usuário/zona anterior para executar a filtragem de conteúdo.

Esta seção contém as subseções seguintes:

• Escolhendo o Tipo de Gerenciamento de Política de CFS

• Habilitando Regras de aplicativo e CFS

• Métodos de Gerenciamento de largura de banda

• Políticas e precedência: Como as políticas são impostas

Escolhendo o Tipo de Gerenciamento de Política de CFS

A opção de qual método de gerenciamento de política usar – Via usuário e Telas de zona ou Via regras de aplicativo – é feita na página Serviços de segurança > Filtro de Conteúdo.

Observação Enquanto o novo método de Regras de aplicativo de gerenciamento de CFS oferece mais controle e flexibilidade, o administrador ainda pode escolher o método de gerenciamento de usuário/zona anterior para executar a filtragem de conteúdo.

Habilitando Regras de aplicativo e CFS

Antes que os serviços comecem a filtrar conteúdo, você deve ativá-los:

1. Navegue até a página Serviços de segurança > Filtro de conteúdo e clique na interface de gerenciamento do SonicOS.

2. Selecione 'Via regras de aplicativo' na lista suspensa Atribuição de política de CFS.

3. Clique no botão Aceitar para aplicar a alteração.

4. Navegue até a página Firewall > Regras de aplicativos.

5. Marque a caixa Habilitar Regras de aplicativo.

Métodos de Gerenciamento de largura de banda

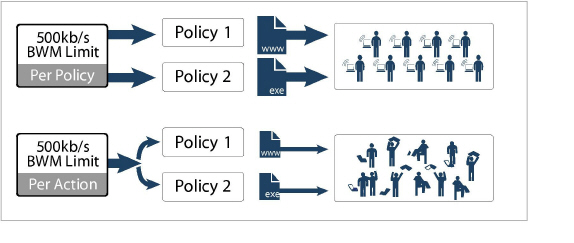

O recurso de Gerenciamento de largura de banda pode ser implementado de duas maneiras diferentes:

• Método por política

– O limite de largura de banda especificado em uma regra é aplicado individualmente para cada política

– Exemplo: duas políticas tem um limite independente de 500kb/s, a largura de banda total possível entre essas duas regras é 1.000 kb/s

• Método por ação agregada

– A ação de limite de largura de banda é aplicada (compartilhada) em todas as políticas para a qual ela é aplicada

– Exemplo: duas políticas compartilham um limite BWM de 500kb/s, limitando a largura de banda total entre as duas políticas a 500kb/s

O Método de agregação de largura de banda é selecionado na tela de Configurações de Ação de Regras de aplicativo quando o tipo de Ação está definido como Gerenciamento de largura de banda.

Políticas e precedência: Como as políticas são impostas

Esta seção fornece uma visão geral do mecanismo de imposição de política no CFS 3.0 para ajudar o administrador de política a criar um conjunto de regras sem redundâncias desnecessárias ou a imposição de lógica de regra conflitante.

Imposição de política em grupos diferentes

O comportamento padrão básico para políticas CFS atribuídos a diferentes grupos é seguir o padrão de lógica mais específico/menos restritiva, significando:

À regra mais específica, é sempre dada a prioridade mais alta

Exemplo

Uma regra aplicada ao grupo de "Engenharia" (um grupo específico) tem precedência sobre uma regra de aplicação para o grupo “Todos" (o grupo menos específico).

Imposição de política dentro do mesmo grupo

O comportamento padrão básico para políticas CFS dentro do mesmo grupo é seguir uma lógica aditiva, significando:

As regras são impostas de forma adicional

Exemplo

A política CFS 1 proíbe pornografia, jogos de azar e redes sociais

A política CFS 2 se aplica ao gerenciamento de largura de banda para o conteúdo de esportes e adulto a 1 Mbps

O resultado final dessas políticas é que o conteúdo de esportes e adulto são gerenciados pela largura de banda, mesmo que a primeira política implique que isso não é permitido.

Exemplos de configuração do CFS 3.0

Esta seção fornece exemplos de configuração usando o recurso de Regras de aplicativo para criar e gerenciar políticas de CFS:

• Bloqueando conteúdo proibido

• Conteúdo de gerenciamento de largura de banda

• Aplicando políticas a vários grupos

• Criação de uma categoria CFS personalizada

Para criar uma Política de CFS para bloqueio de conteúdo proibido:

• Crie um objeto do aplicativo

• Criar uma política de Regras de aplicativos para bloquear conteúdo proibido

Crie um objeto do aplicativo contendo conteúdo proibido:

1. Navegue para a página Firewall > Objetos de correspondência na interface de gerenciamento do SonicOS.

2. Clique no botão Adicionar novo objeto de correspondência e a janela Adicionar/editar objeto de correspondência será exibida.

3. Digite uma descrição em Nome de objeto, como 'Conteúdo proibido'.

4. Selecione 'Lista de categorias do CFS ' da lista suspensa Tipo de objeto de correspondência.

5. Use as caixas de seleção para selecionar as categorias que deseja adicionar à lista de conteúdo proibido.

6. Clique no botão OK para adicionar o objeto à lista de Objetos do aplicativo.

Criar uma política de Regras de aplicativos para bloquear conteúdo proibido

Crie uma política de Regras de aplicativo para bloquear o conteúdo definido no Objeto do aplicativo:

1. Navegue para a página Firewall > Regras de aplicativo na interface de gerenciamento do SonicOS.

2. Clique no botão Adicionar política e a janela Adicionar/editar política de Regras de aplicativos será exibida.

3. Insira um nome descritivo para esta ação no campo Nome da política, como 'Bloquear conteúdo proibido'.

4. Selecione 'CFS' na lista suspensa Tipo de política.

5. Da lista suspensa Objeto do aplicativo, selecione o objeto que você criou na seção anterior. No nosso exemplo, este objeto é denominado 'Conteúdo proibido'.

6. Da lista suspensa Ação, selecione' Página de bloqueio de CFS' para exibir uma página pré-formatada de 'conteúdo bloqueado' quando os usuários tentarem acessar o conteúdo proibido.

7. Opcionalmente, selecione os Usuários/Grupos a quem essa política deverá ser Incluída ou Excluída na lista suspensa. Nosso exemplo usa os padrões de incluir 'todos' e excluir 'nenhum'.

8. Opcionalmente,, selecione um Cronograma de dias e horários quando essa regra deve ser aplicada na lista suspensa. Nosso exemplo usa 'Sempre ativa' para sempre aplicar esta política.

9. Opcionalmente,, selecione a caixa de seleção Registrar usando formato de mensagem CFS se desejar que os logs usem este formato em vez do padrão de formato de Regras de aplicativo.

10. Opcionalmente,, selecione a Zona apropriada onde a política deve ser aplicada. Nosso exemplo usa 'LAN' para aplicar a política em todo o tráfego atravessando a rede local.

11. Opcionalmente,, selecione uma Lista de permissão de CFS para impor nessa política em particular.

12. Opcionalmente,, selecione a Lista de proibidos do CFS o apropriada para impor na política específica.

13. Clique no botão OK para criar essa política.

Conteúdo de gerenciamento de largura de banda

Para criar uma Política de CFS para a aplicação de BWM a conteúdo não produtivo:

• Criar um objeto de aplicativo para conteúdo não produtivos

• Criar um objeto de ação de gerenciamento de largura de banda

• Criar uma política de Regras de aplicativos para gerenciar conteúdo não-produtivo

Criar um objeto de aplicativo para conteúdo não produtivos

Crie um objeto de aplicativo com conteúdo não produtivo:

1. Navegue para a página Firewall > Objetos de correspondência na interface de gerenciamento do SonicOS.

2. Clique no botão Adicionar novo objeto de correspondência e a janela Adicionar/editar objeto de correspondência será exibida.

3. Digite uma descrição em Nome de objeto, como 'Conteúdo não-produtivo'.

4. Selecione 'Lista de categorias do CFS ' da lista suspensa Tipo de objeto de correspondência.

5. Use as caixas de seleção para selecionar as categorias que deseja adicionar à lista de conteúdo.

6. Clique no botão OK para adicionar o objeto à lista de Objetos do aplicativo.

Criar um objeto de ação de gerenciamento de largura de banda

Embora regras de aplicativo contenham objetos de ação previamente configurado para gerenciamento de largura de banda, um objeto de ação personalizado fornece maior controle, incluindo a capacidade de gerenciar largura de banda por política ou por ação.

Para obter informações sobre a configuração do gerenciamento de largura de banda, consulte Configurar BWM em um objeto de ação na página 686 em Configurações de firewall > BWM.

Criar uma política de Regras de aplicativos para gerenciar conteúdo não-produtivo

Crie uma política de Regras de aplicativo para bloquear o conteúdo definido no Objeto do aplicativo:

1. Navegue para a página Firewall > Regras de aplicativo na interface de gerenciamento do SonicOS.

2. Clique no botão Adicionar política e a janela Adicionar/editar política de Regras de aplicativos será exibida.

3. Insira um nome descritivo para esta ação no campo Nome da política.

4. Selecione 'CFS' na lista suspensa Tipo de política.

5. Da lista suspensa Objeto do aplicativo, selecione o objeto que você criou na seção anterior. No nosso exemplo, este objeto é denominado 'Conteúdo não-produtivo'.

6. Da lista suspenda Ação, selecione 'Gerenciamento de largura de banda - 100 mil' para aplicar essa regra BWM personalizada quando os usuários tentarem acessar o conteúdo não produtivo.

Observação Se você optar por não criar um objeto BWM personalizado, você pode usar um dos objetos de BWM predefinidos (BWM alto, BWM médio ou BWM baixo).

7. Opcionalmente, selecione os Usuários/Grupos a quem essa política deverá ser Incluída ou Excluída na lista suspensa. Nosso exemplo usa os padrões de incluir 'todos' e excluir 'nenhum'.

8. Opcionalmente,, selecione um Cronograma de dias e horários quando essa regra deve ser aplicada na lista suspensa. Nosso exemplo usa a seleção ‘Horas de trabalho' predefinida para aplicar esta política somente durante horas de trabalho dos dias da semana.

9. Opcionalmente,, selecione a caixa de seleção Registrar usando formato de mensagem CFS se desejar que os logs usem este formato em vez do padrão de formato de Regras de aplicativo.

10. Opcionalmente,, selecione a Zona apropriada onde a política deve ser aplicada. Nosso exemplo usa 'LAN' para aplicar a política em todo o tráfego atravessando a rede local.

11. Clique no botão OK para criar essa política.

Aplicando políticas a vários grupos

Esta seção detalha a aplicação de uma única política a vários grupos de usuários. O CFS permite que o administrador aplique uma política a diferentes grupos, permitindo a variação (em restrições de tempo, exclusões, etc...) no modo como ela é aplicada a usuários.

Criar uma política de Regras de aplicativos específica para um grupo

Crie uma política de Regras de aplicativo para bloquear o conteúdo definido no Objeto do aplicativo:

1. Navegue para a página Firewall > Regras de aplicativo na interface de gerenciamento do SonicOS.

2. Clique no botão Adicionar política e a janela Adicionar/editar política de Regras de aplicativos será exibida.

3. Insira um nome descritivo para esta ação no campo Nome da política. Para facilitar a identificação, esse nome pode incluir o grupo de usuários ao qual você está aplicando a política.

4. Selecione 'CFS' na lista suspensa Tipo de política.

5. Selecione um Objeto de aplicativo na lista suspensa. Nosso exemplo usa ‘Conteúdo não-produtivo'.

6. Selecione um formulário de Ação na lista suspensa. Nosso exemplo usa a ação 'BWM médio' predefinida para gerenciar a largura de banda do conteúdo aplicável.

7. Selecione os Usuários/Grupos a quem essa política deverá ser Incluída ou Excluída na lista suspensa. Nosso exemplo usa o grupo ‘Usuários confiáveis', embora você possa escolher um grupo diferente ou personalizado, dependendo das suas necessidades.

8. Selecione um Cronograma apropriado para este grupo. Nosso exemplo usa o cronograma ‘Horas de trabalho' predefinido.

Com isso, as seleções neste exemplo, Conteúdo não-produtivo será Largura de banda gerenciada para Usuários confiáveis somente durante Horas de trabalho.

9. Clique no botão OK para criar essa política. A nova política exibe a lista Políticas de regras de aplicativos.

10. Repita as etapas 2-9 com as variações exigidas pela sua implementação para criar uma política para cada grupo necessário.

Criação de uma categoria CFS personalizada

Essa seção detalha a criação de uma entrada de categoria CFS personalizada. O CFS permite que o administrador não apenas crie Políticas personalizadas, mas também permite entradas de nome de domínio personalizadas para as categorias de classificação CFS existentes. Isso permite a inserção de conteúdo gerenciado pelo CFS personalizado na estrutura de categoria muito flexível e existente.

As categorias personalizadas têm os seguintes limites:

• Você pode criar até 64 categorias personalizadas

• Você pode adicionar um número ilimitado de entradas manuais a cada categoria personalizada.

• Você pode inserir até 500 domínios manualmente em todas as categorias personalizadas.

• Várias categorias personalizadas podem consultar a mesma categoria mapeada.

Para criar uma nova categoria personalizada de CFS:

• Habilitar categorias personalizadas de CFS

• Adicionar uma nova entrada de categoria personalizada de CFS

Habilitar categorias personalizadas de CFS

1. Navegue até a página Serviços de segurança > Filtro de conteúdo e clique na interface de gerenciamento do SonicOS.

2. Role para baixo e clique na seção Categoria personalizada do CFS e selecione a caixa de seleção Habilitar categoria personalizada de CFS.

3. Clique no botão Aceitar para salvar suas alterações e ativar o recurso de Categoria personalizada.

Adicionar uma nova entrada de categoria personalizada de CFS

1. Novamente na página Serviços de segurança > Filtro de conteúdo, role para baixo até a seção Categoria personalizada do CFS e clique no botão Adicionar....

2. Insira um nome descritivo em Nome para a entrada personalizada.

3. Escolha a Categoria predefinida a qual essa entrada será adicionada.

4. Insira um nome de domínio ao campo Conteúdo.

Observação Todos os subdomínios do domínio inserido são afetados. Por exemplo, inserir "yahoo.com" aplica-se a "mail.yahoo.com" e "my.yahoo.com", portanto, não é necessário digitar todas as entradas FQDN para subdomínios de um domínio pai.

5. Clique no botão OK para adicionar esta entrada personalizada.

Exemplos de filtragem de conteúdo de herança

As seções a seguir descrevem como definir as configurações da página Serviços de segurança > Filtro de Conteúdo usando métodos de Filtragem de conteúdo herdados.

Observação Não é possível criar regras avançadas que utilizam o controle de políticas de filtro de aplicativos e de gerenciamento de largura de banda ao usar o método 'herdado' de Filtragem de conteúdo. Para a criação de regra avançada, consulte a seção Visão geral de Gerenciamento de Política CFS 3.0.

• Status de filtro de conteúdo

• Política de CFS por faixa de endereço IP

• Página da Web a ser exibida ao bloquear

Se o CFS está ativado, a seção Status de filtro de conteúdo exibe o status do Servidor de filtro de conteúdo, bem como a data e a hora em que a sua assinatura expira. A data de vencimento e a hora são exibidas no formato do Código de Hora Universal (UTC).

Também é possível acessar o formulário Solicitação de revisão de classificação de URL do SonicWALL CFS clicando no link aqui em Se você suspeita que um site esteja classificado incorretamente ou se deseja enviar uma nova URL para classificação, clique aqui.

Se o SonicWALL CFS não está ativado, você deve adquirir uma assinatura de licença para a funcionalidade de filtragem de conteúdo completo, incluindo Políticas de CFS personalizadas. Se você não tiver uma Chave de ativação, deve adquirir o SonicWALL CFS em um revendedor SonicWALL ou na sua conta mysonicwall.com (limitado a clientes dos EUA e Canadá).

Ativando o SonicWALL CFS

Se você tem uma Chave de ativação para a sua assinatura do SonicWALL CFS, siga estas etapas para ativar o SonicWALL CFS:

Aviso Você deve ter uma conta mysonicwall.com e seu firewall deve ser registrado para ativar o SonicWALL Client Anti-Virus.

1. Clique no link Assinatura de Filtragem de conteúdo do SonicWALL na página Serviços de segurança > Filtro de conteúdo. A página Login no mysonicwall.com será exibida.

2. Insira seu nome de usuário e senha no mysonicwall.com nos campos Nome de usuário e Senha e clique em Enviar. A página Sistema > Licenças é exibida. Se o seu firewall já estiver conectado à sua conta mysonicwall.com, a página sistema > Licenças é exibida após você clicar no link Assinatura de Filtragem de conteúdo do SonicWALL.

3. Clique em Ativar ou Renovar na coluna Gerenciar serviço na tabela Gerenciar serviços on-line. Digite a Chave de ativação no campo Nova chave de licença e clique em Enviar. Sua assinatura do SonicWALL CFS é ativada no seu SonicWALL.

4. Quando você ativar o SonicWALL CFS em mysonicwall.com, a ativação do SonicWALL CFS é ativada automaticamente no seu SonicWALL dentro de 24 horas ou você pode clicar no botão Sincronizar na página Serviços de segurança > Resumo para atualizar seu SonicWALL.

Ativando uma AVALIAÇÃO GRATUITA do SonicWALL CFS

Você pode experimentar uma versão de AVALIAÇÃO GRATUITA do SonicWALL ao seguir essas etapas:

1. Clique no link AVALIAÇÃO GRATUITA na página Serviços de segurança > Filtro de conteúdo. A página Login no mysonicwall.com será exibida.

2. Insira seu nome de usuário e senha no mysonicwall.com nos campos Nome de usuário e Senha e clique em Enviar. A página Sistema > Licenças é exibida. Se o seu SonicWALL já estiver conectado à sua conta mysonicwall.com, a página sistema > Licenças aparece após clicar no link AVALIAÇÃO GRATUITA.

3. Clique em AVALIAÇÃO GRATUITA na coluna Gerenciar serviço na tabela Gerenciar serviços on-line. Sua assinatura de teste do SonicWALL CFS é ativada no seu SonicWALL.

4. Selecione Serviços de segurança > Filtro do conteúdo para exibir a página do Filtro do conteúdo para configuração do SonicWALL Content Filtering Service.

Há dois tipos de filtragem de conteúdo disponíveis no firewall. Essas opções estão disponíveis no menu Tipo de filtro de conteúdo.

• SonicWALL CFS - Selecionar Serviço de filtro de conteúdo como o Tipo de filtro de conteúdo permite que você acesse a funcionalidade do SonicWALL CFS incluída com o SonicOS e também configure as Políticas de CFS personalizadas que estão disponíveis apenas com uma assinatura válida. É possível obter mais informações sobre o SonicWALL Content Filtering Service em http://www.sonicwall.com/products/cfs.html

• Websense Enterprise -Websense Enterprise é uma lista de filtro de conteúdo de terceiros suportada por dispositivos de segurança de rede Dell SonicWALL.

Ao clicar no link Rede > Zonas em Nota: Impor a Filtragem de conteúdo por zona na página Rede > Zona, exibe a página Rede > Zonas para habilitar o SonicWALL Content Filtering Service nas zonas de rede.

Restringir recursos da Web aprimora sua segurança de rede, bloqueando aplicativos da Web potencialmente perigosos de entrem na sua rede.

Restringir recursos da Web está incluído no SonicOS. Selecione qualquer um dos seguintes aplicativos para bloquear:

• ActiveX - É uma linguagem de programação que incorpora scripts em páginas da Web. Programadores mal-intencionados podem usar ActiveX para excluir arquivos ou comprometer a segurança. Selecione a caixa de seleção ActiveX para bloquear controles ActiveX.

• Java - É usado para baixar e executar pequenos programas, chamados applets, nos sites da Web. É mais seguro que ActiveX, uma vez que tem mecanismos de segurança incorporados. Selecione a caixa de seleção Java para bloquear miniaplicativos Java na rede.

• Cookies - São usados por servidores Web para rastrear o uso da Web e lembrar a identidade do usuário. Os cookies também podem comprometer a privacidade do usuário rastreando as atividades da Web. Selecione a caixa de seleção Cookies para desativar Cookies.

• Acesso aos servidores proxy HTTP - Quando um servidor proxy está localizado no WAN, os usuários LAN podem contornar a filtragem de conteúdo apontando seus computadores para o servidor proxy. Marque esta caixa para impedir que os usuários da LAN acessem servidores proxy na WAN.

Domínios confiáveis podem ser adicionados para permitir que o conteúdo de domínios específicos seja isento da opção Restringir recursos da web.

Se você confiar no conteúdo em domínios específicos e deseja que excluí-los de Restringir recursos da Web, siga estas etapas para adicioná-los:

1. Selecione a caixa de seleção Não bloquear Java/ActiveX/Cookies para sites de domínios confiáveis.

2. Clique em Adicionar. A janela Adicionar entrada de domínio confiável é exibida.

3. Insira o nome de domínio confiável no campo Nome de domínio.

4. Clique em OK. A entrada de domínio confiável é adicionada na tabela Domínios confiáveis.

Para manter as entradas de domínio confiável mas habilitar Restringir recursos da Web, desmarque Não bloquear Java/ActiveX/Cookies para domínios confiáveis. Para excluir um domínio confiável individual, clique no ícone Excluir ![]() para a entrada. Para excluir todos os Domínios confiáveis, clique em Excluir todos. Para editar uma entrada de domínio confiável, clique no ícone Editar

para a entrada. Para excluir todos os Domínios confiáveis, clique em Excluir todos. Para editar uma entrada de domínio confiável, clique no ícone Editar ![]() .

.

Intervalos de endereço IP podem ser adicionados ou excluídos da Lista de exclusão CFS manualmente. A Filtragem de conteúdo está desabilitada para endereços IP na Lista de exclusão CFS. Esses intervalos de endereço são tratados como Domínios confiáveis. Selecione Habilitar lista de exclusão CFS para ativar este recurso.

A caixa de seleção Não ignorar bloqueio de CFS para o administrador controla a filtragem de conteúdo para administradores. Por padrão, quando o administrador (usuário "admin") está conectado à interface de gerenciamento do SonicOS de um sistema, o bloqueio de CFS está suspenso para tal Endereço IP do sistema pela duração da sessão autenticada. Se você preferir fornecer filtragem de conteúdo e aplicar políticas de CFS ao endereço IP do sistema do administrador, selecione a caixa de seleção Não ignorar bloqueio de CFS para o administrador.

Adicionando domínios confiáveis à lista de exclusão CFS

Para adicionar o intervalo de endereços IP à Lista de exclusão CFS, efetue as seguintes tarefas:

1. Selecione a caixa de seleção Habilitar lista de exclusão CFS.

2. Clique em Adicionar. A janela Entrada de intervalo de CFS é exibida.

3. Insira o primeiro endereço IP no intervalo no campo Endereço IP de: e o último endereço IP no campo Endereço IP até: . ..

4. Clique em OK.

5. Clique em Aceitar na página Serviços de segurança > Filtro de conteúdo. O intervalo de endereço IP é adicionado à Lista de exclusão CFS.

Modificando ou desativando temporariamente a Lista de exclusão CFS

Para modificar ou desativar temporariamente a Lista de exclusão CFS, efetue as seguintes tarefas:

1. Para manter as entradas da Lista de exclusão CFS mas permitir temporariamente a filtragem de conteúdo para ser aplicado a esses endereços IP, desmarque a caixa de seleção Habilitar lista de exclusão CFS.

2. Para editar uma entrada de domínio confiável, clique no ícone Editar ![]() .

.

3. Para excluir um domínio confiável individual, clique no ícone Excluir ![]() para a entrada.

para a entrada.

4. Para excluir todos os Domínios confiáveis, clique em Excluir todos.

Política de CFS por faixa de endereço IP

Para configurar uma política CFS personalizada para um intervalo de endereços IP, efetue as seguintes tarefas:

1. Role para baixo até a seção Política de CFS por intervalo de endereço IP e selecione a caixa de seleção Habilitar política por intervalo de endereço IP.

2. Clique em Adicionar. A janela Adicionar Política de CFS por intervalo de endereço IP é exibida.

3. Insira o primeiro endereço IP no intervalo no campo Endereço IP de: e o último endereço IP no campo Endereço IP até: . ..

4. Selecione a política CFS a aplicar a este intervalo de endereço IP na janela suspensa Política de CFS : janela suspensa.

5. Como alternativa, adicione um comentário sobre este intervalo de endereço IP no campo Comentário ..

6. Clique em OK.

Página da Web a ser exibida ao bloquear

Você pode personalizar totalmente a página da Web que será exibida para o usuário quando houver tentativa de acesso a um site bloqueado. Para retornar para a página padrão, clique no botão Página bloqueada padrão.

For information on setting up Content Filter Properties, see Configurando as propriedades de filtro do SonicWALL herdado.