WAF_Global_Exclusions

현재 구성된 전역 웹 응용 프로그램 방화벽 설정에서 특정 호스트를 제외하는 방법은

세 가지가 있습니다. 특정 호스트에 대해 웹 응용 프로그램 방화벽을 완전히 사용하지 않게

설정할 수 있으며 특정 호스트에 대해 방지에서 감지로 작업 수준을 낮추거나 작업을 수행하지 않도록 웹 응용 프로그램 방화벽을 설정할 수 있습니다.

영향을 받는 호스트는 HTTP(S) 책갈피에 사용된 호스트 이름 및 오프로드된

웹 응용 프로그램에 구성된 가상 호스트 도메인 이름과 일치해야 합니다.

전역 제외를 구성하려면 다음 단계를 수행하십시오.

1. 웹 응용 프로그램 방화벽 > 설정 페이지에서 일반 설정 섹션을 확장합니다.

2. 전역 제외 버튼을 클릭합니다.

3. 전역 제외 편집 페이지에서 설정한 작업은 이러한 호스트 페이지에 구성된 리소스에 대한

서명 그룹 설정을 재정의합니다. 작업 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 사용 안 함 – 호스트를 위한 웹 응용 프로그램 방화벽 검사를 사용하지 않습니다.

• 감지 – 방지에서 호스트를 위한 감지와 로깅으로만 작업 수준을 내립니다.

• 작업 없음 – 웹 응용 프로그램 방화벽이 호스트 트래픽을 검사하지만 작업은 수행하지

않습니다.

호스트 필드에 책갈피 또는 오프로드한 응용 프로그램에 나타나는 대로 호스트 항목을

입력합니다. 이것은 호스트 이름 또는 IP 주소가 될 수 있습니다. 최대 32자가 허용됩니다.

이 제외를 위한 올바른 호스트 항목을 확인하려면 제외를 위한 호스트 항목 결정을

참조하십시오.

호스트와 함께 특정 폴더 또는 파일에 대한 경로를 구성할 수 있습니다. 프로토콜, 포트 및 요청 매개 변수는 URL에서 무시하면 됩니다. 경로가 구성된 경우 모든 하위 폴더와 파일에 제외가

적용됩니다. 예를 들어, 호스트가 webmail.company.com/exchange로 설정된 경우

exchange 아래의 모든 파일과 폴더도 제외됩니다.

5. 추가를 클릭하여 호스트 이름을 목록 상자로 이동합니다.

4단계와 5단계를 반복하여 추가 호스트를 이 제외에 추가합니다.

7. 완료되면 동의를 클릭합니다.

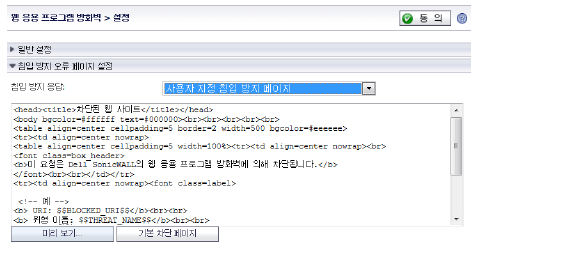

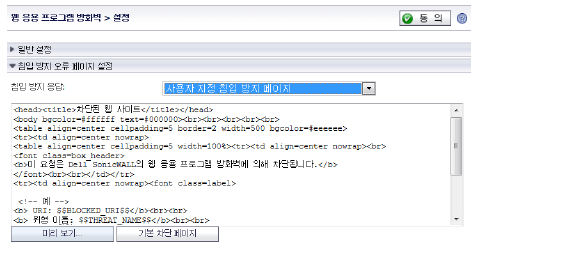

침입이 감지되었을 때 사용할 오류 페이지를 구성하려면 다음 단계를 수행하십시오.

1. 침입 방지 오류 페이지 설정 섹션을 확장합니다.

2. 침입 방지 응답 드롭다운 목록에서 침입 시도를 차단할 때 표시할 오류 메시지 유형을

선택합니다.

3. 사용자 지정 페이지를 만들려면 사용자 지정 침입 방지 페이지를 선택하고 텍스트 상자에서

샘플 HTML을 수정합니다.

4. 결과 페이지를 보려면 미리 보기 버튼을 클릭합니다.

5. 현재 사용자 지정된 오류 페이지를 기본 오류 페이지로 다시 설정하려면 기본 차단 페이지

버튼을 클릭한 후 확인 대화 상자에서 확인을 클릭합니다.

6. 사용자 지정 오류 페이지를 사용하지 않으려면 오류 페이지에 대해 다음 중 하나를 선택합니다.

• HTTP 오류 코드 400 잘못된 요청

• HTTP 오류 코드 403 금지됨

• HTTP 오류 코드 404 찾을 수 없음

• HTTP 오류 코드 500 내부 서버 오류

7. 완료되면 동의를 클릭합니다.

CSRF(교차 사이트 요청 위조)는 각 어플리케이션 오프로드 포털에 대해 독립적으로 구성됩니다. 이번 릴리스에서는 원활한 솔루션을 제공하며 가양성 수를 줄이는 양식 기반 보호 방법이 새롭게 제공됩니다. 원하는 경우 원래 보호 방법인 URL 다시 쓰기 기반 보호 방법을 선택할 수 있습니다.

CSRF 공격이 감지되면 로그 항목이 웹 응용 프로그램 방화벽 > 로그 및 로그 > 보기 페이지

모두에 만들어집니다. CSRF/XSRF 공격에 대한 자세한 내용은

교차 사이트 요청 위조는 어떻게 방지됩니까?를 참조하십시오.

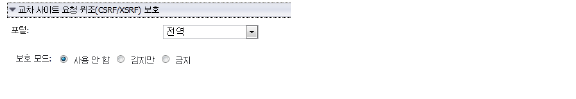

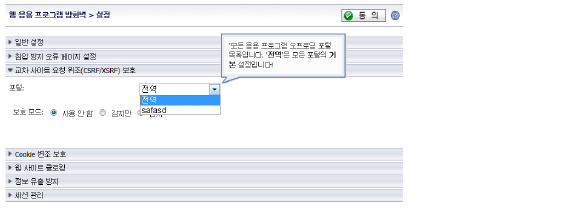

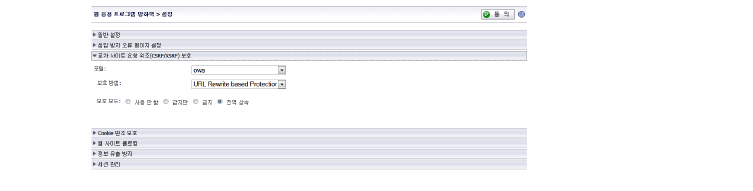

URL 다시 쓰기 기반 보호 방법을 사용하여 CSRF 보호 설정을 구성하려면 다음 단계를 수행합니다.

1. 교차 사이트 요청 위조(CSRF/XSRF) 보호 섹션을 확장합니다.

2. 포털 드롭다운 목록에서 이러한 CSRF 보호 설정을 적용할 포털을 선택합니다. 모든 포털에 대해 이러한 CSRF 설정을 기본값으로 만들려면 전역을 선택합니다.

3. 보호 방법 드롭다운 목록에서 URL 다시 쓰기 기반 보호를 선택합니다.

4. 보호 모드의 경우 CSRF 공격에 대해 원하는 보호 수준을 선택합니다. 이러한 공격을

기록하려면 검색만을 선택하고 기록하고 차단하려면 방지를 선택할 수 있습니다. 포털에서

CSRF 보호를 사용 해제하려면 사용 안 함을 선택합니다.

5. 완료되면 동의를 클릭합니다.

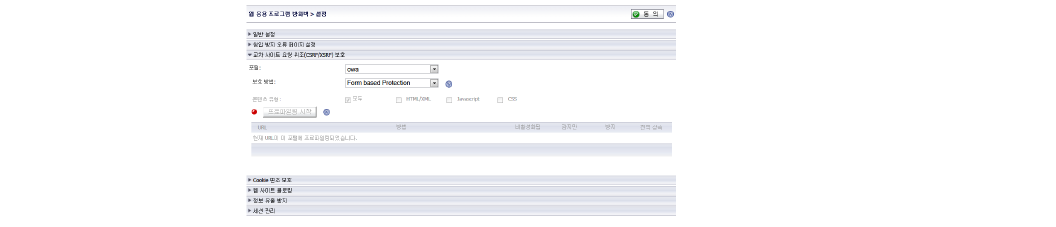

양식 기반 보호 방법을 사용하여 CSRF 보호 설정을 구성하려면 다음 단계를 수행합니다.

1. CSRF/XSRF(교차 사이트 요청 위조) 보호 섹션을 확장합니다.

2. 포털 드롭다운 목록에서 이러한 CSRF 보호 설정을 적용할 포털을 선택합니다. 이러한 CSRF 설정을 모든 포털의 기본값으로 지정하려면 글로벌을 선택합니다.

3. 보호 방법 드롭다운 목록에서 양식 기반 보호를 선택합니다.

4. 콘텐츠 유형에서 CSRF를 통해 프로필을 생성할 콘텐츠의 유형을 선택합니다. 모두, HTML/XML, Javascript 또는 CSS를 선택할 수 있습니다.

5. CSRF 양식 기반 보호를 시작하려면 프로파일링 시작 단추를 클릭합니다. 프로파일링을 중지하려면 프로파일링 종료를 클릭합니다.

6. 작업이 완료되면 적용을 클릭합니다.

참고 이전 펌웨어 버전에서 업그레이드하면서 보호 방법을 양식 기반 보호로 전환하는 경우 컨트롤이 회색으로 표시되어 사용할 수 없게 될 수 있습니다. 이 경우 적용 단추만 클릭하면 컨트롤이 활성화됩니다.

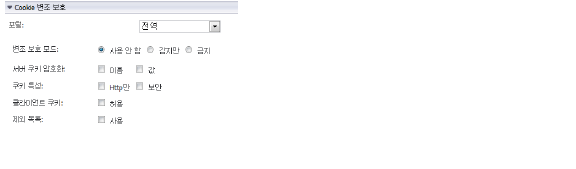

Cookie 변조 보호는 각 응용 프로그램 오프로딩 포털에 독립적으로 구성됩니다.

Cookie 변조 보호를 위한 설정을 구성하려면 다음 단계를 수행하십시오.

1. 쿠키 변조 보호 섹션을 확장합니다.

2. 포털 드롭다운 목록에서 이러한 Cookie 변조 보호 설정을 적용할 응용 프로그램 오프로딩 포털을 선택합니다. 모든 포털에 대해 이러한 Cookie 변조 설정을 기본값으로 만들려면 전역을

선택합니다.

3. 변조 보호 모드의 경우 Cookie 변조에 대해 원하는 보호 수준을 선택합니다. 이러한 공격을

기록하려면 검색만을 선택하고 기록하고 차단하려면 방지를 선택할 수 있습니다. 포털에서

Cookie 변조 보호를 사용 해제하려면 사용 안 함을 선택합니다.

4. 서버 쿠키 암호화의 경우 쿠키 이름을 암호화하려면 이름 확인란을 선택하고 쿠키 값을

암호화하려면 값 확인란을 선택합니다. 이는 쿠키 이름 또는 값을 읽을 수 없게 되므로

클라이언트측 스크립트 동작에 영향을 미칩니다. 이러한 옵션에서는 서버측 쿠키만

암호화됩니다.

5. 쿠키 특성의 경우 HttpOnly 확인란을 선택하면 HttpOnly 특성이 서버측 쿠키에 추가되고

보안 확인란을 선택하면 Secure 특성이 서버측 쿠키에 추가됩니다. 특성 HttpOnly는

클라이언트측 스크립트가 교차 사이트 스크립팅 및 세션 하이재킹 같은 공격을 완화하는 데 중요한 쿠키에 액세스하지 못하도록 합니다. 특성 보안은 HTTPS 연결에서만 쿠키가 전송되도록 합니다. 두 가지 모두 서버측 쿠키에 대해 강력한 보안 레이어를 추가합니다.

6. 클라이언트 쿠키의 경우 포털의 응용 프로그램이 모든 클라이언트 쿠키를 필요로 하는 경우

허용 확인란을 선택합니다. 사용하지 않으면 백엔드 시스템에 클라이언트 쿠키를 보내는 것이 허용되지 않습니다. 이 옵션은 서버측 쿠키에는 영향을 미치지 않습니다.

7. 제외 목록의 경우 구성을 위한 추가 필드를 표시하려면 사용 확인란을 선택합니다.

8. 제외 목록의 사용자 지정 쿠키 이름과 경로를 입력하려면 쿠키 이름 필드를 클릭하여 쿠키

이름을 입력한 후 쿠키 경로 필드를 클릭하여 경로를 입력합니다. 그런 다음 추가> 버튼을

클릭합니다.

9. 이미 감지된 하나 이상의 쿠키를 제외 목록에 추가하려면 감지된 쿠키 목록에서 원하는

쿠키를 선택하고 Ctrl 키를 누른 상태에서 여러 쿠키를 클릭한 후 < 추가 버튼을 클릭하여

제외 목록에 추가합니다.

10. 제외 목록에서 쿠키를 제거하려면 제거할 쿠키를 선택한 후 제거 버튼을 클릭합니다.

11. 감지된 쿠키 목록을 지우려면 지우기 버튼을 클릭합니다.

12. 완료되면 동의를 클릭합니다.

웹 사이트 클로킹에서 취약성을 찾는 데 사용할 수 있는 백엔드 웹 서버에 대한 정보를

클라이언트에 제공할 수 있는 응답 메시지에서 헤더를 필터링할 수 있습니다.

웹 사이트 클로킹 구성 방법:

1. 웹 사이트 클로킹 섹션을 확장합니다.

2. 응답 헤더 차단 필드에서 서버 호스트 이름을 첫 번째 필드에 입력하고 헤더 이름을

두 번째 필드에 입력한 후 추가를 클릭합니다.

예를 들어, 호스트 이름을 “webmail.xyz.com”으로 설정하고 헤더 이름을 “X-OWA-version”

으로 설정하는 경우 호스트 “webmail.xyz.com”의 이름이 “X-OWA-version”인 헤더는

차단됩니다. 일반적으로 나열된 헤더는 HTTP/HTTPS 책갈피 또는 오프로드된

응용 프로그램이 나열된 웹 서버에 액세스하는 데 사용되는 경우 클라이언트로 전송되지

않습니다.

모든 호스트의 특정 헤더를 차단하려면 호스트 이름을 별표(*)로 설정합니다. 최대 64자의

호스트/헤더 쌍을 추가할 수 있습니다. HTTP 프로토콜에서 응답 헤더는 대/소문자를

구분하지 않습니다.

참고 HTTP 프로토콜에 중요한 콘텐츠 유형 같은 헤더에는 차단이 발생하지 않습니다.

3. 차단할 목록에서 호스트/헤더 쌍을 제거하려면 텍스트 상자에서 쌍을 선택한 다음

제거 버튼을 클릭합니다.

4. 완료되면 동의를 클릭합니다.

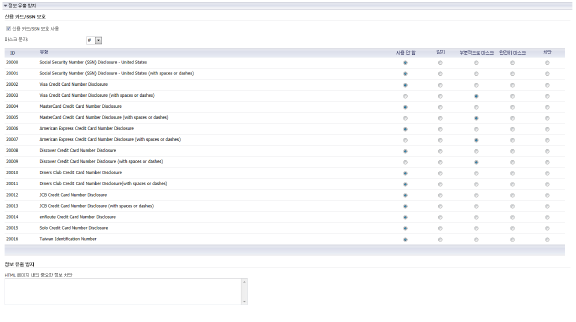

정보 공개 보호에서 HTML 웹 페이지에서 신용 카드와 주민등록번호(SSN)의 의도하지 않은

공개로부터 보호할 수 있습니다. 웹 응용 프로그램 방화벽으로 보호되는 웹 사이트에는

공개해서는 안 되는 기밀 텍스트 문자열을 입력할 수 있습니다.

정보 공개 보호 구성 방법:

1. 정보 유출 방지 보호 섹션을 확장합니다. 테이블에는 웹 응용 프로그램 방화벽이 HTML 응답에서

감지할 수 있는 주민등록번호 또는 신용 카드 번호의 가능한 각 패턴이나 표현에 대한 행을

포함하고 있습니다.

2. 신용 카드/SSN 보호 사용 확인란을 선택합니다.

3. 마스크 문자 드롭다운 목록에서 SSN 또는 신용 카드 번호를 마스킹할 때 대체할 문자를

선택합니다.

4. 테이블에서 SSN 또는 신용 카드 번호의 각 표현에 대해 원하는 보호 수준을 선택합니다.

각 행에서 다음 중 하나를 선택할 수 있습니다.

• 사용 안 함 – 이 형식의 번호가 일치하지 않습니다. 기록이나 마스킹은 수행되지 않습니다.

• 감지 – 이 형식의 번호를 감지하고 감지되면 로그 항목을 만듭니다.

• 부분적으로 마스크 – 번호의 기밀성이 여전히 유지되는 마지막 몇 자리를 제외하고 번호에서

모든 자리에 대해 마스킹 문자를 대체합니다.

• 완전히 마스크 – 번호에 있는 모든 자리에 대해 마스킹 문자를 대체합니다.

• 차단 – 마스크된 형식으로도 번호를 모두 전송하거나 표시하지 않습니다.

5. 테이블 아래에서 HTML 페이지 내의 중요한 정보 차단 텍스트 상자에 웹 응용 프로그램

방화벽으로 보호되는 웹 사이트에 공개해서는 안 되는 기밀 텍스트 문자열을 입력합니다.

이 텍스트는 대/소문자를 구분하지 않으며 단어 사이에 얼마든지 공백을 포함할 수 있지만

와일드카드 문자는 포함할 수 없습니다. 별도의 줄에 새 구를 추가합니다.

각 줄은 HTML 응답 내에 일치되는 패턴입니다.

6. 완료되면 동의를 클릭합니다.

세션 관리에서 사용자가 사용자 포털 또는 응용 프로그램 오프로드된 포털에 로그인할 때

로그아웃 대화 창이 표시되는지 여부를 제어할 수 있습니다. 이 섹션에서 사용자에 대한

비활성 시간 제한을 설정할 수도 있습니다.

세션 관리 설정 구성 방법:

1. 세션 관리 섹션을 확장합니다.

2. 사용자 포털이 시작되거나 사용자가 응용 프로그램 오프로드된 포털에 로그인할 때 세션 로그아웃 팝업 대화 상자를 표시하려면 로그인한 후 로그아웃 대화 창 시작 확인란을 선택합니다.

3. 전역 비활성 시간 제한 필드에 사용자가 로그아웃하기 전에 허용되는 비활성 시간(분)을

입력합니다. 이 설정은 그룹 또는 사용자 설정으로 재정의할 수 있습니다.

참고 CSRF 공격을 완화하려면 사용자 세션에 대해 유휴 시간 제한 값을 낮게

유지하는 것이 중요합니다(예: 10분).

4. 완료되면 동의를 클릭합니다.