SSL-VPN_Concepts

이 섹션에서는 관리자가 SRA 어플라이언스와 웹 기반 관리 인터페이스를 사용할 때

숙지해야 하는 다음과 같은 주요 개념에 대한 설명을 제공합니다.

• 암호화 개요

• 포털 개요

• 도메인 개요

• 응용 프로그램 오프로딩 및 HTTP(S) 책갈피 개요

• SNMP 개요

• DNS 개요

• 끝점 제어 개요

사용자는 암호화를 통해 데이터를 인코딩하여 권한 없는 사용자가 데이터를 보는 것을

방지할 수 있습니다. 암호화를 사용하면 인터넷을 통해 비공개로 안전하게 통신할 수 있습니다.

PKE(공개 키 암호화)로 알려진 특별한 유형의 암호화는 데이터를 암호화하고 해독하는 공개 및 개인 키로 구성되어 있습니다. 공개 키 암호화를 사용하면 보안 웹 사이트와 같은 엔터티가

공개 및 개인 키를 생성합니다. 보안 웹 서버가 웹 사이트에 액세스하는 사용자에게 공개 키를 전송합니다. 공개 키를 통해 사용자의 웹 브라우저가 개인 키로 암호화된 데이터의 암호를

해독할 수 있습니다. 또한 사용자의 웹 브라우저가 공개 키를 사용하여 데이터를 투명하게

암호화할 수 있으며, 이 데이터는 보안 웹 서버의 개인 키를 통해서만 해독할 수 있습니다.

공개 키 암호화를 사용하면 SSL 인증서를 통해 웹 사이트의 ID를 확인할 수 있습니다. 사용자가 SRA 어플라이언스에 연결하면 어플라이언스가 공개 암호화 키가 포함된 SSL 인증서 등의

자체 암호화 정보를 사용자에게 전송합니다.

다음 절차는 SRA 웹 기반 관리 인터페이스를 사용하여 사용자와 SRA 게이트웨이 사이에

SSL 세션을 구성하는 데 필요한 표준 단계를 예로 든 것입니다.

1. 사용자가 SRA 어플라이언스에 연결하려고 시도하면 사용자의 웹 브라우저가 브라우저에서

지원되는 암호화 유형에 대한 정보를 어플라이언스에 전송합니다.

2. 어플라이언스가 공개 암호화 키가 포함된 SSL 인증서 등의 자체 암호화 정보를 사용자에게

전송합니다.

3. 웹 브라우저가 SSL 인증서에서 식별된 인증 기관을 통해 SSL 인증서를 검증합니다.

4. 웹 브라우저가 pre-master 암호화 키를 생성하고 SSL 인증서에 포함된 공개 키를 사용하여

pre-master 키를 암호화한 다음 암호화된 pre-master 키를 SRA 게이트웨이에 전송합니다.

5. SRA 게이트웨이는 pre-master 키를 사용하여 마스터 키를 만들고 새로운 마스터 키를

사용자의 웹 브라우저에 전송합니다.

6. 브라우저와 SRA 게이트웨이가 마스터 키와 합의된 암호화 알고리즘을 사용하여 SSL 연결을

구성합니다. 이 시점부터 사용자와 SRA 게이트웨이가 동일한 암호화 키를 사용하여 데이터를 암화화하고 해독하게 됩니다. 이를 비대칭 암호화라고 합니다.

7. SSL 연결이 구성되면 SRA 게이트웨이가 웹 브라우저를 암호화하여 SRA 게이트웨이 로그인

페이지에 전송합니다.

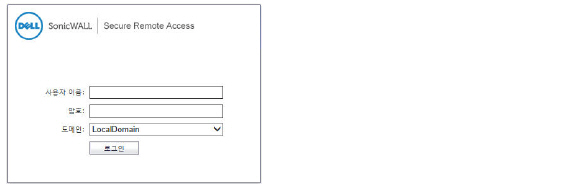

8. 사용자가 사용자 이름, 암호 및 도메인 이름을 제출합니다.

9. RADIUS, LDAP, NT Domain 또는 Active Directory 서버를 통해 사용자의 도메인 이름을

인증해야 할 경우 SRA 게이트웨이가 인증을 위해 사용자의 정보를 해당 서버에 전송합니다.

10. 인증이 완료되면 사용자가 SRA 포털에 액세스할 수 있습니다.

인터넷 프로토콜 버전 6(IPv6)은 IPv4를 대체하며 네트워크 장치에서 점점 더 자주 사용되고 있습니다. IPv6은 IETF(Internet Engineering Task Force)에서 개발한 프로토콜 및 표준 제품군으로, IPv4보다 더 큰 주소 공간, 추가 기능 및 보안을 제공하며 IPv4의 설계 문제를 해결합니다. IPv4 통신에 영향을 주지 않고 IPv6을 사용할 수 있습니다.

IPv6은 DHCPv6 서버에 사용되는 상태 저장 주소 구성과 링크의 호스트가 해당 링크의

IPv6 주소(링크-로컬 주소라고 함)를 사용하여 자체적으로 자동 구성하는 상태 비저장 주소 구성을 지원합니다.

IPv6에서는 소스 및 대상 주소의 길이가 128비트(16바이트)입니다. 참고로, 32비트 IPv4 주소는 8비트 단위로 점으로 표시된 십진수 표기법으로 표현됩니다. 128비트 IPv6 주소는

16비트 단위로 콜론을 찍어 구분합니다. 여기에서 각 16비트 블록이 4자리의 16진수로

표현됩니다. 이를 콜론 16진 표기라고 합니다.

IPv6 주소 2008:0AB1:0000:1E2A:0123:0045:EE37:C9B4는 각 블록이 최소한 한 자릿수 이상인 경우 각 16비트 블록에서 앞에 있는 0을 제거하여 간소화할 수 있습니다. 앞에 있는 0을

제거할 경우 다음과 같은 주소 표현이 됩니다. 2008:AB1:0:1E2A:123:45:EE37:C9B4

주소에 연속해서 0으로 설정된 16비트 블록 시퀀스가 포함된 경우 해당 시퀀스를

이중 콜론(::)으로 압축할 수 있습니다. 예를 들어, 링크-로컬 주소

2008:0:0:0:B67:89:ABCD:1234를 2008::B67:89:ABCD:1234로 압축할 수

있습니다. 멀티캐스트 주소 2008:0:0:0:0:0:0:2는 2008::2로 압축할 수 있습니다.

IPv6 접두사는 주소의 일부로, 해당 서브넷 접두사의 비트를 나타냅니다. IPv6 서브넷,

경로 및 주소 범위의 접두사는 주소/접두사-길이 또는 CIDR 표기법으로 작성됩니다.

예를 들어, 2008:AA::/48 및 2007:BB:0:89AB::/64는 IPv6 주소 접두사입니다.

SonicOS SSL VPN은 다음 영역에서 IPv6을 지원합니다.

서비스

• FTP 책갈피 – IPv6 주소를 사용하여 FTP 책갈피를 정의합니다.

• Telnet 책갈피 – IPv6 주소를 사용하여 Telnet 책갈피를 정의합니다.

• SSHv1/SSHv2 책갈피 – IPv6 주소를 사용하여 SSHv1 또는 SSHv2 책갈피를 정의합니다.

• HTTP/HTTPS 책갈피의 역방향 프록시 – IPv6 주소를 사용하여 HTTP 또는 HTTPS

책갈피를 정의합니다.

• Citrix 책갈피 – IPv6 주소를 사용하여 Citrix 책갈피를 정의합니다.

• RDP 책갈피 – IPv6 주소를 사용하여 RDP 책갈피를 정의합니다.

• VNC 책갈피 – IPv6 주소를 사용하여 VNC 책갈피를 정의합니다.

참고 IPv6은 파일 공유(CIFS)에서는 지원되지 않습니다.

설정

• 인터페이스 설정 – 인터페이스의 IPv6 주소를 정의합니다. 링크-로컬 주소가 인터페이스

페이지의 도구 설명에 표시됩니다.

• 경로 설정 – IPv6 대상 네트워크 및 게이트웨이의 고정 경로를 정의합니다.

• 네트워크 개체 – IPv6를 사용하여 네트워크 개체를 정의합니다. IPv6 주소와

IPv6 네트워크를 이 네트워크 개체에 연결할 수 있습니다.

NetExtender

클라이언트 시스템이 IPv6을 지원하고 IPv6 주소 풀이 SRA에 구성되어 있는 경우 클라이언트가 NetExtender에 연결하면 SRA 어플라이언스에서 IPv6 주소를 가져올 수 있습니다.

NetExtender는 새로운 버전의 Vista를 실행하는 Windows 시스템과 Linux 클라이언트에서

IPv6 클라이언트 연결을 지원합니다.

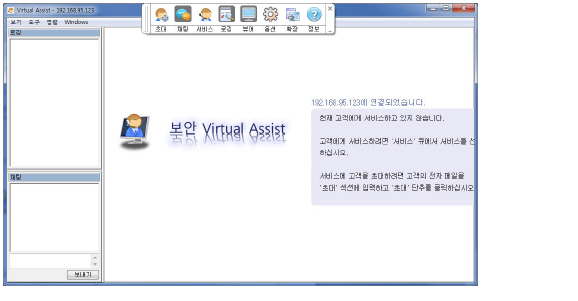

보안 Virtual Assist

사용자와 기술자는 IPv6 주소를 사용할 경우 지원을 요청하고 제공할 수 있습니다.

규칙

• 정책 규칙 – 사용자 또는 그룹 정책. 정책을 적용할 대상 드롭다운 목록의 세 가지 IPv6 옵션:

– IPv6 주소

– IPv6 주소 범위

– 모든 IPv6 주소

• 로그인 규칙 – 주소 필드에 IPv6을 사용합니다.

– IPv6을 사용하여 정의된 주소에서 로그인을 정의합니다.

– 소스 주소 드롭다운 목록의 두 가지 IPv6 옵션: IPv6 주소/IPv6 네트워크

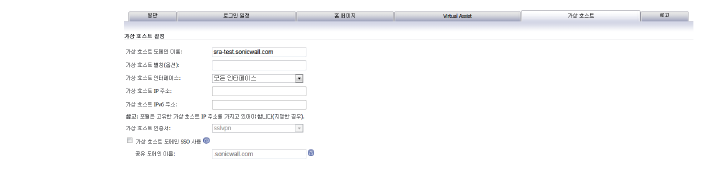

가상 호스트

관리자가 가상 호스트에 IPv6 주소를 할당하고 이 주소를 사용하여 가상 호스트에

액세스할 수 있습니다.

응용 프로그램 오프로딩

관리자가 응용 프로그램 오프로딩에 사용되는 응용 프로그램 서버에 IPv6 주소를 할당하고

이 주소를 사용하여 서버에 액세스할 수 있습니다.

SRA 웹 기반 관리 인터페이스와 사용자 포털인 Virtual Office에 대해 다음 웹 브라우저가

지원됩니다. Java는 관리 인터페이스가 아닌 SRA Virtual Office의 여러 측면에만 필요합니다.

|

웹 기반 관리 인터페이스를 사용하여 SRA 어플라이언스를 구성하려면 관리자가 Java, JavaScript, ActiveX, 쿠키, 팝업, SSLv3 또는 TLS 1.0이 활성화된 웹 브라우저를 사용해야 합니다.

Windows XP 및 Internet Explorer 8 업데이트

Windows XP 및 IE8에 대한 Microsoft의 지원이 중단되었습니다. Dell SonicWALL SRA 클라이언트는 계속 사용할 수 있지만 보안 위험 및 바이러스에 더 취약해질 수 있습니다. Dell SonicWALL에서는 Windows XP 및 IE8에만 관련된 문제에 대한 픽스를 더 이상 제공하지 않습니다. 따라서 Windows 사용자는 Microsoft에서 지원하는 버전으로 마이그레이션하는 것이 좋습니다. 자세한 내용은 다음 Microsoft Windows 웹 사이트를 참조하십시오.

http://windows.microsoft.com/en-us/windows/end-support-help

다음은 NetExtender 및 여러 응용 프로그램 프록시 요소를 포함한 다양한 SRA 프로토콜에

대한 웹 브라우저 및 운영 체제 지원 목록입니다. Windows, Windows Vista, Windows 7,

Linux 및 MacOS의 최소 브라우저 버전 요구 사항이 나와 있습니다.

|

다음 표에는 SSL VPN 최종 사용자 인터페이스의 브라우저별 버전 요구 사항이 나와 있습니다.

Windows XP 및 Internet Explorer 8 업데이트

Windows XP 및 IE8에 대한 Microsoft의 지원이 중단되었습니다. Dell SonicWALL SRA 클라이언트는 계속 사용할 수 있지만 보안 위험 및 바이러스에 더 취약해질 수 있습니다. Dell SonicWALL에서는 Windows XP 및 IE8에만 관련된 문제에 대한 픽스를 더 이상 제공하지 않습니다. 따라서 Windows 사용자는 Microsoft에서 지원하는 버전으로 마이그레이션하는 것이 좋습니다. 자세한 내용은 다음 Microsoft Windows 웹 사이트를 참조하십시오.

http://windows.microsoft.com/en-us/windows/end-support-help

SRA 어플라이언스는 클라이언트가 조직의 내부 리소스에 손쉽게 액세스할 수 있는 웹 기반

포털 인터페이스인 Virtual Office라는 메커니즘을 제공합니다. NetExtender, 보안 Virtual Assist, 파일 공유 및 기타 네트워크 리소스에 대한 책갈피와 같은 구성 요소가 Virtual Office 포털을 통해 사용자에게 제공됩니다. 사용자 유형이 다양한 조직의 경우 SRA 어플라이언스를 사용하여 여러 포털을 사용자 지정하고 각 포털에 공유 리소스 책갈피를 설정할 수 있습니다. 또한 각 포털에 개별 도메인과 보안 인증서를 적용할 수 있습니다. 포털의 구성 요소는 포털을 추가할 때 사용자 지정할 수 있습니다.

파일 공유

파일 공유는 CIFS(일반 인터넷 파일 시스템) 또는 SMB(서버 메시지 블록) 프로토콜을 사용하여 원격 사용자에게 Microsoft 파일 공유에 대한 보안 웹 인터페이스를 제공합니다. 파일 공유는 Microsoft의 친숙한 Network Neighborhood 또는 My Network Places와 비슷한 스타일의 웹 인터페이스를 사용하여 사용자에게 파일을 공유, 이름 바꾸기, 삭제, 검색 및 업로드하고 나중에 다시 불러올 수 있도록 책갈피를 만들 수 있는 적절한 권한을 부여합니다. 제한된 서버 경로 액세스를 허용하도록 파일 공유를

구성할 수 있습니다.

사용자 지정 포털

SRA 어플라이언스를 사용하여 여러 포털을 구성하고 각 포털의 제목, 배너, 로그인 메시지, 로고, 가용 리소스 세트를 설정할 수 있습니다.

또한 각 포털에 고유한 기본 포털 URL을 만드는 데 필요한 개별 가상 호스트/도메인 이름을 설정할 수 있습니다. 사용자가 포털에 로그인하면 미리 구성된 링크 세트와 해당 포털에

지정된 책갈피가 표시됩니다. Virtual Office 포털에 NetExtender를 표시할지, 또한 사용자가 포털에 로그했을 때 NetExtender가 자동으로 시작되도록 할지를 구성할 수 있습니다.

관리자는 포털 설정 창에서 각 포털에 표시할 요소를 구성할 수 있습니다. 포털 구성에

대한 자세한 내용은 포털 > 포털을 참조하십시오.

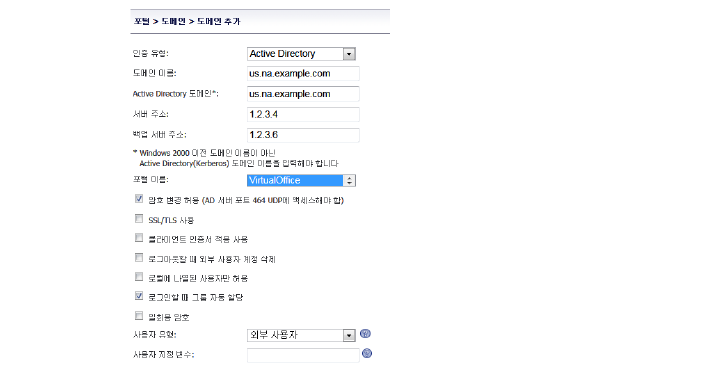

SRA 환경의 도메인은 SRA 어플라이언스에서 제공되는 네트워크에 액세스하려는 사용자를

인증할 수 있는 메커니즘입니다. 도메인 유형에는 SRA 내부 LocalDomain, 외부 플랫폼 Microsoft Active Directory, NT Authentication, LDAP 및 RADIUS 등이 포함됩니다. 대규모

조직은 다중 노드 또는 포털을 통해 액세스를 시도하는 사용자 컬렉션을 처리하기 위해 분산된 도메인이 필요할 수 있지만 종종 하나의 도메인만으로도 조직에 인증을 제공할 수 있습니다.

도메인 구성에 대한 자세한 내용은 포털 > 도메인을 참조하십시오.

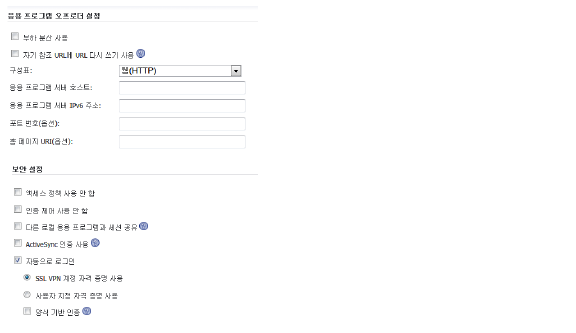

SRA 어플라이언스는 HTTP(S) 책갈피와 응용 프로그램 오프로딩을 사용하여 인트라넷 내의 서버에서 실행되는 웹 기반 응용 프로그램에 대한 액세스를 제공합니다. 여기에는 Sharepoint 2007과 Microsoft OWA Premium 및 Domino Web Access 8.0.1, 8.5.1, 8.5.2 등 향상된 버전의 범용 웹 메일 인터페이스가 포함됩니다. Sharepoint 2010은 응용 프로그램 오프로딩에서 지원되지만 HTTP(S) 책갈피에서는 지원되지 않습니다.

응용 프로그램 오프로딩과 HTTP(S) 책갈피 모두 HTTP(S) 역방향 프록시를 사용합니다.

역방향 프록시는 인트라넷 외부의 원격 사용자와 인트라넷 내의 대상 웹 서버 사이에 배포되는 프록시 서버입니다. 역방향 프록시는 인트라넷 외부에서 만들어진 패킷을 가로채서

전달합니다. HTTP(S) 역방향 프록시는 특히 HTTP(S) 요청과 응답을 가로챕니다.

응용 프로그램 오프로딩은 내부 웹 응용 프로그램과 공개적으로 호스팅된 모든 웹 응용

프로그램에 안전하게 액세스할 수 있도록 지원합니다. 응용 프로그램 오프로딩 호스트는

백엔드 웹 응용 프로그램의 프록시 역할을 하는 관련 가상 호스트를 이용해 특수 목적의

포털로 생성됩니다.

HTTP(S) 책갈피와 달리 오프로드된 응용 프로그램에 대한 액세스는 원격 사용자로 제한되지

않습니다. 관리자는 특정 사용자 또는 그룹을 위해 높은 수준의 인증과 액세스 정책을 적용할 수 있습니다. 예를 들어, 한 조직의 특정 게스트 사용자가 OWA(Outlook Web Access)에

액세스하려면 2단계 인증 또는 클라이언트 인증서 인증이 필요할 수 있지만 OWA 공개 폴더에 대한 액세스는 허용되지 않습니다. 인증이 활성화되면 일회용 암호, 2단계 인증, 클라이언트

인증서 인증 및 Single Sign-On과 같은 여러 계층의 고급 인증 기능이 오프로드된 호스트에

차례로 적용될 수 있습니다.

적절한 SRA 도메인을 사용하여 오프로드된 응용 프로그램 포털을 가상 호스트로 구성해야

합니다. 인증을 사용하지 않고 그러한 오프로드된 호스트에 대한 액세스 정책을 적용할 수

있습니다.

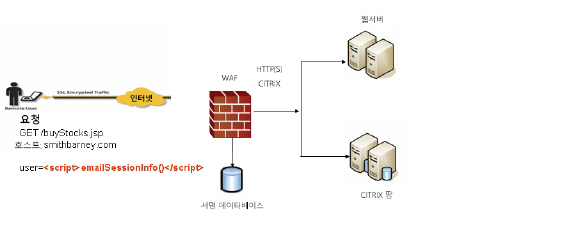

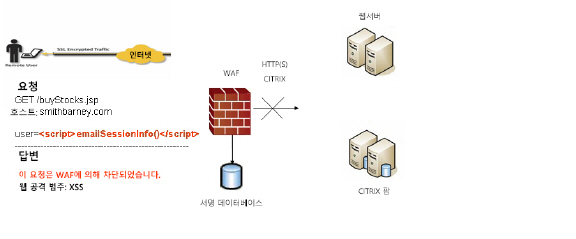

해당 로그를 확인하여 웹 트랜잭션을 중앙에서 모니터링할 수 있습니다. 또한 웹 응용 프로그램 방화벽을 이용하여 교차 사이트 스크립팅 또는 SQL 삽입 등과 같은 예기치 않은

침입으로부터 오프로드된 응용 프로그램 호스트를 보호할 수 있습니다.

프록시 페이지가 HTTP 또는 HTTPS 책갈피에서 사용되는 방식으로 다시 작성되지 않으므로

오프로드된 웹 응용 프로그램에 원활하게 액세스할 수 있습니다.

구성 정보는 포털 > 응용 프로그램 오프로딩 및

사용자 책갈피 추가 또는 편집을 참조하십시오.

사용자는 HTTP(S) 책갈피를 이용해 Sharepoint 2007, Microsoft OWA Premium, Domino Web Access 8.0.1, 8.5.1 및 8.5.2 Web 메일 인터페이스의 풀 기능 버전에 액세스할 수 있습니다.

이러한 인터페이스는 사용하기가 더 쉽고 기본 인터페이스보다 더욱 향상된 기능을 제공합니다.

응용 프로그램 오프로딩의 이점

오프로드된 웹 응용 프로그램은 SRA에서 웹 응용 프로그램을 HTTP(S) 책갈피로 구성할 경우

다음과 같은 이점을 제공합니다.

• URL 재작성이 필요하지 않으므로 처리량이 크게 향상됩니다.

• 원래 웹 응용 프로그램의 기능이 완벽하게 유지되며 HTTP(S) 책갈피를 최대한 활용할 수

있습니다.

• 응용 프로그램 오프로딩이 SRA 보안 기능을 공개적으로 호스팅된 웹 사이트까지

확대합니다.

응용 프로그램 오프로딩은 다음과 같은 시나리오에서 사용할 수 있습니다.

• SRA 응용 프로그램의 SSL 가속을 사용하여 SSL 오프로더로 사용하고 HTTPS 지원을

오프로드된 웹 응용 프로그램에 추가하려는 경우

• 오프로드된 웹 응용 프로그램을 악성 웹 공격으로부터 지속적으로 보호하기 위해

웹 응용 프로그램 방화벽 등록 서비스와 결합하는 경우

• 오프로드된 웹 응용 프로그램에 2단계 인증, 일회용 암호 및 클라이언트 인증서 인증 등의 강력한 인증 또는 스택형 인증을 추가하려는 경우

• 전역, 그룹 또는 사용자 기반 액세스 정책을 사용하여 오프로드된 웹 응용 프로그램에 대한 세분화된 액세스를 제어하려는 경우

• 현재 HTTP/HTTPS 책갈피에서 지원되지 않는 웹 응용 프로그램을 지원하려는 경우.

응용 프로그램 오프로딩에 URL 재작성이 필요하지 않으므로 처리량 저하 없이 완전한

응용 프로그램 기능을 제공합니다.

• 가상 호스팅 및 역방향 프록시를 사용하는 웹 응용 프로그램을 제공하는 ActiveSync 응용 프로그램 오프로딩 기술을 인증하려는 경우. 웹 응용 프로그램을 원활하게 제공하기 위해 ActiveSync 인증 시 URL 재작성이 필요하지 않습니다. 한 예로, ActiveSync 프로토콜은

ActiveSync 인증에 설명된 것처럼 휴대폰의 전자 메일 클라이언트에서

Exchange 서버와 동기화하는 데 사용됩니다.

응용 프로그램 플랫폼

SRA 6.0 이상에서는 응용 프로그램 오프로딩과 HTTP(S) 책갈피가 다음 SRA 어플라이언스에서 지원됩니다.

• SRA 4600

• SRA 4200

• SRA 1600

• SRA 1200

• SRA 가상 어플라이언스

HTTP 버전

HTTP(S) 책갈피와 응용 프로그램 오프로딩 포털이 HTTP/1.0과 HTTP/1.1을 모두 지원합니다.

사용량에 따라 캐싱, 압축, SSL 하드웨어 가속, HTTP 연결 지속, 프록시용 TCP 연결 멀티플렉싱 및 전송 청크 인코딩과 같은 특정 성능 최적화 기능이 자동으로 활성화됩니다.

응용 프로그램

SRA 6.0 버전부터 Sharepoint 2010이 응용 프로그램 오프로딩에서 지원되지만 HTTP(S)

책갈피에서는 지원되지 않습니다. 다음은 표시된 브라우저에서 정상적으로 작동되는지

테스트 및 검증된 기능입니다.

|

다음은 HTTP(S) 책갈피에서 작동하고 오프로드된 응용 프로그램으로 작동하는지 테스트 및

검증된 웹 응용 프로그램입니다.

• Microsoft Outlook Web Access 2010

Microsoft Outlook Web Access 2007

Microsoft Outlook Web Access 2003

참고 SRA 6.0 이상에서는 응용 프로그램 오프로딩이 ActiveSync에 대한 인증을 지원합니다. ActiveSync는 휴대폰의 전자 메일 클라이언트에서 Exchange 서버와 동기화하는 데

사용되는 프로토콜입니다. 관리자는 오프로딩 포털을 만들고 응용 프로그램 서버 호스트를 백엔드 Exchange 서버로 설정할 수 있습니다. 그러면 사용자가 새 휴대폰의 전자 메일

클라이언트에서 새 가상 호스트 이름을 사용하고 SRA 어플라이언스를 통해 백엔드

Exchange 서버와 동기화할 수 있습니다. SRA 6.0 이전 버전에서는 ActiveSync 요청이

브라우저에서 전송된 요청과 다르기 때문에 사용자가 ActiveSync 오프로딩 포털에 대한

인증을 비활성화해야 했습니다.

Outlook Web Access는 SRA 4600/4200/1600/1200 및 SRA 가상 어플라이언스 플랫폼에서

지원됩니다.

• Windows Sharepoint 2007

Windows Sharepoint Services 3.0

Windows Sharepoint Services 2.0

Sharepoint의 통합 클라이언트 기능은 지원되지 않습니다.

• Lotus Domino Web Access 8.0.1, 8.5.1 및 8.5.2

Domino Web Access는 SRA 4600/4200/1600/1200 및 SRA 가상 어플라이언스 플랫폼에서

지원됩니다.

• Novell Groupwise Web Access 7.0

• Microsoft Exchange 2010 ActiveSync

Microsoft Exchange 2007 ActiveSync

Microsoft Exchange 2003 ActiveSync

Exchange ActiveSync는 다음과 같은 장치에서 지원됩니다.

• Apple iPhone

• Apple iPad

• Android 2.3.x(Gingerbread), 4.0.x(ICS) 및 4.1(Jelly Bean) 기반 전화기

• Windows Mobile 6.5 기반 전화기

• Windows Mobile 6.0 기반 전화기

인증 체계

응용 프로그램 오프로딩과 HTTP(S) 책갈피에서는 다음과 같은 인증 체계가 지원됩니다.

• 기본 – 사용자 이름과 암호의 형태로 자격 증명을 수집합니다.

• NTLM(Microsoft NT LAN MaApplication Proxynager) – Active Directory 인식

응용 프로그램 사이의 자동 인증을 제공합니다.

• 양식 기반 인증 – 웹 양식을 사용하여 자격 증명을 수집합니다.

응용 프로그램 오프로딩 및 HTTP(S) 책갈피 기능의 전체 세트를 사용하려면 다음과 같은

최종 사용자 요구 사항을 충족해야 합니다.

• Internet Explorer 8.0 이상

• Windows 8.1, Windows 8, Windows 7, Windows XP 또는 Windows Server 2003 이상

응용 프로그램 오프로딩 또는 HTTP(S) 책갈피를 사용하여 웹 기반 클라이언트용

응용 프로그램에 액세스할 경우 사용자가 전체 기능 세트를 사용할 수 있습니다. 응용 프로그램 오프로딩과 HTTP(S) 책갈피는 다음 소프트웨어 응용 프로그램에 대한 향상된 응용 프로그램

지원을 제공합니다.

• Sharepoint Server 2007

• Sharepoint Server 2010

• Microsoft Outlook Web Access Premium

• Lotus Domino Web Access 8.0.1, 8.5.1 및 8.5.2

참조•: 지원되는 최대 사용자 수는 액세스할 응용 프로그램의 수와 전송되는 응용 프로그램

트래픽의 양을 기준으로 제한됩니다.

• 기능 지원은 하드웨어 및 설치에 따라 다릅니다. 특정 응용 프로그램 지원에 대한 자세한

내용은 해당 섹션을 참조하십시오.

팁올바른 웹 브라우저와 운영 체제를 사용하고 있지만 지원되는 응용 프로그램이 작동하지

않는 경우 브라우저 세션 쿠키를 삭제하고 브라우저의 모든 인스턴스를 닫았다가 다시 열고 브라우저 캐시를 삭제한 다음 다시 시도하십시오.

지원되는 응용 프로그램 배포 시 고려사항

다음 소프트웨어 응용 프로그램에서 응용 프로그램 오프로딩과 HTTP(S) 책갈피를 사용할 경우 다음 설치 및 일반 기능 주의 사항에 유의하십시오.

• Sharepoint

– Windows Sharepoint Services 호환 클라이언트 프로그램에 의존하는 기능의 경우

응용 프로그램 오프로딩과 HTTP(S) 책갈피가 Internet Explorer에서 클라이언트 통합

기능을 지원하지 않습니다.

– 양식 기반 인증과 기반 인증 체계만 지원됩니다.

– Single Sign-On은 기본 인증에 대해서만 지원됩니다.

– Sharepoint 2010은 응용 프로그램 오프로딩에서 지원되지만 HTTP(S) 책갈피에서는

지원되지 않습니다.

• Microsoft OWA

– Microsoft OWA Premium의 S/MIME 지원과 아랍어 및 히브리어 양방향 레이아웃

지원은 Internet Explorer 8 이상을 사용할 경우에만 지원됩니다.

Microsoft OWA Premium에서 지원되는 Gzip 압축은 역방향 프록시를 통해 지원되지

않습니다.

• Outlook Anywhere

– SRA 4200은 응용 프로그램 오프로딩에서만 지원됩니다.

– Outlook Anywhere는 Microsoft의 MS-RPCH 소유 프로토콜을 사용하며, 이 프로토콜은 일반 HTTP(S) 프로토콜과 충돌할 수 있습니다.

– 따라서 HTTP 또는 HTTPS 대신 일반 SSL 오프로딩을 사용하십시오.

응용 프로그램 오프로딩은 HTTP/HTTPS를 사용하는 모든 응용 프로그램을 지원합니다.

SRA는 웹 서비스를 사용하는 응용 프로그램을 제한적으로 지원하며 HTTP 내에서 래핑된

HTTP를 제외한 프로토콜은 지원하지 않습니다.

응용 프로그램에 하드 코드된 자체 참조 URL이 포함되어 있어서는 안 됩니다. 이러한 URL이

있으면 응용 프로그램 오프로딩 프록시가 URL을 다시 씁니다. 웹 사이트 배포는 일반적으로 HTML 표준을 준수하지 않으므로 프록시가 이러한 URL을 다시 써야만 올바르게 변환을

수행할 수 있습니다. 웹 사이트를 배포할 때는 호스팅 서버가 다른 IP 또는 호스트 이름으로

이동될 때마다 콘텐츠 개발자가 웹 페이지를 수정해야 하므로 하드 코드된 자체 참조 URL을

지정하지 않는 것이 좋습니다.

예를 들어, 백엔드 응용 프로그램에 하드 코드된 IP 주소가 있고 다음과 같이 URL 내에

스키마가 포함되어 있는 경우 응용 프로그램 오프로딩이 이 URL을 다시 써야 합니다.

: <a href="http://1.1.1.1/doAction.cgi?test=foo">

응용 프로그램 오프로딩 포털의 자체 참조 URL의 URL 다시 쓰기 활성화 설정을 활성화하여

다시 쓰기를 수행할 수 있지만 웹 응용 프로그램이 배포된 방식에 따라 일부 URL을 다시 쓸 수 없는 경우도 있습니다. (이 제한은 일반적으로 역방향 프록시 모드를 사용하는 기타 WAF/SRA 공급업체에 대한 제한과 동일합니다.)

응용 프로그램 오프로딩 포털에 대해 외부 웹 사이트 책갈피를 만들어 사용자를 위한 단일

액세스 지점을 제공할 수 있습니다. 이를 통해 사용자가 메인 포털에 로그인한 후 자동으로

응용 프로그램 오프로딩 포털에 로그인할 수 있습니다.

도메인 사이의 SSO(Single Sign-on)를 사용하려면 다음 단계를 수행하십시오.

1. 동일한 공유 도메인(가상 호스트 도메인 이름)을 사용하여 인증이 필요한 포털을 2개 이상

만듭니다. 한 포털은 일반 포털이어야 합니다. 이러한 포털은 동일한 SRA 어플라이언스의

도메인에 있으므로 사용자가 동일한 자격 증명을 사용하여 두 포털 모두에 로그인할 수

있습니다. 포털 추가에 포털을 만드는 방법이 설명되어 있습니다.

2. 포털에 로그인해 사용자 책갈피 추가 또는 편집에 설명된 대로 책갈피를

만듭니다.

3. 외부 웹 사이트에 설명된 대로 서비스를 외부 웹 사이트로 설정합니다.

4. 이 책갈피에 도메인 사이의 SSO를 사용할 수 있도록 책갈피에 대해 자동으로 로그인을

활성화합니다.

5. 동일한 공유 도메인 이름을 가진 포털인 호스트를 지정합니다.

6. 책갈피를 저장한 다음 시작합니다. 자격 증명 없이 새 포털에 자동으로 로그인됩니다.

하위 도메인도 작동하므로 공유 도메인 이름이 같을 필요는 없습니다. 예를 들어, 한 포털은

가상 호스트 도메인 이름이 “www.example.com”인 일반 포털이고 해당 공유 도메인 이름은 “.example.com”입니다. 다른 포털의 가상 호스트 도메인 이름은

“intranet.eng.example.com”이고 해당 공유 도메인 이름은 “.eng.example.com”입니다. www.example.com 포털에서 xyz.eng.example.com에 대한 책갈피를 만들면 “.eng.example.com”이 “.example.com”의 하위 도메인이므로 도메인 사이의 SSO가 작동합니다.

이제 응용 프로그램 오프로딩이 ActiveSync에 대한 인증을 지원합니다.

응용 프로그램 오프로딩 기술이 가상 호스팅 및 역방향 프록시를 사용하는 웹 응용 프로그램을 제공합니다. 사용자가 백엔드 웹 응용 프로그램에 액세스하려면 여전히 SRA 어플라이언스를

사용하여 인증해야 합니다. 그러나 웹 응용 프로그램을 원활하게 제공하기 위해 프록시에서

URL 재작성이 필요하지 않습니다.

ActiveSync는 휴대폰의 전자 메일 클라이언트에서 Exchange 서버와 동기화하는 데 사용되는

프로토콜입니다. 관리자는 오프로딩 포털을 만들고 응용 프로그램 서버 호스트를 백엔드 Exchange 서버로 설정할 수 있습니다. 그러면 사용자가 새 휴대폰의 전자 메일 클라이언트에서 새 가상 호스트 이름을 사용하고 SRA 어플라이언스를 통해 백엔드 Exchange 서버와

동기화할 수 있습니다. SRA 6.0 이전 버전에서는 ActiveSync 요청이 브라우저에서 전송된

요청과 다르기 때문에 사용자가 ActiveSync 오프로딩 포털에 대한 인증을 비활성화해야

했습니다.

참고 iOS 6.1.2 이하 버전을 실행하는 iPhones/iPads에서는 캘린더에 되풀이되는 초대가

포함된 경우 초기 계정 인증이 실패할 수 있습니다.

ActiveSync는 포털 > 웹 어플리케이션 오프로드 > 오프로딩 > 보안 설정 페이지를 통해 관리됩니다.

ActiveSync 인증을 구성하려면 인증 제어 사용 안 함 확인란을 선택 취소하여 인증 필드를

표시합니다. ActiveSync 인증 사용 확인란을 선택한 다음 기본 도메인 이름을 입력합니다.

도메인 이름이 전자 메일 클라이언트의 설정에서 설정된 경우 기본 도메인 이름이 사용되지

않습니다.

ActiveSync 로그 항목

웹 응용 프로그램이 오프로드되면 로그 > 보기 페이지가 업데이트됩니다. 대부분의 모바일

시스템(iPhone, Android, Windows Mobile 등)에서 ActiveSync를 지원합니다. 이러한

로그 항목은 클라이언트에서 오프로딩 포털을 통해 ActiveSync를 사용하기 시작한 시점을

식별합니다. 클라이언트가 계정을 설정하지 않고 요청에 장치 ID가 포함되어 있지 않은 경우 ActiveSync 메시지가 ActiveSync 요청의 장치 ID(ActiveSync: 장치 ID)를 식별합니다. ActiveSync 레이블은 ActiveSync를 사용하는 익명 사용자의 로그 항목에 사용되지 않습니다.

참고 Exchange 서버의 사용자 자격 증명이 SRA의 자격 증명과 동일해야 합니다. SRA의

각 도메인에 여러 인증 유형을 사용할 수 있습니다. 로컬 사용자 데이터베이스를 사용할

경우 사용자 이름 및 암호가 Exchange 서버의 사용자 이름 및 암호와 동일한지

확인하십시오. 다행히 Active Directory와 같은 다른 인증 유형이 Exchange 서버와 SRA 어플라이언스의 자격 증명을 공유합니다. 그러나 자격 증명을 공유하는 인증 유형을 사용하는

인증은 시간이 더 오래 걸릴 수 있으므로 첫 번째 ActiveSync 요청 시간이 초과될 수

있습니다. 인증이 성공하면 세션이 만들어지고 다른 요청을 다시 인증할 필요가 없습니다.

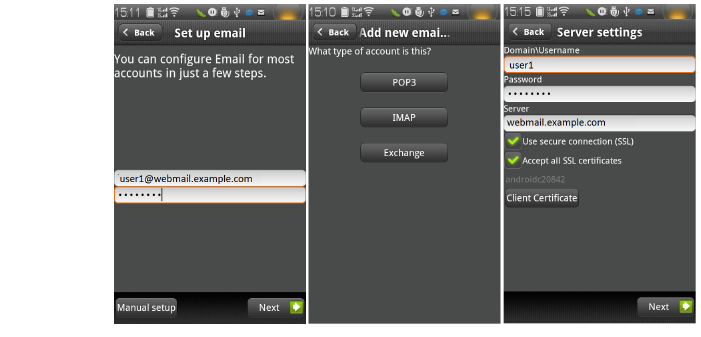

Android 장치에서 전송된 전자 메일을 확인하도록 포털을 구성하는 방법

다음 예는 Android 장치에서 전송된 전자 메일을 확인하도록 ActiveSync를 설정하는 방법을

보여 줍니다. 예에 표시된 항목을 사용자 환경에 적합한 항목으로 바꾸고 정확한 암호를

입력해야 합니다. 그렇지 않으면 계정이 차단됩니다.

1. webmail.example.com의 도메인 이름을 만듭니다. Active Directory 도메인 및 서버 주소를 webmail.example.com으로 설정합니다. 포털 이름을 webmail로 설정합니다.

2. SRA 어플라이언스에서 이름이 webmail인 오프로딩 포털을 만듭니다.

3. 체계를 보안 웹(HTTPS)으로 설정합니다.

4. 응용 프로그램 서버 호스트를 Exchange 서버(예: webmail.example.com)로 설정합니다.

5. 가상 호스트 이름을 설정합니다(예: webmail.example.com). 가상 호스트 이름이 DNS 서버에서 확인되어야 합니다. 그렇지 않으면 Android 전화기에서 호스트 파일을 수정합니다.

6. ActiveSync 인증 활성화 확인란을 선택합니다. 기본 도메인 이름을 비워 두거나 webmail.example.com을 입력합니다.

7. Android 전화기를 켜고 전자 메일 응용 프로그램을 연 다음 전자 메일 주소와 암호를

입력합니다. Next(다음)를 클릭합니다.

8. Exchange(교환)를 선택합니다.

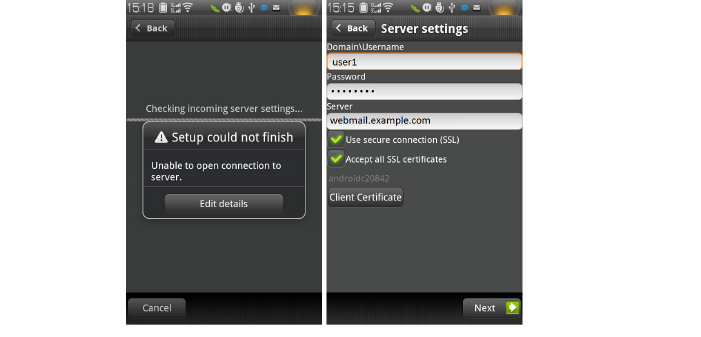

9. Domain\Username(도메인\사용자 이름), Password(암호) 및 Server(서버)를 입력합니다. 도메인 이름이 표시되지 않으므로 오프로딩 포털의 설정에 지정된 기본 도메인 이름을 사용합니다. Accept all SSL certificates(모든 SSL 인증서 수락)을 선택하고 Next(다음)를 클릭합니다.

10. AD 인증 시간이 초과되면 Setup could not finish(설정을 완료할 수 없습니다).라는 메시지가 표시됩니다. 약 20초 동안 기다린 후 다시 시도하십시오. SRA 로그를 검토하여 사용자가

성공적으로 로그인했는지 확인할 수도 있습니다. AD 인증이 빠르게 완료되면 이 문제가

발생하지 않을 수 있습니다.

11. 인증이 완료되면 보안 경고가 나타납니다. OK(확인)를 클릭하여 계속 진행하고 계정 설정을

수정한 후 Next(다음)를 클릭합니다.

12. 전자 메일을 전송 및 수신하여 ActiveSync 항목이 SRA 로그에 포함되어 있는지 확인합니다.

네트워크 리소스는 SRA 어플라이언스를 통해 액세스할 수 있는 신뢰할 수 있는 네트워크의

세분화된 구성 요소입니다. 관리자가 네트워크 리소스를 미리 정의하여 사용자 또는 그룹에

책갈피로 할당하거나 사용자가 직접 네트워크 리소스를 정의하고 책갈피로 할당할 수 있습니다.

다음 섹션에서는 SRA 어플라이언스에서 지원하는 네트워크 리소스의 유형에 대해 설명합니다.

• FTP(웹)

• Microsoft Outlook Web Access

SRA 어플라이언스는 인터넷 네트워크, 인터넷

또는 어플라이언스가 도달할 수 있는 기타 네트워크 세그먼트에서 HTTP 또는 HTTPS 서버에 대한 프록시 액세스를 제공합니다. 원격 사용자는 HTTPS를 사용하여 SRA 어플라이언스와 통신하고 URL을 요청할 수 있습니다. 그러면 SRA 어플라이언스에서 HTTP를 통해

해당 URL을 검색합니다. URL이 필요한 경우 변환되고 원격 사용자에게 암호화된 상태로

반환됩니다.

SRA 관리자는 사용자가 HTTP(S) 역방향 프록시 지원을 사용하여 Microsoft OWA Premium, Windows Sharepoint 2007, Novell Groupwise Web Access 7.0 또는 Domino Web Access 8.0.1, 8.5.1 및 8.5.2와 같은 웹 기반 리소스 및 응용 프로그램에 액세스할 수 있도록 웹(HTTP) 또는 보안 웹(HTTPS) 책갈피를 구성할 수 있습니다. 역방향 프록시 책갈피는 HTTP 1.1

프로토콜 및 연결 지속성도 지원합니다.

SRA 4600/4200 어플라이언스의 HTTPS 책갈피는 최대 2048비트의 키를 지원합니다.

HTTP(S) 캐싱은 원격 사용자와 로컬 웹 서버 사이에 배포되어 프록시 웹 서버 역할을 경우

SRA 어플라이언스에서 지원됩니다. 이 프록시를 통해 내부 웹 서버가 HTTP(S) 프로토콜의

사양에 따라 캐시할 수 있는 SRA 어플라이언스의 HTTP(S) 콘텐츠를 캐시할 수 있습니다.

후속 요청의 경우 캐시된 콘텐츠는 사용자가 SRA 어플라이언스에서 인증되었는지 확인된 후에만 반환되며 액세스 정책에 의해 액세스 목록에서 지워집니다. 그러나 SRA는 여러 사용자

세션에 단일 TCP 연결을 사용하여 동일한 웹 서버에 연결하는 TCP 연결 멀티플렉싱을 사용하여 백엔드 웹 서버에 맞게 트래픽을 최적화합니다. 캐싱은 JavaScript 파일, 스타일 시트 및

이미지와 같은 정적 웹 콘텐츠에 주로 사용됩니다. 프록시는 길이 제한이 없는

HTML/JavaScript/CSS 문서의 구문을 분석할 수 있습니다. 관리자는 캐싱을 활성화하거나

비활성화하고 캐시된 콘텐츠를 플러시하며 캐시의 최대 크기를 설정할 수 있습니다.

SRA 어플라이언스가 로컬 웹 서버에서 받은 콘텐츠는 gzip으로 압축된 다음 인터넷을 통해

원격 클라이언트로 전송됩니다. 어플라이언스에서 전송된 콘텐츠를 압축하면 대역폭이

절약되어 처리량이 더 증가합니다. 뿐만 아니라 압축된 콘텐츠만 캐시되므로 필요한 메모리의 거의 40 ~ 50%가 절감됩니다. gzip 압축은 SRA 어플라이언스의 로컬(일반 텍스트 측)에서,

또는 원격 클라이언트에서 전송된 HTTPS 요청에 사용할 수 없습니다.

Java 기반 Telnet 클라이언트는 원격 사용자의

웹 브라우저를 통해 제공됩니다. 원격 사용자는 액세스할 수 있는 Telnet 서버의 IP 주소를

지정할 수 있으며 SRA 어플라이언스는 서버에 대한 연결을 구성합니다. SSL에서 사용자와 서버 사이의 통신은 기본 Telnet을 사용하여 프록시됩니다. Telnet 애플릿은

Internet Explorer에서 MS JVM(Microsoft Java Virtual Machine)을 지원하며

다른 브라우저의 경우 Sun JRE(Java Runtime Environment) 1.1 이상이 필요합니다.

Java 기반 SSH 클라이언트는 원격 사용자의

웹 브라우저를 통해 제공됩니다. 원격 사용자는 액세스할 수 있는 SSH 서버의 IP 주소를

지정할 수 있으며 SRA 어플라이언스는 서버에 대한 연결을 구성합니다. SSL에서 사용자와 서버 사이의 통신은 고유하게 암호화된 SSH를 사용하여 프록시됩니다. SSHv1 애플릿은 Internet Explorer에서 MS JVM을 지원하며 다른 브라우저의 경우 SUN JRE 1.1이

필요합니다. SSHv2는 더 강력한 암호화를 제공하고 기타 고급 기능이 있으며 SSHv2를

지원하는 서버에만 연결할 수 있습니다. SSHv2 지원은 터미널 유형을 VT100으로

설정합니다. SSHv2에는 JRE 1.6.0_10 이상(http://java.sun.com에서 다운로드할 수 있음)이

필요합니다.

인터넷 네트워크, 인터넷 또는 SRA 어플라이언스가 도달할 수 있는 기타 네트워크 세그먼트에서 FTP 서버에 대한 프록시 액세스를 제공합니다. 원격 사용자가 HTTPS를 통해 SRA 어플라이언스와 통신하고 URL을 요청합니다. 이 URL은 SRA 어플라이언스에서 HTTP를 통해 검색하고 필요한 경우 변환되며 암호화된 상태로 원격 사용자에게 반환됩니다. FTP는 4개의 일본어 집합, 2개의 중국어 집합, 2개의 한국어 집합을 포함하여 25개의 문자 집합을 지원합니다. 클라이언트 브라우저와 운영 체제에서 원하는 문자 집합을 지원해야 하며 언어 팩이 필요할 수 있습니다.

파일 공유는 CIFS(일반 인터넷 파일 시스템) 또는 기존의

SMB(서버 메시지 블록) 프로토콜을 사용하여 원격 사용자에게 Microsoft 파일 공유에 대한 보안 웹 인터페이스를 제공합니다. 파일 공유는 Microsoft의 친숙한 Network Neighborhood 또는 My Network Places와 비슷한 스타일의 웹 인터페이스를 사용하여 사용자에게 파일을 공유, 이름 바꾸기, 삭제, 검색 및 업로드하고 나중에 다시 불러올 수 있도록 책갈피를

만들 수 있는 적절한 권한을 부여합니다. 제한된 서버 경로 액세스를 허용하도록 파일

공유를 구성할 수 있습니다.

RDP Java 및 VNC는 Windows, Linux,

Mac 운영 체제에서 지원되지만 RDP ActiveX는 Windows에서만 지원됩니다. 대부분의 Microsoft 워크스테이션과 서버에는 원격 액세스에 사용할 수 있는 RDP 서버 기능이

내장되어 있으며, 대부분의 운영 체제에 다운로드 및 설치하여 자유롭게 사용할 수 있는

여러 VNC 서버가 있습니다. RDP 및 VNC 클라이언트는 웹 브라우저를 통해 다음과 같은

형식으로 권한 있는 원격 사용자에게 자동으로 제공됩니다.

• RDP Java – RDP Java는 Java 클라이언트에서 제공되므로 다양한 플랫폼 기능을 제공할 수 있다는 이점이 있는 Microsoft 원격 데스크톱 프로토콜입니다. RDP Java 클라이언트는 Windows, Linux 및 Mac 컴퓨터에서 실행되며 전체 화면 모드를 지원합니다.

Windows 클라이언트에서는 SRA 어플라이언스가 여러 고급 옵션을 지원할 수 있습니다. Mac OS X 10.5 이상에서는 RDP Java가 Mac 기본 RDC 클라이언트를 지원합니다.

• RDP ActiveX - RDP ActiveX도 Microsoft 원격 데스크톱 프로토콜입니다.

RDP ActiveX 클라이언트는 Windows에서만 실행되며 Mac 또는 Linux 컴퓨터에서는

지원되지 않습니다. SRA 어플라이언스는 RDP ActiveX를 위한 네 가지 고급 옵션을

지원합니다.

• VNC(Java) - VNC는 원래 AT&T에서 개발되었지만 현재 오픈 소스 소프트웨어로 널리

사용되고 있습니다. 사용 가능한 VNC 서버의 여러 변형 버전 중 하나를 대부분의

워크스테이션 또는 서버에 설치하여 원격 액세스에 이용할 수 있습니다. 그러한 서버에

연결할 수 있는 VNC 클라이언트가 웹 브라우저를 통해 원격 사용자에게 Java 클라이언트로 제공됩니다.

RDP 6 지원

SRA 어플라이언스는 RDP 6 클라이언트와의 연결을 지원하며 RDP 5 기능 집합 외에

네 가지 RDP 6 기능을 지원합니다.

SRA 어플라이언스는 RDP 6.1 클라이언트와의 연결을 지원합니다. RDC 6.1은 다음과 같은

운영 체제에 포함되어 있습니다.

• Windows 7

• Windows Server 2008

• Windows Vista 서비스 팩 1(SP1)

• Windows XP 서비스 팩 3(SP3)

RDC 6.1은 Windows Server 2008에 다음과 같은 기능을 통합합니다.

• 터미널 서비스 RemoteApp

• 터미널 서비스 EasyPrint 드라이버

• Single Sign-On

자세한 내용은 사용자 책갈피 추가 또는 편집을 참조하십시오.

참고 RDP 6 및 RDP 7 최종 클라이언트 시스템은 시스템에 클라이언트가 설치되어 있어야

합니다. SRA 어플라이언스는 mstsc 클라이언트를 프로비저닝하지 않으며 그러한 연결을

위해 로컬에서 설치된 클라이언트를 활용합니다.

RDP 7 지원

SRA 어플라이언스는 RDP 7 클라이언트와의 연결을 지원하며 RDP 7 기능 집합을 지원합니다. RDC 7은 다음과 같은 운영 체제에서 사용할 수 있습니다.

• Windows 8

• Windows 8.1

• Windows 7

• Windows Vista SP2

• Windows Vista SP1

• Windows XP SP3

응용 프로그램 프로토콜은 전체 데스크톱이 아닌

특정 응용 프로그램에 대한 액세스를 제공하는 RDP 세션입니다. 이 프로토콜은 CRM 또는

회계 소프트웨어와 같은 개별 응용 프로그램에 대한 정의된 액세스를 제공할 수 있습니다.

응용 프로그램이 종료되면 세션도 종료됩니다. 다음 RDP 형식은 응용 프로그램 프로토콜로

사용할 수 있습니다.

RDP Java – Java 기반 RDP 클라이언트를 사용하여 터미널 서버에 연결하고 지정된 경로

(예: C:\programfiles\microsoft office\office11\winword.exe)에서 응용 프로그램을

자동으로 호출합니다.

RDP ActiveX – ActiveX 기반 RDP 클라이언트를 사용하여 터미널 서버에 연결하고 지정된

경로(예: C:\programfiles\wireshark\wireshark.exe)에서 응용 프로그램을 자동으로

호출합니다.

SSO, 사용자 정책, 책갈피에 대한 응용 프로그램 지원

다음 표에는 SSO(Single Sign-On), 전역/그룹/사용자 정책 및 책갈피

Single Sign-On 제어 정책에 대한 응용 프로그램별 지원 목록을 제공합니다.

|

응용 프로그램 지원

5.5 버전부터 SRA에 모든 버전의 OWA 2010, 2007, 2003에 대한

역방향 프록시 응용 프로그램 지원이 포함됩니다.

Microsoft OWA Premium 모드는 Microsoft Outlook 2003/2007/2010용 웹 플라이언트로, Microsoft Outlook 인터페이스를 시뮬레이션하고 기본 OWA보다 더 많은 기능을 제공합니다. Microsoft OWA Premium에는 맞춤법 검사, 서버 측 규칙 만들기 및 수정, 웹 알림 차단, 작업

지원, 자동 서명 지원, 주소록 향상과 같은 기능이 포함되어 있습니다. SRA HTTP(S) 역방향

프록시는 Microsoft OWA Premium을 지원합니다.

Microsoft OWA Premium에는 다음과 같은 기능이 포함되어 있습니다.

• 전자 메일, 캘린더 및 작업에 대한 액세스

• 마우스 오른쪽 버튼 클릭 기능을 포함한 새로운 Outlook 디자인

• 전자 메일을 읽지 않은 상태로 표시할 수 있는 기능

• 서버 측 맞춤법 검사(6개 언어로 제한됨)

• 양식 기반 인증(세션 시간 초과)

• S/MIME 지원

참고 Microsoft OWA Premium에 대한 S/MIME 지원은 Internet Explorer 8 이상에서만

사용할 수 있습니다.

• 두 줄 보기

• 상황에 맞는 메뉴

• 개선된 키보드 바로 가기

• 모임 요청 전달 기능

• 탐색 창에 대한 알림

• 연락처에 추가할 수 있는 기능

• 주소록에서 이름을 선택할 수 있는 기능

• 보기에 표시되는 최대 메시지 수를 설정할 수 있는 기능

• 아랍어 및 히브리어에 대한 양방향 레이아웃 지원

참고 Microsoft OWA Premium의 아랍어 및 히브리어에 대한 양방향 레이아웃 지원은 Internet Explorer 이상에서만 사용할 수 있습니다.

• 읽기 창을 사용할 경우 메시지 상태를 “읽은 상태로 표시”로 설정할 수 있는 옵션

• 새 브라우저 창에 공개 폴더 표시

• 전자 메일 메시지 또는 모임 요청 내의 GAL 속성 시트에 대한 액세스

• 알림 표시줄의 메시지 민감도 설정

• 모임 요청에 대한 참석자 미리 알림 옵션

• 새 창에서 캘린더를 시작할 수 있는 기능

• 공통 서버 측 규칙을 설정할 수 있는 사용자 인터페이스

• Outlook 스타일의 퀵 플래그

• 메시지 서명에 대한 지원

• 검색 폴더(Outlook 온라인 모드에서 만들어야 함)

• 삭제 후 새 메시지 검색 지연

• 첨부 파일 차단

• 스팸 전송자가 전자 메일 주소를 확인하기 어렵게 만드는 웹 알림 차단

• 사용자가 전자 메일 메시지의 본문에 포함된 하이퍼링크를 클릭할 경우 개인 정보를

보호하는 기능

Windows Sharepoint 2007, Windows Sharepoint Services 3.0 및 Windows Sharepoint Services 2.0에 대한 SRA 역방향 프록시 응용 프로그램 지원에는

다음과 같은 기능이 포함되어 있습니다.

• 사이트 템플릿

• Wiki 사이트

• 블로그

• RSS 피드

• 프로젝트 관리자

• 콘텐츠에 대한 모바일 액세스

• 내 사이트

• 검색 센터

• 문서 센터

• 문서 변환 관리

• 웹 콘텐츠 관리

• 워크플로

• 보고서 센터

Windows Sharepoint Services 호환 클라이언트 프로그램에 의존하는 기능의 경우 SRA 5.5

역방향 프록시는 Sharepoint의 클라이언트 통합 기능을 지원하지 않습니다.

Single sign-on은 기본 인증에 대해서만 지원됩니다.

양식 기반 인증과 기반 인증 체계만 지원됩니다.

Domino Web Access 8.0.1, 8.5.1, 8.5.2에 대한

SRA 어플라이언스 역방향 프록시 응용 프로그램 지원에는 다음과 같은 기능이 포함되어

있습니다.

| ||||||||||||||||||||||||||||||||||||

Citrix는 RDP와 유사한 원격 액세스

응용 프로그램 공유 서비스입니다. 이를 사용하면 사용자가 보안 연결을 통해 중앙 컴퓨터에서 파일 및 응용 프로그램에 원격으로 액세스할 수 있습니다. Citrix 애플릿은

SUN JRE 1.6.0_10 이상 버전이 필요합니다.

이전 XenApp 및 ICA 클라이언트뿐 아니라 ActiveX 및 Java에 대한

Citrix Receiver 클라이언트도 지원됩니다. Citrix 이전 버전에서는

Citrix ICA 클라이언트의 이름이 Citrix XenApp 플러그 인으로 변경되었습니다.

SRA 어플라이언스는 Citrix “Receiver for Windows 3.0” ActiveX 클라이언트,

Citrix “Receiver for Java 10.1” Java 클라이언트, Citrix XenApp 플러그 인 12.0.3 이하 버전(ICA 클라이언트 이하 버전 포함) 및 Citrix Java 클라이언트 10.0 이하 버전을 실행하는 클라이언트 컴퓨터를 지원합니다. Vista용 Citrix ICA 클라이언트의 최소 작업 버전은 10.0입니다.

SonicOS SRA 5.5 이상은 Citrix XenApp Server 6.5, XenApp Server 6.0, XenApp Server 5.0 및 XenApp Server 4.5를 지원합니다.

SRA 5.0 이상을 실행하는 SRA 어플라이언스는 원격 액세스 통계를 보고하는 SNMP(Simple Network Management Protocol)를 지원합니다. SNMP 지원을 사용하면 관리자가 표준화된

보고 도구를 활용할 수 있어 손쉽게 네트워크를 관리할 수 있습니다.

관리자가 IP 주소로 호스트 이름을 확인할 수 있도록 SRA 어플라이언스에서 DNS를

구성할 수 있습니다. SRA 웹 기반 관리 인터페이스를 통해 관리자가 호스트 이름, DNS 서버

주소 및 WINS 서버 주소를 구성할 수 있습니다.

기본 네트워크 경로를 구성하여 SRA 어플라이언스에서 지정된 기본 게이트웨이를 통해 원격 IP 네트워크에 도달하도록 할 수 있습니다.

이 게이트웨이는 일반적으로 SRA 어플라이언스가 연결되는 업스트림 방화벽입니다.

기본 경로 외에 기본 게이트웨이를 사용하는 대신 호스트 및 네트워크에 대한 특정 고정

경로를 기본 경로로 구성할 수도 있습니다.

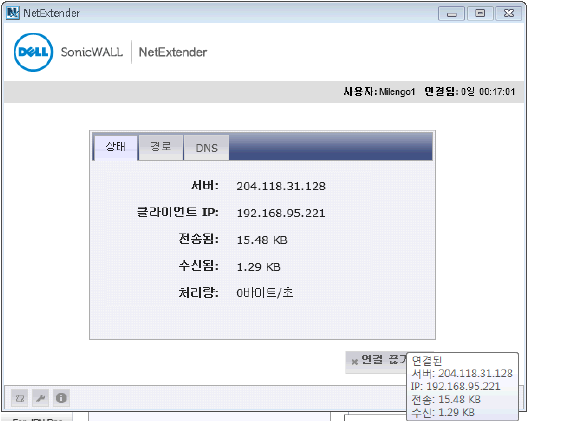

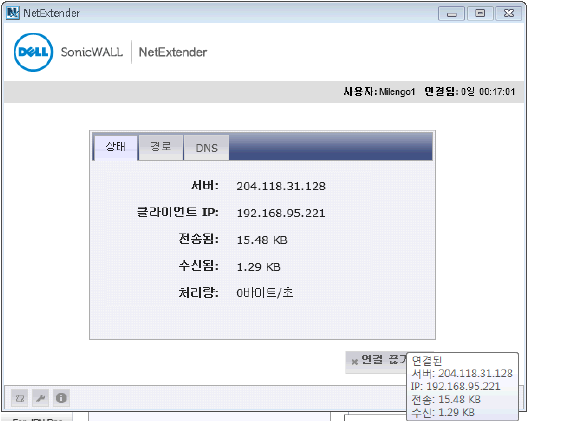

이 섹션에서는 NetExtender 기능에 대한 개요를 설명합니다. 이 섹션은 다음과 같은 하위 섹션으로 구성되어 있습니다.

• 이점

Dell SonicWALL NetExtender는 Windows, Mac 및 Linux 사용자를 위한 투명한 소프트웨어

응용 프로그램으로, 원격 사용자가 원격 네트워크에 안전하게 연결할 수 있도록 지원합니다. NetExtender를 사용하면 원격 사용자가 원격 네트워크에 모든 응용 프로그램을 안전하게

실행할 수 있습니다. 사용자는 로컬 네트워크에 있는 것처럼 파일을 업로드 및 다운로드하고,

네트워크 드라이브를 마운트하고, 리소스에 액세스할 수 있습니다. NetExtender 연결은 PPP(Point-to-Point Protocol) 연결을 사용합니다.

SRA 5.5 이상에서는 NetExtender 기능에 Apple iPhone, iPad, iPod Touch용

Dell SonicWALL Mobile Connect 응용 프로그램이 포함되어 있습니다. Mobile Connect는

Dell SonicWALL 보안 어플라이언스로 보호되는 개인 네트워크에 모바일을 통해 안전하게

연결할 수 있도록 지원합니다. Dell SonicWALL Mobile Connect 설치 및 사용에 대한 내용은 Dell SonicWALL Mobile Connect 사용자 가이드를 참조하십시오.

NetExtender는 원격 사용자에게 보호된 내부 네트워크에 대한 전체 액세스 권한을

제공합니다. 기존 IPSec VPN 클라이언트의 사용 환경과 거의 비슷하지만 NetExtender에서는

수동 클라이언트 설치가 필요하지 않습니다. 그 대신 Internet Explorer 브라우저를 사용할 때 ActiveX 컨트롤을 통해 또는 Firefox를 사용할 경우 XPCOM 플러그 인을 통해 원격 사용자의

PC에 NetExtender Windows 클라이언트가 자동으로 설치됩니다. Linux 또는 MacOS 시스템에서는 지원되는 브라우저가 Java 컨트롤을 사용하여 Virtual Office 포털에서 NetExtender를

자동으로 설치합니다.

NetExtender Windows 클라이언트에는 Windows 네트워크 연결 메뉴에서 시작할 수 있는

사용자 지정 전화 걸기 프로그램도 포함되어 있습니다. 이 사용자 지정 전화 걸기 프로그램을

통해 Windows 도메인 로그인 전에 NetExtender를 연결할 수 있습니다.

NetExtender Windows 클라이언트는 단일 활성 연결도 지원하며 클라이언트에 실시간

처리량과 데이터 압축 비율을 표시합니다.

설치한 다음, NetExtender가 내부 네트워크에서 허용된 호스트 및 서브넷에 대한 SSL 보안 NetExtender 지점 사이의 액세스를 위해 가상 어댑터를 자동으로 시작하고 연결합니다.

다음 섹션에서는 고급 NetExtender 개념에 대해 설명합니다.

• 연결 스크립트

• 모든 터널 모드

• 프록시 구성

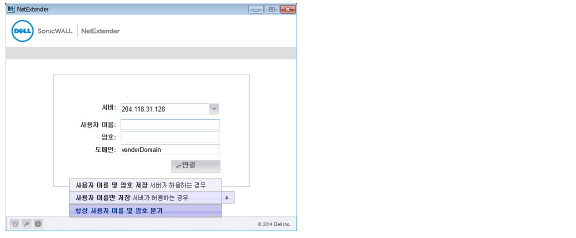

SRA 어플라이언스는 독립 실행형

NetExtender 응용 프로그램을 제공합니다. NetExtender는 브라우저에서 설치되는 경량

응용 프로그램으로, 사용자가 응용 프로그램을 수동으로 다운로드 및 설치할 필요 없이

포괄적인 원격 액세스를 제공합니다. 사용자가 NetExtender를 처음 시작하면 NetExtender 독립 실행형 클라이언트가 사용자의 PC 또는 Mac에 자동으로 설치됩니다. 설치 프로그램에서 사용자의 로그인 정보를 기반으로 프로필을 만듭니다. 그런 다음 설치 프로그램 창이

닫히고 NetExtender가 자동으로 시작됩니다. 사용자의 PC에 기존 버전의 NetExtender가

설치되어 있는 경우 설치 프로그램에서 먼저 이전 버전의 NetExtender를 제거한 후

새 버전을 설치합니다.

NetExtender 독립 클라이언트가 설치된 후에는 Windows 사용자가 PC의 시작 > 프로그램

메뉴에서 NetExtender를 시작하고 Windows가 부팅되면 시작되도록 NetExtender를 구성할 수 있습니다.

NetExtender는 사용자가 Windows 도메인에 로그인하기 전에 VPN 세션을 구성할 수

있습니다. Windows XP 이하 버전을 사용하는 사용자는 Windows 로그인 화면에서

전화 접속 연결을 사용하여 로그온을 클릭하고 전화 접속 연결 목록에서 NetExtender를

선택할 수 있습니다. Windows Vista 이상에서는 사용자가 Windows 로그인 화면에서

사용자 전환을 클릭하고 화면의 오른쪽 하단에 나타나는 파란색 컴퓨터 아이콘을 클릭하여

전화 접속 연결 목록을 표시한 다음 연결할 NetExtender를 선택할 수 있습니다.

Mac 사용자는 시스템 Applications 폴더에서 NetExtender를 시작하거나 아이콘을 dock으로

끌어와서 NetExtender에 빠르게 액세스할 수 있습니다. Linux 시스템에서는 설치 프로그램이

/usr/share/NetExtender에 바탕화면 바로 가기를 만듭니다. Gnome 및 KDE와 같은 환경에서는 이 바로 가기를 바로 가기 표시줄로 끌어올 수 있습니다.

NetExtender는 다음과 같은 Dell SonicWALL 어플라이언스와 호환됩니다.

• SRA 4600/1600

• SRA 4200/1200

• SRA 가상 어플라이언스

• NSA 및 TZ 시리즈(SRA 라이선스 사용)

또한 NetExtender는 SSL-VPN 2000/4000 어플라이언스 이전 버전과 역호환되므로 이러한

버전에서도 연결이 가능합니다.

NetExtender는 다음 클라이언트 플랫폼에서 공식적으로 지원됩니다.

• Fedora 14 이상

• Ubuntu 11.04 이상

• OpenSUSE 10.3 이상

• Mac OS X 10.6.8 이상

• Android 1.6 이상(루팅 필요)

• Windows Mobile 7.5, 7.8 및 8.0

• Windows 8.1, Windows 8, Windows XP, Windows 7, Windows Server 2003, Windows Server 2008 R2

NetExtender는 다른 Linux 배포판에서도 정상적으로 작동될 수 있지만 Dell SonicWALL에서

공식적으로 지원되지 않습니다.

참고 이제 iOS 4.3 이상 및 Android 4.0 이상에서 Mobile Connect 응용 프로그램을 사용할 수

있습니다.

SRA 응용 프로그램의 NetExtender에 대한 다중

범위 및 경로 지원을 통해 네트워크 관리자가 액세스를 제어하는 방화벽을 구성할 필요 없이 그룹과 사용자를 손쉽게 구분할 수 있습니다. 이 사용자 구분을 통해 네트워크에 대한

액세스를 세부적으로 제어할 수 있으므로 사용자가 필요한 리소스에 액세스하면서

중요한 리소스에 대한 액세스를 해당 리소스가 필요한 사용자로만 제한할 수 있습니다.

구분이 필요하지 않은 네트워크의 경우 NetExtender SRA 1.0 버전에서처럼 클라이언트 주소와 경로를 전역적으로 구성할 수 있습니다. 다음 섹션에서는 새로운 다중 범위 및 경로 개선 기능에 대해 설명합니다.

• 클라이언트 경로

관리자는 사용자 및 그룹에 대한 별도의 NetExtender IP 주소 범위를 구성할 수 있습니다.

이러한 설정은 사용자 편집 및 그룹 편집 창의 NetExtender 탭에서 사용자 > 로컬 사용자 및 사용자 > 로컬 그룹 페이지에서 구성합니다.

여러 사용자 및 그룹 NetExtender IP 주소 범위를 구성할 경우 SRA 어플라이언스에서

IP 주소를 할당하는 방식을 아는 것이 중요합니다. IP 주소를 NetExtender 클라이언트에

할당하면 SRA 어플라이언스가 다음과 같은 범위 계층 구조를 사용합니다.

1. 사용자의 로컬 프로필에서 정의된 범위의 IP 주소

2. 사용자가 속한 그룹 프로필에 정의된 범위의 IP 주소

3. 전역 NetExtender 범위의 IP 주소

개인 사용자의 단일 IP 주소를 예약하려면 관리자가 그룹 편집 창의 NetExtender 탭에 있는

클라이언트 주소 범위 시작 필드와 클라이언트 주소 범위 끝 필드에 동일한 IP 주소를

입력합니다.

NetExtender 클라이언트 경로는 다양한 네트워크 리소스에 대한 액세스를 허용하거나

거부하는 데 사용됩니다. 사용자 및 그룹 수준에서 클라이언트 경로를 구성할 수도 있습니다. NetExtender 클라이언트 경로는 사용자 편집 및 그룹 편집 창에서도 구성할 수 있습니다.

클라이언트 경로 구분을 완전히 사용자 지정할 수 있으므로 관리자가 사용자, 그룹 및 전역 경로의 가능한 순열을 지정할 수 있습니다(예: 그룹 경로만, 사용자 경로만, 그룹 및 전역 경로,

사용자, 그룹 및 전역 경로 등). 이 구분은 전역 NetExtender 클라이언트 경로 추가 및

그룹 NetExtender 클라이언트 경로 추가 확인란에 의해 제어됩니다.

외부 인증 서버를 사용하는 네트워크는

SRA 어플라이언스에서 로컬 사용자 이름을 구성하지 않습니다. 그러한 경우

전역 NetExtender 클라이언트 경로 추가 및 그룹 NetExtender 클라이언트 경로 추가

설정이 활성화되어 있으면 사용자가 성공적으로 인증된 후 로컬 사용자 계정이

만들어집니다.

SRA에서는 모든 연결 클라이언트에 대한

PPP 서버 IP 주소가 192.0.2.1입니다. 이 IP 주소는 내부 네트워크에 연결된 원격 사용자와

원격 NetExtender 클라이언트와 통신하는 내부 네트워크 호스트 모두에 대해 투명합니다. PPP 서버 IP 주소가 NetExtender 주소 풀에 독립적이므로 전역 NetExtender 주소 풀의

모든 IP 주소가 NetExtender 클라이언트에 사용됩니다.

SRA 어플라이언스는 사용자에게 NetExtender를 연결하거나

분리할 때 배치 파일 스크립트를 실행할 수 있는 기능을 제공합니다. 스크립트를 사용하여

네트워크 드라이브 및 프린터의 매핑 또는 연결 끊기를 수행하거나, 응용 프로그램을

시작하거나, 파일 또는 웹 사이트를 열 수 있습니다. NetExtender 연결 스크립트가 유효한

배치 파일 명령을 지원할 수 있습니다.

모든 터널 모드는 원격 사용자의 로컬 네트워크로 전송되는 트래픽을 포함해 원격 사용자가 SRA NetExtender 터널을 통해 송수신하는 모든

트래픽을 라우팅합니다. 이 작업은 원격 클라이언트의 경로 테이블에 다음 경로를 추가하여 수행할 수 있습니다.

|

NetExtender는 연결된 모든 네트워크 연결의 로컬 네트워크의 경로도 추가합니다. 이러한

경로는 SRA 터널을 통해 로컬 네트워크로 트래픽을 강제로 전송할 수 있도록 기존 경로보다

더 높은 메트릭을 사용하여 구성됩니다. 예를 들어, 원격 사용자가 10.0.*.* 네트워크에서 IP

주소 10.0.67.64를 사용할 경우 SRA 터널을 통해 전송되는 경로에 경로 10.0.0.0/255.255.0.0이 추가됩니다.

모든 터널 모드는 전역, 그룹 및 사용자 수준에서 구성할 수 있습니다.

SRA 어플라이언스는 프록시 구성을 사용하는 NetExtender 세션을 지원합니다. 현재 HTTPS 프록시만 지원됩니다. 웹 포털에서 NetExtender를 시작할 때

브라우저에 프록시 액세스가 이미 구성되어 있는 경우 NetExtender가 프록시 설정을 자동으로 상속합니다. 프록시 설정은 NetExtender 클라이언트 기본 설정에서 수동으로 구성할 수도

있습니다. NetExtender는 WPAD(Web Proxy Auto Discovery) 프로토콜을 지원하는

프록시 서버의 프록시 설정을 자동으로 검색할 수 있습니다.

NetExtender가 다음과 같이 프록시 설정을 구성할 수 있는 세 가지 옵션을 제공합니다.

• 설정 자동 검색 - 이 설정을 사용하려면 프록시 서버가 프록시 설정 스크립트를 클라이언트에 자동으로 푸시할 수 있는 WPAD(Web Proxy Auto Discovery Protocol)를 지원해야

합니다.

• 자동 구성 스크립트 사용 - 프록시 설정 스크립트의 위치를 알고 있는 경우 이 옵션을

선택하고 스크립트의 URL을 입력합니다.

• 프록시 서버 사용 - 이 옵션을 사용하여 프록시 서버의 IP 주소와 포트를 지정할 수

있습니다. 또는 프록시 사용 안 함 필드에 IP 주소 또는 도메인을 입력하여 해당 주소에

직접 연결하고 프록시 서버를 우회할 수 있습니다. 필요한 경우 프록시 서버의 사용자

이름과 암호를 입력할 수 있습니다. 프록시 서버에 사용자 이름과 암호가 필요하지만 이를 지정하지 않은 경우, 처음 연결할 때 NetExtender 팝업 창에 사용자 이름과 암호를

입력하라는 메시지가 나타납니다.

NetExtender가 프록시 설정을 사용하여 연결할 경우 SRA 서버에 직접 연결하지 않고

프록시 서버에 대한 HTTPS 연결을 구성합니다. 그러면 프록시 서버가 SRA 서버에 트래픽을

전달합니다. SSL에서 프록시 서버에서 알지 못하는 NetExtender에서 협상된 인증서를 사용하여 모든 트래픽을 암호화합니다. 연결 프로세스는 프록시 및 프록시 이외의 사용자의

연결 프로세스와 동일합니다.

2단계 인증은 ID와 권한을 구성하기 위해 두 개의 독립적인 정보가 필요한 인증 방법입니다. 2단계 인증은 1단계(사용자의 암호)만 필요한

기존 암호 인증보다 더욱 강력하고 정밀합니다.

Dell SonicWALL의 2단계 인증 구현은 다음의 두 가지 고급 사용자 인증과 함께 사용됩니다.

RSA 및 VASCO

SRA 5.5부터 두 개의 RADIUS 서버를 2단계 인증에 사용할 수 있으므로 사용자가 웹 포털을

통하거나 NetExtender 또는 보안 Virtual Assist와 같은 SRA 클라이언트를 사용하여 인증할 수 있습니다.

참고 SRA 어플라이언스의 SSO(Single sign-on)은 2단계 인증을 지원하지 않습니다.

다음 섹션을 참조하십시오.

2단계 인증은 다음과 같은 이점을 제공합니다.

• 인증 시 두 개의 독립적인 정보를 요구하여 보안을 크게 강화합니다.

• 쉽게 알아낼 수 있는 약한 사용자 암호로 인한 위험을 줄입니다.

• 간단하고 직관적이며 자동화된 강력한 인증 프로세스를 제공하여 관리자가 교육 및 지원에 들이는 시간을 최소화합니다.

2단계 인증은 타사 인증 서비스나 두 개의 별도의 RADIUS 인증 서버를 사용해야 합니다.

2단계 인증을 사용할 경우 사용자가 유효한 임시 암호를 입력해야만 액세스 권한을 얻을 수

있습니다. 암호는 다음과 같은 요소로 구성됩니다.

• 사용자의 PIN(개인 식별 번호)

• 임시 토큰 코드 또는 암호

두 개의 RADIUS 서버가 사용될 경우 SMS 또는 전자 메일을 통해 두 번째 단계의 PIN 또는

암호가 사용자에게 전송될 수 있습니다. NetExtender 로그인과 보안 Virtual Assist는 이러한

PIN 또는 암호 입력 시 추가적인 문제를 유발합니다.

타사 인증 서비스는 다음과 같은 두 가지 요소로 구성됩니다.

• 관리자가 사용자 이름을 구성하고, 토큰을 할당하고, 인증 관련 작업을 관리하는 인증 서버

• 관리자가 사용자에게 제공하는 임시 토큰 코드를 표시하는 물리적 토큰

사용자는 RSA 또는 VASCO 토큰 카드에서 임시 토큰 코드를 받습니다. 토큰 카드에 1분마다

새로운 임시 토큰 코드가 표시됩니다. RSA 또는 VASCO 서버는 사용자를 인증할 때 토큰 코드 타임스탬프가 최신 상태인지 확인합니다. PIN이 올바르며 토큰 코드가 정확하고 최신 상태이면 사용자가 인증됩니다.

사용자 인증에 이러한 2단계가 필요하므로 이중 RADIUS 서버 솔루션, RSA 보안ID 솔루션 및 VASCO DIGIPASS 솔루션은 기존 암호(1단계 인증)보다 더 강력한 보안을 제공합니다.

RSA는 공개 키 암호화를 위한 알고리즘입니다.

RSA는 RSA SecurID 토큰을 활용하여 RSA 인증 관리자 서버를 통해 인증합니다. RSA는

모든 하드웨어 플랫폼에서 지원되며 RADIUS를 통해서만 지원됩니다.

VASCO는 사용자 인증 제품을 제공하는 상장 기업입니다. VASCO는 Digipass 토큰을 활용하여 VASCO IdentiKey 서버를 통해 인증합니다. VASCO는 모든 SRA 플랫폼에서 지원됩니다.

VASCO 데이터 보안은 일회용 암호 기술을 사용하여 신뢰할 수 있는 인증을 제공합니다.

VASCO IdentiKey와 Dell SonicWALL SRA 및 방화벽 VPN 어플라이언스를 결합하여

VASCO IdentiKey 기술을 통해 제공되는 공개 시장 접근 방식을 만듭니다.

VASCO IdentiKey를 통해 사용자는 시간 세그먼트에 대해 할당되는 일회용 암호를 사용하는 VASCO DIGIPASS를 활용하여 쉽고 안전한 SRA 원격 액세스를 제공할 수 있습니다.

인증 요청 내의 일회용 암호는 VASCO IdentiKey에서 확인됩니다. 확인 후에는 인증을 위해 RADIUS 액세스 수락 메시지가 SRA 서버로 전송됩니다.

2단계 인증 로그인 프로세스

이 섹션에서는 웹 로그인 및 NetExtender 사용할 시 2단계 인증 로그인 프롬프트의 예를

보여 줍니다.

웹 로그인 사용 시 사용자 이름과 암호 필드를 사용하여 첫 번째 단계의 자격 증명을 입력합니다.

이 예에서는 사용자에게 챌린지 코드를 입력하라는 메시지가 표시되면 RADIUS 서버에서

“Please enter the M.IDPIN(M.ID 핀을 입력하십시오).”라는 메시지가 표시됩니다. 다른 RADIUS 서버의 응답 메시지 형식은 다를 수 있습니다.

일부 RADIUS 서버에서는 사용자가 여러 챌린지에 응답해야만 인증을 완료할 수 있습니다.

이 예에서는 M.ID 서버가 사용자에게 두 개의 챌린지 제공을 요청합니다. 다음 암호는

전자 메일 또는 휴대폰(SMS가 구성된 경우)을 통해 받을 수 있습니다.

NetExtender Windows 클라이언트에서 2단계 인증을 사용할 경우 클라이언트를 통한

로그인 프로세스가 웹 페이지를 통한 로그인과 매우 유사합니다.

먼저 Username(사용자 이름)과 Password(암호) 필드를 사용하여 첫 번째 단계의 자격 증명을 입력합니다.

그런 다음 PIN Challenge(챌린지)를 입력합니다.

마지막으로 암호 Challenge(챌린지)가 표시됩니다.

이 섹션에서는 일회용 암호 기능을 소개합니다.

이 섹션은 다음과 같은 주제로 구성되어 있습니다.

• SRA 일회용 암호 기능은 어떤 원리로 작동됩니까?

SRA 일회용 암호 기능은 표준 사용자 이름과 암호에 두 번째 로그인 보안 계층을 추가합니다. 일회용 암호는 무작위로 생성되는 일회용 암호입니다. SRA 일회용 암호 기능은 표준 사용자

이름 및 암호 자격 증명 외에 일회용 암호를 활용하는 2단계 인증 체계로,

Dell SonicWALL SRA 사용자를 위한 추가 보안을 제공합니다.

SRA 일회용 암호 기능을 사용하려면 사용자가 먼저 정확한 SRA 로그인 자격 증명을

제출해야 합니다. 표준 로그인 절차 후에 SRA가 일회용 암호를 만들고 이 암호가 미리 정의된

전자 메일 주소로 사용자에게 전송됩니다. 사용자가 이 전자 메일 계정에 로그인하여

일회용 암호를 검색하고 일회용 암호가 만료되기 전에 SRA 로그인 화면에 입력해야 합니다.

SRA 일회용 암호 기능은 단일 정적 암호만 사용할 때보다 더 강화된 보안을 제공합니다.

일반 로그인 자격 증명 외에 일회용 암호를 사용하면 두 번째 인증 계층을 효과적으로 추가할 수 있습니다. 사용자는 SRA 일회용 암호 로그인 프로세스가 완료되기 전에 SRA 관리자가

정의한 전자 메일 주소에 액세스할 수 있어야 합니다. 각 일회용 암호는 한 번만 사용할 수

있으며 설정된 시간이 경과하면 만료되므로 로그인 성공, 로그인 시도 취소 또는 실패,

로그인 시도 제한 시간 초과 후에는 항상 새 일회용 암호를 만들어야 합니다. 따라서

일회용 암호가 손상될 가능성이 줄어듭니다.

SRA 관리자는 사용자 또는 도메인별로 일회용 암호 기능을 활성화할 수 있습니다. 사용자별로 일회용 암호 기능을 활성화하려면 관리자가 SRA 관리 인터페이스에서 사용자 설정을 편집해야 합니다. 또한 관리자는 일회용 암호가 활성화된 각 사용자의 외부 전자 메일 주소를 입력해야

합니다. Active Directory 및 LDAP 사용자의 경우 관리자가 도메인별로 일회용 암호 기능을

활성화할 수 있습니다.

도메인별로 일회용 암호 기능을 활성화하면 개별 일회용 암호 “사용” 또는 “사용 안 함” 설정이 재정의됩니다. 도메인에 대해 일회용 암호 기능을 활성화하면 수동으로 입력한 전자 메일 주소가 재정의되지 않으며 도메인 정책 및 AD/LDAP 설정을 통해 자동으로 구성된 주소보다

우선합니다.

SRA 일회용 암호 기능을 사용하려면 관리자가 SRA 관리 인터페이스의 로그 > 설정 페이지에서 유효한 메일 서버 설정을 구성해야 합니다. 관리자는 사용자별로 또는 도메인별로 일회용 암호 기능을 구성할 수 있으며 사용자를 위한 제한 시간 정책을 구성할 수 있습니다.

SRA 일회용 암호를 제공할 전자 메일 주소가 외부 도메인에 있는 경우(SMS 주소 또는 외부

웹메일 주소 등) SRA 서버에서 외부 도메인으로 릴레이할 수 있도록 SMTP 서버를 구성해야

합니다.

SRA 일회용 암호를 지원하도록 Microsoft Exchange를 구성하는 방법에 대한 내용은 다음

사이트의 Dell SonicWALL SRA 일회용 암호 기능 모듈을 참조하십시오.

http://www.sonicwall.com/us/Support.html

사용자별로 또는 도메인별로 일회용 암호가 활성화된 사용자의 경우 로SRA 인터페이스에서

표준 사용자 이름과 암호 자격 증명을 입력하는 단계로 로그인 프로세스가 시작됩니다. 로그인 후에 사용자가 임시 암호가 미리 정의된 전자 메일 계정으로 전송된다는 메시지를 수신합니다. 사용자가 외부 전자 메일 계정에 로그인하여 일회용 암호를 검색한 다음 SRA 로그인

인터페이스의 해당 필드에 일회용 암호를 입력하거나 붙여 넣어야 합니다. 올바른

일회용 암호를 입력하기 전에 사용자 요청을 제출하면 사용자가 로그인 페이지로

리디렉션됩니다.

일회용 암호는 로그인이 성공하면 자동으로 삭제되며 사용자가 SRA 인터페이스에서

취소 버튼을 클릭하여 일회용 암호를 삭제할 수도 있습니다. 사용자가 사용자의

시간 초과 정책 기간 내에 로그인하지 못할 경우 일회용 암호가 자동으로 삭제됩니다.

전자 메일을 통해 SMS 호환 전화기로 직접 전송되도록 SRA 일회용 암호를 구성할 수

있습니다. SMS(문자 서비스) 활성화에 대한 자세한 내용은 휴대폰 서비스 공급자에게

문의하십시오.

선택한 주요 통신 회사에 대한 SMS 전자 메일 형식의 목록은 다음과 같습니다.

여기서, 4085551212는 10자리 전화 번호와 지역 코드를 나타냅니다.

• Verizon: 4085551212@vtext.com

• Sprint: 4085551212@messaging.sprintpcs.com

• AT&T PCS: 4085551212@text.att.net

• Cingular: 4085551212@mobile.mycingular.com

• T-Mobile: 4085551212@tmomail.net

• Nextel: 4085551212@messaging.nextel.com

• Virgin Mobile: 4085551212@vmobl.com

• Qwest: 4085551212@qwestmp.com

이러한 SMS 전자 메일 형식은 참조용입니다. 이러한 전자 메일 형식은 변경될 수 있으며 실제 형식과 다를 수 있습니다. SMS를 사용하려면 해당 공급자가 제공하는 추가 서비스 또는 정보가 필요합니다. SMS 서비스, 옵션 및 기능에 대한 추가 정보 및 이러한 형식을 확인하려면 SMS 공급자에게 직접 문의하십시오.

SMS 전자 메일 주소로 일회용 암호를 전송하도록 SRA 어플라이언스를 구성하려면

사용자 설정 편집에 설명된 절차를 따르고 전자 메일 주소 필드에

사용자의 SMS 주소를 입력하십시오.

일회용 암호 기능을 사용하도록 개별 사용자 계정이 설정되었는지 확인하려면 해당 계정의

자격 증명을 사용하여 SRA Virtual Office 사용자 인터페이스에 로그인하십시오.

Virtual Office에 성공적으로 로그인할 수 있으면 일회용 암호 기능을 올바르게 사용한 것입니다.

일회용 암호를 사용하여 로그인할 수 없는 경우 다음을 확인하십시오.

• 전자 메일에서 일회용 암호를 확인하라는 메시지를 표시하지 않고 로그인할 수 있습니까? 사용자 계정이 일회용 암호 기능을 사용하도록 설정되어 있습니다.

• 전자 메일 주소가 정확합니까? 사용자 계정의 전자 메일 주소를 잘못 입력한 경우 관리

인터페이스에 로그인하여 전자 메일 주소를 수정하십시오.

• 일회용 암호를 사용하는 전자 메일이 없습니까? 몇 분 후 전자 메일 받은 편지함을 새로

고치십시오. 스팸 필터를 확인하십시오. 몇 분 후에도 전자 메일이 수신되지 않으면 다시

로그인하여 새 일회용 암호를 생성하십시오.

• 일회용 암호를 올바른 필드에 정확하게 입력했습니까? 로그 > 설정 페이지에 설정된 대로 사용자의 시간 초과 정책에 의해 할당된 시간 내에 일회용 암호를 다시 입력하거나

복사해서 붙여 넣으십시오.

이 섹션에서는 끝점 제어 기능을 소개합니다. 이 섹션은 다음과 같은 주제로 구성되어 있습니다.

• 끝점 제어 구성

전통적인 VPN 솔루션에서는 직원 소유 컴퓨터 또는 공항이나 호텔의 키오스크 같은 신뢰할 수 없는 사이트의 네트워크에 액세스하면 네트워크 리소스에 대한 위험이 증가합니다.

SRA 어플라이언스에는 모든 SRA 시리즈 어플라이언스에서 기본으로 제공되는 서비스인

를 사용하면 신뢰할 수 없는 환경의 장치를 포함해 모든 웹 지원 시스템에서 안전하게 액세스할 수 있습니다.

SRA 어플라이언스는 다음과 같은 이점을 제공하는 EPC(끝점 제어)를 지원합니다.

• 연결을 설정하기 전에 사용자의 환경이 안전한지 확인합니다.

• 중요한 데이터를 보호하며

• 신뢰할 수 없는 환경의 장치에서 액세스할 때 네트워크가 손상되지 않도록 합니다.

• SRA에 참여하는 클라이언트 장치에서 비롯되는 위협으로부터 네트워크를 보호합니다.

SRA 어플라이언스는 터널 세션을 시작하기 전에 호스트 무결성 점검과 보안 보호 메커니즘을 수행하여 이러한 끝점 보안 제어를 제공합니다. 호스트 무결성 점검은 클라이언트 시스템이

조직의 보안 정책을 준수하도록 합니다. SonicWALL 끝점 보안 제어는 액세스 제어와 긴밀하게 통합되어 Windows 클라이언트 시스템을 분석하고 결과에 근거한 액세스 제어를 적용합니다.

현재 EPC는 Windows, Linux 및 Mac NetExtender 클라이언트를 지원합니다. EPC 개선은

Dell SonicWALL SRA 4600/4200/1600/1200 및 가상 어플라이언스 플랫폼에서 지원됩니다.

Mobile Connect를 사용하는 iOS 및 Android 모바일 장치에서는 끝점 제어가 지원되므로 이러한 모바일 장치용으로 장치 프로필을 생성할 수 있습니다.따라서 클라이언트 장치에 대한 위협을 차단하는 보안 기능이 제공되며, SSL VPN에 포함된 클라이언트 장치에서 발생하는 위협으로부터 SSL VPN을 보호할 수 있습니다. Mobile Connect에 대한 자세한 내용은 Mobile Connect 사용 설명서를 참조하십시오.

EPC를 구성하려면 다음을 수행합니다.

1. Dell SonicWALL SRA 시작 가이드에서 설명된 대로 7.5 펌웨어가 설치된 어플라이언스를

사용한다고 가정합니다.

2. 다양한 전역, 그룹 또는 사용자 특성을 기반으로 사용자 인증을 허용 또는 거부하는

장치 프로필을 구성합니다. 끝점 제어 > 장치 프로필을 참조하십시오.

3. 끝점 제어 프로필을 허용 또는 거부할 그룹 및 사용자를 추가하고 구성합니다.

EPC 설정 편집을 참조하십시오.

4. 당 그룹 프로필을 상속할 사용자를 구성합니다. EPC 설정 편집을 참조하십시오.

5. 끝점 제어를 사용합니다. 끝점 제어 > 설정을 참조하십시오.

6. NetExtender에 연결하고 끝점 제어 로그를 모니터링합니다.

끝점 제어 > 로그를 참조하십시오.

(Windows와 MacOS에서 지원됨)이 섹션에서는 보안 Virtual Assist 기능을 소개합니다.

이 섹션은 다음과 같은 주제로 구성되어 있습니다.

• 보안 Virtual Assist는 어떤 원리로 작동됩니까?

보안 Virtual Assist는 SRA 사용자가 고객이 지켜보는 동안 컴퓨터를 제어하여 원격으로 고객을 지원할 수 있는 사용하기 쉬운 도구입니다. 고객에게 지원을 제공하는 것은 비용과 시간이

많이 드는 업무입니다. 보안 Virtual Assist는 배포가 간단하고 사용하기 쉬운 원격 지원

솔루션을 만듭니다.

보안 Virtual Assist는 다음과 같은 이점을 제공합니다.

• 간소화되고 효과적인 고객 지원 - 지원 직원이 보안 Virtual Assist를 사용하여 고객의

컴퓨터에 직접 액세스하여 문제를 해결하고 수정할 수 있습니다. 따라서 고객이 전화로

문제와 컴퓨터의 동작을 설명할 필요가 없습니다.

• 시간 및 비용 절감 - 보안 Virtual Assist를 사용하면 지원 직원이 고객을 방문하여 문제를

해결할 필요가 없으므로 지원 전화의 평균 해결 시간이 단축됩니다.

• 교육 도구 - 교육 담당자와 지원 직원이 보안 Virtual Assist를 사용하여 원격으로 고객에게 프로그램 및 도구 사용 방법을 설명할 수 있습니다.

• 기존 인증 시스템과의 원활한 통합 - 고객의 신원을 확인합니다. 또는 SRA 어플라이언스의 로컬 데이터베이스와 토큰 없는 2단계 인증을 활용할 수 있습니다.

• 보안 연결 - SRA 어플라이언스를 통한 256비트 AES SSL 데이터 암호화는 데이터를 위한

안전한 환경을 제공하고 사베인-옥슬리 법 및 HIPAA와 같은 규정을 준수할 수 있도록

보장합니다.

• 원격 액세스 유연성 강화 - 보안 가상 액세스 기능을 사용하면 지원 직원이

SRA 어플라이언스의 LAN 외부에 위치한 개인 시스템에 액세스할 수 있습니다.

보안 Virtual Assist는 어떤 원리로 작동됩니까?

다음 섹션에서는 보안 Virtual Assist 기능의 작동 원리에 대해 설명합니다.

• 기본 작동

• 원격 파일 전송

• 채팅 기능

• 전자 메일 초대

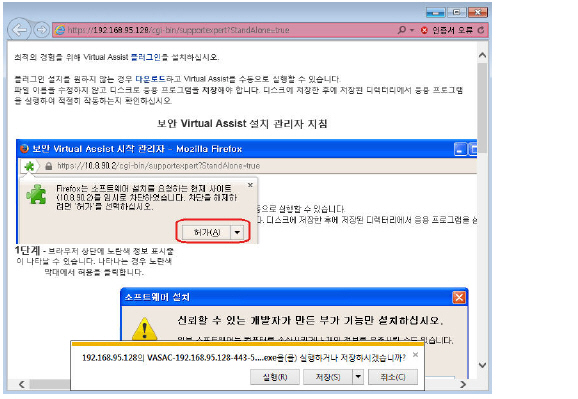

보안 Virtual Assist는 외부 소프트웨어를 설치할 필요 없이 SRA Virtual Office에서 Java를

사용하여 자동으로 설치되는 경량 씬 클라이언트입니다. Java를 지원하지 않는 컴퓨터의

경우 Virtual Office에서 실행 파일을 다운로드하여 보안 Virtual Assist를 수동으로 설치할 수

있습니다.

기본 화면 공유 지원의 경우 보안 Virtual Assist를 실행하기 위한 관리자 권한이 필요하지

않습니다. 클라이언트 전체 설치의 경우 관리자 권한이 필요할 수 있지만 서비스를 사용하기

위해 반드시 전체 설치를 해야 할 필요는 없습니다.

사용자가 고객으로서 서비스를 요청할 경우 보안 Virtual Assist가 Windows 7 및

Windows Vista 플랫폼용 RDP를 통해 시스템에 연결된 상태에서는 보안 Virtual Assist를

실행하면 안 됩니다. 고객의 시스템에 올바르게 액세스하려면 보안 Virtual Assist를 서비스로

실행해야 하므로 RDP 연결에서 실행할 경우 올바른 권한을 설정할 수 없습니다.

보안 Virtual Assist 세션에는 고객 보기 및 기술자 보기와 같은 두 가지 측면이 있습니다.

고객은 컴퓨터에 대한 지원을 요청하는 사람입니다. 기술자는 지원을 제공하는 사람입니다.

보안 Virtual Assist 세션은 다음과 같은 이벤트 순서로 구성됩니다.

1. 기술자가 SRA Virtual Office에서 보안 Virtual Assist를 시작합니다.

2. 기술자가 지원을 요청하는 고객의 지원 대기열을 모니터링합니다.

3. 고객은 다음 방법 중 하나로 지원을 요청합니다.

– SRA Virtual Office에 로그인하고 보안 Virtual Assist 링크를 클릭합니다.

– 기술자에게 전자 메일 초대장을 받고 링크를 클릭하여 보안 Virtual Assist를 시작합니다.

– 기술자가 제공하는 보안 Virtual Assist 홈 페이지의 URL로 직접 이동합니다.

4. 보안 Virtual Assist 응용 프로그램이 고객의 시스템에 설치되어 실행됩니다.

5. 고객이 보안 Virtual Assist 지원 대기열에 나타납니다.

6. 기술자가 고객 이름을 클릭하고 보안 Virtual Assist 세션을 시작합니다.

7. 고객이 경고 팝업 창을 클릭하여 기술자가 고객의 컴퓨터를 제어할 수 있도록 허용합니다.

8. 이제 기술자의 보안 Virtual Assist 창에 고객의 전체 디스플레이가 표시됩니다. 기술자가

고객 컴퓨터의 마우스와 키보드를 완전히 제어할 수 있습니다. 고객은 기술자가 수행하는

모든 작업을 볼 수 있습니다.

9. 고객은 제어권을 실행하여 화면의 오른쪽 아래에 있는 Virtual Assist 버튼을 클릭하여

언제라도 세션을 종료할 수 있습니다.

10.세션이 종료되면 고객이 컴퓨터 단독 제어를 다시 시작합니다.

보안 Virtual Assist에는 기술자가 고객의 컴퓨터에서 직접 파일을 송수신할 수 있는 원격 파일 전송 기능이 포함되어 있습니다. 기술자가 보안 Virtual Assist 창의 왼쪽 상단에 있는

Virtual Assist 작업 표시줄의 버튼을 클릭하여 파일 전송 프로세스를 시작합니다.

파일 전송 기능을 사용하면 여러 파일을 업로드하거나 다운로드할 수 있습니다.

보안 Virtual Assist에는 기술자와 고객이 인스턴트 메시지 스타일의 채팅 기능을 사용하여 의사 소통할 수 있는 채팅 기능이 포함되어 있습니다. 기술자 또는 고객이 보안 Virtual Assist 작업

표시줄의 채팅 버튼을 클릭하여 채팅 세션을 시작할 수 있습니다.

보안 Virtual Assist의 기술자 보기에서 기술자가 고객에게 보안 Virtual Assist 세션을

시작할 수 있는 직접 URL 링크가 포함된 전자 메일을 전송할 수 있습니다. 또는 기술자가

전자 메일에 고객에게 보내는 고유한 메시지를 포함할 수 있습니다.

고객이 보안 Virtual Assist로 연결되는 전자 메일 링크를 클릭하면 초대를 보낸 기술자만

해당 고객을 지원할 수 있습니다.

보안 Virtual Assist 기능의 큰 일부분으로 보안 가상 액세스를 통해 기술자가 개인 시스템과 같은 SRA 어플라이언스의 LAN 외부에 위치한 시스템에 대한 액세스 권한을 얻을 수 있습니다. 보안 가상 액세스 모드의 포털 페이지에서 클라이언트를 다운로드 및 설치하면

개인 시스템이 SRA 관리 인터페이스 내에서 해당 기술자의 보안 Virtual Assist 지원 대기열에만 표시됩니다. 보안 가상 액세스는 포털별로 사용되야 하지만 이 기능은 지원 기술자에게

더 뛰어난 원격 액세스 유연성을 제공합니다.

보안 가상 액세스를 설치 및 사용하려면 관리자 권한이 필요합니다.

기술자로 보안 Virtual Assist 세션을 시작하려면 다음 단계를 수행합니다.

1. SRA Virtual Office에 로그인합니다. SRA 고객 인터페이스에 이미 로그인되어 있는 경우

Virtual Office 버튼을 클릭합니다.

2. Virtual Assist 버튼을 클릭합니다.

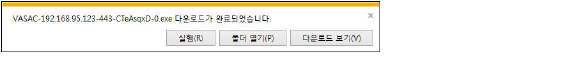

3. Virtual Assist 플러그인이 설치되어 있으면 Virtual Assist 창이 자동으로 표시됩니다. 9단계를 참조하십시오.

4. Virtual Assist 플러그인이 설치되어 있지 않으면 파일 다운로드 창이 표시되고 Secure Virtual Assist 설치를 자동으로 시도합니다. Run(실행)을 클릭하여 프로그램을 직접 시작하거나 Save(저장)를 클릭하여 설치 프로그램 파일을 컴퓨터에 저장한 후 수동으로 파일을 시작합니다.

IPv6를 통해 다운로드한 경우 파일 다운로드 창에 IPv6 정보가 표시됩니다.

5. 설치 프로그램을 시작하면 추가 경고 메시지가 표시될 수 있습니다. 실행을 클릭합니다.

6. 보안 Virtual Assist를 독립 클라이언트로 설치할지 묻는 팝업 창이 표시됩니다.

응용 프로그램을 저장하려면 예를 클릭합니다. 바탕 화면에 바로 가기가 추가되고 시작 메뉴의 프로그램 목록에 응용 프로그램 링크가 추가됩니다. 나중에 사용하기 위해 응용 프로그램을

저장하지 않고 보안 Virtual Assist를 시작하려면 아니요를 클릭합니다.

7. 응용 프로그램을 저장하기 위해 예를 클릭한 경우 파일 저장 위치를 선택하라는 메시지가

표시됩니다. 해당 위치를 선택합니다(예를 들면, C:\Program Files\SonicWALL).

8. 보안 Virtual Assist를 처음으로 시작하면 보안 경고 팝업 창이 표시될 수 있습니다. 앞으로

이 창이 표시되지 않도록 하려면 이 파일을 열기 전에 항상 확인 확인란을 선택 취소합니다.

실행을 클릭합니다.

9. 보안 Virtual Assist 독립 실행형 응용 프로그램이 시작됩니다.

10. 이제 기술자가 고객을 지원할 수 있는 준비가 되었습니다.

시작하려면 기술자가 SRA 어플라이언스에 로그인하고 보안 Virtual Assist 응용 프로그램을

시작합니다.

참고 각 기술자는 한 번에 한 명의 고객만 지원할 수 있습니다.

기술자가 보안 Virtual Assist 응용 프로그램을 시작하면 기술자가 다음 작업을 수행하여 고객을 지원할 수 있습니다.

• 고객 지원

• 전체 제어 요청

전자 메일을 통해 보안 Virtual Assist 세션에 고객을 초대하려면 다음을 수행합니다.

1. 보안 Virtual Assist에 고객을 초대하려면 보안 Virtual Assist 창의 왼쪽에 있는

전자 메일 초대 양식을 사용합니다.

참고 전자 메일 초대에서 보안 Virtual Assist를 시작하는 고객은 초대를 보낸 기술자의

지원만 받을 수 있습니다. 보안 Virtual Assist를 수동으로 시작하는 고객은 기술자의 지원을 받을 수 있습니다.

2. 고객 전자 메일 필드에 고객의 전자 메일 주소를 입력합니다.

3. 또는 기술자 전자 메일을 입력하여 기본 기술자 전자 메일이 아닌 다른 회신 전자 메일 주소를 사용합니다.

4. 또는 고객에게 전달할 추가 메시지를 입력합니다.

5. 초대를 클릭합니다. 고객이 보안 Virtual Assist를 시작할 수 있는 HTML 링크가

포함된 전자 메일을 수신하게 됩니다.

6. 지원을 요청하는 고객이 지원 대기열에 나타나고 해당 고객이 대기한 시간이 표시됩니다.

1. 고객이 지원 대기열에 있을 때 오른쪽 아래의 작업 표시줄에 팝업 창이 표시되어 기술자에게

이를 알립니다.

2. 고객의 사용자 이름을 더블 클릭하여 고객 지원을 시작합니다.

3. 고객의 전체 데스크톱이 보안 Virtual Assist 응용 프로그램의 오른쪽 아래 창에 표시됩니다.

이제 기술자가 고객의 키보드와 마우스를 완전히 제어할 수 있습니다. 고객은 기술자가

수행하는 모든 작업을 볼 수 있습니다.

보안 Virtual Assist 세션이 진행되는 동안에는 고객의 컴퓨터가 잠기지 않습니다. 기술자와

고객이 동시에 "구동"을 시도할 경우 혼란이 야기될 수 있지만 기술자와 고객이 모두 컴퓨터를 제어할 수 있습니다.

고객 화면의 오른쪽 아래에 세 개의 옵션이 포함된 작은 도구 모음이 표시됩니다.

보안 Virtual Assist 세션이 진행되는 동안 고객에게 다음과 같은 옵션이 제공됩니다.

각 옵션은 해당 버튼을 클릭하면 활성화됩니다.

• 활성 - 기술자가 고객의 컴퓨터를 볼 수 있지만 제어할 수는 없는 보기 전용 모드로

전환합니다.

• 채팅 - 기술자와 채팅할 수 있는 채팅 창을 시작합니다.

• Virtual Assist 종료 - 세션을 종료합니다.

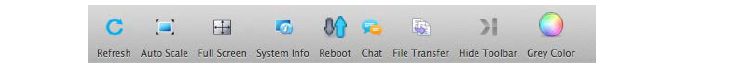

보안 Virtual Assist의 기술자 보기에 여러 개의 옵션으로 구성된 작업 표시줄이 포함되어

있습니다.

Windows에서는 작업 표시줄에 다음 단추가 포함됩니다.

• 새로 고침 - 고객 컴퓨터의 디스플레이를 새로 고칩니다.

• 파일 전송 - 고객의 컴퓨터에서 파일을 송수신할 수 있는 창을 시작합니다. 자세한 내용은 보안 Virtual Assist 파일 전송 사용을 참조하십시오.

• 채팅 - 고객과 의사 소통할 수 있는 채팅 창을 시작합니다. 기술자는

보안 Virtual Assist 응용 프로그램의 왼쪽 아래 창에 있는 전용 채팅 창을 사용할 수도

있습니다.

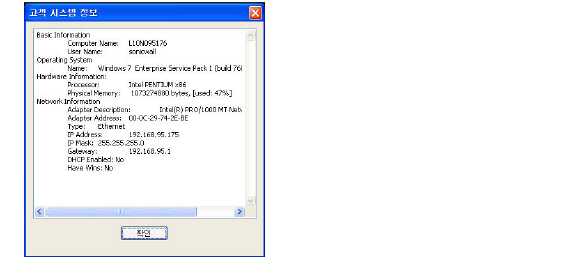

• 시스템 정보 - 고객 컴퓨터에 관한 자세한 정보가 표시됩니다.

• 고객 재부팅 - 고객의 컴퓨터를 재부팅합니다. 모든 권한을 요청하지 않은 경우 고객에게

경고가 표시되고 다시 부팅을 거부할 수 있습니다.

• 화면 전환 - 고객의 컴퓨터에 2개 이상의 모니터가 구성된 경우 두 번째 모니터로

전환합니다.

MacOS에서는 작업 표시줄에 다음 단추가 포함됩니다.

• 새로 고침 - 고객 컴퓨터의 디스플레이를 새로 고칩니다.

• 자동 크기 조정 - 창 크기에 맞게 화면을 조정합니다.

• 전체 화면 - 전체 창을 채우도록 화면을 조정합니다.

• 시스템 정보 - Windows 컴퓨터에 대해 표시되는 것과 비슷하게 고객 컴퓨터에 대한 세부 정보를 표시합니다.

• 다시 부팅 - 고객 컴퓨터를 다시 부팅합니다. 모든 권한을 요청한 경우가 아니면 고객에게 경고가 표시되며, 고객은 다시 부팅을 거부할 수 있습니다.

• 채팅 - 고객과 대화를 할 수 있는 텍스트 채팅 창을 시작합니다. 기술자는 Secure Virtual Assist 어플리케이션의 왼쪽 아래 창에 있는 전용 채팅 창을 사용할 수도 있습니다.

• 파일 전송 - 고객 컴퓨터와의 파일 전송을 수행하는 창을 시작합니다. 자세한 내용은 Secure Virtual Assist 파일 전송 사용을 참조하십시오.

• 도구 모음 숨기기 - 보기에서 작업 표시줄을 숨깁니다.

• 회색 - 모든 항목을 단색(회색)으로 표시합니다.

• 전체 화면 - 모든 보안 Virtual Assist 도구 모음을 숨기고 왼쪽 상단의 보안 Virtual Assist

작업 표시줄을 사용하여 기술자의 전체 화면에 고객의 데스크톱을 표시합니다.

보안 Virtual Assist 도구 모음이 표시되지 않으면 화면의 상단 중앙으로 마우스를

옮깁니다. 작업 표시줄을 마우스 오른쪽 버튼으로 클릭하고 복원을 클릭하여 전체 화면

모드를 종료합니다.

• 자동 크기 조정 - 디스플레이를 전체 보안 Virtual Assist 창에 맞게 확대합니다.

• 확대/축소 - 미리 설정된 여러 값 중 하나로 디스플레이를 확대/축소하거나 특정 값을

입력할 수 있습니다.

• 실제 크기 - 100%로 확대합니다.

• 옆쪽 막대 - 옆쪽 막대의 디스플레이를 전자 메일 초대 및 채팅 창으로 전환합니다.

• 위쪽 막대 - 위쪽 막대의 디스플레이를 고객 대기열 및 도구 모음으로 전환합니다.

• 모든 막대 - 옆쪽 막대와 위쪽 막대를 모두 표시합니다.

• 막대 없음 - 옆쪽 막대와 위쪽 막대를 모두 숨깁니다.

참고 보안 Virtual Assist 응용 프로그램의 상단에 있는 풀다운 메뉴에서 이러한 옵션의 수를

구성할 수 있습니다.

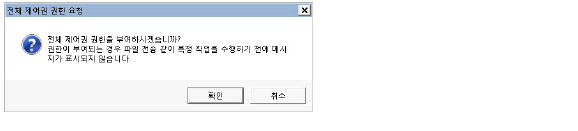

기술자가 고객의 데스크톱에 대한 전체 제어를 요청하여 고객에게 권한을 요청하는 메시지를

반복해서 표시하지 않고 시스템을 재부팅하거나 파일을 삭제하거나 고객의 컴퓨터에 있는

파일을 덮어쓸 수 있습니다. 명령 메뉴 아래의 모든 권한 요청을 선택하여 고객의 데스크톱에

나타나는 요청을 발행합니다.

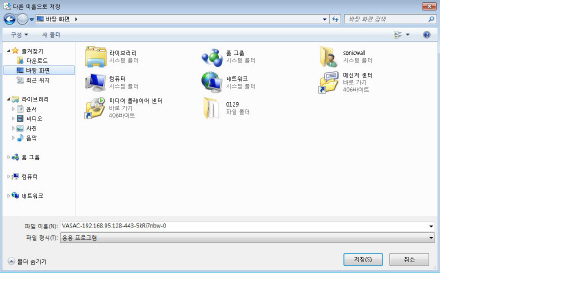

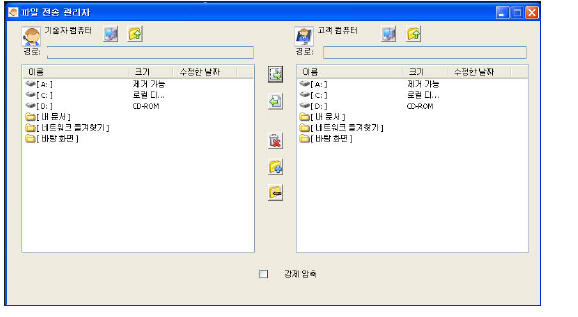

파일 전송 창은 고객의 컴퓨터 사이에 파일을 전송하는 데 사용됩니다. 기술자 컴퓨터의

파일 디렉토리는 왼쪽에 표시되고 고객의 컴퓨터는 오른쪽에 표시됩니다.

파일 전송 창은 Windows Explorer 또는 FTP 프로그램과 동일한 방식으로 작동합니다. 폴더를 더블 클릭하고 파일을 선택하여 파일 전송 창을 탐색합니다. 파일 전송 창에 다음 컨트롤이

포함되어 있습니다.

• 데스크톱  - 기술자 또는 고객 컴퓨터의 데스크톱으로 이동합니다.

- 기술자 또는 고객 컴퓨터의 데스크톱으로 이동합니다.

• 위로  - 기술자 또는 고객 컴퓨터에서 한 단계 위의 디렉토리로 이동합니다.

- 기술자 또는 고객 컴퓨터에서 한 단계 위의 디렉토리로 이동합니다.

• 다운로드  - 선택한 파일을 기술자의 컴퓨터에서 고객의 컴퓨터로 전송합니다.

- 선택한 파일을 기술자의 컴퓨터에서 고객의 컴퓨터로 전송합니다.

• 업로드  - 선택한 파일을 고객의 컴퓨터에서 기술자의 컴퓨터로 전송합니다.

- 선택한 파일을 고객의 컴퓨터에서 기술자의 컴퓨터로 전송합니다.

• 삭제  - 선택한 파일을 삭제합니다.

- 선택한 파일을 삭제합니다.

참고 파일을 삭제하거나 덮어쓸 때 기술자가 모든 권한 요청을 선택하고 고객이 확인하지 않으면 고객에게 경고 메시지가 표시되고 기술자에게 권한을 부여해야 합니다.

• 새 폴더  - 선택한 디렉터리에 새 폴더를 만듭니다.

- 선택한 디렉터리에 새 폴더를 만듭니다.

• 이름 바꾸기 - 선택한 파일 또는 디렉터리의 이름을 바꿉니다.

- 선택한 파일 또는 디렉터리의 이름을 바꿉니다.

파일이 전송될 때 파일 전송 창의 맨 아래에 전송 진행률이 표시됩니다. 진행 중인 전송을 취소하려면 종료 버튼을 클릭합니다.

참고 파일 전송에서는 단일 또는 다중 파일 전송을 지원합니다. 현재 디렉터리의 전송은 지원되지 않습니다. 파일을 여러 개 선택하려면 파일을 클릭한 상태에서 Ctrl 버튼을 누릅니다.

관리 인터페이스의 포털 > 포털 페이지에서 Virtual Assist 탭에 보안 가상 액세스를 사용하도록 설정된 경우 사용자에게 보안 가상 액세스에 대한 시스템을 설정할 수 있는 포털에

링크가 표시됩니다. SRA 관리 인터페이스 내에서 보안 가상 액세스를 사용하려면

포털별 Virtual Assist 설정 구성을 참조하십시오.

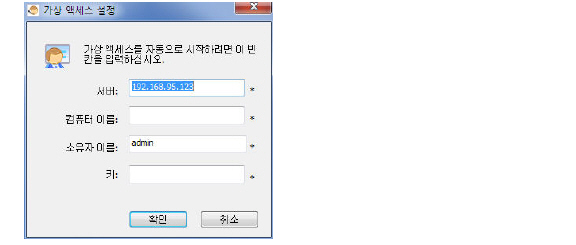

시스템에 보안 가상 액세스를 구성하려면 다음을 수행합니다.

1. 보안 가상 액세스를 사용하도록 구성할 시스템을 통해 포털에 로그인하고

가상 액세스 링크를 클릭합니다.

2. 보안 가상 액세스 모드에 필요한 클라이언트를 제공하는 매개 변수를 통해 파일을 다운로드하여 VASAC.exe 파일을 설치합니다. 파일을 저장하고 실행합니다.

참고 일부 시스템에서는 이 대화 상자에서 파일을 직접 실행하지 못할 수 있습니다.

시스템에 파일을 저장한 후 응용 프로그램을 실행합니다.

3. 제공된 필드에 필수 정보를 입력하여 보안 가상 액세스 모드를 설정하고 확인을 클릭합니다.

• 서버: 이는 기술자가 관리 인터페이스 외부에서 Virtual Office에 수동으로 액세스하는

어플라이언스의 이름 또는 IP 주소여야 합니다(“https://”는 포함하지 않음).

• 포털: 기술자가 일반적으로 로그인하는 포털의 이름입니다.

• 컴퓨터 이름: 이는 대기열에서 지원을 대기하는 다른 시스템 사이에 구별할 수 있는

시스템에 대한 식별자입니다.

• 암호: 이는 기술자가 지원 대기열을 통해 시스템에 액세스하기 전에 입력해야 하는 키입니다.

4. 설치 후 VASAC 클라이언트가 바탕 화면 트레이에서 실행 중인 상태로 남아 있어야 합니다.

이제 이 시스템의 식별자 이름이 관리 인터페이스 내의 보안 Virtual Assist > 상태 페이지에

표시되는 기술자의 지원 대기열에 표시됩니다. 시스템 목록을 더블 클릭하면 기술자에게

시스템에 대한 보안 가상 액세스 권한을 얻으려면 시스템을 설정하는 중에 설정된 암호를

제공하라는 메시지가 표시됩니다.

보안 가상 액세스 모드 종료

보안 가상 액세스 세션과의 연결이 끊기면 기술자가 나중에 액세스할 수 있도록 시스템이

다시 지원 대기열에 배치됩니다. 개인 시스템 측면에서 사용자/기술자가 트레이 옵션 아이콘을 통해 연결을 제거하거나 종료할 수 있습니다.

관리자가 대기열에서 시스템을 강제로 제거할 수 있습니다. 이러한 경우 보안 가상 액세스

시스템에서 더 이상 지원 대기열에 연결하도록 시도하지 않고 오류 메시지가 표시됩니다.

참고 최종 사용자로 보안 Virtual Assist를 사용하는 작업 및 정보는

Dell SonicWALL SRA 사용자 가이드를 참조하십시오.

(Windows에서만 지원됨) 이 섹션에서는 Secure Virtual Meeting 기능을 소개합니다. 이 섹션에 포함된 항목은 다음과 같습니다.

• 보안 Virtual Assist는 어떤 원리로 작동됩니까?

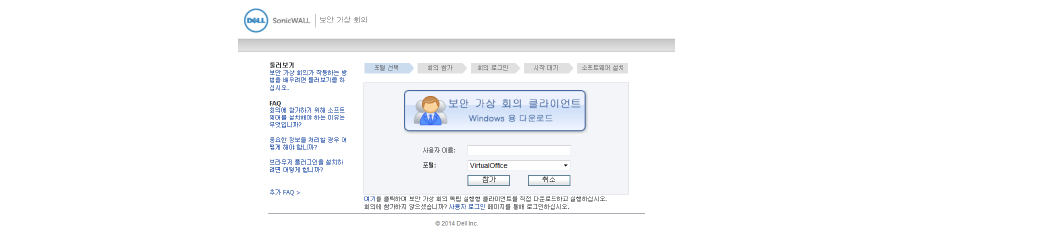

Secure Virtual Meeting이란?

Secure Virtual Meeting은 SRA 4200 및 가상 어플라이언스용 웹 기반 관리 인터페이스로, 여러 사용자가 인터넷에 연결할 수 있는 곳이라면 어디서나 데스크톱을 보고 대화형으로 모임에 참가할 수 있도록 합니다. Secure Virtual Meeting은 여러 사용자가 데스크톱을 공유할 수 있다는 점을 제외하면 Virtual Assist에서 제공하는 일대일 데스크톱 공유와 비슷합니다.

Secure Virtual Meeting의 이점

Secure Virtual Meeting에서 제공하는 이점은 다음과 같습니다.

• 보안 세션 - SonicWALL SRA 어플라이언스가 데이터를 256비트 AES SSL로 암호화하므로 데이터용 보안 환경이 제공되며, Sarbanes-Oxley 및 HIPAA와 같은 규정을 준수할 수 있습니다.

• 시간과 비용 절약 - Secure Virtual Meeting을 사용하는 경우 고객 사이트를 방문할 필요가 없으며 평균 지원 통화 해결 시간을 단축할 수 있습니다.

• 교육 도구 - 교육 담당자와 지원 인력이 Secure Virtual Meeting을 사용하여 프로그램 및 도구 사용 방법을 고객에게 원격으로 제시할 수 있습니다.

• 다양한 기능으로 구성 가능한 환경 - 특정 모임의 모임 매개 변수를 구성할 수 있으며 모든 가상 모임에 적용되는 모임 구성도 제공됩니다.

• 모임 기능 - 모임 참석자가 다양한 기능을 수행할 수 있습니다. 여기에는 모임 참석자 대상 설문 조사, 텍스트 채팅, 데스크톱을 공유하거나 모임을 제어하는 사용자 전환 등이 포함됩니다.

사용자 역할

Secure Virtual Meeting에는 다음과 같은 여러 가지 사용자 역할이 있습니다.

• 코디네이터(모임 소유자) - 코디네이터는 어플라이언스의 SonicWALL SRA 사용자여야 하며, 모임을 예약/설정/제어합니다. 또한 코디네이터만이 참가자를 도우미로 승격할 수 있습니다.

• 도우미(코디네이터가 지정한 도우미) - 코디네이터가 사용 가능한 참가자 목록에서 도우미를 선택하여 도우미 권한을 할당합니다. 코디네이터가 모임에서 퇴장하면 도우미가 자동으로 코디네이터가 됩니다. 모임에는 각각 같거나 다른 권한 집합을 소유한 도우미가 여러 명 있을 수 있습니다. 도우미는 SSL-VPN 어플라이언스의 사용자가 아니어도 됩니다. 할당 가능한 도우미 권한은 다음과 같습니다.

– 모임 시작/종료

– 호스트 설정

– 설문 조사 열기

– 보기 전용 설정/설정 해제

– 참가자 초대

– 참가자 강제 퇴장시키기

– 모임 일정 조정

• 호스트 - 호스트는 모임의 모든 참가자와 데스크톱을 공유하는 참가자입니다. 모임이 시작되면 호스트 데스크톱이 모든 참가자에게 표시됩니다. 코디네이터는 모임 중에 사용 가능한 참가자를 선택하여 호스트를 변경할 수 있습니다. 모임 시작 시 호스트가 명시적으로 설정되어 있지 않으면 코디네이터가 호스트로 지정됩니다. 한번에 한 참가자만 호스트로 지정할 수 있습니다.

참가자가 제어 권한을 요청할 때 호스트가 권한을 부여하는 경우가 아니면 호스트만 호스트 시스템을 제어할 수 있습니다. 또한 호스트는 모임 구성원 목록에서 참가자를 선택하여 원하는 참가자에게 제어 권한을 제공할 수도 있습니다. 한 번에 한 참가자만 호스트 시스템을 제어할 수 있습니다. 호스트 시스템 제어권을 가진 참가자는 호스트가 화면에서 마우스 포인터를 이동하는 즉시 제어 권한을 잃게 됩니다. 모임 제어 권한 상태는 대기실의 모든 참가자에게 표시됩니다.

• 참가자(모임 참가 자격 증명이 있는 사용자) - 참가자는 모임 코드를 입력해야 모임에 참가할 수 있습니다. 모임에 참가하는 데 필요한 코드는 모임 전에 코디네이터가 결정합니다. 참가자는 모임에 참가한 후 공유 데스크톱을 확인하고 다른 참석자와 개인적으로 채팅을 하거나, 모든 참석자에게 표시되는 채팅 창에 메시지를 입력할 수 있습니다. 참가자는 코디네이터 또는 필요한 권한이 있는 도우미가 선택하는 경우 도우미가 됩니다.

• 보기 전용 참가자(제한된 모임 기능을 사용하는 사용자) - 코디네이터는 원하는 참가자를 보기 전용 참가자로 지정할 수 있습니다. 보기 전용 참가자는 권한을 할당받을 수 없으며 도우미나 호스트로 지정될 수도 없습니다.

역할은 모임 전이나 도중에 전환됩니다. 코디네이터나 필요한 권한이 있는 도우미는 모임 중에 참가자의 역할을 변경할 수 있습니다. 호스트가 되려는 참가자는 코디네이터에게 권한을 요청해야 합니다.

Secure Virtual Meeting의 작동 방식

다음 섹션에서는 Secure Virtual Meeting의 작동 방식, SoniccWALL SRA 웹 기반 관리 인터페이스의 Secure Virtual Meeting 페이지에서 수행할 수 있는 구성 작업, 그리고 Secure Virtual Meeting을 사용하는 방법에 대해 설명합니다.

Secure Virtual Meeting 구성 및 관리 작업은 AMC 콘솔을 통해 수행하며 다음 항목으로 구성됩니다.

• 상태

• 설정

• 로그

• 라이선스

SRA 관리자 가이드의 Secure Virtual Meeting 장과 Secure Virtual Meeting 기능 모듈에서 이러한 작업에 대해 자세히 설명합니다.

Virtual Meeting 코디네이터는 다음 작업을 수행합니다.

|

대기실 기능 수행

대기실에서 단추를 클릭하여 다음과 같은 기능을 수행할 수 있습니다.

모임 시작 단추를 클릭하면 모임이 시작됩니다. 코디네이터와 도우미만 모임을 시작할 수 있습니다.

모임 시작 단추를 클릭하면 모임이 시작됩니다. 코디네이터와 도우미만 모임을 시작할 수 있습니다.

모임 중지 단추를 클릭하면 모임이 중지됩니다. 코디네이터와 도우미만 모임을 종료할 수 있습니다.

모임 중지 단추를 클릭하면 모임이 중지됩니다. 코디네이터와 도우미만 모임을 종료할 수 있습니다.

설문 조사 단추를 클릭하면 현재 모임의 참가자에 대해 설문 조사를 로드, 편집 및 시작할 수 있는 설문 조사 창이 열립니다. 코디네이터와 도우미만 설문 조사를 시작할 수 있습니다.

설문 조사 단추를 클릭하면 현재 모임의 참가자에 대해 설문 조사를 로드, 편집 및 시작할 수 있는 설문 조사 창이 열립니다. 코디네이터와 도우미만 설문 조사를 시작할 수 있습니다.

초대 단추를 클릭하면 참가자에게 이메일 초대를 보냅니다. 코디네이터와 도우미만 참가자를 초대할 수 있습니다.

초대 단추를 클릭하면 참가자에게 이메일 초대를 보냅니다. 코디네이터와 도우미만 참가자를 초대할 수 있습니다.

모임 일정 조정 단추를 클릭하면 모임 시작 및 종료 시간의 일정을 조정할 수 있습니다. 코디네이터와 도우미만 모임 일정을 조정할 수 있습니다.

모임 일정 조정 단추를 클릭하면 모임 시작 및 종료 시간의 일정을 조정할 수 있습니다. 코디네이터와 도우미만 모임 일정을 조정할 수 있습니다.

호스트 요청 단추를 클릭하면 호스트가 되어 데스크톱을 공유하고자 함을 호스트에게 알릴 수 있습니다. 현재 호스트가 아닌 참가자만 호스트 지정을 요청할 수 있습니다.

호스트 요청 단추를 클릭하면 호스트가 되어 데스크톱을 공유하고자 함을 호스트에게 알릴 수 있습니다. 현재 호스트가 아닌 참가자만 호스트 지정을 요청할 수 있습니다.

종료 단추를 클릭하면 모임이 종료되고 모임 선택 창으로 돌아갑니다. 모임의 모든 참가자가 모임을 종료할 수 있습니다.

종료 단추를 클릭하면 모임이 종료되고 모임 선택 창으로 돌아갑니다. 모임의 모든 참가자가 모임을 종료할 수 있습니다.

공유 시작 단추를 클릭하면 모임의 모든 참가자와 호스트 데스크톱을 공유합니다. 공유는 모임 중에만 사용 가능합니다.

공유 시작 단추를 클릭하면 모임의 모든 참가자와 호스트 데스크톱을 공유합니다. 공유는 모임 중에만 사용 가능합니다.

공유 중지 단추를 클릭하면 호스트 시스템 데스크톱 공유가 중지됩니다. 공유 시작을 선택하여 공유 중 상태일 때 호스트만 공유를 중지할 수 있습니다.

공유 중지 단추를 클릭하면 호스트 시스템 데스크톱 공유가 중지됩니다. 공유 시작을 선택하여 공유 중 상태일 때 호스트만 공유를 중지할 수 있습니다.

제어 요청 단추를 클릭하면 키보드와 마우스 제어 권한을 제공해 줄 것을 호스트에게 요청합니다. 호스트가 아닌 참가자만 제어 권한을 요청할 수 있습니다.

제어 요청 단추를 클릭하면 키보드와 마우스 제어 권한을 제공해 줄 것을 호스트에게 요청합니다. 호스트가 아닌 참가자만 제어 권한을 요청할 수 있습니다.

모임 중에 제어 메뉴 사용

제어 메뉴는 활성 모임 중에 호스트가 데스크톱을 공유하면 공유된 데스크톱의 위쪽에서 사용 가능합니다.

초대 권한이 있는 코디네이터 또는 도우미는 초대 단추를 사용할 수 있습니다. 대기실이 열려 있지 않은 경우 이 단추를 클릭하면 초대 대화 상자가 열립니다.

초대 권한이 있는 코디네이터 또는 도우미는 초대 단추를 사용할 수 있습니다. 대기실이 열려 있지 않은 경우 이 단추를 클릭하면 초대 대화 상자가 열립니다.

설문 조사 권한이 있는 코디네이터 또는 도우미는 설문 조사 단추를 사용할 수 있습니다. 이 단추를 클릭하면 설문 조사 대화 상자가 열립니다.

설문 조사 권한이 있는 코디네이터 또는 도우미는 설문 조사 단추를 사용할 수 있습니다. 이 단추를 클릭하면 설문 조사 대화 상자가 열립니다.

채팅 단추는 보기 전용 참가자를 비롯한 모든 참가자가 사용할 수 있습니다. 대기실이 열려 있지 않은 경우 이 단추를 클릭하면 채팅 대화 상자가 열립니다.

채팅 단추는 보기 전용 참가자를 비롯한 모든 참가자가 사용할 수 있습니다. 대기실이 열려 있지 않은 경우 이 단추를 클릭하면 채팅 대화 상자가 열립니다.

대기실 단추는 보기 전용 참가자를 비롯한 모든 모임 구성원이 사용할 수 있습니다. 모임 중에 대기실이 숨겨진 경우 이 단추를 클릭하면 호스트가 화면을 공유할 때 대기실 창이 표시됩니다.

대기실 단추는 보기 전용 참가자를 비롯한 모든 모임 구성원이 사용할 수 있습니다. 모임 중에 대기실이 숨겨진 경우 이 단추를 클릭하면 호스트가 화면을 공유할 때 대기실 창이 표시됩니다.

모든 참가자가 사용 가능한 옵션 단추를 클릭하면 모임 설정 창이 열립니다.

모든 참가자가 사용 가능한 옵션 단추를 클릭하면 모임 설정 창이 열립니다.

뷰어 단추는 호스트를 제외한 모든 참가자가 사용할 수 있습니다. 이 단추를 클릭하면 참가자의 창과 호스트 데스크톱 간을 전환합니다.

뷰어 단추는 호스트를 제외한 모든 참가자가 사용할 수 있습니다. 이 단추를 클릭하면 참가자의 창과 호스트 데스크톱 간을 전환합니다.

정보 단추를 클릭하면 정보 대화 상자가 열립니다. 이 대화 상자에서 Secure Virtual Meeting 클라이언트와 버전을 확인할 수 있습니다. 정보 단추는 보기 전용 참가자를 비롯한 모든 모임 구성원이 사용할 수 있습니다.

정보 단추를 클릭하면 정보 대화 상자가 열립니다. 이 대화 상자에서 Secure Virtual Meeting 클라이언트와 버전을 확인할 수 있습니다. 정보 단추는 보기 전용 참가자를 비롯한 모든 모임 구성원이 사용할 수 있습니다.

참가자는 보기 전용 참가자 또는 일반 참가자로 지정될 수 있습니다. 보기 전용 참가자는 다른 참가자처럼 모임에 입장 및 퇴장하지만 대부분의 기능을 수행할 수 없습니다. 그러나 보기 전용 참가자도 일반 참가자와 마찬가지로 모임에서 강제 퇴장될 수 있습니다. 일반 참가자는 다음 작업도 수행할 수 있습니다.

• 설문 조사에 응답

• 텍스트 채팅

• 호스트 키보드 및 마우스 제어 권한 요청

• 호스트로 지정되도록 요청 및 참가자 데스크톱 공유

• 도우미로 지정

• 보기 전용 도우미로 지정

이 섹션에서는 웹 응용 프로그램 방화벽 기능을 소개합니다. 이 섹션은 다음과 같은 주제로 구성되어 있습니다.

• 웹 응용 프로그램 방화벽은 어떤 원리로 작동됩니까?

웹 응용 프로그램 방화벽은 Dell SonicWALL SRA 어플라이언스에서 실행되는 등록 기반

소프트웨어이며 SRA 뒤에 있는 서버에서 실행되는 웹 응용 프로그램을 보호합니다.

또한 웹 응용 프로그램 방화벽은 HTTP(S) 책갈피, Citrix 책갈피, 오프로드된 웹 응용 프로그램과 Dell SonicWALL SRA 어플라이언스 자체에서 실행되는 SRA 관리 인터페이스 및 사용자 포털

같은 리소스에 대해 실시간 보호를 제공합니다.

웹 응용 프로그램 방화벽은 교차 사이트 스크립팅, SQL 삽입, OS 명령 삽입 등과 같은 모든 웹 공격에 대한 실시간 보호를 제공합니다. 웹 응용 프로그램의 보안을 개선하는 데 집중하는

오픈 소스 커뮤니티인 OWASP에서 웹 응용 프로그램의 10가지 주요 취약점을 추적합니다.

Dell SonicWALL SRA 웹 응용 프로그램 방화벽은 다음과 같이 2007년에 정의된

이 10가지 취약점에 대한 보호를 제공합니다.

표 9 OWASP 10가지 주요 취약점

|

Slowloris 보호

위에 열거된 10가지 주요 위협 외에도 웹 응용 프로그램 방화벽은 Slowloris HTTP 서비스 거부 공격에 대한 보호를 제공합니다. 다시 말해서 웹 응용 프로그램 방화벽은 이 공격으로부터 모든 백엔드 웹 서버도 보호합니다. Apache를 포함한 여러 웹 서버가 Slowloris에 취약합니다. Slowloris는 스레드된 프로세스를 사용하고 허용된 스레딩의 양을 제한하는 웹 서버에 특히

효과적입니다.

Slowloris는 일정한 간격으로 부분 HTTP 요청을 전송하여 웹 서버에 대한 연결을 열어 두는

은밀하고 천천히 공격하는 것입니다. 점차적으로 모든 소켓을 결합하여 다른 연결이 종료될

경우 결합되어 있지 않은 것처럼 소켓을 소모합니다. Slowloris는 다양한 호스트 헤더와 GET, HEAD 및 POST 요청을 전송할 수 있습니다. 부분 요청의 문자열 때문에 Slowloris는 TCP가

아닌 HTTP를 사용한다는 점을 제외하고 SYN 서비스 장애와 비슷합니다. 대상 웹 서버만

영향을 받으며 동일한 서버의 다른 서비스와 포트는 계속 사용할 수 있습니다. 공격이 종료되면 웹 서버가 5초만에 정상 상태로 돌아갈 수 있으므로 Slowloris는 다른 공격이 시작되는 동안

잠시 가동 중단 또는 간섭을 유발하려는 경우에 유용합니다. 공격이 중지되거나 세션이

종료되면 웹 서버 로그에 수백 개의 400 오류가 표시될 수 있습니다.

웹 응용 프로그램 방화벽이 OWASP 10가지 주요 취약점과 Slowloris 유형의 공격으로부터

보호하는 방법에 대한 자세한 내용은

웹 응용 프로그램 방화벽은 어떤 원리로 작동됩니까?를 참조하십시오.

오프로드된 웹 응용 프로그램 보호

웹 응용 프로그램 방화벽은 SRA 어플라이언스의 뒤에 있는 서버에서 실행되는

웹 응용 프로그램에 원활하게 액세스하기 위해 만들어진 특수한 용도의 포털인 오프로드된

웹 응용 프로그램을 보호할 수도 있습니다. 이 포털을 가상 호스트로 구성해야 합니다. 인증을 사용하지 않고 그러한 오프로드된 호스트에 대한 액세스 정책을 적용할 수 있습니다. 인증이

활성화된 경우 적절한 도메인을 이 포털과 연결해야 하며 일회용 암호, 2단계 인증 및

Single Sign-On과 같은 모든 Dell SonicWALL 고급 인증 기능을 오프로드된 호스트에

적용합니다.

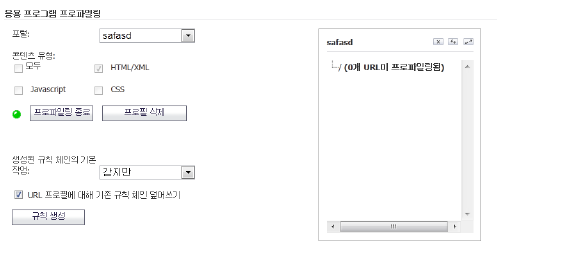

응용 프로그램 프로파일링

SRA 5.5부터 응용 프로그램 프로파일링(단계 1)을 이용해 관리자가 신뢰할 수 있는 입력 집합에 따라 자동화된 방식으로 사용자 지정 규칙을 만들 수 있습니다. 이는 응용 프로그램에서 입력을 수락할 수 있는 프로필을 개발하므로 웹 응용 프로그램에 보안을 제공할 수 있는 효과적인

방법입니다. 그 외의 모든 것은 거부되며 긍정적인 보안 규약을 제공합니다. 따라서 부정적인

보안 모델을 채택하는 일반 서명보다 긍정 오류가 더 적습니다. 관리자가 준비 환경에서 장치를 학습 모드로 설정하면 SRA 어플라이언스가 신뢰할 수 있는 사용자가 액세스한 각 URL에 대한 유효한 입력을 알아냅니다. 학습 프로세스 도중 또는 이후에 “인식된” 프로필을 기준으로

사용자 지정 규칙을 생성할 수 있습니다.

사용자 지정 규칙의 비율 제한

SRA 5.5부터 사용자 지정 규칙 또는 규칙 체인이 일치하는 비율을 추적할 수 있습니다.

이 기능은 사전 공격 또는 무차별 대입 공격을 차단하는 데 매우 유용합니다. 규칙 체인에

대한 동작은 규칙 체인이 구성된 수만큼 일치할 경우에만 트리거됩니다.

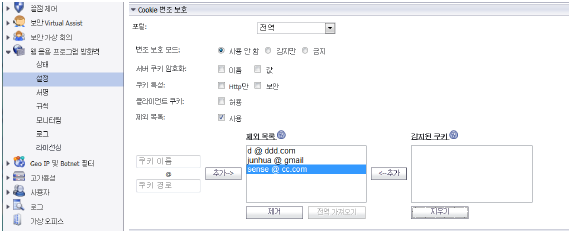

Cookie 변조 보호

Cookie 변조 보호는 PCI DSS(Payment Card Industry Data Security Standard)

섹션 6.6 요구 사항의 중요한 항목이자 백엔드 웹 서버에서 설정한 쿠키에 대한 엄격한 보안을 제공하는 웹 응용 프로그램 방화벽 평가 기준의 일부입니다. 암호화 및 메시지 다이제스트와

같은 다양한 기술이 Cookie 변조를 방지하는 데 사용됩니다. 자세한 내용은

Cookie 변조 보호 설정 구성을 참조하십시오.

신용카드 및 주민등록번호 보호

신용카드/SSN 보호는 신용카드 번호 및 주민등록번호와 같은 중요한 정보가 웹 페이지 내에서 유출되지 않도록 보장하는 데이터 손실 방지 기술입니다. 그러한 유출이 검색되면 관리자가

이러한 번호를 일부 또는 전부 마스킹하거나 구성할 수 있는 오류 페이지를 표시하거나 쉽게

이벤트를 기록할 수 있습니다. 자세한 내용은 정보 공개 보호 구성을 참조하십시오.

웹 사이트 클로킹

웹 사이트 클로킹은 웹 서버 구현을 추측하거나 취약점 악용을 방지합니다. 자세한 내용은

웹 사이트 클로킹 구성을 참조하십시오.

WAF 모니터링과 PCI DSS 6.5 및 6.6 규정 준수를 위한 PDF 보고

SRA 5.5부터 웹 응용 프로그램 방화벽 모니터링과 PCI DSS 6.5 및 6.6 규정 준수를 위해

PDF 보고를 도입했습니다. 웹 응용 프로그램 방화벽 > 상태 페이지에서 보고서를 생성할 수

있습니다. 보고서에 게시된 데이터를 생성하는 일정은 웹 응용 프로그램 방화벽 > 모니터링

페이지에서 구성할 수 있습니다.

웹 응용 프로그램 방화벽은 안전하며 금융 서비스, 의료, 응용 프로그램 서비스 공급자,

전자 상거래 등의 다양한 영역에서 사용될 수 있습니다. Dell SonicWALL SRA는 SSL 암호화를 사용하여 웹 응용 프로그램 방화벽과 클라이언트 사이의 데이터를 암호화합니다. 또한

Dell SonicWALL SRA는 필요할 때마다 키와 암호를 암호화하여 OWASP 암호화

저장 요구 사항을 충족합니다.

웹 응용 프로그램 방화벽을 사용하는 기업은 보안 응용 프로그램을 만드는 데 필요한

개발 비용을 줄일 뿐 아니라 웹 응용 프로그램 방화벽 서명 업데이트에 등록하여 모든

웹 응용 프로그램에서 새로 발견된 취약점을 위한 수정 프로그램을 배포하는 데 소요되는

시간을 단축할 수도 있습니다.

응용 프로그램 오프로드 포털과 HTTP(S) 책갈피를 통해 액세스한 리소스는 잘못 설계된

아키텍처에서 프로그래밍 오류에 이르는 다양한 이유로 취약할 수 있습니다. 웹 응용 프로그램 방화벽은 Dell SonicWALL SRA 어플라이언스 뒤에 배포된 웹 응용 프로그램을 실시간으로

보호하여 해커가 이러한 취약점을 악용하는 것을 효과적으로 방지할 수 있습니다.

SRA 어플라이언스에서 웹 응용 프로그램 방화벽을 배포하면 내부 및 원격 사용자에게 보안이 필요한 웹 응용 프로그램을 노출하더라도 네트워크 관리자가 응용 프로그램 오프로딩을

사용할 수 있습니다. 응용 프로그램 오프로딩은 URL 재작성을 방지하므로 프록시 성능과

기능이 향상됩니다.

웹 응용 프로그램 방화벽과 Dell SonicWALL SRA 어플라이언스를 통합할 경우 여러 가지

이점을 얻을 수 있습니다. 첫째, ID 기반 정책 제어는 웹 응용 프로그램 방화벽에 매우 중요하며 SSL VPN 기술을 사용하여 손쉽게 실현할 수 있습니다. 둘째, 기존의 하드웨어 기반

SSL 오프로딩으로 인해 대기 시간이 더 짧습니다. 가장 중요한 것은 SRA 어플라이언스가

웹 응용 프로그램을 실행하므로 그러한 공격으로부터 보호되어야 한다는 점입니다.

소기업이 공급업체 공동 작업, 재고 관리, 온라인 판매, 고객 계정 관리를 용이하게 하기 위해

호스트된 서비스를 채택하면서 대기업과 동일한 엄격한 규정 준수 요구 사항에 직면하게 되었습니다. Dell SonicWALL SRA 어플라이언스의 웹 응용 프로그램 방화벽은 편리하고 비용

효율적인 솔루션을 제공합니다.

웹 응용 프로그램 방화벽은 Dell SonicWALL SRA 관리 인터페이스에서 손쉽게 구성할 수

있습니다. 관리자는 전역적으로, 공격 우선순위별로 또는 서명별로 웹 응용 프로그램 방화벽

설정을 구성할 수 있습니다. 사용자 지정 구성 설정 또는 예외가 적용된 후에는 구성을 잃지

않고 웹 응용 프로그램 방화벽을 비활성화하여 유지 관리 또는 테스트를 수행한 다음 쉽게 다시 활성화할 수 있습니다.

웹 응용 프로그램 방화벽 기능을 사용하려면 관리자가 먼저 소프트웨어 라이선스를 취득하거나 무료 평가판을 시작해야 합니다. 그런 다음 Dell SonicWALL SRA 관리 인터페이스의

웹 응용 프로그램 방화벽 > 설정 페이지에서 웹 응용 프로그램을 활성화해야 합니다. 인터넷에서 오는 검색된 공격을 기록하거나 차단하도록 웹 응용 프로그램 방화벽을 구성할 수 있습니다.

다음 섹션에서는 웹 응용 프로그램 방화벽과 SRA 어플라이언스가 OWASP 10가지

주요 취약점과 같은 공격을 방지하는 방법, 웹 응용 프로그램 방화벽이 정보 노출을 차단하는

방법 및 기타 기능이 작동하는 방법에 대해 설명합니다.

• 어떤 유형의 PCI 규정 준수 보고서가 제공됩니까?

• 응용 프로그램 프로파일링은 어떤 원리로 작동됩니까?

• 사용자 지정 규칙의 비율 제한은 어떤 원리로 작동됩니까?

교차 사이트 스크립팅, 삽입 결함, 악성 파일 실행, 안전하지 않은 직접 개체 참조 취약점에

대해 웹 응용 프로그램 방화벽 기능은 웹 응용 프로그램을 취약하게 만드는 것으로 알려진

서명 블랙 리스트를 사용합니다. 이러한 서명에 대한 새 업데이트가

Dell SonicWALL 서명 데이터베이스 서버에서 정기적으로 다운로드되어 최근에 도입된

공격으로부터 보호합니다.

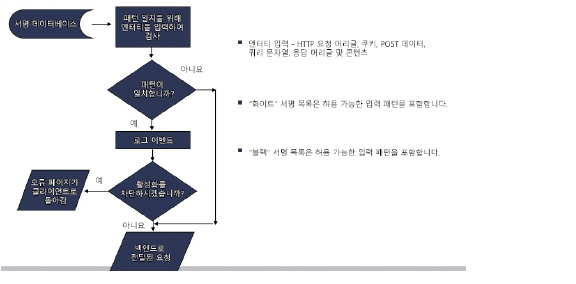

인터넷에서 입력이 도착하면 웹 응용 프로그램 방화벽이 HTTP/HTTPS 요청 헤더, 쿠키,

POST 데이터, 쿼리 문자열, 응답 헤더 및 콘텐츠를 검사합니다. 이 입력을 서명의 블랙 리스트 및 화이트 리스트 모두와 비교합니다. 서명에 대해 패턴 일치가 성공적으로 수행되면 이벤트가 기록되거나 입력을 차단하도록 구성된 경우 입력이 차단됩니다. 차단되면 오류 페이지가

클라이언트로 돌아가고 리소스에 대한 액세스가 방지됩니다. 차단되면 오류 페이지가

클라이언트로 돌아가고 리소스에 대한 액세스가 방지됩니다. 위협 세부 정보는 오류 페이지의 URL에서 노출되지 않습니다. 검색만 하도록 구성된 경우 공격이 기록되지만 클라이언트가

계속해서 리소스에 액세스할 수 있습니다. 일치하는 서명이 없을 경우 처리를 위해 요청이

웹 서버로 전달됩니다.

웹 응용 프로그램 방화벽 프로세스가 다음 순서도에 간략하게 설명되어 있습니다.

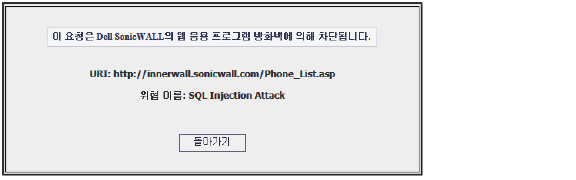

차단된 요청의 경우 다음 오류 페이지가 클라이언트로 돌아갑니다.

이 페이지는 SRA 관리 인터페이스의 웹 응용 프로그램 방화벽 > 설정에서 사용자 지정할 수

있습니다. 일부 관리자는 이 페이지의 HTML 콘텐츠를 사용자 지정할 수 있습니다.

다른 관리자는 보안상의 이유로 사용자 친화적인 페이지를 표시하지 않을 수 있습니다.

대신, 404(찾을 수 없음) 또는 403(액세스 거부)과 같은 HTTP 오류 코드를 표시하는 옵션을

사용할 수 있습니다.

CSRF 공격은 서명 일치로 검색되지 않습니다. 공격 대상자로 위장한 해커가 이 취약점을

사용하여 사용자의 세션 쿠키를 훔치지 않고도 응용 프로그램에 무단으로 액세스할 수

있습니다. 공격 대상 사용자가 공격을 당하는 웹 사이트에 대한 권한이 있는 경우 사용자가

자신도 모르게 동일한 브라우저 창의 새 탭에서 악성 웹 페이지를 실행하는 등 동일한 브라우저 프로세스 컨텍스트 내의 다른 사이트에서 악성 웹 페이지를 로드할 수 있습니다.

이 악성 페이지가 공격 대상 웹 서버에 대한 숨겨진 요청을 할 경우 이 요청이 브라우저

메모리의 세션 쿠키가 이 요청의 일부를 구성하므로 인증된 요청이 됩니다. 웹 서버는

이 요청이 해당 사이트에서 수행된 사용자 작업의 결과라고 간주하므로 요청된 웹 페이지를

처리합니다. 이점을 극대화하려면 일반적으로 해커는 이 공격을 수행할 수 있는 데이터

업데이트와 같은 수행할 수 있는 요청을 표적으로 삼습니다.

CSRF 공격을 방지하려면 브라우저 세션 내의 모든 HTTP 요청이 사용자 세션을 기반으로

토큰을 전달해야 합니다. 모든 요청이 이 토큰을 전달하려면 웹 응용 프로그램 방화벽 기능이 HTTP(S) 책갈피 기능의 역방향 프록시에서 URL을 다시 작성하는 방식과 유사하게 웹 페이지에 포함된 모든 URL을 다시 작성합니다. CSRF 보호가 활성화된 경우 응용 프로그램 오프로딩에

대해서도 이 작업이 수행됩니다.

CSRF 보호는 익명 모드에서도 제공됩니다. CSRF 보호가 활성화된 경우 전역 유휴 시간 초과로 설정된 유휴 시간 초과가 익명 액세스에 적용됩니다. 세션 시간이 초과되면 오류 메시지가

표시되므로 사용자는 강제로 새 창에서 사이트를 다시 방문해야 합니다. 인증이 포털에

적용되면 사용자가 포털의 로그인 페이지로 리디렉션됩니다.

웹 응용 프로그램 방화벽은 웹 응용 프로그램 방화벽을 통해 액세스한 웹 사이트에서 기밀 정보와 중요한 정보가 포함된 텍스트를 표시하지 않도록 이러한 텍스트를 구성할 수 있는 방법을

관리자에게 제공하여 정보 노출 및 잘못된 오류 처리를 방지합니다. 이러한 텍스트 문자열은

웹 응용 프로그램 방화벽 > 설정 페이지에서 입력됩니다.

패턴 일치 사용자 지정 텍스트 기능 외에도 정보 노출과 관련된 서명을 사용하여 이러한

유형의 공격을 방지할 수 있습니다.

SRA 5.5부터 웹 응용 프로그램 방화벽이 HTML 웹 페이지에서 신용카드와 주민등록번호(SSN)의 의도하지 않은 노출로부터 보호할 수 있습니다.

참고 텍스트 또는 HTML 페이지에 한해서 첫 번째 512킬로바이트만 검사하여 신용카드 또는

SSN 노출이 발생했는지 확인합니다.

웹 응용 프로그램 방화벽은 다양한 형식의 신용카드 번호와 SSN 번호를 식별합니다.

예를 들어, SSN은 XXX XX XXXX 또는 XXX-XX-XXXX로 지정될 수 있습니다. 웹 응용 프로그램 방화벽은 신용카드 또는 SSN 사양과 일치하지 않는 형식을 필터링하여 긍정 오류를

제거합니다. 예를 들어, 신용카드는 Luhn의 알고리즘에 따라 n자리 숫자가 신용카드 번호가

될 수 있는지를 확인합니다.

관리자는 사용자의 신원을 노출할 수 있는 숫자를 삭제(로그), 방지 또는 마스킹하는 등

적절하게 작업을 설정할 수 있습니다. 마스킹은 완전히 또는 부분적으로 수행될 수 있으며

다음과 같은 문자 중에서 마스킹할 문자를 선택할 수 있습니다. #, *, -, x, X, ., !, $, ? 마스킹된 숫자는 송장에 인쇄된 신용카드 번호의 형태와 유사합니다.

손상된 인증 및 세션 관리 요구 사항에 따라 웹 응용 프로그램 방화벽은 강력한 세션 관리를

지원하여 웹 사이트의 권한 요구 사항을 강화해야 합니다. Dell SonicWALL SRA는 일회용

암호, 2단계 인증, Single Sign-On, 클라이언트 인증서 인증을 지원하므로 이미 강력한 인증

기능을 갖고 있습니다.

세션 관리를 위해 사용자 포털이 시작되거나 사용자가 응용 프로그램 오프로드 포털에

로그인할 경우 웹 응용 프로그램 방화벽이 세션 로그아웃 대화 상자를 표시합니다.

이 기능은 웹 응용 프로그램 방화벽 사용이 허가된 경우 기본적으로 활성화되며

웹 응용 프로그램 방화벽 > 설정 페이지에서 비활성화할 수 있습니다.

안전하지 않은 암호화 저장 및 안전하지 않은 통신은 필요할 때마다 키와 암호를 암호화하고

SSL 암호화를 사용하여 웹 응용 프로그램 방화벽과 클라이언트 사이에서 데이터를 암호화하는 방식으로 방지됩니다. Dell SonicWALL SRA는 백엔드 웹 서버를 통해서도 HTTPS를 지원합니다.

Dell SonicWALL SRA는 호스트, 서브넷, 프로토콜, URL 경로 및 포트를 기반으로 웹 사이트에

대한 액세스를 허용하거나 거부할 수 있는 액세스 정책을 지원합니다. 이러한 정책은

전역적으로 또는 사용자 및 그룹별로 구성할 수 있습니다.

Slowloris 공격은 Dell SonicWALL SRA 보안 어플라이언스처럼 HTTP 요청을 제한, 버퍼링 또는 프록싱하는 업스트림 장치가 있는 경우에 방지될 수 있습니다. 웹 응용 프로그램 방화벽은

비율 제한기를 사용하여 Slowloris HTTP 서비스 거부 공격을 차단합니다.

PCI DSS(Payment Card Industry Data Security Standard) 6.5(2.0 버전) 및

PCI DSS 6.6(1.2 버전)이 PCI 보고에 포함됩니다. 관리자는 이러한 PCI 요구 사항을 충족하도록 웹 응용 프로그램 방화벽을 구성할 수 있습니다.

웹 응용 프로그램 방화벽 > 상태 페이지에서 PCI 보고서 파일을 생성하고 다운로드할 수

있습니다.

참고 이는 공식적인 PCI 규정 준수 보고서가 아닙니다. 자체 평가 목적으로만 제공됩니다.

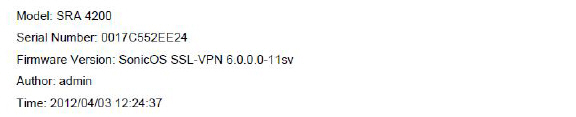

보고서 표지에는 다음과 같은 정보가 표시됩니다.

• 어플라이언스의 모델, 일련 번호 및 펌웨어 버전

• 보고서를 다운로드한 사람의 사용자 이름(보고서의 작성자로 표시됨)

• 보고서가 생성된 시간

아래에 그 예가 나와 있습니다.

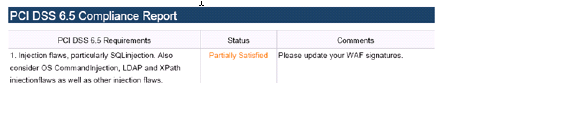

PCI 규정 준수 보고서에서 2개의 표가 동적으로 생성되어 각 PCI 요구 사항의 상태를

표시합니다. 이러한 표의 형식이 아래의 예에 나와 있습니다.

첫 번째 열은 PCI 요구 사항을 설명합니다.

두 번째 열은 현재 웹 응용 프로그램 설정의 PCI 요구 사항의 상태를 표시합니다. 4개의

가능한 상태 값이 있으며 각 값은 색으로 구분됩니다.

• 충족됨(녹색)

• 부분적으로 충족됨(주황색)

• 충족되지 않음(빨간색)

• 결정할 수 없음(검은색)

세 번째 열은 상태 등급을 설명하는 주석과 세부 정보를 제공합니다. 상태가 '충족됨'인

경우 주석이 제공되지 않습니다.

SRA 어플라이언스는 중요한 서버 측 쿠키를 변조로부터 보호합니다.

다음과 같은 두 종류의 쿠키가 있습니다.

서버 측 쿠키 – 이러한 쿠키는 백엔드 웹 서버에서 생성됩니다. 이러한 쿠키는 중요하며

보호되어야 합니다. 경로, 도메인, 보안 및 HttpOnly와 같은 선택적 특성을 갖고 있습니다.

클라이언트 측 쿠키 – 이러한 쿠키는 사용자 브라우저의 클라이언트 측 스크립트에서

만들어집니다. 이러한 쿠키는 안전하지 않으며 변조되기가 쉽습니다.

이 기능은 웹 응용 프로그램 방화벽 > 설정 페이지에서 찾을 수 있습니다.

이 페이지에는 다음과 같은 옵션으로 구성되어 있습니다.

포털 – 모든 응용 프로그램 오프로딩 포털의 목록입니다. 포털마다 자체 설정이 있습니다.

전역 항목은 모든 포털의 기본 설정입니다.

변조 보호 모드 – 다음 세 가지 모드를 사용합니다.

• 방지 – 변조된 쿠키를 모두 제거하고 기록합니다.

• 검색만 – 변조된 쿠키만 기록합니다.

• 전역 상속 – 이 포털의 전역 설정을 사용합니다.

서버 쿠키 암호화 – 이름과 값을 따로 암호화합니다. 이는 쿠키 이름 또는 값을 읽을 수 없게

되므로 클라이언트측 스크립트 동작에 영향을 미칩니다. 이러한 옵션에서는 서버측 쿠키만

암호화됩니다.

쿠키 특성 – HttpOnly 및 보안 특성이 서버 측 쿠키에 추가됩니다(이러한 특성이 활성화된 경우).

특성 HttpOnly는 클라이언트측 스크립트가 교차 사이트 스크립팅 및 세션 하이재킹 같은

공격을 완화하는 데 중요한 쿠키에 액세스하지 못하도록 합니다. 특성 보안은 HTTPS 연결에서만 쿠키가 전송되도록 합니다. 두 가지 모두 서버측 쿠키에 대해 강력한 보안 레이어를

추가합니다.

참고 기본적으로 보안 특성은 Cookie 변조 보호를 사용하지 않는 경우에도 항상 HTTP 연결에

추가됩니다. 이 동작은 구성 가능 옵션이며 해제할 수 있습니다.

클라이언트 쿠키 허용 – 클라이언트 쿠키 허용 옵션이 기본적으로 사용됩니다. Strict 모드에서는 클라이언트 쿠키 허용 옵션을 사용하지 않습니다. 사용하지 않으면 백엔드 시스템에

클라이언트 쿠키를 보내는 것이 허용되지 않습니다. 이 옵션은 서버측 쿠키에는 영향을 미치지 않습니다.

제외 목록 – 제외 목록이 사용되고 쿠키를 포함하는 경우 쿠키가 평상시처럼 전달되고

보호되지 않습니다. 서버 측 쿠키와 클라이언트 측 쿠키를 제외할 수 있습니다.

제외 목록 항목은 대/소문자를 구분하며 ‘CookieName@CookiePath’ 형식으로 표시됩니다.

이름은 같지만 경로는 다른 쿠키는 다른 쿠키로 취급됩니다. 임의의 경로를 표시할 수 있도록 ‘CookiePath’를 비워 둘 수 있습니다.

전역 가져오기 – 응용 프로그램 포털은 전역 예외 목록을 가져올 수 있습니다.

관리자는 웹 응용 프로그램 방화벽 > 규칙 페이지에서 응용 프로그램 프로파일링을 구성할 수 있습니다. 응용 프로그램 프로파일링은 각 포털에 대해 독립적으로 수행되며

여러 응용 프로그램을 동시에 프로파일링할 수 있습니다.

포털을 선택한 후 프로파일링할 응용 프로그램 콘텐츠의 유형을 선택할 수 있습니다.

HTML/XML, Javascript, CSS 또는 이미지, HTML, CSS와 같은 모든 콘텐츠 유형을 포함하는

모두를 선택할 수 있습니다. HTML/XML 콘텐츠는 일반적으로 더 중요한 웹 트랜잭션을 포함하므로 보안 관점에서 볼 때 가장 중요합니다. 이 콘텐츠 유형은 기본적으로 선택됩니다.

그런 다음 프로파일링 시작 버튼을 클릭(그러면 이 버튼이 프로파일링 종료로 변경됨)하여 SRA 어플라이언스를 학습 모드로 전환합니다. 프로파일링은 신뢰할 수 있는 사용자가 적절한 방식으로 응용 프로그램을 사용하는 경우에 수행해야 합니다. SRA가 입력을 기록하고 URL 프로필로 저장합니다. URL 프로필은 응용 프로그램 프로파일링 섹션에서 웹 응용 프로그램 방화벽 > 규칙 페이지에 트리 구조로 나열됩니다.

하이퍼링크로 표시된 URL만 백엔드 서버에서 액세스할 수 있는 URL입니다. 해당 URL에 대해 알아낸 값이 정확하지 않을 경우 하이퍼링크를 클릭하여 이 값을 편집할 수 있습니다.

그런 다음 수정된 URL 프로필을 사용하는 규칙을 생성할 수 있습니다.

SRA는 다음과 같은 HTTP 매개 변수를 알아냅니다.

• 응답 상태 코드

• 게시 데이터 길이 – 게시 데이터 길이는 콘텐츠 길이 헤더의 값을 알아내어 예상할 수

있습니다. 최대 크기는 이 값에 가장 근접하고 이 값보다 큰 2의 거듭제곱으로 설정됩니다. 따라서 백엔드 응용 프로그램에서 할당한 메모리의 양을 수용할 수 있습니다. 예를 들어,

콘텐츠 길이가 65인 경우 65보다 두 번째로 큰 2의 거듭제곱은 128입니다.

이는 URL 프로필에서 구성된 제한값입니다. 관리자가 이 값이 정확하지 않다고 판단한

경우 값을 적절하게 수정할 수 있습니다.

• 매개 변수 요청 – 특정 URL에서 수락할 수 있는 매개 변수의 목록입니다.

적절한 양의 입력을 알아낸 경우 프로파일링 종료 버튼을 클릭하여 알아낸 입력에서 규칙을

생성할 수 있습니다. 생성된 규칙 체인에 대해 다음 중 하나를 기본 동작으로 설정할 수 있습니다.

• 사용 안 함 – 생성된 규칙이 활성화되지 않고 사용되지 않습니다.

• 검색만 – 생성된 규칙을 트리거하는 콘텐츠가 검색되고 기록됩니다.

• 방지 – 생성된 규칙을 트리거링하는 콘텐츠가 차단되고 기록됩니다.

과거에 URL 프로필에 이미 규칙 체인이 생성되었다면 URL 프로필의 기존 규칙 체인 덮어쓰기 확인란이 선택된 경우만 규칙 체인을 덮어씁니다. 규칙 생성 버튼을 클릭하면 URL 프로필에서 규칙이 생성됩니다. URL 프로필이 수정된 경우 이러한 변경 내용은 통합됩니다.

사용자 지정 규칙의 비율 제한은 어떤 원리로 작동됩니까?

관리자는 웹 응용 프로그램 방화벽 > 규칙 페이지에서 규칙 체인을 추가하거나 편집할 때

비율 제한을 구성할 수 있습니다. 규칙 체인에 대해 비율 제한을 사용할 경우 구성된 시간 내의 일치 횟수가 구성된 임계값보다 높은 경우에만 규칙 체인의 동작이 트리거됩니다.

이러한 유형의 보호는 무차별 대입 및 사전 공격을 방지하는 데 도움이 됩니다. 관리자는

관리 인터페이스에서 규칙 체인 ID가 15002인 예제 규칙 체인을 참조로 사용할 수 있습니다.

새 규칙 체인 또는 규칙 체인 편집 화면 하단의 방문 횟수 카운터 사용 확인란이 선택된 경우

관련 필드가 표시됩니다.

규칙 체인이 일치하면 웹 응용 프로그램 방화벽이 내부 카운터를 통해 규칙 체인이 일치하는

횟수를 지속적으로 추적합니다. 최대 허용 방문 횟수 필드에 이 규칙 체인에 대해 선택한

작업이 트리거되기 전에 발생해야 하는 일치 횟수를 입력합니다. 방문 횟수 카운터 기간 재설정 필드에 구성된 시간(초) 동안 규칙 체인이 일치하지 않으면 카운터가 0으로 재설정됩니다.

비율 제한이 IP 주소 또는 사용자 세션별로, 또는 모두를 기준으로 적용될 수 있습니다.

원격 주소별 추적 확인란을 사용하여 공격자의 원격 IP 주소를 기준으로 비율 제한을 적용할 수 있습니다.

세션별 추적 확인란을 사용하여 공격자의 원격 IP 주소를 기준으로 비율 제한을 적용할 수

있습니다. 이 방법으로 각 브라우저 세션을 위한 쿠키를 설정합니다. 사용자 세션별 추적은

공격자가 각 공격에 대해 새로운 사용자 세션을 시작하는 경우 원격 IP별 추적만큼 효과적이지 않습니다.

원격 주소별 추적 옵션은 SRA 어플라이언스에서 확인된 원격 주소를 사용합니다. 공격에서

NAT로 구성된 방화벽 뒤의 여러 클라이언트를 사용하는 경우 여러 클라이언트가 동일한

소스 IP 주소로 패킷을 효과적으로 전송하고 함께 계수됩니다.