Users_editLocalUser

사용자 특성을 편집하려면 사용자 > 로컬 사용자 창으로 이동하고 설정을 구성하려는

사용자 옆에 있는 구성 아이콘을 클릭합니다. 사용자 설정 편집 창이 표시됩니다.

로컬 사용자 편집 페이지에는 다음 테이블에서 설명하는 여러 가지 탭이 있습니다.

|

사용자가 외부 인증 서버로 인증하는 경우 사용자 유형 및 암호 필드는 표시되지 않습니다. 인증 서버가 암호의 유효성을 확인하므로 암호 필드는 구성할 수 없습니다. SRA 어플라이언스는 관리 권한을 갖도록 내부 사용자 데이터베이스를 인증하는 사용자만 허용하므로 사용자 유형은 구성할 수 없습니다. 또한 사용자 유형 외부는 외부적으로 인증하는 사용자에 대응하기 위해

자동 생성되는 로컬 사용자 인스턴스를 식별하는 데 사용됩니다.

사용자 설정 편집 창의 각 탭에 대한 구성 옵션 설명은 다음 섹션을 참조하십시오.

• 그룹 설정 수정

• 포털 설정 수정

일반 탭은 사용자 암호, 비활성 시간 제한 값 및 책갈피 SSO(single sign-on) 제어에

대한 구성 옵션을 제공합니다. 표 20 다음 표는 SSO, 전역/그룹/사용자 프로필 및 책갈피 정책의

응용 프로그램 특정 지원에 대한 자세한 정보를 제공합니다.

|

SRA 어플라이언스의 SSO(Single sign-on)는 다음 응용 프로그램을 지원합니다.

• RDP - ActiveX

• RDP - Java

• RDP - HTML5

• FTP

• HTTP

• HTTPS

• CIFS

참고 SSO는 2단계 인증 메서드와 함께 사용할 수 없습니다.

일반 사용자 설정을 수정하려면 다음 작업을 수행하십시오.

1. 왼쪽 열에서 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다. 사용자 설정 편집 창의 일반 탭이

표시됩니다. 일반 탭은 다음과 같은 구성할 수 없는 필드를 표시합니다. 사용자 이름,

기본 그룹, 도메인에서 및 사용자 유형 이러한 필드에 제공된 정보를 수정해야 하는 경우

사용자 제거에서 설명하는 대로 사용자를 제거하고 사용자를 다시 추가합니다.

3. 사용자 암호를 설정하거나 변경하려면 암호 필드에 암호를 입력합니다. 암호 확인 필드에

암호를 다시 입력합니다.

4. 로컬 사용자 데이터베이스의 암호는 선택적으로 설정된 간격으로 변경하거나 사용자가

다음에 로그인할 때 변경합니다. 사용자가 설정된 간격으로 암호를 변경하도록 하려면

암호가 x일 필드에 만료 간격을 입력합니다. 다음 로그인할 때 사용자가 암호를

변경하도록 하려면 다음 로그온 시 암호를 변경해야 합니다. 확인란을 선택합니다.

참고 특정 로컬 도메인 사용자가 자신의 암호를 변경하도록 할 수 있습니다.

사용자 > 로컬 사용자 > 편집 페이지의 일반 탭을 사용합니다.

5. 암호 만료 간격을 설정하는 경우 암호가 만료되기 x일 경고를 표시합니다. 필드에 사용자가

알림을 수신해야 하는 만료 전 일 수를 입력합니다.

구성되고 암호가 만료일이 가까워지면 암호가 만료되기 전의 일 수를 나타내는 알림이 사용자의 Virtual Office 페이지 또는 관리자의 관리 콘솔에 표시됩니다. 알림에는 암호를 변경할 수 있는

화면 링크도 포함됩니다.

6. 사용자에 대해 지정된 기간이 지난 후 Virtual Office에서 로그아웃되는 비활성 시간 제한을

설정하려면 비활성 시간 제한 필드에 허용하려는 비활성 시간(분)을 입력합니다.

또한 시간 제한 값은 사용자에 대해 일회용 암호가 구성될 때 일회용 암호의 유효성을

유지하는 시간(분 수)을 제어합니다.

비활성 시간 제한은 사용자, 그룹 및 전역 수준에서 설정할 수 있습니다. 개별 사용자에 대해

하나 이상의 시간 초과가 구성된 경우 사용자 시간 초과 설정은 그룹 시간 초과보다

우선하며 그룹 시간 제한은 전역 시간 제한보다 우선합니다. 전역 설정 시간 제한을 0으로

설정하면 그룹 또는 사용자 시간 제한이 구성되지 않은 사용자에 대해 비활성 시간 제한을

사용하지 않도록 설정합니다.

7. 사용자가 사용자 소유의 책갈피를 편집하거나 삭제하도록 허용하려면 사용자가 책갈피를 편집/삭제하도록 허용 드롭다운 메뉴에서 허용을 선택합니다. 사용자가 사용자 소유의 책갈피를

편집하거나 삭제하는 것을 방지하려면 거부를 선택합니다. 그룹 정책을 사용하려면

그룹 정책 사용을 선택합니다.

참고 사용자는 그룹 및 전역 책갈피를 편집하거나 삭제할 수 없습니다.

8. 사용자가 새 책갈피를 추가하도록 허용하려면 사용자가 책갈피를 추가하도록 허용 드롭다운

메뉴에서 허용을 선택합니다. 사용자가 새 책갈피를 추가하는 것을 방지하려면 거부를

선택합니다. 그룹 정책을 사용하려면 그룹 정책 사용을 선택합니다.

책갈피 수정 컨트롤은 미리 정의된 소스에 대해 사용자 지정 액세스를 제공하며 사용자가

지원 받을 필요가 없도록 합니다.

9. Single Sign-On 설정의 책갈피에 자동 로그인 드롭다운 메뉴에서 다음 옵션 중 하나를

선택합니다.

– 그룹 설정 사용: 책갈피에 대한 SSO(single sign-on)를 제어하기 위해 그룹 정책

설정을 사용하려면 이 옵션을 선택합니다.

– 사용자 제어: 책갈피에 대한 SSO(single sign-on)를 사용자가 사용 또는 사용하지

않도록 하려면 이 옵션을 선택합니다.

– 사용: 책갈피에 대해 single sign-on을 사용하도록 설정하려면 이 옵션을 선택합니다.

– 사용 안 함: 책갈피에 대해 single sign-on을 사용하지 않도록 설정하려면 이 옵션을

선택합니다.

참고 SSO 수정 컨트롤은 향상된 보안을 제공하고 사용자가 여러 로그인 자격 증명을

이용하는 것을 방지하거나 허용할 수 있습니다. SSO를 사용하도록 설정한 상태에서 사용자의 로그인 이름과 암호가 많은 서비스를 위해 백엔드 서버에 제공됩니다. FileShares의 경우 장치에서 사용자가 속해 있는 도메인 이름이 서버에 전달됩니다. 다른 서비스의 경우 서버는 사용자 이름에 도메인 이름이 접두사로 추가될 것을

예상할 수 있습니다. 이 인스턴스에서 SSO는 실패하며 사용자는 도메인이 접두사로 추가된 사용자 이름을 사용하여 로그인해야 합니다. 경우에 따라 서버에서 SSO가

성공할 수 있도록 기본 도메인 이름을 구성할 수 있습니다.

10. 구성 변경을 저장하려면 동의를 클릭합니다.

그룹 탭에서 사용자에 대한 그룹 멤버십을 추가하고 기본 그룹을 구성하고 사용자가

로그인할 때 그룹이 자동으로 할당되는지 여부를 제어할 수 있습니다.

Active Directory, LDAP 및 RADIUS 도메인에 로그인하는 사용자는 외부 AD 그룹 멤버십,

LDAP 특성 또는 RADIUS 필터-ID를 기반으로 SRA 그룹에 실시간으로 자동 할당됩니다.

참고 사용자의 외부 그룹 멤버십이 변경된 경우 외부 그룹 멤버십과 일치하도록

SRA 그룹 멤버십이 자동 변경됩니다.

그룹 탭에서 설정 구성 방법:

1. 그룹을 기본 그룹으로 설정하려면 기본으로 설정하려는 그룹에 해당하는

“기본 그룹 설정” 별표를 클릭합니다.

2. 사용자가 구성원이 될 그룹을 추가하려면 그룹 추가를 클릭합니다.

그룹은 사용자 > 로컬 그룹에서 이미 구성되어 있어야 합니다.

3. 드롭다운 목록에서 원하는 그룹을 선택합니다.

4. 기본 그룹 만들기 확인란을 선택하여 이 그룹을 사용자를 위한 기본 그룹 구성원으로 만듭니다.

5. 그룹 추가를 클릭하여 선택한 그룹을 그룹 멤버십 목록에 추가합니다.

6. 그룹 설정의 로그인할 때 그룹 자동 할당 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 – 그룹에 대해 구성된 설정을 사용합니다.

• 사용 – 로그인할 때 사용자를 그룹에 자동 할당합니다.

• 사용 안 함 – 로그인할 때 사용자를 그룹에 자동 할당하지 않습니다.

7. 동의를 클릭합니다.

포털 탭은 이 사용자에 대한 포털 설정을 위한 구성 옵션을 제공합니다.

이 사용자에 대한 포털 설정을 구성하려면 다음 단계를 수행하십시오.

1. 포털 탭의 포털 설정에서 이 사용자에 대한 다음 포털 설정 중 하나를 선택합니다.

• 그룹 설정 사용 – 이 사용자가 속해 있는 그룹에 정의된 설정은 포털 기능이 사용 또는

사용하지 않도록 설정되었는지 확인하는 데 사용됩니다. 그룹 설정은

사용자 > 로컬 그룹 페이지에서 그룹을 구성하여 정의됩니다.

• 사용 – 이 사용자에 대해 이 포털 기능을 사용합니다.

• 사용 안 함 – 이 사용자에 대해 이 포털 기능을 사용하지 않습니다.

다음 각 포털 기능에 대해 위의 설정 중 하나를 구성할 수 있습니다.

• NetExtender – Mobile Connect는 어플라이언스에 연결할 때 NetExtender 클라이언트로

사용되므로 이 설정은 NetExtender 및 Mobile Connect 모두에 적용됩니다.

• 로그인 후 NetExtender 시작

• 파일 공유

• Virtual Assist 기술자

• Virtual Assist 요청 도움말

• 가상 액세스 설치 링크

• 사용자가 책갈피를 추가하도록 허용

• 사용자가 책갈피를 편집/삭제하도록 허용 – 사용자 소유의 책갈피에만 적용됩니다.

2. 동의를 클릭합니다.

이 기능은 외부 사용자를 위한 것이며, 로그인할 때 할당된 그룹의 설정을 상속합니다. NetExtender 클라이언트 설정을 사용자를 위해 지정하거나 그룹 설정을 사용할 수 있습니다.

그룹 설정 구성에 대한 자세한 내용은 그룹 설정 편집을 참조하십시오.

NetExtender 범위를 사용하도록 설정하고 사용자에 대해 고정 클라이언트 설정을 구성하려면 다음 단계를 수행합니다.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 로컬 사용자 편집 페이지에서 NxSettings 탭을 선택합니다.

4. NetExtender 클라이언트 주소 범위의 드롭다운 목록에서 고정 풀 사용을 선택합니다.

5. 클라이언트 주소 범위 시작 필드에 클라이언트의 시작 IPv4 주소를 입력합니다.

6. 클라이언트 주소 범위 종료 필드에 클라이언트의 종료 IPv4 주소를 입력합니다.

7. 원하는 경우 NetExtender 클라이언트 IPv6 주소 범위의 드롭다운 목록에서 고정 풀 사용을 선택합니다.

8. 클라이언트 주소 범위 시작 필드에 클라이언트의 시작 IPv6 주소를 입력합니다.

9. IPv6을 사용하는 경우 클라이언트 주소 범위 종료 필드에 클라이언트의 종료 IPv6 주소를 입력합니다.

10. NetExtender 클라이언트 설정의 연결 해제 후 클라이언트 종료 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 의해 지정된 작업을 수행합니다. 그룹 설정 편집을 참조하십시오.

• 사용 - 사용자에 대해 이 작업을 사용하도록 설정하고. 그룹 설정을 재정의합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않도록 설정하고. 글로벌 설정을 재정의합니다.

11. 종료 후 클라이언트 제거 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 의해 지정된 작업을 수행합니다. 그룹 설정 편집을 참조하십시오.

• 사용 - 사용자에 대해 이 작업을 사용하도록 설정하고. 그룹 설정을 재정의합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않도록 설정하고. 글로벌 설정을 재정의합니다.

12. 클라이언트 세션 프로필 생성 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 의해 지정된 작업을 수행합니다. 그룹 설정 편집을 참조하십시오.

• 사용 - 사용자에 대해 이 작업을 사용하도록 설정하고. 그룹 설정을 재정의합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않도록 설정하고. 글로벌 설정을 재정의합니다.

13. 사용자 이름 및 암호 캐싱 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 의해 지정된 작업을 수행합니다. 그룹 설정 편집을 참조하십시오.

• 사용자 이름만 저장 허용 - 사용자 이름 캐싱이 허용됩니다. 사용자는 NetExtender를 시작할 때 암호만 입력하면 됩니다. 그룹 설정을 재정의합니다.

• 사용자 이름 및 암호 저장 허용 - 사용자 이름 및 암호 캐싱이 허용됩니다. 사용자는 NetExtender를 시작할 때 자동으로 로그인됩니다. 그룹 설정을 재정의합니다.

• 사용자 이름 및 암호 저장 금지 - 사용자 이름 및 암호 캐싱이 허용되지 않습니다. 사용자는 NetExtender를 시작할 때 사용자 이름과 암호를 모두 입력해야 합니다. 그룹 설정을 재정의합니다.

14. 내부 프록시 설정 섹션의 드롭다운 목록에서 내부 프록시 기능의 사용 여부를 선택합니다. 자세한 내용은 NetExtender > 클라이언트 설정을 참조하십시오.

15. 적용을 클릭합니다.

NetExtender 범위를 사용하도록 설정하고 사용자에 대해 DHCP 클라이언트 설정을 구성하려면 다음 단계를 수행합니다.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 로컬 사용자 편집 페이지에서 NxSettings 탭을 선택합니다.

4. NetExtender 클라이언트 주소 범위의 드롭다운 목록에서 DHCP 사용을 선택합니다.

5. 인터페이스 선택에서 드롭다운 목록을 사용해 DHCP에 사용할 인터페이스를 선택합니다.

6. 제공된 필드에 DHCP 서버를 입력합니다.

7. 원하는 경우 NetExtender 클라이언트 IPv6 주소 범위의 드롭다운 목록에서 DHCP 사용을 선택합니다.

8. 인터페이스 선택에서 드롭다운 목록을 사용해 DHCPv6에 사용할 인터페이스를 선택합니다.

9. 제공된 필드에 DHCPv6 서버를 입력합니다.

10. NetExtender 클라이언트 설정의 연결이 끊어진 후 클라이언트 종료 드롭다운 목록에서

다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 지정된 작업을 수행합니다. 그룹 설정 편집을

참조하십시오.

• 사용 - 사용자에 대해 이 작업을 사용합니다. 그룹 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을

재지정합니다.

11. 종료 후 클라이언트 제거 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 지정된 작업을 수행합니다. 그룹 설정 편집을

참조하십시오.

• 사용 - 사용자에 대해 이 작업을 사용합니다. 그룹 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을

재지정합니다.

12. 클라이언트 연결 프로필 만들기 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 지정된 작업을 수행합니다. 그룹 설정 편집을

참조하십시오.

• 사용 - 사용자에 대해 이 작업을 사용합니다. 그룹 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을

재지정합니다.

13. 사용자 이름 및 암호 캐시 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 그룹 설정 사용 - 그룹 설정에 지정된 작업을 수행합니다. 그룹 설정 편집을

참조하십시오.

• 사용자 이름만 저장 허용 - 사용자 이름의 캐싱을 허용합니다. 사용자는 NetExtender를

시작할 때만 암호를 입력해야 합니다. 그룹 설정을 재지정합니다.

• 사용자 이름 및 암호 저장 허용 - 사용자 이름 및 암호의 캐싱을 허용합니다.

사용자는 NetExtender를 시작할 때 자동 로그인됩니다. 그룹 설정을 재지정합니다.

• 사용자 이름 및 암호 저장 금지 - 사용자 이름 및 암호의 캐싱을 허용하지 않습니다.

사용자는 NetExtender를 시작할 때 사용자 이름과 암호를 모두 입력해야 합니다.

그룹 설정을 재지정합니다.

14. 내부 프록시 설정 섹션의 드롭다운 목록에서 내부 프록시 기능의 사용 여부를 선택합니다. 자세한 내용은 NetExtender > 클라이언트 설정을 참조하십시오.

15. 동의를 클릭합니다.

Nx 경로 탭은 NetExtender 클라이언트 경로를 위한 구성 옵션을 제공합니다.

NetExtender 클라이언트 경로 설정을 수정하는 절차는

NetExtender > 클라이언트 경로를 참조하십시오.

정책 탭은 정책 구성 옵션을 제공합니다.

참고 사용자 정책은 우선 순위가 가장 높은 정책 유형이며 그룹 정책 또는 전역 정책 전에

시행됩니다.

사용자 액세스 정책을 추가하려면 다음 단계를 수행하십시오.

1. 정책 탭에서 정책 추가를 릭합니다. 정책 추가 창이 표시됩니다.

정책을 적용할 대상 드롭다운 목록에서 정책을 개별 호스트, 주소 범위, 모든 주소, 네트워크

개체, 서버 경로 또는 URL 개체에 적용할지 선택합니다. 개별 IPv6 호스트, IPv6 주소 범위 또는

모든 IPv6 주소를 선택할 수도 있습니다. 정책을 적용할 대상 드롭다운 목록에서 선택한 개체

유형에 따라 정책 추가 창이 바뀝니다.

참고 이러한 SRA 정책은 소스 주소가 아닌 SRA 연결의 대상 주소에 적용됩니다. 정책 탭에서 만든 정책을 사용하여 승인부터 SRA 게이트웨이로 인터넷의 특정 IP 주소를 허용하거나 차단할 수 없습니다. 그러나 사용자의 로그인 정책 탭에서 만든 로그인 정책을 사용하여 IP 주소별로 소스 로그인을 제어할 수 있습니다.

자세한 내용은 로그인 정책 구성을 참조하십시오.

• IP 주소 - 정책을 특정 호스트에 적용하는 경우 IP 주소 필드에 로컬 호스트 컴퓨터의 IP 주소를 입력합니다. 선택적으로 포트 범위/포트 번호 필드에 포트 범위(예: 4100 ~ 4200)

또는 단일 포트 번호를 입력합니다. IP 주소를 위한 정책 추가를 참조하십시오.

• IP 주소 범위 - 정책을 주소 범위에 적용하는 경우 IP 네트워크 주소 필드에 시작 IP 주소를, 서브넷 마스크 필드에 IP 주소 범위를 정의하는 서브넷 마스크를 입력합니다. 선택적으로 포트 범위/포트 번호 필드에 포트 범위(예: 4100 ~ 4200) 또는 단일 포트 번호를

입력합니다. IP 주소 범위를 위한 정책 추가를 참조하십시오.

• 모든 주소 - 정책을 모든 IPv4 주소에 적용하는 경우 IP 주소 정보를 입력할 필요가

없습니다. 모든 주소를 위한 정책 추가를 참조하십시오.

• 네트워크 개체 - 정책을 미리 정의된 네트워크 개체에 적용하는 경우

네트워크 개체 드롭다운 목록에서 개체의 이름을 선택합니다. 네트워크 개체를 정의할 때

포트 또는 포트 범위를 지정할 수 있습니다. 네트워크 개체 추가를

참조하십시오.

• 서버 경로 - 정책을 서버 경로에 적용하는 경우 리소스 필드에서 다음 라디오 버튼 중

하나를 선택합니다.

– 공유(서버 경로) - 이 옵션을 선택할 때 서버 경로 필드에 경로를 입력합니다.

– 네트워크(도메인 목록)

– 서버(컴퓨터 목록)

파일 공유 액세스 정책 설정을 참조하십시오.

• URL 개체 - 정책을 미리 정의된 URL 개체에 적용하는 경우 URL을 URL 필드에

입력합니다. URL 개체를 위한 정책 추가를 참조하십시오.

• IPv6 주소 - 정책을 특정 호스트에 적용하는 경우 IPv6 주소 필드에 로컬 호스트 컴퓨터의 IPv6 주소를 입력합니다. 선택적으로 포트 범위/포트 번호 필드에 포트 범위(예: 4100 ~ 4200) 또는 단일 포트 번호를 입력합니다. IPv6 주소를 위한 정책 추가를

참조하십시오.

• IPv6 주소 범위 - 정책을 주소 범위에 적용하는 경우 IPv6 네트워크 주소 필드에 시작

IPv6 주소를, IPv6 접두사 필드에 IPv6 주소 범위를 정의하는 접두사를 입력합니다.

선택적으로 포트 범위/포트 번호 필드에 포트 범위(예: 4100 ~ 4200) 또는 단일 포트 번호를 입력합니다. IPv6 주소 범위를 위한 정책 추가를 참조하십시오.

• 모든 IPv6 주소 - 정책을 모든 IPv6 주소에 적용하는 경우 IP 주소 정보를 입력할 필요가

없습니다. 모든 IPv6 주소를 위한 정책 추가를 참조하십시오.

3. 서비스 드롭다운 목록에서 서비스 유형을 선택합니다. 네트워크 개체에 정책을 적용하는

경우 서비스 유형은 네트워크 개체에 정의됩니다.

4. 상태 드롭다운 목록에서 허용 또는 거부를 선택하여 지정된 서비스 및 호스트 컴퓨터에

대한 SRA 연결을 허용하거나 거부합니다.

팁 Citrix 책갈피를 사용할 때 호스트에 대한 프록시 액세스를 제한하려면 Citrix 및

HTTP 서비스 두 가지 모두에 대해 거부 규칙을 구성해야 합니다.

5. 동의를 클릭하여 구성을 업데이트합니다. 구성이 업데이트되면 새 정책이

로컬 사용자 편집 페이지에 표시됩니다.

가장 높은 우선 순위 정책부터 가장 낮은 우선 순위 정책까지 우선 순위별로

현재 사용자 정책 테이블에 사용자 정책이 표시됩니다.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 정책 탭을 선택합니다.

4. 정책 추가...를 클릭합니다.

5. 정책을 적용할 대상 필드에서 IP 주소 옵션을 클릭합니다.

정책 이름 필드에 정책의 이름을 정의합니다.

7. IP 주소 필드에 IP 주소를 입력합니다.

8. 포트 범위/포트 번호 필드에 선택적으로 포트 범위 또는 개별 포트를 입력합니다.

9. 서비스 드롭다운 목록에서 서비스 개체를 클릭합니다.

10. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

11. 동의를 클릭합니다.

1. 정책을 적용할 대상 필드에서 IP 주소 범위 옵션을 클릭합니다.

정책 이름 필드에 정책의 이름을 정의합니다.

3. IP 네트워크 주소 필드에 시작 IP 주소를 입력합니다.

4. 서브넷 마스크 필드에 255.255.255.0의 형식으로 서브넷 마스크 값을 입력합니다.

5. 포트 범위/포트 번호 필드에 선택적으로 포트 범위 또는 개별 포트를 입력합니다.

6. 서비스 드롭다운 목록에서 서비스 옵션을 클릭합니다.

7. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

8. 동의를 클릭합니다.

1. 정책을 적용할 대상 필드에서 모든 주소 옵션을 선택합니다.

정책 이름 필드에 정책의 이름을 정의합니다.

3. IP 주소 범위 필드는 읽기 전용이며 모든 IP 주소를 지정합니다.

4. 서비스 드롭다운 목록에서 서비스 옵션을 클릭합니다.

5. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

6. 동의를 클릭합니다.

파일 공유 액세스 정책을 설정하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 정책 탭을 선택합니다.

4. 정책 추가를 클릭합니다.

5. 정책을 적용할 대상 드롭다운 목록에서 서버 경로를 선택합니다.

정책 이름 필드에 정책의 이름을 입력합니다.

7. 리소스 필드에서 공유 라디오 버튼을 선택합니다.

8. 서버 경로 필드에 서버 경로를 입력합니다.

9. 상태 드롭다운 목록에서 허용 또는 거부를 선택합니다.

참고 서버 경로 액세스 제한 같은 파일 공유를 위한 정책 편집에 대한 자세한 내용은

파일 공유를 위한 정책 추가를 참조하십시오.

10. 동의를 클릭합니다.

파일 공유 액세스 정책을 추가하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 정책 탭을 선택합니다.

4. 정책 추가...를 클릭합니다.

5. 정책을 적용할 대상 드롭다운 목록에서 서버 경로를 선택합니다.

6. 정책 이름 필드에 정책의 이름을 입력합니다.

7. 서버 경로 필드에 servername/share/path or servername\share\path 형식의 서버 경로를

입력합니다. 접두사 \\, //, \ 및 /가 허용됩니다.

참고 공유 및 경로는 정책에 대한 세밀한 제어를 제공합니다. 두 가지 모두 옵션입니다.

8. 상태 드롭다운 목록에서 허용 또는 거부를 선택합니다.

9. 동의를 클릭합니다.

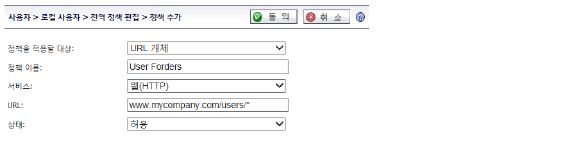

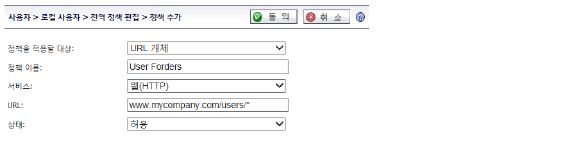

개체 기반의 HTTP 또는 HTTPS 사용자 정책을 만들려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 정책 탭을 선택합니다.

4. 정책 추가를 클릭합니다.

5. 정책을 적용할 대상 드롭다운 메뉴에서 URL 개체 옵션을 선택합니다.

6. 정책 이름 필드에 정책의 이름을 정의합니다.

7. 서비스 드롭다운 목록에서 웹(HTTP) 또는 보안 웹(HTTPS)을 선택합니다.

8. URL 필드에서 이 정책에서 시행할 URL 문자열을 추가합니다.

참고 표준 URL 요소 외에 관리자는 포트, 경로 및 와일드카드 요소를 URL 필드에 입력할 수 있습니다. 이러한 추가 요소 사용에 대한 자세한 내용은

정책 URL 개체 필드 요소를 참조하십시오.

경로를 지정한 경우 URL 정책은 반복되며 모든 하위 디렉터리에 적용됩니다.

예를 들어 “www.mycompany.com/users/*”를 지정한 경우

“www.mycompany.com/users/” 폴더 아래 있는 모든 폴더나 파일에 대한 액세스가 허용됩니다.

9. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

10. 동의를 클릭합니다.

HTTP/HTTPS 정책을 만들 때 관리자는 URL 필드에 유효한 호스트 URL을 입력해야 합니다.

또한 관리자는 포트, 경로 및 와일드카드 요소를 이 필드에 입력할 수 있습니다. 다음 차트는

표준 URL 필드 요소의 개요를 제공합니다.

|

참고 URL 필드의 항목은 (“http://”, “https://”) 요소를 포함할 수 없습니다. 항목은 “#” 같은 조각 구분 기호를 포함할 수 없습니다.

IPv6 주소를 위한 정책을 추가하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자로 이동합니다.

2. 구성하려는 사용자 옆의 구성 아이콘을 클릭합니다.

3. 정책 탭을 선택합니다.

4. 정책 추가...를 클릭합니다.

5. 정책을 적용할 대상 필드에서 IPv6 주소 옵션을 클릭합니다.

정책 이름 필드에 정책의 이름을 정의합니다.

7. IPv6 주소 필드에 2001::1:2:3:4의 형식으로 IPv6 주소를 입력합니다.

8. 포트 범위/포트 번호 필드에 선택적으로 포트 범위 또는 개별 포트를 입력합니다.

9. 서비스 드롭다운 목록에서 서비스 개체를 클릭합니다.

10. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

11. 동의를 클릭합니다.

IPv6 주소 범위를 위한 정책을 추가하려면 다음 단계를 수행하십시오.

1. 정책을 적용할 대상 필드에서 IPv6 주소 범위 옵션을 클릭합니다.

정책 이름 필드에 정책의 이름을 정의합니다.

3. IPv6 네트워크 주소 필드에 시작 IPv6 주소를 입력합니다.

4. IPv6 접두사 필드에 64 또는 112 같은 접두사 값을 입력합니다.

5. 포트 범위/포트 번호 필드에 선택적으로 포트 범위 또는 개별 포트를 입력합니다.

6. 서비스 드롭다운 목록에서 서비스 옵션을 클릭합니다.

7. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

8. 동의를 클릭합니다.

모든 IPv6 주소를 위한 정책을 추가하려면 다음 단계를 수행하십시오.

1. 정책을 적용할 대상 필드에서 모든 IPv6 주소 옵션을 선택합니다.

정책 이름 필드에 정책의 이름을 정의합니다.

3. IPv6 주소 범위 필드는 읽기 전용이며 모든 IPv6 주소를 지정합니다.

4. 서비스 드롭다운 목록에서 서비스 옵션을 클릭합니다.

5. 상태 드롭다운 목록에서 허용 또는 거부 중 액세스 동작을 클릭합니다.

6. 동의를 클릭합니다.

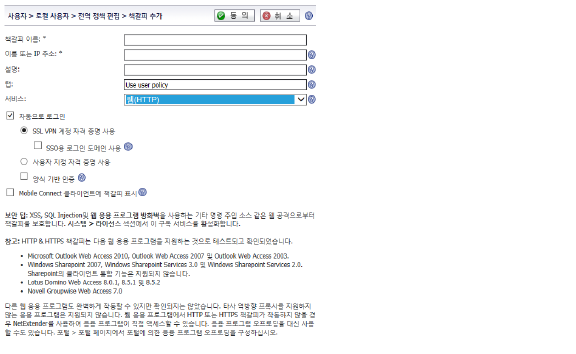

책갈피 탭은 사용자 책갈피를 추가하고 편집하는 구성 옵션을 제공합니다. 아래의 주요 절차 외에 다음을 참조하십시오.

• 사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기

사용자 책갈피를 정의하려면 다음 단계를 수행하십시오.

1. 사용자 책갈피 편집 창에서 책갈피 탭을 클릭합니다.

책갈피 추가를 클릭합니다. 책갈피 추가 창이 표시됩니다.

사용자 책갈피가 정의되면 SRA Virtual Office 홈 페이지에서 정의된 책갈피를 볼 수 있습니다.

1. 책갈피 이름 필드에 책갈피의 설명 이름을 입력합니다.

2. 이름 또는 IP 주소 필드에 LAN에 있는 호스트 컴퓨터의 정규화된 도메인 이름(FQDN) 또는 IPv4 또는 IPv6 주소를 입력합니다. 일부 환경에서는 Windows 로컬 네트워크에서 VNC 책갈피를 만들 때와 같이 호스트 이름만 입력할 수 있습니다.

이름 또는 IP 주소 필드에 IPv6 주소와 함께 포트 번호가 포함된 경우 IPv6 주소는 대괄호로

묶어 주어야 합니다. 예를 들어: [2008::1:2:3:4]:6818.

참고 IPv6은 ActiveX 또는 파일 공유에서 지원되지 않습니다.

일부 서비스는 비표준 포트에서 실행할 수 있으며 일부는 연결할 때 경로가 지정됩니다.

서비스 필드의 선택에 따라 이름 또는 IP 주소 필드를 다음 표에 나와 있는 예제 중 하나처럼 표 21

서식을 지정합니다.

표 3 서비스 유형별 책갈피 이름 또는 IP 주소 형식

|

팁 Linux 서버에 대한 가상 네트워크 컴퓨팅(VNC) 책갈피를 만들 때 이름 또는 IP 주소 필드에 ipaddress:port:server의 형식으로 된 Linux 서버 IP 외에 포트 번호와 서버 번호를 지정해야 합니다. 예를 들어, Linux 서버 IP 주소가 192.168.2.2이고 포트 번호는 5901이며

서버 주소는 1인 경우 이름 또는 IP 주소 필드는 192.168.2.2:5901:1이 됩니다.

3. 선택적으로 설명 필드에 입력하여 책갈피 테이블에 표시할 설명을 입력할 수 있습니다.

4. 사용자가 편집/삭제하도록 허용을 선택하여 사용자가 Virtual Office 포털에서 책갈피를

편집하거나 삭제할 수 있는지 여부를 설정합니다. 허용, 거부 또는 사용자 정책 사용 설정을

선택할 수 있습니다.

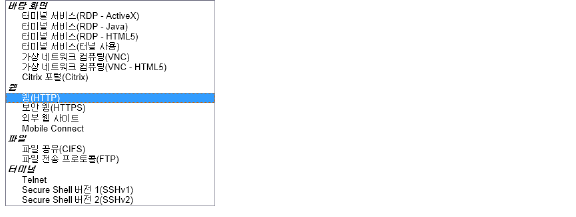

5. 서비스 드롭다운 목록에서 서비스 유형 중 하나를 선택합니다.

서비스 드롭다운 목록에서 선택하는 특정 서비스의 경우 추가 필드가 나타날 수 있습니다.

선택한 서비스에 대해 다음 정보를 사용하여 책갈피 만들기를 완료하십시오.

터미널 서비스(RDP - ActiveX), 터미널 서비스(RDP - Java) 또는 터미널 서비스(RDP - HTML5)

참고 터미널 서비스(RDP - ActiveX) 서비스 유형을 사용하여 책갈피를 만드는 경우 Internet Explorer 이외의 브라우저를 사용하는 동안 해당 책갈피를 클릭하면 서비스가 자동으로

터미널 서비스(RDP - Java)로 전환됩니다. 전환을 알려주는 팝업 창이 나타납니다.

– 화면 크기 드롭다운 목록에서 사용자가 이 책갈피를 실행할 때 사용할 기본 터미널

서비스 화면 크기를 선택합니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

컴퓨터마다 다른 화면 크기를 지원하기 때문에 원격 데스크톱 응용 프로그램을 사용할 때는

원격 데스크톱 세션을 실행하는 컴퓨터의 화면 크기를 선택해야 합니다.

또한 응용 프로그램 경로 필드에 경로를 입력하여 원격 컴퓨터에서 응용 프로그램이 있는

경로를 제공할 수도 있습니다.

– 색상 드롭다운 목록에서 사용자가 이 책갈피를 실행할 때 터미널 서비스 화면의

기본 색 농도를 선택합니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

– 네트워크 연결을 통해 컴퓨터를 대기 상태에서 해제하려면 LAN 대기 상태 해제 사용

확인란을 선택합니다. 이 확인란을 선택하면 다음과 같은 새 필드가 표시됩니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

: •: MAC/이더넷 주소 – 대기 상태에서 해제할 대상 호스트의 하나 이상의 MAC 주소를

공백으로 구분하여 입력합니다.

: •: 부팅 대기 시간(초) – WoL 작업을 취소하기 전에 대상 호스트가 완전히 부팅할 때까지 대기할 초 수를 입력합니다.

: •: 호스트 이름 또는 IP 주소로 WOL 패킷 전송 – WOL 패킷을 이 책갈피의 호스트 이름 또는 IP로 전송하려면 호스트 이름 또는 IP 주소로 WOL 패킷 전송 확인란을 선택합니다.

이 설정은 대기 상태에서 해제할 다른 컴퓨터의 MAC 주소에도 적용될 수 있습니다.

– 원하는 경우 어플리케이션 및 경로 필드에 이 어플리케이션의 로컬 경로를 입력합니다. ActiveX 또는 Java에 대해서만 옵션을 사용할 수 있습니다.

– RemoteApp의 명령줄 인수를 입력합니다. ActiveX 또는 Java에 대해서만 옵션을 사용할 수 있습니다.

– 원하는 경우 다음 폴더의 시작 필드에 어플리케이션 명령을 실행할 로컬 폴더를 입력합니다. ActiveX 또는 Java에 대해서만 옵션을 사용할 수 있습니다.

– 콘솔 또는 관리자로 로그인하도록 허용하려면 콘솔/관리자 세션으로 로그인 확인란을 선택합니다. RDC 6.1 이상에서는 콘솔로 로그인 대신 관리자로 로그인 확인란이 제공됩니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

– 사용자가 TS 팜 또는 부하 분산 서버에 연결하는 경우 서버가 TS 팜임 확인란을 선택합니다. 기본적으로 책갈피는 입력된 이름과 IP 주소로만 연결됩니다. 이 기능을 사용하도록 설정하면 SRA 어플라이언스는 리디렉션된 주소를 가져와서 사용자를 올바른 서버로 연결합니다. 이 기능이 정상적으로 작동하려면 대화형 로그인을 사용하지 않도록 설정해야 할 수 있습니다. ActiveX 또는 Java에 대해서만 옵션을 사용할 수 있습니다.

: •: RDP - HTML5 책갈피의 경우에는 TS 팜 서버를 표시하는 옵션이 나열됩니다. 목록이 제공되는 경우 클라이언트가 목록의 서버로 리디렉션 및 연결됩니다. 목록이 제공되지 않으면 모든 서버가 연결됩니다.

– RDP - Java 책갈피의 경우 로컬에 RDP 클라이언트가 설치된 경우 이를 사용하는

대신 Java RDP 클라이언트를 강제로 사용하려면 Java 클라이언트 강제 사용 확인란을 선택합니다. 이 옵션을 선택한 경우 Windows 고급 옵션은 지원되지 않습니다.

– Windows 클라이언트 또는 RDC가 설치된 Mac OS X 10.5 이상 버전을 실행 중인 Mac 클라이언트에서 고급 Windows 옵션 표시를 확장하고, 해당하는 확인란을 선택하여 이 책갈피에서 사용하려는 로컬 네트워크의 다음 기능을 리디렉션합니다. ActiveX 또는 Java에 대해서만 옵션을 사용할 수 있습니다.

: •: 프린터 리디렉션

: •: 포트 리디렉션

: •: 드라이버 리디렉션

: •: 포트 리디렉션

: •: 스마트 카드 리디렉션

: •: 클립보드 리디렉션

: •: 플러그 앤 플레이 장치 리디렉션

이 책갈피 세션에서 사용하려는 다음 추가 기능의 확인란을 선택합니다.

: •: 세션 표시줄 표시

: •: 자동 다시 세션

: •: 바탕 화면 배경

: •: 비트맵 캐싱

: •: 메뉴/창 애니메이션

: •: 비주얼 스타일

: •: 끌기/크기 조정 중에 창 콘텐츠 표시

: •: 원격 오디오 - 이 드롭다운 목록에서는 이 컴퓨터에서 재생, 원격 컴퓨터에서 재생 또는 재생 안 함을 선택할 수 있습니다.

참고 특정 옵션 옆의 도움말 아이콘 위에 마우스 포인터를 놓으면 요구 사항을 나타내는 툴팁이 표시됩니다.

– RDP - HTML5의 경우에는 다음과 같은 고급 Windows 옵션을 사용할 수 있습니다.

: •: 바탕 화면 배경

: •: 메뉴/창 애니메이션

: •: 비주얼 스타일

: •: 끌기/크기 조정 중에 창 콘텐츠 표시

: •: 압축 사용

– 클라이언트 어플리케이션이 RDP - ActiveX 또는 Java용 RDP6인 경우에는 다음 옵션 중에서 선택할 수 있습니다.

: •: 듀얼 모니터

: •: 글꼴 다듬기

: •: 바탕 화면 구성

: •: 원격 어플리케이션 - 원격 어플리케이션은 서버 및 클라이언트 세션 활동을 모니터링합니다. 이 기능을 사용하려면 Windows 2008 RemoteApp 목록에 원격 어플리케이션을 등록해야 합니다. 원격 어플리케이션을 선택하면 터미널 서버와의 연결 관련 메시지가 Java 콘솔에 표시됩니다.

: •: 스팸 모니터

: •: 바탕 화면 구성

– 클라이언트 어플리케이션이 RDP - HTML5용 RDP6인 경우에는 글꼴 다듬기 옵션을 선택할 수 있습니다.

– 드롭다운 목록에서 최적화된 성능을 위한 세션연결 속도를 선택합니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

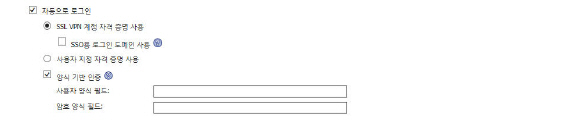

– 원하는 경우 자동 로그인을 선택하고 SSL-VPN 계정 자격 증명 사용을 선택하여 RDP 서버 로그인 시 현재 SRA 세션의 자격 증명을 전달합니다. 사용자 도메인을 RDP 서버로 전달하려면 SSO에 로그인 도메인 사용 옵션을 사용하도록 설정합니다. Windows 2008 이상 서버에서는 이 옵션을 사용하도록 설정해야 할 수 있습니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

– 모바일 장치에서 책갈피를 표시하려면 Mobile Connect 클라이언트에 대한 책갈피 표시 확인란을 선택합니다. 모든 터미널 서비스에 대해 옵션을 사용할 수 있습니다.

가상 네트워크 컴퓨팅(VNC)

– 인코딩 드롭다운 목록에서 다음 중 하나를 선택합니다.

– 원시 – 왼쪽-오른쪽 스캔라인 순서로 픽셀 데이터가 전송되고 원래 전체 화면이

전송된 후 변경된 사각형만 전송됩니다.

– RRE – Rise-and-Run-length-Encoding은 단일의 값으로 압축되는 동일한 픽셀의

시퀀스를 사용하며 카운트를 반복합니다. 이 옵션은 일정한 색으로 된 큰 블록에

효율적인 인코딩입니다.

– CoRRE – 255x255 픽셀 사각형의 최대값을 사용하는 RRE의 변형으로 단일 바이트 값을 사용할 수 있습니다. 매우 큰 영역이 같은 색이라는 것을 제외하면 RRE보다

효율적입니다.

– Hextile – 사각형이 원시 또는 RRE 데이터의 16x16 타일로 분할되어 미리 결정된

순서로 전송됩니다. LAN 내에서와 같이 고속 네트워크 환경에서 가장 많이 사용됩니다.

– Zlib – 많은 CPU 시간을 소모하는 원시 픽셀 데이터를 압축하는 데 zlib 라이브러리를 사용하는 간단한 인코딩입니다. 거의 모든 실제 상황에서 Zlib보다 효율적인

Tight 인코딩을 인식할 수 없는 VNC 서버와의 호환성을 위해 지원됩니다.

– Tight – 기본값이며 인터넷 또는 기타 낮은 대역폭의 네트워크 환경을 통해 VNC에

사용하기에 가장 적합한 인코딩입니다. 사전 처리된 픽셀 데이터를 압축하여 압축

비율을 최대화하고 CPU 사용률을 최소화하기 위해 zlib 라이브러리를 사용합니다.

– 압축 수준 드롭다운 목록에서 압축 수준을 기본값 또는 1 ~ 9을 선택합니다.

1은 압축 수준이 가장 낮고 9는 가장 높습니다.

– JPEG 이미지 품질 옵션은 편집할 수 없으며 6으로 설정되어 있습니다.

– 커서 모양 업데이트 드롭다운 목록에서 사용, 무시 또는 사용 안 함을 선택합니다.

기본값은 무시입니다.

– 화면에서 항목을 이동할 때 효율성을 개선하려면 CopyRect 사용을 선택합니다.

– 색 농도는 줄이고 효율성을 높이려면 제한된 색(256색)을 선택합니다.

– 오른쪽 클릭과 왼쪽 클릭 버튼을 전환하려면 역방향 마우스 버튼 2와 3을 선택합니다.

– 사용자가 원격 시스템에서 변경을 하지 않을 경우 보기 전용을 선택합니다.

– 여러 사용자가 같은 VNC 데스크톱을 보고 사용하도록 하려면 데스크탑 공유를

선택합니다.

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

가상 네트워크 컴퓨팅(VNC - HTML5)

– 데스크톱 창에서 키보드 및 마우스 이벤트를 사용하지 않도록 설정하려면 보기 전용 확인란을 선택합니다.

– 클라이언트 간의 데스크톱 공유를 사용하도록 설정하려면 데스크톱 공유 확인란을 선택합니다.

– Mobile Connect 클라이언트에서 책갈피 보기를 사용하도록 설정하려면 Mobile Connect 클라이언트에 대한 책갈피 표시 확인란을 선택합니다. 이 책갈피를 보고 액세스하려면 Mobile Connect 버전 2.0 이상을 실행 중이어야 합니다.

참고 지원 여부는 장치별로 다르며 지원되는 타사 어플리케이션을 설치해야 할 수 있습니다.

Citrix 포털(Citrix)

– 리소스 창 크기 드롭다운 목록에서 사용자가 이 책갈피를 실행할 때 사용할 기본

Citrix 포털 화면 크기를 선택합니다.

– 선택적으로 HTTPS를 사용하여 Citrix 포털에 안전하게 액세스하려면 HTTPS 모드를

선택합니다.

– 선택적으로 Internet Explorer를 사용할 때 Java를 사용하여 Citrix 포털에 액세스하려면 Internet Explorer에서 항상 Java 사용을 선택합니다. 이 설정을 사용하지 않으면

IE에서 Citrix ActiveX 클라이언트 또는 플러그인을 사용해야 합니다. 이 설정을

사용하면 IE 브라우저를 위해 특별히 Citrix 클라이언트 또는 플러그인을 설치하지

않아도 됩니다. 기본적으로 Java는 다른 브라우저에서 Citrix와 함께 사용되지만

IE에서도 작동합니다. 이 확인란을 사용하면 이 이동성을 활용할 수 있습니다.

– 선택적으로 항상 지정된 Citrix ICA 서버 사용을 선택하고 나타나는

ICA 서버 주소 필드에서 IP 주소를 지정합니다. 이 설정을 사용하면 Citrix ICA 세션을

위한 Citrix ICA 서버 주소를 지정할 수 있습니다. 기본적으로 책갈피에서

Citrix 서버의 ICA 구성에 제공된 정보를 사용합니다.

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

웹(HTTP)

– 또한 로그인할 현재 SRA 세션의 자격 증명을 웹 서버로 전달하려면 자동 로그인을 선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

양식 기반 인증을 위해 Single Sign-On을 구성하려면 양식 기반 인증 확인란을

선택합니다. 로그인 양식에서 사용자 이름을 나타내는 HTML 요소의 ‘name’ 및 ‘ID’

특성과 같도록 사용자 양식 필드를 구성합니다. 예를 들어, 다음과 같습니다. <input type=text name=’userid’>. 로그인 양식에서 암호를 나타내는 HTML 요소의 ‘name’

또는 ‘ID’ 특성과 같도록 암호 양식 필드를 구성합니다. 예를 들어, 다음과 같습니다. <input type=password name=’PASSWORD’ id=’PASSWORD’ maxlength=128>.

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

보안 웹(HTTPS)

– 또한 로그인할 현재 SRA 세션의 자격 증명을 보안 웹 서버로 전달하려면 자동 로그인을 선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

양식 기반 인증을 위해 Single Sign-On을 구성하려면 양식 기반 인증 확인란을

선택합니다. 로그인 양식에서 사용자 이름을 나타내는 HTML 요소의 ‘name’ 및 ‘ID’

특성과 같도록 사용자 양식 필드를 구성합니다. 예를 들어, 다음과 같습니다.

<input type=text name=’userid’>. 로그인 양식에서 암호를 나타내는 HTML 요소의 ‘name’ 또는 ‘ID’ 특성과 같도록 암호 양식 필드를 구성합니다. 예를 들어, 다음과

같습니다.

<input type=password name=’PASSWORD’ id=’PASSWORD’ maxlength=128>.

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

– SSL을 사용하여 이 웹 사이트와의 통신을 암호화하려면 HTTPS 모드 확인란을

선택합니다.

– 이 웹 사이트에 액세스할 때 보안 경고를 보고 싶지 않은 경우 보안 경고 사용 안 함

확인란을 선택합니다. 보안 경고는 일반적으로 이 책갈피가 응용 프로그램 오프로드된 웹 사이트 이외의 다른 웹 사이트를 참조할 때 표시됩니다.

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

Mobile Connect

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

파일 공유(CIFS)

– 사용자가 Windows 기능을 모방하는 파일 공유용 Java 애플릿을 사용하도록 하려면

파일 공유 Java 애플릿 사용 확인란을 선택합니다.

– 또한 로그인할 현재 SRA 세션의 자격 증명을 RDP 서버로 전달하려면 자동 로그인을

선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

파일 공유를 만들 때는 Windows 도메인 루트 시스템에서 분산 파일 시스템(DFS)

서버를 구성하지 마십시오. 도메인 루트는 도메인에 있는 Windows 컴퓨터에만

액세스를 허용하므로 이렇게 하면 다른 도메인에서 DFS 파일 공유에 액세스할 수 없게 됩니다. SRA 어플라이언스는 도메인 구성원이 아니며 DFS 공유에 액세스할 수 없습니다.

독립 실행형 루트에 있는 DFS 파일 공유에는 이 Microsoft 제한이 적용되지 않습니다.

파일 전송 프로토콜(FTP)

– 문자 인코딩 드롭다운 목록의 대체 값을 선택하려면 고급 서버 구성 표시를

선택합니다. 기본값은 표준(UTF-8)입니다.

– 또한 로그인할 현재 SRA 세션의 자격 증명을 FTP 서버로 전달하려면 자동 로그인을

선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

Telnet

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

보안 셸 버전 1(SSHv1)

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

보안 셸 버전 2(SSHv2)

– 선택적으로 호스트 키 자동 수락 확인란을 선택합니다.

– Dell SonicWALL 방화벽 같이 인증 없이 SSHv2 서버를 사용하는 경우

사용자 이름 바이패스 확인란을 선택할 수 있습니다.

– 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시

확인란을 선택합니다.

6. 동의를 클릭하여 구성을 업데이트합니다. 구성이 업데이트되면 새 사용자 책갈피가

로컬 사용자 편집 창에 표시됩니다.

Citrix 지원을 통해 Citrix 웹 사이트에서 ActiveX 또는 Java 클라이언트를 다운로드하려면 인터넷에 연결되어 있어야 합니다.

Citrix는 기본적으로 Internet Explorer에서 ActiveX를 사용하여, 다른 브라우저에서는 Java를 사용하여 액세스합니다. Java는 책갈피 구성에서 옵션을 선택하여 IE와 함께 사용할 수 있습니다. 서버는 사용할 Citrix 클라이언트 버전을 자동으로 결정합니다. Citrix를 실행하려면 Java가 필요한 브라우저의 경우 Java 10.1 이상이 설치되어 있어야 합니다.

Java 애플릿을 사용할 때는 Citrix 클라이언트에서 로컬 프린터를 사용할 수 있습니다.

그러나 일부 상황에서는 범용 프린터 드라이버를 PCL 모드로 변경해야 할 수 있습니다.

사용자에 대한 Citrix 책갈피를 구성하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자로 이동하고 사용자 옆의 구성 아이콘을 클릭합니다.

2. 로컬 사용자 편집 페이지에서 책갈피 탭을 선택합니다.

3. 책갈피 추가...를 클릭합니다.

4. 책갈피 이름 필드에 책갈피의 이름을 입력합니다.

5. 이름 또는 IP 주소 필드에 책갈피의 이름 또는 IP 주소를 입력합니다.

참고 HTTPS, HTTP, Citrix, SSHv2, SSHv1, Telnet 및 VNC는 포트 옵션 :portnum을 모두

사용합니다. HTTP, HTTPS 및 FileShares에는 디렉터리 또는 파일에 경로가 지정되어 있을 수도 있습니다.

6. 서비스 드롭다운 목록에서 Citrix 포털(Citrix)을 선택합니다. 디스플레이가 변경됩니다.

7. HTTPS 모드를 사용하려면 HTTPS 모드 옆의 상자를 선택합니다.

8. 선택적으로 Internet Explorer를 사용할 때 Java를 사용하여 Citrix 포털에 액세스하려면

Internet Explorer에서 항상 Java 사용 확인란을 선택합니다. 이 설정을 사용하지 않으면

Citrix ICA 클라이언트 또는 XenApp 플러그인(ActiveX 클라이언트)를 IE에서 사용해야 합니다. 이 설정을 사용하면 IE 브라우저를 위해 특별히 Citrix ICA 클라이언트 또는 XenApp 플러그인을 설치하지 않아도 됩니다. 기본적으로 Java는 다른 브라우저에서 Citrix와 함께 사용되지만

IE에서도 작동합니다. 이 확인란을 사용하면 이 이동성을 활용할 수 있습니다.

9. 선택적으로 항상 지정된 Citrix ICA 서버 사용을 선택하고 나타나는 ICA 서버 주소 필드에서

IP 주소를 지정합니다. 이 설정을 사용하면 Citrix ICA 세션을 위한 Citrix ICA 서버 주소를

지정할 수 있습니다. 기본적으로 책갈피에서 Citrix 서버의 ICA 구성에 제공된 정보를

사용합니다.

10. 동의를 클릭합니다.

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기

관리자는 HTTP(S), RDP(Java 또는 ActiveX), 파일 공유(CIFS) 및 FTP에서 각 사용자, 그룹 또는 전역으로 사용자 지정 SSO(Single Sign On) 자격 증명을 구성할 수 있습니다.

이 기능은 SSO인증을 위해 도메인 접두사가 필요한 HTTP, RDP 및 FTP 서버 같은 리소스에

액세스하는 데 사용됩니다. 사용자는 SRA 어플라이언스에 username으로 로그인하고 사용자

지정된 책갈피를 클릭하여 domain\username을 사용하여 서버에 액세스할 수 있습니다.

일반 텍스트 매개 변수 또는 동적 변수를 사용자 이름 및 도메인에 사용할 수 있습니다

암호 필드의 경우 전달할 사용자 지정 암호를 입력하거나 필드를 비워두고 현재 사용자

암호를 책갈피에 전달합니다.

사용자 지정 SSO 자격 증명을 구성하고 양식 기반 인증(FBA)을 위한 Single Sign-On을

구성하려면 다음 단계를 수행하십시오.

1. 사용자 책갈피 추가 또는 편집의 설명에 따라 HTTP(S), RDP, 파일 공유(CIFS) 또는

FTP 책갈피를 만들거나 편집합니다.

2. 책갈피 탭에서 사용자 지정 자격 증명 사용 옵션을 선택합니다.

사용자 이름 및 도메인 필드에 책갈피에 전달할 사용자 지정 텍스트를 입력하거나 다음과 같은 동적 변수를 사용합니다.

|

4. 암호 필드에 전달할 사용자 지정 암호를 입력하거나 필드를 비워두고 현재 사용자 암호를

책갈피에 전달합니다.

5. 양식 기반 인증을 위해 Single Sign-On을 구성하려면 양식 기반 인증 확인란을 선택합니다.

• 사용자 양식 필드 - 로그인 양식에서 사용자 이름을 나타내는 HTML 요소의 ‘name’ 및

‘ID’ 특성과 같도록 사용자 양식 필드를 구성해야 합니다. 예를 들어, 다음과 같습니다.

<input type=text name=’userid’>

• 암호 양식 필드 - 로그인 양식에서 암호를 나타내는 HTML 요소의 ‘name’ 또는 ‘ID’ 특성과 같도록 암호 양식 필드를 구성해야 합니다. 예를 들어, 다음과 같습니다.

<input type=password name=’PASSWORD’ id=’PASSWORD’ maxlength=128>

6. 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시 확인란을

선택합니다.

7. 동의를 클릭합니다.

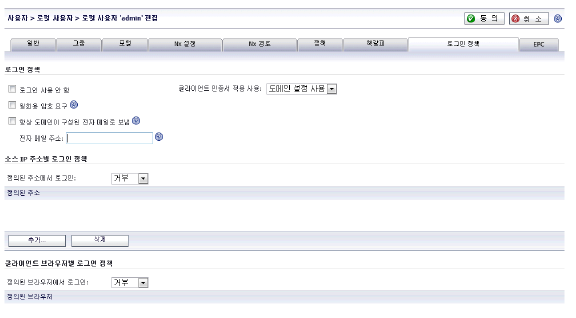

로그인 정책 탭은 특정 IP 주소를 가진 사용자가 SRA 어플라이언스에 대한 로그인 권한을 갖는 것을 허용 또는 거부하는 정책에 대한 구성 옵션을 제공합니다. 특정 사용자가 어플라이언스에 로그인하는 것을 허용 또는 거부하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자 페이지로 이동합니다.

2. 구성하려는 사용자에 해당하는 구성 아이콘을 클릭합니다. 로컬 사용자 편집 페이지가

표시됩니다.

3. 로그인 정책 탭을 클릭합니다. 로컬 사용자 편집 - 로그인 정책 탭이 표시됩니다.

4. 지정된 사용자가 어플라이언스에 로그인하는 것을 차단하려면 로그인 사용 안 함 확인란을

선택합니다.

5. 선택적으로 로그인을 위해 클라이언트 인증서를 사용하도록 요구하려면 클라이언트 인증서

적용 사용 확인란을 선택합니다. 이 상자를 선택하면 클라이언트가 강력한 상호 인증을 위해

클라이언트 인증서를 제공해야 합니다. 두 가지 추가 필드가 나타납니다.

• 사용자 이름이 클라이언트 인증서의 CN(일반 이름)과 일치하는지 확인 - 사용자 계정

이름이 해당 클라이언트 인증서와 일치하도록 요구하려면 이 확인란을 선택합니다.

• 제목에서 부분 DN 확인 - 클라이언트 인증서와 일치할 부분 DN을 구성하려면 다음 변수를 사용합니다.

– 사용자 이름: %USERNAME%

– 도메인 이름: %USERDOMAIN%

– Active Directory 사용자 이름: %ADUSERNAME%

– 와일드카드: %WILDCARD%

6. 지정된 사용자가 어플라이언스에 로그인하려면 일회용 암호를 사용하려면 일회용 암호 필요

확인란을 선택합니다.

7. 도메인에서 제공하는 주소를 재정의하려면 전자 메일 주소 필드에 사용자의 전자 메일 주소를 입력합니다. 일회용 암호에 대한 자세한 내용은 일회용 암호 개요를 참조하십시오.

참고 외부 도메인에 대한 전자 메일을 구성하려면(예를 들어, SMS 주소 또는 외부 웹메일 주소) SRA 어플라이언스와 해당 도메인 간에 릴레이를 허용하도록 SMTP 서버를 구성해야 합니다.

8. 선택한 정책을 소스 IP 주소에 적용하려면 소스 IP 주소별 로그인 정책 아래의

정의된 주소에서 로그인 드롭다운 목록에서 액세스 정책(허용 또는 거부)을 선택한

다음 목록 상자 아래에서 추가를 클릭합니다. 주소 정의 창이 표시됩니다.

주소 정의 창의 소스 주소 유형 드롭다운 목록에서 소스 주소 유형 옵션 중 하나를 선택합니다.

• IP 주소 - 특정 IP 주소를 선택할 수 있습니다.

• IP 네트워크 - IP 주소 범위를 선택할 수 있습니다. 이 옵션을 선택하는 경우

네트워크 주소 필드와 서브넷 마스크 필드가 주소 정의 창에 나타납니다.

IPv6 주소 - 특정 IPv6 주소를 선택할 수 있습니다.

• IPv6 네트워크 - IPv6 주소 범위를 선택할 수 있습니다. 이 옵션을 선택하는 경우

IPv6 네트워크 필드와 접두사 필드가 주소 정의 창에 나타납니다.

선택한 소스 주소 유형에 해당하는 IP 주소를 제공합니다.

• IP 주소 - IP 주소 필드에 단일 IP 주소를 입력합니다.

• IP 네트워크 - 네트워크 주소 필드에 IP 주소를 입력한 다음 서브넷 마스크 필드에 주소

범위를 지정하는 서브넷 마스크 값을 제공합니다.

• IPv6 주소 - IPv6 주소(예: 2007::1:2:3:4)를 입력합니다.

• IPv6 네트워크 - IPv6 네트워크 필드에 2007:1:2::의 형식으로 IPv6 네트워크 주소를

입력합니다. 접두사 필드에 64 같은 접두사 값을 입력합니다.

11. 추가를 클릭합니다. 주소 또는 주소 범위가 사용자 설정 편집 창의 정의된 주소 목록에

표시됩니다. 한 가지 예로, 10.202.4.32가 있는 주소 범위를 네트워크 주소로, 255.255.255.240(28비트)을 서브넷 마스크 값으로 선택한 경우 정의된 주소 목록에

10.202.4.32–10.202.4.47이 표시됩니다. 이 경우 10.202.4.47은 브로드캐스트 주소가 됩니다.

이제 선택한 로그인 정책이 이 범위의 주소에 적용됩니다.

선택한 정책을 클라이언트 브라우저에 적용하려면 클라이언트 브라우저별 로그인 정책 아래의 정의된 브라우저에서 로그인 드롭다운 목록에서 액세스 정책(허용 또는 거부)을 선택한 다음

목록 아래에서 추가를 클릭합니다. 브라우저 정의 창이 표시됩니다.

브라우저 정의 창의 클라이언트 브라우저 필드에 브라우저 정의를 입력한 다음 추가를

클릭합니다. 브라우저 이름이 정의된 브라우저 목록에 나타납니다.

참고 Firefox, Internet Explorer 및 Netscape에 대한 브라우저 정의는 다음과 같습니다. javascript:document:writeln(navigator.userAgent)

14. 동의를 클릭합니다. 새 로그인 정책이 저장됩니다.

사용자를 위한 끝점 제어 구성

로컬 사용자가 사용하는 끝점 제어 프로필을 구성하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자 페이지로 이동합니다.

2. EPC를 위해 구성할 사용자 옆의 구성 아이콘을 클릭합니다. 로컬 사용자 편집 창이 표시됩니다.

3. EPC 탭을 클릭합니다. EPC 창이 표시됩니다.