그룹의 행에 있는 구성 아이콘

Users_editLocalGroup

그룹 설정을 편집하려면 사용자 > 로컬 그룹 페이지의 로컬 그룹 테이블에서 편집하려는

그룹의 행에 있는 구성 아이콘 ![]() 을 클릭합니다. 그룹 설정 편집 창에는 다음과 같은 6개 탭이 들어 있습니다. 일반, 포털, NxSettings, NxRoutes, 정책 및 책갈피

을 클릭합니다. 그룹 설정 편집 창에는 다음과 같은 6개 탭이 들어 있습니다. 일반, 포털, NxSettings, NxRoutes, 정책 및 책갈피

설정 구성에 대한 자세한 내용은 다음 섹션을 참조하십시오.

• 그룹 정책 추가

일반 탭은 그룹의 비활성 시간 제한 값 SSO(single sign-on) 설정에 대한 구성 옵션을

제공합니다. 일반 사용자 설정을 수정하려면 다음 단계를 수행하십시오.

1. 왼쪽 열에서 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다. 그룹 설정 편집 창의 일반 탭이 표시됩니다. 일반 탭은 다음과 같은 구성할 수 없는 필드를 표시합니다. 그룹 이름 및 도메인 이름

그룹에 대해 지정된 기간 동안 컴퓨터를 사용하지 않으면 Virtual Office에서 로그아웃되는

비활성 시간 제한을 설정하려면 비활성 시간 제한 필드에 허용하려는 비활성 시간(분)을

입력합니다. 전역 시간 제한을 사용하려면 0으로 설정합니다.

참고 비활성 시간 제한는 사용자, 그룹 및 전역 수준에서 설정할 수 있습니다.

개별 사용자에 대해 하나 이상의 시간 제한이 구성된 경우 사용자 시간 제한 설정은 그룹 시간 제한보다 우선하며 그룹 시간 제한은 전역 시간 초과보다 우선합니다.

전역 설정 시간 제한을 0으로 설정하면 그룹 또는 사용자 시간 제한이 구성되지

않은 사용자에 대해 비활성 시간 제한을 사용하지 않도록 설정합니다.

4. Single Sign-On 설정의 SSL-VPN 계정을 사용하여 책갈피에 로그인 드롭다운 메뉴에서

다음 옵션 중 하나를 선택합니다.

• 전역 정책 사용: 책갈피에 대한 SSO(single sign-on)를 제어하기 위해 전역 정책 설정을

사용하려면 이 옵션을 선택합니다.

• 사용자 제어(새 사용자의 경우 기본적으로 사용됨): 책갈피에 대한 SSO(single sign-on)를

사용자가 사용 또는 사용하지 않도록 하려면 이 옵션을 선택합니다. 이 설정을 사용하면

새 사용자의 경우 기본적으로 SSO를 사용합니다.

참고 SRA 어플라이언스의 Single sign-on은 2단계 인증을 지원하지 않습니다.

• 사용자 제어(새 사용자의 경우 기본적으로 사용 안 함): 책갈피에 대한

SSO(single sign-on)를 사용자가 사용 또는 사용하지 않도록 하려면 이 옵션을 선택합니다. 이 설정을 사용하면 새 사용자의 경우 기본적으로 SSO를 사용하지 않습니다.

• 사용: 책갈피에 대해 single sign-on을 사용하도록 설정하려면 이 옵션을 선택합니다.

• 사용 안 함: 책갈피에 대해 single sign-on을 사용하지 않도록 설정하려면 이 옵션을

선택합니다.

5. 구성 변경을 저장하려면 동의를 클릭합니다.

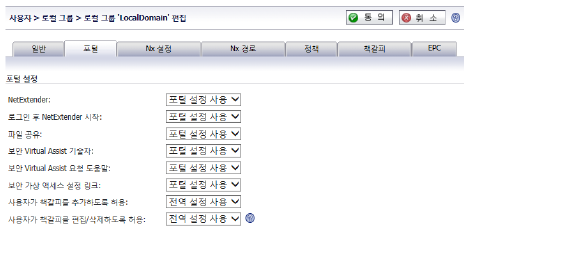

포털 탭은 이 그룹에 대한 포털 설정을 위한 구성 옵션을 제공합니다.

이 그룹에 대한 포털 설정을 구성하려면 다음 단계를 수행하십시오.

1. 왼쪽 열에서 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 로컬 그룹 편집 페이지에서 포털 탭을 선택합니다.

4. 포털 탭의 포털 설정 아래에서 NetExtender, 로그인 후 NetExtender 시작,

FileShares, Virtual Assist 기술자, Virtual Assist 요청 도움말, 가상 액세스 설치 링크의

경우 이 그룹에 대해 다음 포털 설정 중 하나를 선택합니다.

• 포털 설정 사용 – 기본 포털 설정에 정의된 설정은 포털 기능이 사용 또는 사용하지 않도록 설정되었는지 확인하는 데 사용됩니다. 기본 포털 설정은 포털 편집 화면의 홈 탭에 있는

포털 > 포털 페이지에서 포털을 구성하여 정의됩니다.

• 사용 – 이 그룹에 대해 이 포털 기능을 사용합니다.

• 사용 안 함 – 이 그룹에 대해 이 포털 기능을 사용하지 않습니다.

Mobile Connect는 어플라이언스에 연결할 때 NetExtender 클라이언트의 역할을 하므로 NetExtender 설정도 Mobile Connect 사용자에 의한 액세스를 제어합니다.

5. 이 그룹의 사용자가 새 책갈피를 추가하도록 허용하려면 사용자가 책갈피를 추가하도록 허용

드롭다운 메뉴에서 허용을 선택합니다. 사용자가 새 책갈피를 추가하는 것을 방지하려면

거부를 선택합니다. 전역으로 정의된 설정을 사용하려면 전역 설정 사용을 선택합니다.

전역 설정에 대한 자세한 내용은 전역 설정 편집을 참조하십시오.

6. 사용자가 사용자 소유의 책갈피를 편집하거나 삭제하도록 허용하려면

사용자가 책갈피를 편집/삭제하도록 허용 드롭다운 메뉴에서 허용을 선택합니다. 사용자가

사용자 소유의 책갈피를 편집하거나 삭제하는 것을 방지하려면 거부를 선택합니다. 전역으로

정의된 설정을 사용하려면 전역 설정 사용을 선택합니다.

참고 사용자가 책갈피를 편집/삭제하도록 허용 설정은 사용자 소유의 책갈피에만

적용됩니다. 사용자는 그룹 및 전역 책갈피를 편집하거나 삭제할 수 없습니다.

7. 동의를 클릭합니다.

이 기능은 외부 사용자를 위한 것이며, 로그인할 때 할당된 그룹의 설정을 상속합니다. NetExtender 클라이언트 설정을 그룹을 위해 지정하거나 전역 설정을 사용할 수 있습니다.

전역 설정 구성에 대한 자세한 내용은 전역 설정 편집을 참조하십시오.

NetExtender 범위를 사용하고 그룹을 위한 DNS 및 클라이언트 설정을 구성하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 로컬 그룹 편집 페이지에서 NxSettings 탭을 선택합니다.

4. 클라이언트 주소 범위 시작 필드에 시작 IPv4 주소를 입력합니다.

5. 클라이언트 주소 범위 끝 필드에 끝 IPv4 주소를 입력합니다.

6. 클라이언트 IPv6 주소 범위 시작 필드에 시작 IPv6 주소를 입력합니다.

7. 클라이언트 IPv6 주소 범위 끝 필드에 끝 IPv6 주소를 입력합니다.

8. DNS 설정에서 기본 DNS 서버 필드에 기본 DNS 서버 주소를 입력합니다.

9. 선택적으로 보조 DNS 서버 필드에 보조 서버의 IP 주소를 입력합니다.

10. DNS 검색 목록 필드에 DNS 도메인 접미사를 입력하고 추가를 클릭합니다. 그런 다음,

위/아래 화살표를 사용하여 사용할 순서로 여러 DNS 도메인의 우선 순위를 지정합니다.

Dell SonicWALL Mobile Connect를 사용하는 Apple iPhone, iPad 또는 다른 iOS 장치의 연결을 지원하는 SRA 어플라이언스의 경우 이 DNS 검색 목록을 사용합니다. 이 DNS 도메인은 장치가 어플라이언스에 연결한 후 iPhone/iPad의 VPN 인터페이스에 설정됩니다.

모바일 장치 사용자가 URL에 액세스하면 iOS는 도메인이 VPN 인터페이스 도메인과

일치하는지 확인하고 일치하는 경우 VPN 인터페이스의 DNS 서버를 사용하여 호스트 이름

조회를 확인합니다. 일치하지 않은 경우 Wi-Fi 또는 3G DNS 서버가 사용되며, 회사 인트라넷

내에서 호스트를 확인할 수 없습니다.

11. 클라이언트 설정의 연결이 끊어진 후 클라이언트 종료 드롭다운 목록에서 다음 중 하나를

선택합니다.

• 전역 설정 사용 - 전역 설정에 지정된 작업을 수행합니다. 전역 설정 편집을

참조하십시오.

• 사용 - 그룹의 모든 구성원에 대해 이 작업을 사용합니다. 전역 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을

재지정합니다.

12. 종료 후 클라이언트 제거 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 전역 설정 사용 - 전역 설정에 지정된 작업을 수행합니다. 전역 설정 편집을

참조하십시오.

• 사용 - 그룹의 모든 구성원에 대해 이 작업을 사용합니다. 전역 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을

재지정합니다.

13. 클라이언트 연결 프로필 만들기 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 전역 설정 사용 - 전역 설정에 지정된 작업을 수행합니다. 전역 설정 편집을

참조하십시오.

• 사용 - 그룹의 모든 구성원에 대해 이 작업을 사용합니다. 전역 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을

재지정합니다.

14. 사용자 이름 및 암호 캐시 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 전역 설정 사용 - 전역 설정에 지정된 작업을 수행합니다. 전역 설정 편집을

참조하십시오.

• 사용자 이름만 저장 허용 - 그룹의 구성원에 대해 사용자 이름의 캐싱을 허용합니다. 그룹 구성원은 NetExtender를 시작할 때만 암호를 입력해야 합니다. 전역 설정을 재지정합니다.

• 사용자 이름 및 암호 저장 허용 - 그룹의 구성원에 대해 사용자 이름 및 암호의 캐싱을

허용합니다. 그룹 구성원은 NetExtender를 시작할 때 자동 로그인됩니다. 전역 설정을

재지정합니다.

• 사용자 이름 및 암호 저장 금지 - 그룹의 구성원에 대해 사용자 이름 및 암호의 캐싱을

허용하지 않습니다. 그룹 구성원은 NetExtender를 시작할 때 사용자 이름과 암호를 모두

입력해야 합니다. 전역 설정을 재지정합니다.

15. 동의를 클릭합니다.

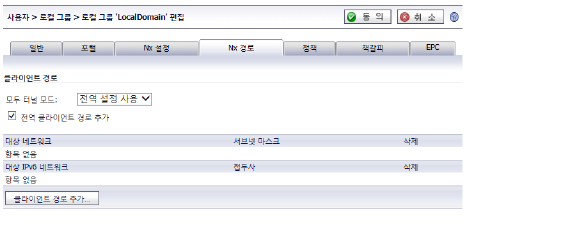

Nx 경로 탭을 사용하면 관리자가 클라이언트 경로를 추가하고 구성할 수 있습니다.

IPv6 클라이언트 경로는 SRA 어플라이언스에서 지원됩니다.

그룹에 대해 여러 NetExtender 경로를 사용하도록 설정하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 로컬 그룹 편집 페이지에서 Nx 경로 탭을 선택합니다.

4. 모두 터널링 모드 드롭다운 목록에서 다음 중 하나를 선택합니다.

• 전역 설정 사용 - 전역 설정에 지정된 작업을 수행합니다. 전역 설정 편집을

참조하십시오.

• 사용 - 원격 사용자의 로컬 네트워크를 향하는 트래픽을 포함하여 이 사용자의 모든 트래픽이 SRA NetExtender 터널을 통과하도록 설정합니다. 그룹의 모든 구성원에 영향을 미칩니다. 전역 설정을 재지정합니다.

• 사용 안 함 - 그룹의 모든 구성원에 대해 이 작업을 사용하지 않습니다. 전역 설정을 재지정합니다.

5. 이 그룹의 구성원에 대해 전역으로 정의된 NetExtender 클라이언트 경로를 추가하려면

전역 NetExtender 클라이언트 경로 추가 확인란을 선택합니다.

6. 이 그룹의 구성원에 대해 NetExtender 클라이언트 경로를 구성하려면 클라이언트 경로 추가를 클릭합니다.

7. 클라이언트 경로 추가 화면에서 대상 네트워크 필드에 대상 네트워크를 입력합니다.

예를 들어, IPv4 네트워크 주소 10.202.0.0을 입력합니다. IPv6의 경우 2007::1:2:3:0의 형식으로 IPv6 네트워크 주소를 입력합니다.

8. IPv4 대상 네트워크의 경우 십진수 형식(255.0.0.0, 255.255.0.0 또는 255.255.255.0)을 사용하여 서브넷 마스크/접두사 필드에 서브넷 마스크를 입력합니다. IPv6 대상 네트워크의 경우

112 같은 접두사를 입력합니다.

9. 클라이언트 경로 추가 화면에서 동의를 클릭합니다.

10. 로컬 그룹 편집 페이지에서 동의를 클릭합니다.

그룹 NetExtender 클라이언트 경로 사용

이미 만들어진 그룹에 대해 전역 NetExtender 클라이언트 경로를 사용하려면 다음 단계를

수행하십시오.

1. 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 로컬 그룹 편집 페이지에서 Nx 경로 탭을 선택합니다.

4. 전역 NetExtender 클라이언트 경로 확인란을 선택합니다.

5. 동의를 클릭합니다.

로컬 그룹에 대해 모두 터널링 모드 사용

이 기능은 외부 사용자를 위한 것이며, 로그인할 때 할당된 그룹의 설정을 상속합니다.

모두 터널링 모드는 모든 네트워크 통신이 SRA 터널을 안전하게 통화하도록 해줍니다.

모두 터널링 모드를 사용하려면 다음 작업을 수행하십시오.

1. 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 로컬 그룹 편집 페이지에서 Nx 경로 탭을 선택합니다.

4. 모두 터널링 모드 드롭다운 목록에서 사용을 선택합니다.

5. 동의를 클릭합니다.

참고 선택적으로 클라이언트 경로 추가 창에 있는 대상 네트워크 및

서브넷 마스크/접두사에 대해 0.0.0.0을 입력하면 모든 SRA 클라이언트 트래픽이 NetExtender 연결을 통과하도록 터널링할 수 있습니다.

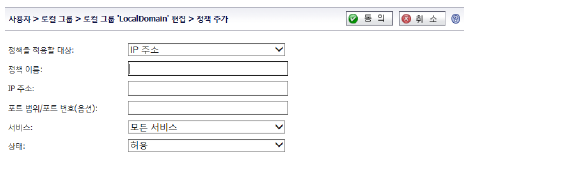

그룹 액세스 정책을 사용하면 기본적으로 모든 트래픽이 허용됩니다. 대상 주소나 주소 범위 및 서비스 유형별로 추가 허용 및 거부 정책을 만들 수 있습니다.

가장 특정한 정책이 덜 특정한 정책보다 우선합니다. 예를 들어, 한 IP 주소에만 적용되는

정책은 IP 주소 범위에 적용되는 정책보다 우선합니다. 단일 IP 주소에 적용되는 두 가지 정책이 있는 경우 특정 서비스(예: RDP)에 대한 정책이 모든 서비스에 대한 정책보다 우선합니다.

정책 정의에 관계 없이 사용자 정책이 그룹 정책보다 우선하고 그룹 정책이 전역 정책보다

우선합니다. 모든 IP 주소에 대해 액세스를 허용하는 사용자 정책은 단일 IP 주소에 대한

액세스를 거부하는 그룹 정책보다 우선합니다.

참고 그룹 정책 구성표 내에서 기본 그룹 정책은 항상 추가 그룹 정책에 대해 시행됩니다.

그룹 액세스 정책을 정의하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 로컬 그룹 편집 페이지에서 정책 탭을 선택합니다.

4. 정책 탭에서 정책 추가를 클릭합니다. 정책 추가 화면이 표시됩니다.

5. 정책 이름 필드에 정책의 이름을 정의합니다.

6. 정책을 적용할 대상 드롭다운 목록에서 정책을 개별 호스트, 주소 범위, 모든 주소, 네트워크

개체, 서버 경로 또는 URL 개체에 적용할지 선택합니다. 개별 IPv6 호스트, IPv6 주소 범위 또는 모든 IPv6 주소를 선택할 수도 있습니다. 정책을 적용할 대상 드롭다운 목록에서 선택한 개체

유형에 따라 정책 추가 창이 바뀝니다.

참고 SRA 정책은 소스 주소가 아닌 SRA 연결의 대상 주소에 적용됩니다. 정책 엔진을 통한 SRA 게이트웨이의 인증으로부터 인터넷의 특정 IP 주소를 허용하거나 차단할 수 없습니다. 사용자의 로그인 정책 페이지의 IP 주소별로 소스 로그인을 제어할 수 있습니다. 자세한 내용은 로그인 정책 구성을 참조하십시오.

• IP 주소 - 정책을 특정 호스트에 적용하는 경우 IP 주소 필드에 로컬 호스트 컴퓨터의

IP 주소를 입력합니다. 선택적으로 포트 범위/포트 번호 필드에 포트 범위(80 ~ 443) 또는 단일 포트 번호를 입력합니다.

• IP 주소 범위 - 정책을 주소 범위에 적용하는 경우 IP 네트워크 주소 필드에 시작

IP 주소를, 서브넷 마스크 필드에 IP 주소 범위를 정의하는 서브넷 마스크를 입력합니다.

선택적으로 포트 범위/포트 번호 필드에 포트 범위(4100 ~ 4200) 또는 단일 포트 번호를

입력합니다.

• 네트워크 개체 - 정책을 미리 정의된 네트워크 개체에 적용하는 경우 네트워크 개체

드롭다운 목록에서 개체의 이름을 선택합니다. 네트워크 개체를 정의할 때 포트 또는

포트 범위를 지정할 수 있습니다. 네트워크 개체 추가를 참조하십시오.

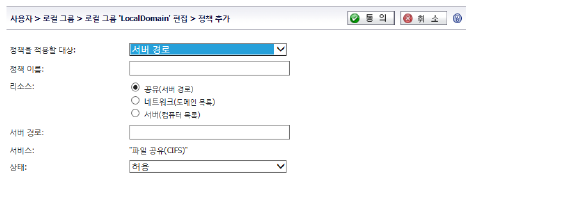

• 서버 경로 - 정책을 서버 경로에 적용하는 경우 리소스 필드에서 다음 라디오 버튼 중

하나를 선택합니다.

– 공유(서버 경로) - 이 옵션을 선택할 때 서버 경로 필드에 경로를 입력합니다.

– 네트워크(도메인 목록)

– 서버(컴퓨터 목록)

파일 공유를 위한 정책 편집을 참조하십시오.

• URL 개체 - 정책을 미리 정의된 URL 개체에 적용하는 경우 URL을 URL 필드에 입력합니다.

• IPv6 주소 - 정책을 특정 호스트에 적용하는 경우 IPv6 주소 필드에 로컬 호스트

컴퓨터의 IPv6 주소를 입력합니다. 선택적으로 포트 범위/포트 번호 필드에 포트 범위

(예: 4100 ~ 4200) 또는 단일 포트 번호를 입력합니다.

• IPv6 주소 범위 - 정책을 주소 범위에 적용하는 경우 IPv6 네트워크 주소 필드에 시작

IPv6 주소를, IPv6 접두사 필드에 IPv6 주소 범위를 정의하는 접두사를 입력합니다.

선택적으로 포트 범위/포트 번호 필드에 포트 범위(예: 4100 ~ 4200) 또는

단일 포트 번호를 입력합니다.

• 모든 IPv6 주소 - 정책을 모든 IPv6 주소에 적용하는 경우 IP 주소 정보를 입력할 필요가

없습니다.

7. 서비스 메뉴에서 서비스 유형을 선택합니다. 네트워크 개체에 정책을 적용하는 경우 서비스

유형은 네트워크 개체에 정의됩니다.

8. 상태 드롭다운 목록에서 허용 또는 거부를 선택하여 지정된 서비스 및 호스트 컴퓨터에

대한 SRA 연결을 허용하거나 거부합니다.

9. 동의를 클릭하여 구성을 업데이트합니다. 구성이 업데이트되면 새 그룹 정책이

로컬 그룹 편집 창에 표시됩니다. 가장 높은 우선 순위 정책부터 가장 낮은 우선 순위 정책까지 우선 순위별로 그룹 정책 목록에 그룹 정책이 표시됩니다.

파일 공유 액세스 정책을 편집하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 그룹으로 이동합니다.

2. 구성하려는 그룹 옆의 구성 아이콘을 클릭합니다.

3. 정책 탭을 선택합니다.

4. 정책 추가...를 클릭합니다.

5. 정책을 적용할 대상 드롭다운 목록에서 서버 경로를 선택합니다.

6. 정책 이름 필드에 정책의 이름을 입력합니다.

7. 리소스의 경우 리소스 유형에 대해 공유(서버 경로)를 선택합니다.

8. 서버 경로 필드에 servername/share/path or servername\share\path 형식의 서버 경로를

입력합니다. 접두사 \\, //, \ 및 /가 허용됩니다.

참고 공유 및 경로는 정책에 대한 세밀한 제어를 제공합니다. 두 가지 모두 옵션입니다.

9. 상태 드롭다운 목록에서 허용 또는 거부를 선택합니다.

10. 동의를 클릭합니다.

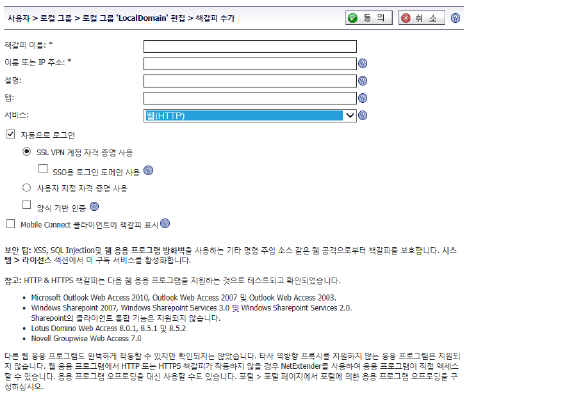

SRA 어플라이언스 책갈피는 SRA 사용자가 자주 연결하는 로컬 영역 네트워크에 있는 컴퓨터에 액세스하는 편리한 방법을 제공합니다. 그룹 책갈피는 특정 그룹의 모든 구성원에 적용됩니다. 그룹 책갈피를 정의하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 그룹 창으로 이동합니다.

2. 책갈피를 만들려는 그룹의 구성 아이콘을 클릭합니다. 로컬 그룹 편집 페이지가 표시됩니다.

책갈피 탭에서 책갈피 추가를 클릭합니다. 책갈피 추가 화면이 표시됩니다.

참고 그룹 책갈피가 정의되면 모든 그룹 구성원이 SRA 사용자 포털에서 정의된 책갈피를 볼 수 있습니다. 개별 그룹 구성원은 전역 책갈피를 삭제하거나 수정할 수 없습니다.

4. 책갈피 이름 필드에 책갈피의 이름이 될 문자열을 입력합니다.

5. 이름 또는 IP 주소 필드에 LAN에 있는 호스트 컴퓨터의 정규화된 도메인 이름(FQDN) 또는

IPv4 또는 IPv6 주소를 입력합니다. 일부 환경에서는 Windows 로컬 네트워크에서

VNC 책갈피를 만들 때와 같이 호스트 이름만 입력할 수 있습니다.

참고 이름 또는 IP 주소 필드에 IPv6 주소와 함께 포트 번호가 포함된 경우 IPv6 주소는

대괄호로 묶어 주어야 합니다. 예를 들어: [2008::1:2:3:4]:6818.

IPv6은 RDP - ActiveX, RDP - Java, 파일 공유 또는 VNC 책갈피를 지원하지 않습니다.

HTTP 및 HTTPS의 경우 servername:port/path 같은 사용자 지정 포트와 경로를

추가할 수 있습니다. VNC, Telnet 및 SSH의 경우 servername:port 같은 사용자 지정

포트를 추가할 수 있습니다.

6. 서비스 드롭다운 목록에서 서비스 유형 중 하나를 선택합니다. 서비스 드롭다운 목록에서

선택하는 특정 서비스의 경우 추가 필드가 나타날 수 있습니다. 선택한 서비스에 대해 다음

정보를 사용하여 책갈피 만들기를 완료하십시오.

터미널 서비스(RDP - ActiveX) 또는 터미널 서비스(RDP - Java)

참고 터미널 서비스(RDP - ActiveX) 서비스 유형을 사용하여 책갈피를 만드는 경우 Internet Explorer 이외의 브라우저를 사용하는 동안 해당 책갈피를 클릭하면 서비스가 자동으로 터미널 서비스(RDP - Java)로 전환됩니다. 전환을 알려주는 팝업 창이 나타납니다.

• 화면 크기 드롭다운 메뉴에서 사용자가 이 책갈피를 실행할 때 사용할 기본 터미널 서비스 화면 크기를 선택합니다.

컴퓨터마다 다른 화면 크기를 지원하기 때문에 원격 데스크톱 응용 프로그램을 사용할 때는 원격 데스크톱 세션을 실행하는 컴퓨터의 화면 크기를 선택해야 합니다.

또한 응용 프로그램 경로 필드에 경로를 입력하여 원격 컴퓨터에서 응용 프로그램이 있는 경로를 제공할 수도 있습니다.

• 색상 드롭다운 목록에서 사용자가 이 책갈피를 실행할 때 터미널 서비스 화면의 기본 색

농도를 선택합니다.

• 선택적으로 응용 프로그램 및 경로(옵션) 필드에 이 응용 프로그램의 로컬 경로를

입력합니다.

• 다음 폴더에서 시작 필드에서 응용 프로그램 명령을 실행할 로컬 폴더를 선택적으로

입력합니다.

• 콘솔 또는 관리자로 로그인을 허용하려면 콘솔/관리자 세션으로 로그인 확인란을

선택합니다. RDC 6.1 이상에서는 admin으로 로그인이 콘솔로 로그인으로 바뀝니다.

• 네트워크 연결을 통해 컴퓨터를 대기 상태에서 해제하려면 LAN 대기 상태 해제 사용

확인란을 선택합니다. 이 확인란을 선택하면 다음과 같은 새 필드가 표시됩니다.

• MAC/이더넷 주소 – 대기 상태에서 해제할 대상 호스트의 하나 이상의 MAC 주소를

공백으로 구분하여 입력합니다.

• 부팅 대기 시간(초) – WoL 작업을 취소하기 전에 대상 호스트가 완전히 부팅할 때까지

대기할 초 수를 입력합니다.

• 호스트 이름 또는 IP 주소로 WOL 패킷 전송 – WOL 패킷을 이 책갈피의 호스트 이름 또는 IP로 전송하려면 호스트 이름 또는 IP 주소로 WOL 패킷 전송 확인란을 선택합니다.

이 설정은 대기 상태에서 해제할 다른 컴퓨터의 MAC 주소에도 적용될 수 있습니다.

– RDP - Java 책갈피를 사용하여 터미널 서버 팜 또는 부하 분산을 지원하는 경우

서버는 TS 팜 확인란을 선택하여 적절한 연결을 사용합니다.

순수 Java RDP 클라이언트만 이 기능을 지원하며 일부 고급 옵션은 이 모드에서

사용할 수 없습니다.

– RDP - Java 책갈피의 경우 로컬에 RDP 클라이언트가 설치된 경우 이를 사용하는 대신 Java RDP 클라이언트를 강제로 사용하려면 Java 클라이언트 강제 사용 확인란을

선택합니다. 이 옵션을 선택한 경우 Windows 고급 옵션은 지원되지 않습니다.

– RDC가 설치된 Mac OS X 10.5 이상을 실행하는 Windows 클라이언트 또는

Mac 클라이언트의 경우 고급 Windows 옵션 표시를 확장하고 다음 리디렉션 옵션에

해당하는 확인란을 선택합니다. 프린터 리디렉션, 드라이브 리디렉션, 포트 리디렉션, SmartCards 리디렉션, 클립보드 리디렉션 또는 플러그 앤 플레이 장치 리디렉션을

선택하여 이 책갈피 세션에서 사용할 로컬 네트워크에 있는 이러한 장치 또는 기능으로 리디렉션합니다. 특정 옵션 옆의 도움말 아이콘 ![]() 위로 마우스 포인터를 가져가면

위로 마우스 포인터를 가져가면

요구 사항을 나타내는 도구 설명을 표시할 수 있습니다.

원격 컴퓨터에 표시되는 로컬 컴퓨터를 보려면

(시작 > 설정 > 제어판 > 프린터 및 팩스) 포트 리디렉션은 물론 프린터 리디렉션을

선택합니다.

이 책갈피 세션에서 사용할 다음 추가 기능에 해당하는 확인란을 선택합니다.

연결 표시줄 표시, 자동 다시 연결, 바탕 화면 배경, 비트맵 캐싱, 메뉴/창 애니메이션,

시각적 스타일 또는 끌기/크기 조정하는 동안 창 내용 표시.

원격 오디오 드롭다운 목록에서 이 컴퓨터에서 재생, 원격 컴퓨터에서 재생 또는

재생 안 함을 선택합니다.

클라이언트 응용 프로그램이 RDP 6(Java)인 경우 다음 옵션을 선택할 수도 있습니다.

듀얼 모니터, 글꼴 다듬기, 바탕 화면 구성 또는 원격 응용 프로그램.

원격 응용 프로그램은 서버와 클라이언트 연결 활동을 모니터링합니다. 이 기능을

사용하려면 Windows 2008 RemoteApp 목록에 원격 응용 프로그램을 등록해야

합니다. 원격 응용 프로그램을 선택한 경우 Java 콘솔은 터미널 서버와의 연결에 관한

메시지를 표시합니다.

– 또한 로그인할 현재 SRA 세션의 자격 증명을 RDP 서버로 전달하려면 자동 로그인을

선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

가상 네트워크 컴퓨팅(VNC)

– 인코딩 드롭다운 목록에서 다음 중 하나를 선택합니다.

– 원시 – 왼쪽-오른쪽 스캔라인 순서로 픽셀 데이터가 전송되고 원래 전체 화면이

전송된 후 변경된 사각형만 전송됩니다.

– RRE – Rise-and-Run-length-Encoding은 단일의 값으로 압축되는 동일한 픽셀의

시퀀스를 사용하며 카운트를 반복합니다. 이 옵션은 일정한 색으로 된 큰 블록에

효율적인 인코딩입니다.

– CoRRE – 255x255 픽셀 사각형의 최대값을 사용하는 RRE의 변형으로 단일 바이트 값을 사용할 수 있습니다. 매우 큰 영역이 같은 색이라는 것을 제외하면 RRE보다

효율적입니다.

– Hextile – 사각형이 원시 또는 RRE 데이터의 16x16 타일로 분할되어 미리 결정된

순서로 전송됩니다. LAN 내에서와 같이 고속 네트워크 환경에서 가장 많이 사용됩니다.

– Zlib – 많은 CPU 시간을 소모하는 원시 픽셀 데이터를 압축하는 데 zlib 라이브러리를 사용하는 간단한 인코딩입니다. 거의 모든 실제 상황에서 Zlib보다 효율적인

Tight 인코딩을 인식할 수 없는 VNC 서버와의 호환성을 위해 지원됩니다.

– Tight – 기본값이며 인터넷 또는 기타 낮은 대역폭의 네트워크 환경을 통해 VNC에

사용하기에 가장 적합한 인코딩입니다. 사전 처리된 픽셀 데이터를 압축하여

압축 비율을 최대화하고 CPU 사용률을 최소화하기 위해 zlib 라이브러리를 사용합니다.

– 압축 수준 드롭다운 목록에서 압축 수준을 기본값 또는 1~9를 선택합니다.

1은 압축 수준이 가장 낮고 9는 가장 높습니다.

– JPEG 이미지 품질 옵션은 편집할 수 없으며 6으로 설정되어 있습니다.

– 커서 모양 업데이트 드롭다운 목록에서 사용, 무시 또는 사용 안 함을 선택합니다.

기본값은 무시입니다.

– 화면에서 항목을 이동할 때 효율성을 개선하려면 CopyRect 사용을 선택합니다.

– 색 농도는 줄이고 효율성을 높이려면 제한된 색(256색)을 선택합니다.

– 오른쪽 클릭과 왼쪽 클릭 버튼을 전환하려면 역방향 마우스 버튼 2와 3을 선택합니다.

– 사용자가 원격 시스템에서 변경을 하지 않을 경우 보기 전용을 선택합니다.

– 여러 사용자가 같은 VNC 데스크톱을 보고 사용하도록 하려면 데스크탑 공유를

선택합니다.

Citrix 포털(Citrix)

– 선택적으로 HTTPS를 사용하여 Citrix 포털에 안전하게 액세스하려면 HTTPS 모드를

선택합니다.

– 선택적으로 Internet Explorer를 사용할 때 Java를 사용하여 Citrix 포털에 액세스하려면 Internet Explorer에서 항상 Java 사용을 선택합니다. 이 설정을 사용하지 않으면

IE에서 Citrix ActiveX 클라이언트 또는 플러그인을 사용해야 합니다. 이 설정을

사용하면 IE 브라우저를 위해 특별히 Citrix 클라이언트 또는 플러그인을 설치하지

않아도 됩니다. 기본적으로 Java는 다른 브라우저에서 Citrix와 함께 사용되지만

IE에서도 작동합니다. 이 확인란을 사용하면 이 이동성을 활용할 수 있습니다.

– 선택적으로 항상 지정된 Citrix ICA 서버 사용을 선택하고 나타나는 ICA 서버 주소 필드에서 IP 주소를 지정합니다. 이 설정을 사용하면 Citrix ICA 세션을 위한 Citrix ICA 서버 주소를 지정할 수 있습니다. 기본적으로 책갈피에서 Citrix 서버의 ICA 구성에 제공된

정보를 사용합니다.

웹(HTTP)

– 또한 로그인할 현재 SRA 세션의 자격 증명을 웹 서버로 전달하려면 자동 로그인을 선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

양식 기반 인증을 위해 Single Sign-On을 구성하려면 양식 기반 인증 확인란을

선택합니다. 로그인 양식에서 사용자 이름을 나타내는 HTML 요소의 ‘name’ 및

‘ID’ 특성과 같도록 사용자 양식 필드를 구성합니다. 예를 들어, 다음과 같습니다.

<input type=text name=’userid’>. 로그인 양식에서 암호를 나타내는 HTML 요소의 ‘name’ 또는 ‘ID’ 특성과 같도록 암호 양식 필드를 구성합니다.

예를 들어, 다음과 같습니다.

<input type=password name=’PASSWORD’ id=’PASSWORD’ maxlength=128>.

보안 웹(HTTPS)

– 또한 로그인할 현재 SRA 세션의 자격 증명을 보안 웹 서버로 전달하려면 자동 로그인을 선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

양식 기반 인증을 위해 Single Sign-On을 구성하려면 양식 기반 인증 확인란을

선택합니다. 로그인 양식에서 사용자 이름을 나타내는 HTML 요소의 ‘name’ 및

‘ID’ 특성과 같도록 사용자 양식 필드를 구성합니다. 예를 들어, 다음과 같습니다.

<input type=text name=’userid’>. 로그인 양식에서 암호를 나타내는 HTML 요소의 ‘name’ 또는 ‘ID’ 특성과 같도록 암호 양식 필드를 구성합니다.

예를 들어, 다음과 같습니다.

<input type=password name=’PASSWORD’ id=’PASSWORD’ maxlength=128>.

외부 웹 사이트

– SSL을 사용하여 이 웹 사이트와의 통신을 암호화하려면 HTTPS 모드 확인란을

선택합니다.

– 이 웹 사이트에 액세스할 때 보안 경고를 보고 싶지 않은 경우 보안 경고 사용 안 함

확인란을 선택합니다. 보안 경고는 일반적으로 이 책갈피가 응용 프로그램 오프로드된 웹 사이트 이외의 다른 웹 사이트를 참조할 때 표시됩니다.

파일 공유(CIFS)

– 사용자가 Windows 기능을 모방하는 파일 공유용 Java 애플릿을 사용하도록 하려면

파일 공유 Java 애플릿 사용 확인란을 선택합니다.

– 또한 로그인할 현재 SRA 세션의 자격 증명을 RDP 서버로 전달하려면 자동 로그인을

선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

파일 공유를 만들 때는 Windows 도메인 루트 시스템에서 분산 파일 시스템(DFS)

서버를 구성하지 마십시오. 도메인 루트는 도메인에 있는 Windows 컴퓨터에만

액세스를 허용하므로 이렇게 하면 다른 도메인에서 DFS 파일 공유에 액세스할 수 없게 됩니다. SRA 어플라이언스는 도메인 구성원이 아니며 DFS 공유에 액세스할 수 없습니다.

독립 실행형 루트에 있는 DFS 파일 공유에는 이 Microsoft 제한이 적용되지 않습니다.

파일 전송 프로토콜(FTP)

– 문자 인코딩 드롭다운 목록의 대체 값을 선택하려면 고급 서버 구성 표시를

선택합니다. 기본값은 표준(UTF-8)입니다.

– 또한 로그인할 현재 SRA 세션의 자격 증명을 FTP 서버로 전달하려면 자동 로그인을

선택하고 SSL-VPN 계정 자격 증명 사용을 선택합니다. 이 책갈피에 대한 사용자 지정 사용자 이름, 암호 및 도메인을 입력하려면 사용자 지정 자격 증명 사용을 선택합니다. 사용자 지정 자격 증명에 대한 자세한 내용은

사용자 지정 SSO 자격 증명을 사용하여 책갈피 만들기를 참조하십시오.

Telnet

– 추가 필드 없음

보안 셸 버전 1(SSHv1)

– 추가 필드 없음

보안 셸 버전 2(SSHv2)

– 선택적으로 호스트 키 자동 수락 확인란을 선택합니다.

– Dell SonicWALL 방화벽 같이 인증 없이 SSHv2 서버를 사용하는 경우

사용자 이름 바이패스 확인란을 선택할 수 있습니다.

7. 모바일 장치에 책갈피를 표시하려면 Mobile Connect 클라이언트에 책갈피 표시 확인란을

선택합니다.

8. 동의를 클릭하여 구성을 업데이트합니다. 구성이 업데이트되면 새 그룹 책갈피가

로컬 그룹 편집 페이지에 표시됩니다.

그룹 끝점 제어 구성

로컬 그룹에서 사용하는 끝점 제어 프로필을 구성하려면 다음 단계를 수행하십시오.

1. 사용자 > 로컬 사용자 또는 사용자 > 로컬 그룹 페이지로 이동합니다.

2. EPC를 위해 구성할 그룹 옆의 구성 아이콘을 클릭합니다. 로컬 그룹 편집 창이 표시됩니다.

3. EPC 탭을 클릭합니다. EPC 창이 표시됩니다.

4. EPC 그룹 설정을 구성하고 에서 설명하는 대로 장치 프로필을 추가하거나 제거합니다.

참고 Microsoft Active Directory 데이터베이스는 LDAP 조직 스키마를 사용합니다.

Active Directory 데이터베이스는 Kerberos 인증(표준 인증 유형으로

Dell SonicWALL SRA 관리 인터페이스에서는 “Active Directory” 도메인 인증이라고 함), NTLM 인증(SRA 관리 인터페이스에는 NT 도메인 인증이라고 함) 또는 LDAP 데이터베이스 쿼리를 사용하여 쿼리할 수 있습니다. SRA 관리 인터페이스에 구성된 LDAP 도메인은

Active Directory 서버에 인증될 수 있습니다.

LDAP(Lightweight Directory Access Protocol)는 디렉터리를 쿼리하고 업데이트하기 위한

표준입니다. LDAP는 여러 수준의 계층(예: 그룹 또는 조직 구성 단위)을 지원하므로

SRA 어플라이언스는 이 정보를 쿼리하고 LDAP 특성을 기준으로 특정 그룹 정책이나 책갈피를 제공할 수 있습니다. LDAP 특성을 구성함으로써 SRA 어플라이언스 관리자는 SRA 어플라이언스에서 같은 그룹을 수동으로 다시 만들 필요 없이 LDAP 또는 Active Directory 데이터베이스에 이미 구성된 그룹을 이용할 수 있습니다.

LDAP 인증 도메인이 만들어지면 LDAP 도메인 이름과 같은 기본 LDAP 그룹이 만들어집니다.

이 도메인에서 그룹을 추가하거나 삭제할 수 있지만 기본 LDAP 도메인은 삭제할 수 없습니다. LDAP 특성을 만든 사용자가 Virtual Office 홈 페이지에 들어가는 경우 사용자가 있는 그룹에

대해 만든 책갈피가 책갈피 테이블에 표시됩니다.

LDAP 그룹의 경우 사용자가 LDAP 특성을 정의할 수 있습니다.

예를 들어 LDAP 그룹의 사용자는 LDAP 서버에 정의된 특정 그룹의 구성원 또는 조직 구성

단위여야 합니다. 또는 고유한 LDAP 고유 이름을 지정할 수 있습니다.

사용자가 Virtual Office 환경을 시작할 때 책갈피가 할당되도록 그룹에 대해 LDAP 특성을

추가하려면 다음 단계를 수행하십시오.

1. 포털 > 도메인 페이지로 이동하고 도메인 추가를 클릭하여 새 도메인 추가 창을 표시합니다.

2. 인증 유형 메뉴에서 LDAP를 선택합니다. LDAP 도메인 구성 필드가 표시됩니다.

도메인 이름 필드에 인증 도메인의 설명 이름을 입력합니다. 이 이름은 SRA 사용자 포털에

로그인하기 위해 사용자가 입력하는 도메인 이름입니다. 서버 주소 필드와 같은 값일 수

있습니다.

4. 서버 주소 필드에 서버의 IP 주소 또는 도메인 이름을 입력합니다.

5. LDAP baseDN 필드에 LDAP 쿼리의 검색 기준을 입력합니다. 검색 기준 문자열의 예는 CN=Users,DC=yourdomain,DC=com입니다.

팁 LDAP baseDN 필드에서 별도의 줄에 각 OU를 입력하여 단일 도메인에 대해 여러 OU를

구성할 수 있습니다. 또한 부모가 이 필드에 추가되면 하위 OU가 자동으로 포함됩니다.

참고 LDAP BaseDN 필드에 인용 부호(“”)를 포함하지 마십시오.

6. 사용자 로그인 이름 및 로그인 암호 필드에 해당 암호와 함께 사용자가 있을 컨테이너의

컨트롤을 지정한 사용자의 일반 이름을 입력합니다.

참고 로그인 사용자 이름 및 로그인 암호를 입력할 때 SRA 어플라이언스가 이러한

자격 증명을 사용하여 LDAP 트리에 바인딩하고 사용자는 해당 sAMAccountName을 사용하여 로그인할 수 있음을 기억하십시오.

7. 포털 이름 필드에 포털의 이름을 입력합니다. 포털 > 포털 페이지에서 추가 레이아웃을

정의할 수 있습니다.

8. 사용자 암호를 변경하려면 암호 변경 허용(LDAP 서버에서 허용하는 경우) 확인란을

선택합니다. 사용자 암호를 변경할 때는 관리자 계정을 사용해야 합니다.

9. 로그아웃한 후 도메인 계정에 로그인하지 않은 사용자를 삭제하려면

로그아웃 시 외부 사용자 계정 삭제 확인란을 선택합니다.

10. 선택적으로 일회용 암호 기능을 사용하려면 일회용 암호 확인란을 선택합니다.

드롭다운 목록이 나타나고 여기에서 구성된 경우, 모든 사용자에게 필요 또는

도메인 이름 사용을 선택할 수 있습니다. 다음과 같이 정의됩니다.

• 구성된 경우 - 일회용 암호 전자 메일 주소가 구성된 사용자만 일회용 암호 기능을

사용합니다.

• 모든 사용자에게 필요 - 모든 사용자가 일회용 암호를 사용해야 합니다.

일회용 암호 전자 메일 주소가 구성되지 않은 사용자는 로그인이 허용되지 않습니다.

• 도메인 이름 사용 - 도메인에 있는 사용자는 일회용 암호 기능을 사용합니다. 도메인에 있는 모든 사용자를 위한 일회용 암호 전자 메일이 username@domain.com으로 전송됩니다.

11. 일회용 암호를 선택하는 경우 LDAP 전자 메일 특성 드롭다운 목록이 나타납니다. 다음 중

하나를 선택합니다.

• 메일 - LDAP 전자 메일 특성의 이름인 경우 메일을 선택합니다.

• userPrincipalName - LDAP 전자 메일 특성의 이름인 경우 userPrincipalName을

선택합니다.

• 사용자 지정 - 다른 LDAP 전자 메일 특성을 입력하려면 사용자 지정을 선택합니다.

나타나는 사용자 지정 특성 필드에 특성 이름을 입력합니다.

12. 사용자 > 로컬 그룹 페이지로 이동하고 구성 아이콘을 클릭합니다. 일반 탭에 LDAP 특성을

위한 필드와 함께 그룹 설정 편집 페이지가 표시됩니다.

일반 탭에서 선택적으로 name=value가 일련의 LDAP 특성을 추가하기 위한 규약인 적절한

이름을 가진 하나 이상의 LDAP 특성 필드를 입력할 수 있습니다. LDAP 특성의 전체 목록을

보려면 Dell SonicWALL LDAP Attribute document를 참조하십시오.

일반적인 예로, 다음과 같은 일반 변수 유형을 포함할 수 있는 memberOf= 특성을

사용하여 특성 필드를 입력합니다.

CN= - 일반 이름. DN= - 고유 이름. DC= - 도메인 구성 요소.

memberOf 줄에 포함하는 변수 주변에 인용 부호 구분 기호를 제공해야 합니다. 변수는

쉼표로 구분합니다. CN 및 DC 변수를 사용하는 구문의 예는 다음과 같습니다.

memberOf="CN=<string>, DC=<string>"

LDAP 특성 필드에 CN 및 DC 변수를 사용하여 입력할 수 있는 줄의 예는 다음과 같습니다.

memberOf="CN=Terminal Server Computers,CN=Users,DC=sonicwall,DC=net"

14. 비활성 시간 제한 필드에 비활성 시간 제한 값(분 단위)를 입력합니다. 전역 비활성 시간 제한

설정을 사용하려면 0(영)을 입력합니다.

15. 책갈피 목록에 자동 로그인의 Single Sign-On 설정에서 다음 중 하나를 선택합니다.

• 전역 정책 사용 – 책갈피에 로그인하기 위해 SSO를 사용하는 전역 정책을 사용합니다.

• 사용자 제어(새 사용자의 경우 기본적으로 사용됨) – 새 사용자의 경우 책갈피에

로그인하는 데 SSO를 사용하며 이 설정은 변경할 수 있습니다.

• 사용자 제어(새 사용자의 경우 기본적으로 사용되지 않음) – 새 사용자의 경우 책갈피에

로그인하는 데 SSO를 사용하지 않으며 이 설정은 변경할 수 있습니다.

• 사용 – 책갈피에 로그인하는 데 SSO를 사용합니다.

• 사용 안 함 – 책갈피에 로그인하는 데 SSO를 사용하지 않습니다.

16. 마쳤으면 동의를 클릭합니다.

LDAP 특성 정보

LDAP 특성을 구성할 때 다음 정보가 유용할 수 있습니다.

• 그룹에 여러 특성이 정의된 경우 LDAP 사용자에 의해 모든 특성이 충족되어야 합니다.

• LDAP 인증은 인증을 위해 제공된 것과 같은 자격 증명을 사용하여 LDAP 트리에

바인딩합니다. Active Directory에서 사용할 때는 제공된 자격 증명이

samAccountName(로그인 이름)보다는 CN(일반 이름) 특성과 일치해야 합니다.

예를 들어, NT/Active Directory 로그인 이름이 gkam이고 사용자의 전체 이름이

guitar kam인 경우 LDAP 인증을 사용하여 SRA 어플라이언스에 로그인하면 다음과 같은

방식으로 사용자 이름을 제공해야 합니다. 로그인 이름이 제공되는 경우 해당 이름은

트리에 바인딩하는 데 사용됩니다. 필드가 비어 있는 경우 전체 이름을 사용하여

로그인해야 합니다. 필드가 전체 로그인 이름으로 채워진 경우 sAMAccountName으로

로그인합니다.

• 특성이 정의되지 않은 경우 LDAP 서버에서 승인된 사용자는 그룹의 구성원이 될 수

있습니다.

• 여러 그룹이 정의되었고 사용자가 두 그룹에 대해 모든 LDAP 특성을 충족하는

경우 사용자는 정의된 대부분의 LDAP 특성을 가진 그룹의 일부로 간주됩니다. 일치하는 LDAP 그룹에 동일한 수의 특성이 있는 경우 사용자는 그룹의 알파벳 순서를 기준으로

그룹의 구성원으로 간주됩니다.

• LDAP 사용자가 SRA 어플라이언스에 구성된 모든 LDAP 그룹에 대한 LDAP 특성을

충족하지 못하는 경우 사용자는 포털에 로그인할 수 없게 됩니다. 따라서 LDAP 특성

기능은 관리자가 LDAP 그룹 또는 조직을 기반으로 개별 규칙을 만들 수 있을 뿐만 아니라 관리자는 특정 LDAP 사용자가 포털에 로그인하는 것도 허용할 수 있습니다.

LDAP 사용자 및 특성의 예

사용자가 LDAP 그룹에 수동으로 추가된 경우 사용자 설정은 LDAP 특성보다 우선합니다.

예를 들어, LDAP 특성 objectClass=“Person”이 그룹 Group1에 정의되고 LDAP 특성 memberOf=“CN=WINS Users,DC=sonicwall,DC=net”이 Group2에 정의되었습니다.

사용자 Jane이 LDAP 서버에 의해 Person 개체 클래스의 구성원으로 정의되었지만

WINS Users 그룹의 구성원이 아닌 경우 Jane은 SRA 어플라이언스 Group1의 구성원이 됩니다.

그러나 관리자가 수동으로 사용자 Jane을 SRA 어플라이언스 Group2에 추가하는 경우

LDAP 특성은 무시되고 Jane은 Group2의 구성원이 됩니다.

샘플 LDAP 특성

그룹당 최대 4개의 LDAP 특성을 입력할 수 있습니다. 다음은 Active Directory LDAP 사용자의 몇 가지 LDAP 특성의 예입니다.

name="Administrator"

memberOf="CN=Terminal Server Computers,CN=Users,DC=sonicwall,DC=net"

objectClass="user"

msNPAllowDialin="FALSE"

LDAP 서버 쿼리

LDAP 또는 Active Directory 서버를 쿼리하여 사용자의 LDAP 특성을 쿼리하려는 경우 여러

가지 다른 방법이 있습니다. ldap 검색 도구가 있는 컴퓨터(예: OpenLDAP가 설치된

Linux 컴퓨터)에서 다음 명령을 실행합니다.

ldapsearch -h 10.0.0.5 -x -D

"cn=demo,cn=users,dc=sonicwall,dc=net" -w demo123 –b

"dc=sonicwall,dc=net" > /tmp/file

위치:

• 10.0.0.5는 LDAP 또는 Active Directory 서버의 IP 주소

• cn=demo,cn=users,dc=sonicwall,dc=net은 LDAP 사용자의 고유 이름

• demo123은 사용자 데모의 암호

• dc=sonicwall,dc=net은 쿼리하는 기본 도메인

• > /tmp/file은 옵션이며 LDAP 쿼리 결과가 저장될 파일을 정의합니다.

Window 서버에서 LDAP 서버에 쿼리하는 지침은 다음을 참조하십시오.

http://technet.microsoft.com/en-us/library/cc783845(v=ws.10).aspx

http://technet.microsoft.com/en-us/library/cc755809(v=ws.10).aspx

http://technet.microsoft.com/en-us/library/cc731033(v=ws.10).aspx

Active Directory, NT 및 RADIUS 도메인을 위한 그룹 구성

RADIUS, Microsoft NT 도메인 또는 Active Directory 서버(Kerberos 사용) 인증의 경우

개별적으로 AAA 사용자와 그룹을 정의할 수 있습니다. 필수는 아니지만 개별 AAA 사용자에

대해 별도의 정책이나 책갈피를 만들 수 있습니다.

사용자가 로그인하면 SRA 어플라이언스는 사용자가 로그인하도록 승인된 해당

Active Directory, RADIUS 또는 NT 서버로 유효성을 확인합니다. 사용자가 승인된 경우

SRA 어플라이언스는 사용자 및 그룹에 대해 SRA 어플라이언스 데이터베이스에 사용자가

존재하는지 확인합니다. 사용자가 정의된 경우 사용자에 대해 정의된 정책과 책갈피가

적용됩니다.

예를 들어, “Miami RADIUS server”라는 SRA 어플라이언스에서 RADIUS 도메인을 만드는 경우 사용자를 “Miami RADIUS server” 도메인의 구성원인 그룹에 추가할 수 있습니다. 이러한

사용자 이름은 RADIUS 서버에서 구성한 이름과 일치해야 합니다. 그런 다음, 사용자가 포털에 로그인하면 정책, 책갈피 및 기타 사용자 설정이 사용자에게 적용됩니다. AAA 사용자가

SRA 어플라이언스에 존재하지 않는 경우 전역 설정, 정책 및 책갈피만 사용자에게 적용됩니다.

이 섹션은 다음과 같은 하위 섹션으로 구성되어 있습니다.

Virtual Office 책갈피 시스템을 사용하면 그룹 및 사용자 수준 모두에서 책갈피를 만들 수

있습니다. 관리자는 해당 사용자에게 전파될 그룹 및 사용자 책갈피를 모두 만들 수 있지만

개별 사용자는 개인 책갈피만 만들 수 있습니다.

책갈피는 SRA 어플라이언스의 로컬 구성 파일 내에 저장되기 때문에 그룹 및 사용자 책갈피를 정의된 그룹 및 사용자 엔터티에 연결해야 합니다. 로컬(LocalDomain) 그룹 및 사용자와

작업할 때는 관리자가 어플라이언스에 그룹과 사용자를 수동으로 정의해야 하므로 이 작업이

자동화됩니다. 마찬가지로 외부(LocalDomain이 아님, 예:, RADIUS, NT, LDAP) 그룹과 작업할 때는 외부 도메인을 만들면 해당 로컬 그룹이 만들어지기 때문에 연결이 자동화됩니다.

그러나 외부(non-LocalDomain) 사용자와 작업할 때는 사용자가 만든(개인) 책갈피가

SRA 구성 파일과 함께 저장될 수 있도록 로컬 사용자 엔터티가 존재해야 합니다.

LDAP, RADIUS 및 NT 인증 외부 도메인이 이런 정보를 책갈피로 저장할 직접 기능을

제공하지 않으므로 SRA 어플라이언스 자체에 책갈피를 저장해야 합니다.

관리자가 외부 도메인 사용자를 위한 로컬 사용자를 수동으로 만들어 개인 책갈피를

사용하도록 요구하는 대신 SRA 어플라이언스는 사용자가 로그인하면 해당

로컬 사용자 엔터티를 자동으로 만듭니다. 책갈피는 로컬에서 만든 사용자에 추가할 수

있습니다.

예를 들어, myRADIUS라는 RADIUS 도메인이 만들어지고 RADIUS 사용자 jdoe가

SRA 어플라이언스에 로그온하는 경우 jdoe가 개인 책갈피를 추가하는 순간 jdoe라는

로컬 사용자가 SRA 어플라이언스에 유형 External로 만들어지고 관리자는 다른 로컬

사용자처럼 관리할 수 있습니다. 외부 로컬 사용자는 관리자가 삭제할 때까지 유지됩니다.