Portals_addDomain

포털 > 도메인 페이지에서 새 도메인을 추가하거나 기존 도메인을 편집할 수 있습니다.

도메인을 추가하려면 도메인 추가 버튼을 클릭하여 도메인 추가 창을 표시합니다.

기존 도메인을 편집하려면 편집할 도메인의 오른쪽에 있는 구성 아이콘을 클릭합니다.

이 인터페이스는 도메인 추가 및 편집과 동일한 필드를 제공하지만 기존 도메인을 편집할

경우에는 인증 유형 필드와 도메인 이름 필드를 변경할 수 없습니다.

참고 새 포털 도메인을 추가한 후 사용자 > 로컬 그룹 페이지에서 해당 도메인의 사용자 그룹

설정을 구성합니다. 그룹 구성에 대한 지침은 사용자 > 로컬 그룹을

참조하십시오.

액세스 정책을 만들려면 먼저 인증 도메인을 만들어야 합니다.

기본적으로 LocalDomain 인증 도메인이 이미 정의되어 있습니다. LocalDomain 도메인은

내부 사용자 데이터베이스입니다. 원격 인증 서버에 대한 인증을 요구하는 추가 도메인을

만들 수 있습니다. SRA 어플라이언스는 내부 사용자 데이터베이스 인증 외에도

RADIUS, LDAP, NT 도메인, Active Directory 인증을 지원합니다.

참고 포털을 도메인에 적용하려면 새 도메인을 추가하고 도메인 추가 창의 포털 이름 드롭다운

목록에서 포털을 선택합니다. 선택한 포털이 새 도메인의 모든 사용자에게 적용됩니다.

도메인 선택 항목이 선택된 포털의 로그인 페이지에 표시됩니다.

도메인은 로그인할 때 대/소문자를 구분합니다.

SRA 어플라이언스에 저장된 사용자 이름과 암호로 사용자를 인증하는 여러 도메인을 만들어

여러 사용자에게 각기 다른 포털(SRA 포털 페이지 등)을 표시할 수 있습니다.

SRA 어플라이언스 관리자 계정을 편리하게 구성하려면 해당 도메인에 로그인하는

모든 사용자에게 관리자 액세스를 제공하는 도메인을 만듭니다. 이러한 유형의 도메인에는 LDAP 또는 Active Directory 인증이 사용됩니다.

로컬 데이터베이스 인증을 위한 도메인을 추가하거나 편집하려면 다음 단계를 수행합니다.

1. 포털 > 도메인 창으로 이동하여 도메인 추가 버튼을 클릭하거나 편집할 도메인의

구성 아이콘을 클릭합니다. 도메인 추가 또는 도메인 편집 창이 표시됩니다.

도메인을 추가할 경우 인증 유형 드롭다운 목록에서 로컬 사용자 데이터베이스를 선택합니다.

3. 도메인을 추가할 경우 도메인 이름 필드에 인증 도메인을 설명하는 이름(최대 24자)을

입력합니다. 이는 SRA 포털에 로그인하기 위해 사용자가 입력하는 도메인 이름입니다.

4. 포털 이름 필드에서 레이아웃의 이름을 선택합니다. 포털 > 포털 페이지에서 추가 레이아웃을 정의할 수 있습니다.

5. 로컬 사용자 데이터베이스의 암호는 선택적으로 설정된 간격으로 변경하거나 모든 사용자가

다음에 로그인할 때 변경합니다. 사용자가 설정된 간격으로 암호를 변경하도록 강제하려면

암호가 x일 이내에 만료됩니다. 필드에 만료 간격을 입력합니다. 다음 로그인할 때 사용자가

암호를 변경하도록 하려면 다음 로그온 시 암호를 변경해야 합니다. 확인란을 선택합니다.

참고 특정 로컬 도메인 사용자가 자신의 암호를 변경하도록 할 수 있습니다.

사용자 > 로컬 사용자 > 편집 페이지의 일반 탭을 사용합니다.

6. 암호 만료 간격을 설정하는 경우 암호가 만료되기 x일 전에 경고를 표시합니다. 필드에

사용자가 알림을 수신해야 하는 만료 전 일 수를 입력합니다.

구성되고 암호가 만료일이 가까워지면 암호가 만료되기 전의 일 수를 나타내는 알림이

사용자의 Virtual Office 페이지 또는 관리자의 관리 콘솔에 표시됩니다. 알림에는 암호를

변경할 수 있는 화면 링크도 포함됩니다.

7. 원하는 경우 사용자 계정에 대해 이전 암호를 다시 사용할 수 있을 때까지 해당 계정에 사용해야 하는 고유한 새 암호의 수를 최근 암호 기억 x개 암호 기억됨 필드에 추가합니다. 값으로는 암호 0~10개를 지정해야 합니다.

8. 원하는 경우 1~14자 사이의 문자를 입력하여 암호 최소 길이 적용의 값을 지정합니다. 이 값은 사용자 암호에 대해 적용되는 최소 문자 수입니다.

9. 원하는 경우 확인란을 선택하여 암호 복잡성 적용의 값을 지정합니다. 이 옵션을 적용하면 암호를 설정할 때 다음 4개 매개 변수 중 3개 이상이 충족되어야 합니다.

– 영어 대문자(A~Z)

– 영어 소문자(a~z)

– 기본 10진수 숫자(0~9)

– 영문자 이외의 문자(예: !, $, #, %)

10. 선택적으로 암호 변경 허용 확인란을 선택합니다. 그러면 사용자가 계정이 설정된 후에 암호를 변경할 수 있습니다.

11. 선택적으로 로그인을 위해 클라이언트 인증서를 사용하도록 요구하려면

클라이언트 인증서 적용 사용 확인란을 선택합니다. 이 상자를 선택하면 클라이언트가

강력한 상호 인증을 위해 클라이언트 인증서를 제공해야 합니다. 두 가지 추가 필드가

나타납니다.

• 사용자 이름이 클라이언트 인증서의 CN(일반 이름)과 일치하는지 확인 -

사용자 계정 이름이 해당 클라이언트 인증서와 일치하도록 요구하려면 이 확인란을

선택합니다.

• 제목에서 부분 DN 확인 - 클라이언트 인증서와 일치할 부분 DN을 구성하려면 다음 변수를 사용합니다.

– 사용자 이름: %USERNAME%

– 도메인 이름: %USERDOMAIN%

– Active Directory 사용자 이름: %ADUSERNAME%

– 와일드카드: %WILDCARD%

12. 선택적으로 일회용 암호 기능을 사용하려면 일회용 암호 확인란을 선택합니다. 드롭다운

목록이 나타나고 여기에서 구성된 경우, 모든 사용자에게 필요 또는 도메인 이름 사용을

선택할 수 있습니다. 다음과 같이 정의됩니다.

• 구성된 경우 - 일회용 암호 전자 메일 주소가 구성된 사용자만 일회용 암호 기능을

사용합니다.

• 모든 사용자에게 필요 - 모든 사용자가 일회용 암호를 사용해야 합니다.

일회용 암호 전자 메일 주소가 구성되지 않은 사용자는 로그인이 허용되지 않습니다.

• 도메인 이름 사용 - 도메인에 있는 사용자는 일회용 암호 기능을 사용합니다. 도메인에

있는 모든 사용자를 위한 일회용 암호 전자 메일이 username@domain.com으로

전송됩니다.

13. 도메인 이름 사용을 선택하면 도메인에 전자 메일 전송 필드가 드롭다운 목록 아래에

나타납니다. 일회용 암호 전자 메일을 전송할 도메인 이름을 입력합니다(예: abc.com).

14. 동의를 클릭하여 구성을 업데이트합니다. 도메인이 추가되면 도메인이 포털 > 도메인 페이지의 테이블에 추가됩니다.

Active Directory 인증을 사용하는 도메인 추가 또는 편집

Windows Active Directory 인증을 구성하려면 다음 단계를 수행합니다.

1. 도메인 추가를 클릭하거나 편집할 도메인의 구성 아이콘을 클릭합니다. 도메인 추가 또는

도메인 편집 창이 표시됩니다.

참고 모든 유형의 인증 중에서 Active Directory 인증이 클록 스큐 또는 SRA 어플라이언스와 Active Directory 서버가 인증되는 시간 사이의 편차가 가장 중요합니다. Active Directory를 사용하여 인증할 수 없는 경우 Active Directory 문제 해결을 참조하십시오.

2. 도메인을 추가할 경우 인증 유형 드롭다운 목록에서 Active Directory를 선택합니다.

Active Directory 구성 필드가 표시됩니다.

3. 도메인을 추가할 경우 도메인 이름 필드에 인증 도메인을 설명하는 이름을 입력합니다.

이 이름은 SRA 어플라이언스에 로그인하기 위해 사용자가 입력하는 도메인 이름입니다.

네트워크 구성에 따라 이 이름은 서버 주소 필드 또는 Active Directory 도메인 필드와

같은 값일 수 없습니다.

4. Active Directory 도메인 필드에 Active Directory 도메인 이름을 입력합니다.

5. 서버 주소 필드에 Active Directory 서버의 IP 주소나 호스트 및 도메인 이름을 입력합니다.

6. 백업 서버 주소 필드에 백업 서버의 IP 주소나 호스트 및 도메인 이름을 입력합니다.

7. 포털 이름 필드에 레이아웃의 이름을 입력합니다. 포털 > 포털 페이지에서 추가 레이아웃을

정의할 수 있습니다.

8. 선택적으로 암호 변경 허용 확인란을 선택합니다. 이 기능을 사용하면 사용자가 포털 페이지

상단의 옵션 버튼을 선택하여 Virtual Office 포털을 통해 암호를 변경할 수 있습니다.

사용자가 새 암호와 함께 기존 암호를 제출하고 새로 선택한 암호를 다시 확인해야 합니다.

9. 선택적으로 SSL/TLS 사용 확인란을 선택합니다. 이 옵션을 선택하면 Active Directory 암호

변경 시 반드시 SSL/TLS 암호화를 사용하도록 할 수 있습니다. 이 확인란은 Active Directory

인증을 사용하여 도메인을 설정할 경우에 사용해야 합니다.

10. 선택적으로 로그인을 위해 클라이언트 인증서를 사용하도록 요구하려면 클라이언트 인증서

적용 사용 확인란을 선택합니다. 이 상자를 선택하면 클라이언트가 강력한 상호 인증을 위해

클라이언트 인증서를 제공해야 합니다. 두 가지 추가 필드가 나타납니다.

• 사용자 이름이 클라이언트 인증서의 CN(일반 이름)과 일치하는지 확인 - 사용자 계정

이름이 해당 클라이언트 인증서와 일치하도록 요구하려면 이 확인란을 선택합니다.

• 제목에서 부분 DN 확인 - 클라이언트 인증서와 일치할 부분 DN을 구성하려면 다음 변수를 사용합니다.

– 사용자 이름: %USERNAME%

– 도메인 이름: %USERDOMAIN%

– Active Directory 사용자 이름: %ADUSERNAME%

– 와일드카드: %WILDCARD%

11. 로그아웃한 후 도메인 계정에 로그인하지 않은 사용자를 삭제하려면 로그아웃 시 외부 사용자 계정 삭제 확인란을 선택합니다.

12. Active Directory에 로컬 레코드가 있는 사용자만 로그인하도록 허용하려면 로컬로 나열된

사용자만 허용 확인란을 선택합니다.

13. 로그인할 때 그룹에 사용자를 할당하려면 로그인 시 그룹 자동 할당 확인란을 선택합니다.

Active Directory 도메인에 로그인하는 사용자는 외부 AD 그룹 멤버십을 기반으로 실시간으로 SRA 그룹에 자동으로 할당됩니다. 사용자의 외부 그룹 멤버십이 변경된 경우 외부 그룹

멤버십과 일치하도록 SRA 그룹 멤버십이 자동 변경됩니다.

14. 선택적으로 일회용 암호 기능을 사용하려면 일회용 암호 확인란을 선택합니다. 드롭다운

목록이 나타나고 여기에서 구성된 경우, 모든 사용자에게 필요 또는 도메인 이름 사용을

선택할 수 있습니다. 다음과 같이 정의됩니다.

• 구성된 경우 - 일회용 암호 전자 메일 주소가 구성된 사용자만 일회용 암호 기능을

사용합니다.

• 모든 사용자에게 필요 - 모든 사용자가 일회용 암호를 사용해야 합니다. 일회용 암호

전자 메일 주소가 구성되지 않은 사용자는 로그인이 허용되지 않습니다.

• 도메인 이름 사용 - 도메인에 있는 사용자는 일회용 암호 기능을 사용합니다. 도메인에

있는 모든 사용자를 위한 일회용 암호 전자 메일이 username@domain.com으로

전송됩니다.

15. 일회용 암호 드롭다운 목록에서 구성된 경우 또는 모든 사용자에게 필요를 선택한 경우 메일,

모바일, 호출기, userPrincipalName 또는 사용자 지정을 선택할 수 있는 AD 전자 메일 특성

드롭다운 목록이 표시됩니다. 다음과 같이 정의됩니다.

• 메일 - "메일" 특성을 사용하여 전자 메일 주소를 저장하도록 AD 서버가 구성된 경우

메일을 선택합니다.

• 모바일 또는 호출기 - 이러한 특성을 사용하여 모바일 또는 호출기 번호를 저장하도록

AD 서버가 구성된 경우 모바일 또는 호출기를 각각 선택합니다. 행 번호는 사용할 수

없지만 SMS 주소는 사용할 수 있습니다.

• userPrincipalName - “userPrincipalName” 특성을 사용하여 전자 메일 주소를

저장하도록 AD 서버가 구성된 경우 userPrincipalName을 선택합니다.

• 사용자 지정 - 사용자 지정 특성을 사용하여 전자 메일 주소를 저장하도록 AD 서버가

구성된 경우 사용자 지정을 선택합니다. 지정된 특성이 사용자에게 없는 경우 개별 사용자 정책 설정에 할당된 전자 메일 주소가 사용됩니다. 사용자 지정을 선택하면 사용자 지정

특성 필드가 나타납니다. AD 서버에서 전자 메일 주소를 저장하는 데 사용할 사용자 지정 특성을 입력합니다. 사용자에게 지정된 특성이 없는 경우 개별 정책 설정에서 전자 메일

주소를 가져옵니다.

도메인 이름 사용을 선택하면 도메인에 전자 메일 전송 필드가 드롭다운 목록 아래에

나타납니다. 일회용 암호 전자 메일을 전송할 도메인 이름을 입력합니다(예: abc.com).

16. 사용자 유형 드롭다운 목록에서 사용자의 유형을 선택합니다. 이 도메인을 통해 로그인하는

모든 사용자는 이 사용자 유형으로 간주됩니다. 선택 항목은 이미 정의된 사용자 유형에 따라

다릅니다. 몇 가지 가능한 선택 항목은 다음과 같습니다.

• 외부 사용자 – 이 도메인에 로그인하는 사용자는 관리자 권한이 없는 일반 사용자로

간주됩니다.

• 외부 관리자 – 이 도메인에 로그인하는 사용자는 로컬 SRA 관리 자격 증명이 있는

관리자로 간주됩니다. 이러한 사용자에게는 관리자 로그인 페이지가 제공됩니다.

이 옵션을 사용하면 SRA 관리자가 도메인에 로그인하는 모든 사용자에게 SRA 관리자

권한을 허용하는 도메인을 구성할 수 있습니다.

Dell SonicWALL은 올바른 그룹에 속한 사용자에게만 관리 액세스를 허용하는 필터를

추가할 것을 권장합니다. 사용자 > 로컬 그룹 페이지에서 도메인을 편집하여 이러한 필터를 추가할 수 있습니다.

• 읽기 전용 관리자 – 이 도메인에 로그인하는 사용자는 읽기 전용 관리자로 간주되며 모든

정보와 설정을 볼 수 있지만 구성에 변경 내용을 적용할 수는 없습니다.

이러한 사용자에게는 관리자 로그인 페이지가 제공됩니다.

17. 동의를 클릭하여 구성을 업데이트합니다. 도메인이 추가되면 도메인이 포털 > 도메인 페이지의 테이블에 추가됩니다.

사용자가 Active Directory를 사용하여 연결할 수 없는 경우 다음 구성을 확인하십시오.

• Active Directory 서버와 SRA 어플라이언스의 시간 설정이 동기화되어야 합니다.

Active Directory에서 클라이언트를 인증하는 데 사용하는 Kerberos 인증은

Windows 서버와 클라이언트(SRA 어플라이언스) 사이에 최대 15분의 시간 차를

허용합니다. 이 문제를 해결하는 가장 쉬운 방법은 SRA 웹 기반 관리 인터페이스의

시스템 > 시간 페이지에서 네트워크 시간 프로토콜을 구성하고 Active Directory 서버의

시간 설정이 올바른지 확인하는 것입니다.

• Windows 서버가 Active Directory 인증에 대해 구성되어 있는지 확인합니다.

Window NT4.0 서버를 사용하는 경우 서버에서 NT 도메인 인증만 지원합니다.

일반적으로 레거시 Windows 클라이언트를 지원하도록 Windows 2000 및

2003 서버도 NT 도메인 인증에 대해 구성됩니다.

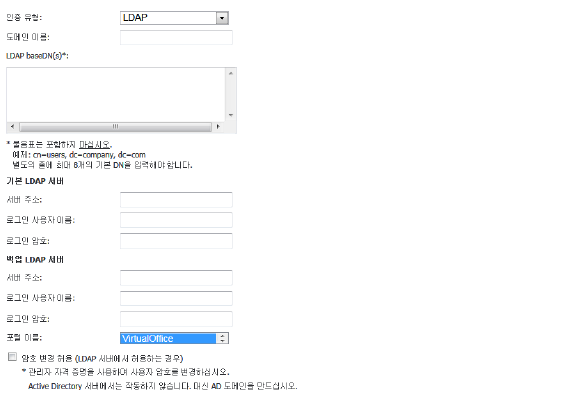

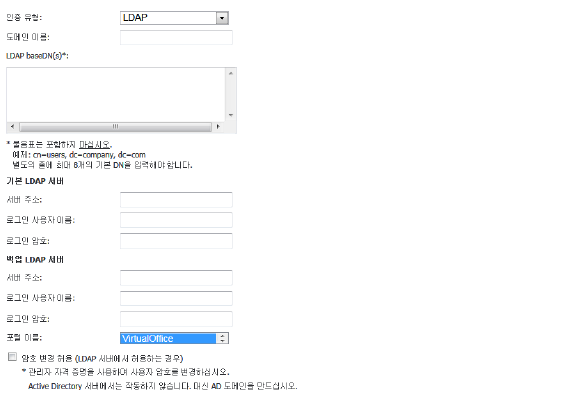

LDAP 인증을 사용하는 도메인을 구성하려면 다음 단계를 수행합니다.

1. 도메인 추가를 클릭하거나 편집할 도메인의 구성 아이콘을 클릭합니다. 도메인 추가 또는

도메인 편집 창이 표시됩니다.

2. 도메인을 추가할 경우 인증 유형 메뉴에서 LDAP를 선택합니다. LDAP 도메인 구성 필드가

표시됩니다.

3. 도메인을 추가할 경우 도메인 이름 필드에 인증 도메인을 설명하는 이름을 입력합니다.

이 이름은 SRA 어플라이언스 사용자 포털에 로그인하기 위해 사용자가 입력하는 도메인

이름입니다. 이 주소는 Primary LDAP 서버 주소 필드의 값과 같을 수 있습니다.

4. LDAP baseDN 필드에 LDAP 쿼리의 검색 기준을 입력합니다. 검색 기준 문자열의 예는 CN=Users,DC=yourdomain,DC=com입니다.

팁 LDAP baseDN 필드에서 별도의 줄에 각 OU를 입력하여 단일 도메인에 대해 여러 OU를 구성할 수 있습니다. 또한 부모가 이 필드에 추가되면 하위 OU가 자동으로 포함됩니다.

참고 LDAP BaseDN 필드에 인용 부호(“”)를 포함하지 마십시오.

5. 서버 주소 필드에 Primary LDAP 서버의 IP 주소나 도메인 이름을 입력합니다.

6. Primary 서버의 제어 권한을 위임받은 사용자의 일반 이름과 암호를 로그인 사용자 이름 및 로그인 암호 필드에 입력합니다.

참고 로그인 사용자 이름과 로그인 암호를 를 입력할 때 SRA 어플라이언스가 이러한 자격 증명을 사용하여 LDAP 트리에 바인딩하고 사용자는 해당 sAMAccountName을

사용하여 로그인할 수 있음을 기억하십시오.

7. 원하는 경우 백업 LDAP 서버 섹션의 서버 주소 필드에 백업 LDAP 서버의 IP 주소나 도메인 이름을 입력합니다.

8. 원하는 경우 백업 서버의 제어 권한을 위임받은 사용자의 일반 이름과 암호를 백업 LDAP 서버 섹션의 로그인 사용자 이름 및 로그인 암호 필드에 입력합니다.

9. 포털 이름 필드에 레이아웃의 이름을 입력합니다. 포털 > 포털 페이지에서 추가 레이아웃을

정의할 수 있습니다.

10. 선택적으로 암호 변경 허용(LDAP 서버에서 허용한 경우) 확인란을 선택합니다. LDAP 서버에서 허용한 경우 이 옵션을 이용해 사용자가 SRA 세션 도중 LDAP 암호를 변경할 수 있습니다.

11. 선택적으로 SSL/TLS 사용 확인란을 선택합니다. 이 옵션을 선택하면 LDAP 암호 변경 시

SSL/TLS 암호화를 사용하도록 할 수 있습니다. 모든 LDAP 서버가 SSL/TLS에 대해 구성되어

있지 않으므로 이 옵션은 기본적으로 사용하지 않습니다.

12. 선택적으로 로그인을 위해 클라이언트 인증서를 사용하도록 요구하려면 클라이언트 인증서

적용 사용 확인란을 선택합니다. 이 상자를 선택하면 클라이언트가 강력한 상호 인증을 위해

클라이언트 인증서를 제공해야 합니다. 두 가지 추가 필드가 나타납니다.

• 사용자 이름이 클라이언트 인증서의 CN(일반 이름)과 일치하는지 확인 - 사용자 계정

이름이 해당 클라이언트 인증서와 일치하도록 요구하려면 이 확인란을 선택합니다.

• 제목에서 부분 DN 확인 - 클라이언트 인증서와 일치할 부분 DN을 구성하려면

다음 변수를 사용합니다.

– 사용자 이름: %USERNAME%

– 도메인 이름: %USERDOMAIN%

– Active Directory 사용자 이름: %ADUSERNAME%

– 와일드카드: %WILDCARD%

13. 로그인할 때 그룹에 사용자를 할당하려면 로그인 시 그룹 자동 할당 확인란을 선택합니다.

LDAP 도메인에 로그인하는 사용자는 외부 LDAP 특성을 기반으로 실시간으로 SRA 그룹에

자동으로 할당됩니다. 사용자의 외부 그룹 멤버십이 변경된 경우 외부 그룹 멤버십과

일치하도록 SRA 그룹 멤버십이 자동 변경됩니다.

14. 선택적으로 일회용 암호 기능을 사용하려면 일회용 암호 확인란을 선택합니다. 드롭다운

목록이 나타나고 여기에서 구성된 경우, 모든 사용자에게 필요 또는 도메인 이름 사용을

선택할 수 있습니다. 다음과 같이 정의됩니다.

• 구성된 경우 - 일회용 암호 전자 메일 주소가 구성된 사용자만 일회용 암호 기능을

사용합니다.

• 모든 사용자에게 필요 - 모든 사용자가 일회용 암호를 사용해야 합니다. 일회용 암호

전자 메일 주소가 구성되지 않은 사용자는 로그인이 허용되지 않습니다.

• 도메인 이름 사용 - 도메인에 있는 사용자는 일회용 암호 기능을 사용합니다. 도메인에

있는 모든 사용자를 위한 일회용 암호 전자 메일이 username@domain.com으로

전송됩니다.

일회용 암호 드롭다운 목록에서 구성된 경우 또는 모든 사용자에게 필요를 선택한 경우

메일, userPrincipalName, 사용자 지정을 선택할 수 있는 LDAP 전자 메일 특성 드롭다운

목록이 표시됩니다. 다음과 같이 정의됩니다.

• 메일 - "메일" 특성을 사용하여 전자 메일 주소를 저장하도록 LDAP 서버가 구성된 경우

메일을 선택합니다.

• 모바일 또는 호출기 - 이러한 특성을 사용하여 모바일 또는 호출기 번호를 저장하도록

AD 서버가 구성된 경우 모바일 또는 호출기를 각각 선택합니다. 행 번호는 사용할 수

없지만 SMS 주소는 사용할 수 있습니다.

• userPrincipalName - “userPrincipalName” 특성을 사용하여 전자 메일 주소를 저장하도록 LDAP 서버가 구성된 경우 userPrincipalName을 선택합니다.

• 사용자 지정 - 사용자 지정 특성을 사용하여 전자 메일 주소를 저장하도록 LDAP 서버가

구성된 경우 사용자 지정을 선택합니다. 지정된 특성이 사용자에게 없는 경우 개별 사용자 정책 설정에 할당된 전자 메일 주소가 사용됩니다. 사용자 지정을 선택하면 사용자 지정

특성 필드가 나타납니다. LDAP 서버에서 전자 메일 주소를 저장하는 데 사용할 사용자 지정 특성을 입력합니다. 사용자에게 지정된 특성이 없는 경우 개별 정책 설정에서 전자 메일

주소를 가져옵니다.

일회용 암호 드롭다운 목록에서 도메인 이름 사용을 선택한 경우 LDAP 전자 메일 특성

드롭다운 목록 대신 전자 메일 도메인 필드가 나타납니다. 일회용 암호 전자 메일을 전송할

도메인 이름을 입력합니다(예: abc.com).

15. 사용자 유형 드롭다운 목록에서 사용자의 유형을 선택합니다. 이 도메인을 통해 로그인하는

모든 사용자는 이 사용자 유형으로 간주됩니다. 선택 항목은 이미 정의된 사용자 유형에 따라

다릅니다. 몇 가지 가능한 선택 항목은 다음과 같습니다.

• 외부 사용자 – 이 도메인에 로그인하는 사용자는 관리자 권한이 없는 일반 사용자로

간주됩니다.

• 외부 관리자 – 이 도메인에 로그인하는 사용자는 로컬 SRA 관리 자격 증명이 있는

관리자로 간주됩니다. 이러한 사용자에게는 관리자 로그인 페이지가 제공됩니다.

이 옵션을 사용하면 SRA 관리자가 도메인에 로그인하는 모든 사용자에게 SRA 관리자

권한을 허용하는 도메인을 구성할 수 있습니다.

Dell SonicWALL은 올바른 그룹에 속한 사용자에게만 관리 액세스를 허용하는 필터를

추가할 것을 권장합니다. 사용자 > 로컬 그룹 페이지에서 도메인을 편집하여 이러한

필터를 추가할 수 있습니다.

• 읽기 전용 관리자 – 이 도메인에 로그인하는 사용자는 읽기 전용 관리자로 간주되며 모든

정보와 설정을 볼 수 있지만 구성에 변경 내용을 적용할 수는 없습니다. 이러한 사용자에게는 관리자 로그인 페이지가 제공됩니다.

16. 동의을 클릭하여 구성을 업데이트합니다. 도메인이 추가되면 도메인이 포털 > 도메인 페이지의 테이블에 추가됩니다.

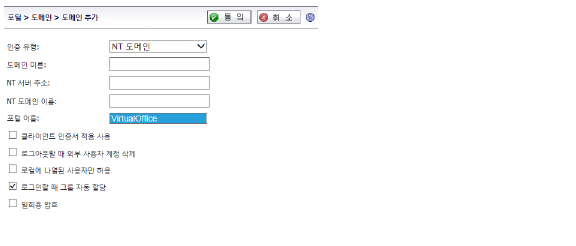

NT 도메인 인증을 사용하는 도메인을 구성하려면 다음 단계를 수행합니다.

1. 포털 > 도메인 페이지에서 도메인 추가를 클릭하거나 편집할 도메인의 구성 아이콘을

클릭합니다. 도메인 추가 또는 도메인 편집 창이 표시됩니다.

2. 도메인을 추가할 경우 인증 유형 메뉴에서 NT 도메인을 선택합니다. NT 도메인 구성 필드가

표시됩니다.

3. 도메인을 추가할 경우 도메인 이름 필드에 인증 도메인을 설명하는 이름을 입력합니다.

이는 사용자가 SRA 어플라이언스 포털을 인증할 때 선택하는 도메인 이름입니다. 이 이름은

NT 도메인 이름의 값과 동일할 수 있습니다.

4. NT 서버 주소 필드에 서버의 IP 주소 또는 호스트 및 도메인 이름을 입력합니다.

5. NT 도메인 이름 필드에 NT 인증 도메인을 입력합니다. 이는 네트워크 인증을 위해

Windows 인증 서버에 구성된 도메인 이름입니다.

6. 포털 이름 필드에 레이아웃의 이름을 입력합니다. 포털 > 포털 페이지에서 추가 레이아웃을

정의할 수 있습니다.

7. 선택적으로 로그인을 위해 클라이언트 인증서를 사용하도록 요구하려면 클라이언트 인증서

적용 사용 확인란을 선택합니다. 이 상자를 선택하면 클라이언트가 강력한 상호 인증을 위해

클라이언트 인증서를 제공해야 합니다. 두 가지 추가 필드가 나타납니다.

• 사용자 이름이 클라이언트 인증서의 CN(일반 이름)과 일치하는지 확인 - 사용자 계정

이름이 해당 클라이언트 인증서와 일치하도록 요구하려면 이 확인란을 선택합니다.

• 제목에서 부분 DN 확인 - 클라이언트 인증서와 일치할 부분 DN을 구성하려면 다음

변수를 사용합니다.

– 사용자 이름: %USERNAME%

– 도메인 이름: %USERDOMAIN%

– Active Directory 사용자 이름: %ADUSERNAME%

– 와일드카드: %WILDCARD%

8. 로그아웃한 후 도메인 계정에 로그인하지 않은 사용자를 삭제하려면 로그아웃 시 외부

사용자 계정 삭제 확인란을 선택합니다.

9. 로그인할 때 그룹에 사용자를 할당하려면 로그인 시 그룹 자동 할당 확인란을 선택합니다.

NT 도메인에 로그인하는 사용자는 외부 NT 그룹 멤버십을 기반으로 실시간으로 SRA 그룹에

자동으로 할당됩니다. 사용자의 외부 그룹 멤버십이 변경된 경우 외부 그룹 멤버십과

일치하도록 SRA 그룹 멤버십이 자동 변경됩니다.

10. 선택적으로 일회용 암호 기능을 사용하려면 일회용 암호 확인란을 선택합니다. 드롭다운 목록이 나타나고 여기에서 구성된 경우, 모든 사용자에게 필요 또는 도메인 이름 사용을 선택할 수 있습니다. 다음과 같이 정의됩니다.

• 구성된 경우 - 일회용 암호 전자 메일 주소가 구성된 사용자만 일회용 암호 기능을

사용합니다.

• 모든 사용자에게 필요 - 모든 사용자가 일회용 암호를 사용해야 합니다. 일회용 암호 전자 메일 주소가 구성되지 않은 사용자는 로그인이 허용되지 않습니다.

• 도메인 이름 사용 - 도메인에 있는 사용자는 일회용 암호 기능을 사용합니다. 도메인에 있는 모든 사용자를 위한 일회용 암호 전자 메일이 username@domain.com으로 전송됩니다.

11. 도메인 이름 사용을 선택하면 도메인에 전자 메일 전송 필드가 드롭다운 목록 아래에

나타납니다. 일회용 암호 전자 메일을 전송할 도메인 이름을 입력합니다(예: abc.com).

12. 동의를 클릭하여 구성을 업데이트합니다. 도메인이 추가되면 도메인이 포털 > 도메인 페이지의 테이블에 추가됩니다.

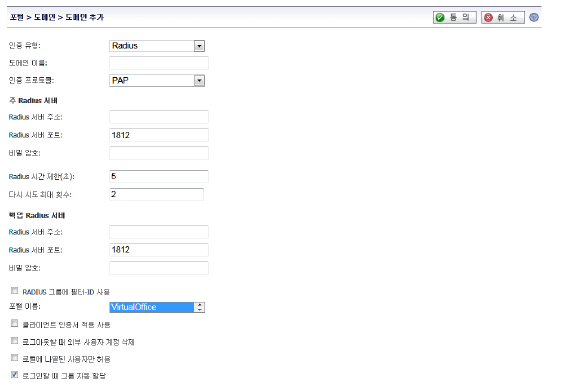

RADIUS 인증을 사용하는 도메인을 구성하려면 다음 단계를 수행합니다.

1. 포털 > 도메인 페이지에서 도메인 추가를 클릭하거나 편집할 도메인의 구성 아이콘을

클릭합니다. 도메인 추가 또는 도메인 편집 창이 표시됩니다.

2. 도메인을 추가할 경우 인증 유형 메뉴에서 RADIUS를 선택합니다. RADIUS 구성 필드가

표시됩니다.

3. 도메인을 추가할 경우 도메인 이름 필드에 인증 도메인을 설명하는 이름을 입력합니다.

이 이름은 SRA 어플라이언스에 로그인하기 위해 사용자가 입력하는 도메인 이름입니다.

4. RADIUS 서버에 사용할 적절한 인증 프로토콜을 선택합니다. PAP, CHAP, MSCHAP 또는 MSCHAPV2 중에서 선택합니다.

5. 주 Radius 서버의 RADIUS 서버 주소 필드에 RADIUS 서버의 IP 주소 또는 도메인 이름을

입력합니다.

6. RADIUS 서버 포트 필드에 RADIUS 서버 포트를 입력합니다.

7. RADIUS 구성에서 요구하는 경우 암호 필드에 인증 암호를 입력합니다.

8. RADIUS 시간 제한(초) 필드에 RADIUS 시간 제한(초)를 입력합니다.

9. 최대 재시도 필드에 최대 재시도 횟수를 입력합니다.

10. 백업 Radius 서버의 RADIUS 서버 주소 필드에 백업 RADIUS 서버의 IP 주소 또는 도메인

이름을 입력합니다.

11. RADIUS 서버 포트 필드에 백업 RADIUS 서버 포트를 입력합니다.

12. 백업 RADIUS 서버에서 요구할 경우 암호 필드에 백업 RADIUS 서버의 인증 암호를 입력합니다.

13. 또는 그룹 기반 액세스에 RADIUS를 사용할 경우 RADIUS 그룹에 대해 필터 ID 사용 확인란을 선택합니다.

14. 포털 이름 드롭다운 목록에서 레이아웃의 이름을 클릭합니다.

15. RADIUS 서버의 인증 프로토콜을 MSCHAP 또는 MSCHAPV2로 선택한 경우 확인란을 선택하여 암호 변경 허용을 사용하도록 설정할 수 있습니다. 암호 변경을 사용하는 경우에는 LAN 관리자 인증도 배포해야 합니다.

16. 선택적으로 로그인을 위해 클라이언트 인증서를 사용하도록 요구하려면 클라이언트 인증서

적용 사용 확인란을 선택합니다. 이 상자를 선택하면 클라이언트가 강력한 상호 인증을 위해

클라이언트 인증서를 제공해야 합니다. 두 가지 추가 필드가 나타납니다.

• 사용자 이름이 클라이언트 인증서의 CN(일반 이름)과 일치하는지 확인 - 사용자 계정

이름이 해당 클라이언트 인증서와 일치하도록 요구하려면 이 확인란을 선택합니다.

• 제목에서 부분 DN 확인 - 클라이언트 인증서와 일치할 부분 DN을 구성하려면 다음 변수를 사용합니다.

– 사용자 이름: %USERNAME%

– 도메인 이름: %USERDOMAIN%

– Active Directory 사용자 이름: %ADUSERNAME%

– 와일드카드: %WILDCARD%

17. 로그아웃한 후 도메인 계정에 로그인하지 않은 사용자를 삭제하려면 로그아웃 시 외부

사용자 계정 삭제 확인란을 선택합니다.

18. 로그인할 때 그룹에 사용자를 할당하려면 로그인 시 그룹 자동 할당 확인란을 선택합니다.

RADIUS 도메인에 로그인하는 사용자는 외부 RADIUS 필터 ID를 기반으로 실시간으로 SRA

그룹에 자동으로 할당됩니다. 사용자의 외부 그룹 멤버십이 변경된 경우 외부 그룹 멤버십과

일치하도록 SRA 그룹 멤버십이 자동 변경됩니다.

19. 선택적으로 일회용 암호 기능을 사용하려면 일회용 암호 확인란을 선택합니다. 드롭다운

목록이 나타나고 여기에서 구성된 경우, 모든 사용자에게 필요 또는 도메인 이름 사용을

선택할 수 있습니다. 다음과 같이 정의됩니다.

• 구성된 경우 - 일회용 암호 전자 메일 주소가 구성된 사용자만 일회용 암호 기능을

사용합니다.

• 모든 사용자에게 필요 - 모든 사용자가 일회용 암호를 사용해야 합니다. 일회용 암호

전자 메일 주소가 구성되지 않은 사용자는 로그인이 허용되지 않습니다.

• 도메인 이름 사용 - 도메인에 있는 사용자는 일회용 암호 기능을 사용합니다. 도메인에

있는 모든 사용자를 위한 일회용 암호 전자 메일이 username@domain.com으로

전송됩니다.

20. 도메인 이름 사용을 선택하면 도메인에 전자 메일 전송 필드가 드롭다운 목록 아래에

나타납니다. 일회용 암호 전자 메일을 전송할 도메인 이름을 입력합니다(예: abc.com).

21. 동의를 클릭하여 구성을 업데이트합니다. 도메인이 추가되면 도메인이 포털 > 도메인

페이지의 테이블에 추가됩니다.

22. 추가한 RADIUS 도메인 옆에 있는 구성 버튼을 클릭합니다. 도메인 편집 페이지의

테스트 탭이 표시됩니다.

사용자 ID 필드에 RADIUS 사용자 ID를 입력하고, 암호 필드에 RADIUS 암호를 입력합니다.

24. 테스트를 클릭합니다. SRA 어플라이언스가 RADIUS 서버에 연결됩니다.

25. "서버가 응답하지 않습니다."라는 메시지가 표시되면 사용자 ID와 암호를 클릭하고

일반 탭을 클릭하여 RADIUS 설정을 확인합니다. 테스트를 다시 실행합니다.

참고 SRA 어플라이언스가 PAP 인증을 사용하여 지정된 RADIUS 서버에 대한 인증을 시도합니다. 일반적으로 SRA 어플라이언스에서 RADIUS 클라이언트 연결을 수락하도록 RADIUS 서버가 구성되어야 합니다. 대체로 이러한 연결은 SRA 어플라이언스 X0 인터페이스 IP 주소에서 시작된 것으로 나타납니다. 구성 지침은 RADIUS 서버 문서를 참조하십시오.

2단계 인증은 ID와 권한을 구성하기 위해 2개의 독립적인 정보가 필요한 인증 방법입니다.

2단계 인증은 1단계(사용자의 암호)만 필요한 기존 암호 인증보다 더욱 강력하고 정밀합니다.

2단계 인증의 작동 원리에 대한 자세한 내용은

2단계 인증 개요를 참조하십시오.

Dell SonicWALL의 2단계 인증 구현은 2개의 별도 RADIUS 인증 서버를 사용하거나 다음의

두 가지 고급 사용자 인증과 함께 사용됩니다. RSA 및 VASCO RSA를 사용할 경우 RSA 인증 관리자와 RSA SecurID 토큰이 있어야 합니다. VASCO를 사용할 경우 VASCO IdentiKey와 Digipass 토큰이 있어야 합니다.

2단계 인증을 구성하려면 먼저 RADIUS 도메인을 구성해야 합니다. 자세한 내용은

RADIUS 인증을 사용하는 도메인 추가 또는 편집을 참조하십시오.

다음 섹션에서는 지원되는 타사 인증 서버를 구성하는 방법에 대해 설명합니다.

다음 섹션에서는 SRA 어플라이언스를 사용하여 2단계 인증을 수행하도록 RSA 인증 관리자

6.1 버전을 구성하는 방법에 대해 설명합니다.

• SRA 어플라이언스를 RADIUS 클라이언트로 추가

참고 이 구성 절차는 RSA 인증 관리자 6.1 버전에 적용됩니다. 다른 버전의 RSA 인증 관리자를

사용할 경우 절차가 조금 달라집니다.

RSA 대신 VASCO를 사용할 경우 VASCO IdentiKey 솔루션 구성을 참조하십시오.

SRA 어플라이언스와 RSA 인증 관리자 사이의 연결을 구성하려면 에이전트 호스트 레코드를 RSA 인증 관리자 데이터베이스에 추가해야 합니다. 에이전트 호스트 레코드는 해당

데이터베이스 내에서 SRA 어플라이언스를 식별하고 통신 및 암호화에 대한 정보를 포함합니다.

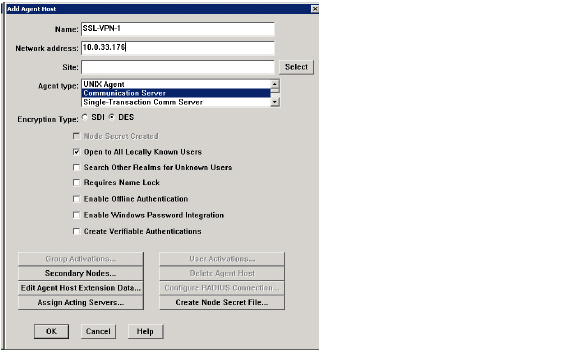

SRA 어플라이언스의 에이전트 호스트 레코드를 만들려면 다음 단계를 수행합니다.

1. RSA 인증 관리자를 시작합니다.

2. Agent Host(에이전트 호스트) 메뉴에서 Add Agent Host(에이전트 호스트 추가)를

선택합니다. Add Agent Host(에이전트 호스트 추가) 창이 표시됩니다.

3. Name(이름) 필드에 SRA 어플라이언스의 호스트 이름을 입력합니다.

4. Network address(네트워크 주소) 필드에 SRA 어플라이언스의 IP 주소를 입력합니다.

5. Agent type(에이전트 유형) 창에서 Communication Server(통신 서버) 를 선택합니다.

6. 기본적으로 Enable Offline Authentication(오프라인 인증 사용) 옵션과

Enable Windows Password Integration(Windows 암호 통합 사용) 옵션이 사용됩니다.

Dell SonicWALL은 Open to All Locally Known Users(로컬에서 알려진 모든 사용자에게

공개) 를 제외한 모든 옵션을 사용하지 않는 것을 권장합니다.

7. OK(확인)을 클릭합니다.

에이전트 호스트 레코드를 만든 후 SRA 어플라이언스를 RSA 인증 관리자에

RADIUS 클라이언트로 추가해야 합니다. 이를 수행하려면 다음 단계를 수행합니다.

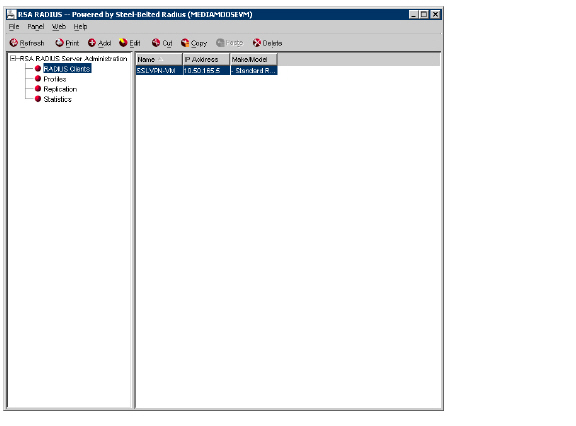

1. RSA 인증 관리자에서 RADIUS 메뉴로 이동하여

Manage RADIUS Server(RADIUS 서버 관리)를 선택합니다.

RSA RADIUS Manager(RSA RADIUS 관리자) _ 관리자도 볼드처리 해주세용 관리자가

표시됩니다.

2. RSA RADIUS 서버 인증 트리를 확장하여 RADIUS Clients(RADIUS 클라이언트)를 선택합니다.

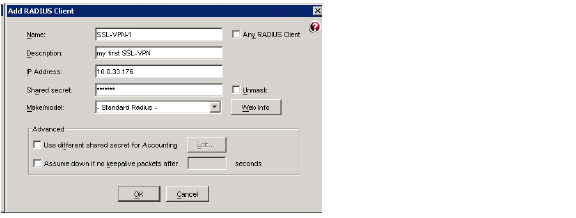

3. Add(추가) 를 클릭합니다. Add RADIUS Client(RADIUS 클라이언트 추가) 창이 표시됩니다.

4. SRA 어플라이언스를 설명하는 이름을 입력합니다.

5. IP Address(IP 주소) 필드에 SRA의 IP 주소를 입력합니다.

6. Shared secret(공유 비밀 키) 필드에 SRA에 구성된 공유 비밀 키를 입력합니다.

7. OK(확인)을 클릭하고 RSA RADIUS 관리자를 닫습니다.

2단계 인증은 시간 동기화에 따라 달라지므로 RSA 인증 관리자 및 SRA 어플라이언스의

내부 클록이 올바르게 설정되어야 합니다.

SRA 어플라이언스와 통신하도록 RSA 인증 관리자를 구성한 후 RSA 인증 관리자에 토큰을

가져오고 사용자를 추가해야 합니다.

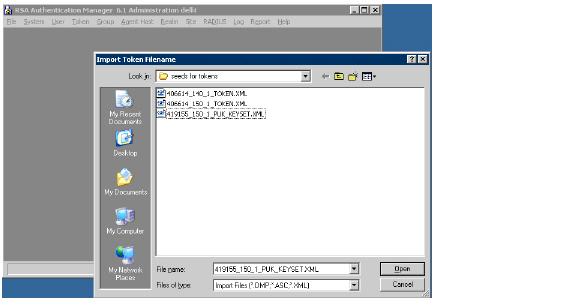

토큰을 가져오고 사용자를 추가하려면 다음 단계를 수행합니다.

1. 토큰 파일을 가져오려면 Token > Import Tokens(토큰 > 토큰 가져오기)를 선택합니다.

2. RSA SecurID 토큰을 구매하면 해당 토큰에 대한 정보가 포함된 XML 파일이 함께 제공됩니다. 토큰 XML 파일로 이동하여 Open(열기) 를 클릭합니다. 토큰 파일을 가져옵니다.

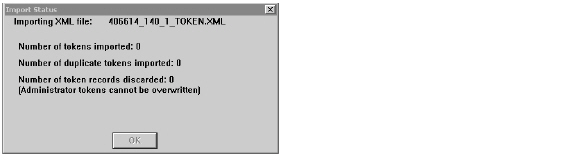

3. Import Status(상태 가져오기) 창에 RSA 인증 관리자로 가져온 포큰의 수에 대한 정보가

표시됩니다.

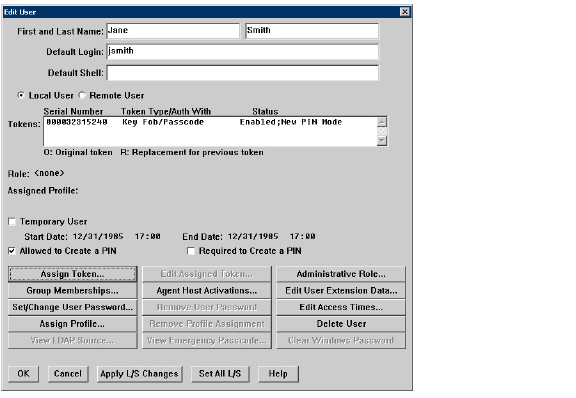

4. RSA 인증 관리자에서 사용자를 만들려면 User > Add user(사용자 > 사용자 추가)를

클릭합니다.

5. 사용자의 First and Last Name(이름과 성)을 입력합니다

6. Default Login(기본 로그인) 필드에 사용자의 사용자 이름을 입력합니다.

7. Allowed to Create a PIN(PIN을 만들도록 허용) 또는 Required to Create a PIN(PIN을

만들어야 함)을 선택합니다. Allowed to Create a PIN(PIN을 만들도록 허용) 필드는

사용자에게 직접 PIN을 만들거나 시스템에서 임의의 PIN을 만들도록 하는 옵션을 제공합니다. Required to Create a PIN(PIN을 만들어야 함) 필드를 선택하면 사용자가 PIN을 만들어야

합니다.

8. 사용자에게 토큰을 할당하려면 Assign Token(토큰 할당) 버튼을 클릭합니다. 확인 창이

표시되면 OK(확인)를 클릭합니다. Select Token(토큰 선택) 창이 표시됩니다.

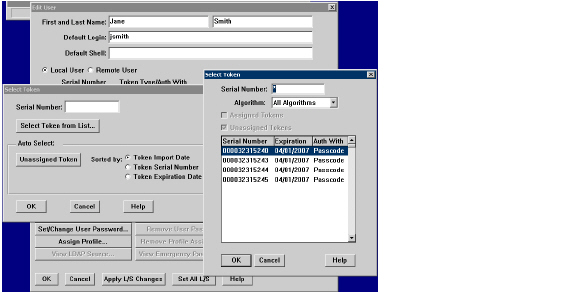

9. 수동으로 토큰을 선택하거나 자동으로 토큰을 할당할 수 있습니다.

– 사용자에 대해 수동으로 토큰을 선택하려면 Select Token from List(목록에서 토큰

선택)을 클릭합니다. 창이 표시되면 토큰의 일련 번호를 선택하고 확인(확인)를

클릭합니다.

– 자동으로 토큰을 할당하려면 토큰을 가져온 날짜, 일련 번호 또는 만료 날짜를 기준으로 토큰을 정렬하는 방법을 선택할 수도 있습니다. 그런 다음 Unassigned Token(지정되지 않은 토큰) 버튼을 클릭하면 RSA 인증 관리자가 사용자에게 토큰을 할당합니다.

OK(확인)을 클릭합니다.

10. Edit User(사용자 편집) 창에서 OK(확인)를 클릭합니다. 사용자가 RSA 인증 관리자에

추가됩니다.

11. 사용자에게 RSA SecurID 인증자와 로그인, PIN 생성 및 RSA SecurID 인증자 사용 방법에

대한 지침을 제공합니다. 자세한 내용은 Dell SonicWALL SRA 사용자 가이드를 참조하십시오.

VASCO IdentiKey 솔루션은 SRA 5.0 이상에서 작동합니다.

다음 섹션은 VASCO의 IdentiKey 3.2 버전을 사용하여 2단계 인증을 구성하는 방법에 대해

설명합니다.

• 시간 설정

• NetExtender 클라이언트 주소 범위 및 경로 설정

참고 이 구성 절차는 VASCO IdentiKey 3.2 버전에 적용됩니다. 다른 버전의 VASCO IdentiKey를 사용할 경우 절차가 약간 달라집니다.

VASCO 대신 RSA를 사용할 경우 RSA 인증 관리자 구성을 참조하십시오.

DIGIPASS 토큰은 시간 동기화를 기반으로 합니다. 2단계 인증은 시간 동기화에 따라

달라지므로 SRA 어플라이언스 및 VASCO IdentiKey의 내부 클록이 올바르게 설정되어야 합니다.

SRA 어플라이언스의 시스템 > 시간으로 이동하여 올바른 시간대를 선택합니다.

SRA 어플라이언스의 기본 경로는 DMZ 영역과 일치하는 방화벽의 인터페이스입니다.

이 방화벽 DMZ 인터페이스의 IP 주소를 SRA 어플라이언스의 기본 경로로 구성해야 합니다.

도메인 이름 서비스와 기본 경로를 구성하려면 다음 단계를 수행합니다.

1. SRA 관리 인터페이스에서 네트워크 > DNS로 이동하여 올바른 DNS 설정 및/또는

WINS 설정을 지정합니다.

2. 네트워크 > 경로로 이동하여 SRA X0 인터페이스의 올바른 기본 경로를 설정합니다.

NetExtender 클라이언트 주소 범위 및 경로 설정

SRA 어플라이언스에서 NetExtender 클라이언트 주소 범위와 경로를 구성하려면

다음 단계를 수행합니다.

1. NetExtender > 클라이언트 주소로 이동하여 NetExtender 클라이언트 주소 범위를 설정합니다.

클라이언트 주소가 SRA X0 인터페이스의 동일한 서브넷에 할당됩니다.

SRA 어플라이언스 X0 인터페이스와 방화벽 DMZ 인터페이스 IP 주소를 제외합니다.

2. NetExtender > 클라이언트 경로로 이동합니다.

클라이언트 경로 추가 버튼을 클릭하여 SRA 연결을 통해 개인 네트워크에 액세스하는

인증된 원격 사용자의 올바른 클라이언트 경로를 선택합니다.

클라이언트 경로는 Dell SonicWALL NSA 또는 TZ 방화벽의 X0(LAN) 인터페이스에 연결된

서브넷과 일치합니다.

SRA 어플라이언스에서 RADIUS 인증을 사용하는 도메인을 만들려면 다음 단계를 수행합니다.

1. 포털 > 도메인으로 이동하여 도메인 추가를 클릭합니다.

2. 인증 유형 드롭다운 목록에서 RADIUS를 선택합니다.

3. SRA 어플라이언스에 로그인하기 위해 사용자가 사용할 도메인 이름입니다.

VASCO Identikey 웹 관리 인터페이스에서 새 정책을 추가하려면 다음 단계를 따릅니다.

1. Vasco Identikey 웹 관리창에 로그인합니다.

2. 정책 탭을 클릭하고 만들기를 선택합니다.

참고 이는 기본적으로 사용할 수 있는 정책이며 각자의 요구에 맞는 새 정책을

만들 수도 있습니다.

3. 정책 이름을 입력하고 각자의 상황에 가장 적합한 옵션을 선택합니다. 정책에서 다른 정책의

설정을 상속하도록 하려면 상속 옵션을 선택합니다. 기존 정책을 복사하려면 복사 옵션을

선택하고, 새 정책을 만들려면 만들기 옵션을 선택합니다.

참고 적절한 백엔드 서버를 사용하도록 정책 속성을 구성합니다.

이는 이전에 SRA 어플라이언스에 사용된 것과 동일한 인증 서비스일 수 있습니다.

정책에 다음과 같은 설정을 사용합니다.

|

SRA 어플라이언스를 VASCO 클라이언트로 등록하려면 다음 단계를 수행합니다.

1. Vasco Identikey 웹 관리에서 클라이언트 탭을 클릭하고 등록을 선택합니다.

2. 클라이언트 유형으로 RADIUS 클라이언트를 선택합니다.

3. SRA 어플라이언스의 IP 주소를 입력합니다.

4. 정책 ID 필드에서 새 정책을 선택합니다.

5. SRA 어플라이언스에서 RADIUS 서버 속성으로 입력한 공유 암호를 채웁니다.

6. 만들기를 클릭합니다.

새 사용자를 구성하려면 다음 단계를 수행합니다.

1. Vasco Identikey 웹 관리 창에서 사용자 탭을 클릭하고 만들기를 선택합니다.

2. 사용자 ID 필드를 채웁니다.

3. 도메인을 선택합니다.

4. 조직 단위를 선택합니다.

5. 생성 버튼을 클릭합니다.

사용자가 Vasco Identikey 웹 관리 인터페이스의 사용자 목록에 나타납니다.

DIGIPASS를 가져오려면 다음 단계를 수행합니다.

1. Vasco Identikey 웹 관리 창에서 DIGIPASS 탭을 클릭하고 가져오기를 선택합니다.

2. *.DPX 파일을 검색합니다.

3. 전송 키를 입력합니다.

4. 업로드를 클릭합니다.

DIGIPASS를 성공적으로 가져오면 확인 메시지가 나타납니다.

두 가지 방법으로 사용자에게 DIGIPASS를 할당할 수 있습니다. DIGIPASS를 검색하여

사용자에게 할당하거나 사용자를 검색하여 DIGIPASS에 할당할 수 있습니다.

1. 다음 중 하나를 선택합니다.

• 사용자 탭에서 사용자 옆의 확인란을 선택한 다음 DIGIPASS 할당을 클릭합니다.

• DIGIPASS 탭에서 DIGIPASS 옆의 확인란을 선택하고 다음을 클릭합니다.

참고 사용자 ID가 비어 있으면 찾기 버튼을 눌러 동일한 도메인에서 사용할 수 있는

모든 사용자의 목록이 표시됩니다. 사용자가 표시되지 않으면 DIGIPASS와 사용자의

도메인이 일치하는지 확인합니다.

사용자가 DIGIPASS에 할당되면 확인 메시지가 나타납니다.

VASCO IdentiKey와의 2단계 인증 SRA 연결을 테스트하려면 다음 단계를 수행합니다.

1. 브라우저가 IP 주소를 가리키도록 하여 Dell SonicWALL 방화벽의 WAN(X1) 인터페이스에서

PC를 연결합니다.

2. 관리자로 로컬 도메인에 로그인합니다.

3. 포털 > 도메인으로 이동하여 구성을 클릭하여 VASCO IdentiKey에 대한 RADIUS 연결을

테스트합니다.

4. RADIUS 인증이 성공하면 관리자 계정에서 로그아웃하고 만들어진 사용자 이름으로

Dell SonicWALL 방화벽의 WAN(X1) 인터페이스에 로그인합니다.